Содержание

- 1 Типы брандмауэра

- 2 Брандмауэр фильтрации без сохранения состояния и состояния

- 3 Шлюзы приложений

- 4 Контур уровня шлюза

- 5 Развертывание брандмауэра с помощью DMZ

- 6 Система обнаружения / предотвращения вторжений

- 7 Типы IDS

- 8 Резюме

- 9 Создание правила брандмауэра Windows

- 10 Тестирование блокировки

- 11 Что это?

- 12 Версия от Windows

- 13 Опасность

- 14 Новинка

- 15 Включение/отключение

- 16 Блокировка доступа

- 17 Расширенные

Почти каждая средняя и крупная организация имеет свое присутствие в Интернете и к ней подключена организационная сеть. Разделение сети на границе между внешним Интернетом и внутренней сетью имеет важное значение для безопасности сети. Иногда внутреннюю сеть (интранет) называют стороной, которой доверяют, а внешним Интернетом — стороной, которой нельзя доверять.

Типы брандмауэра

Брандмауэр — это сетевое устройство, которое изолирует внутреннюю сеть организации от более крупной внешней сети / Интернета. Это может быть аппаратное, программное обеспечение или комбинированная система, которая предотвращает несанкционированный доступ во внутреннюю сеть или из нее.

Все пакеты данных, входящие или выходящие из внутренней сети, проходят через межсетевой экран, который проверяет каждый пакет и блокирует те, которые не соответствуют указанным критериям безопасности.

Развертывание брандмауэра на границе сети похоже на агрегацию безопасности в одной точке. Это аналогично запиранию квартиры на входе и не обязательно на каждой двери.

Брандмауэр считается важным элементом для обеспечения безопасности сети по следующим причинам:

-

Внутренняя сеть и хосты вряд ли будут должным образом защищены.

-

Интернет — это опасное место для преступников, пользователей конкурирующих компаний, недовольных бывших сотрудников, шпионов из недружественных стран, вандалов и т. Д.

-

Чтобы злоумышленник не запустил атаки типа «отказ в обслуживании» на сетевой ресурс.

-

Предотвратить незаконное изменение / доступ к внутренним данным со стороны злоумышленника.

Внутренняя сеть и хосты вряд ли будут должным образом защищены.

Интернет — это опасное место для преступников, пользователей конкурирующих компаний, недовольных бывших сотрудников, шпионов из недружественных стран, вандалов и т. Д.

Чтобы злоумышленник не запустил атаки типа «отказ в обслуживании» на сетевой ресурс.

Предотвратить незаконное изменение / доступ к внутренним данным со стороны злоумышленника.

Брандмауэр подразделяется на три основных типа —

- Пакетный фильтр (без сохранения состояния и с сохранением состояния)

- Шлюз уровня приложения

- Контур уровня шлюза

Эти три категории, однако, не являются взаимоисключающими. Современные межсетевые экраны обладают сочетанием способностей, которые могут поместить их в более чем одну из трех категорий.

Брандмауэр фильтрации без сохранения состояния и состояния

В этом типе развертывания брандмауэра внутренняя сеть подключается к внешней сети / Интернету через брандмауэр маршрутизатора. Брандмауэр проверяет и фильтрует данные пакет за пакетом.

Межсетевые экраны с фильтрацией пакетов разрешают или блокируют пакеты в основном на основе таких критериев, как IP-адреса источника и / или назначения, номера портов протокола, источника и / или назначения и различные другие параметры в заголовке IP.

Решение может быть основано на факторах, отличных от полей заголовка IP, таких как тип сообщения ICMP, биты SYN TCP и ACK и т. Д.

Правило фильтрации пакетов состоит из двух частей:

-

Критерии выбора — это используется как условие и образец соответствия для принятия решения.

-

Поле действия — эта часть определяет действие, которое необходимо предпринять, если IP-пакет соответствует критериям выбора. Действие может быть либо заблокировать (запретить), либо разрешить (разрешить) пакет через межсетевой экран.

Критерии выбора — это используется как условие и образец соответствия для принятия решения.

Поле действия — эта часть определяет действие, которое необходимо предпринять, если IP-пакет соответствует критериям выбора. Действие может быть либо заблокировать (запретить), либо разрешить (разрешить) пакет через межсетевой экран.

Фильтрация пакетов обычно выполняется путем настройки списков контроля доступа (ACL) на маршрутизаторах или коммутаторах. ACL — это таблица правил фильтрации пакетов.

Когда трафик входит или выходит из интерфейса, межсетевой экран применяет списки ACL сверху вниз для каждого входящего пакета, находит критерии соответствия и разрешает или запрещает отдельные пакеты.

Межсетевой экран без сохранения состояния — это своего рода жесткий инструмент. Он просматривает пакет и разрешает его, если он соответствует критериям, даже если он не является частью какого-либо установленного постоянного сеанса связи.

Следовательно, такие брандмауэры заменяются брандмауэрами с сохранением состояния в современных сетях. Этот тип брандмауэров предлагает более углубленный метод проверки по сравнению с единственными методами проверки пакетов, основанными на ACL, для брандмауэров без сохранения состояния.

Брандмауэр с отслеживанием состояния контролирует процесс установки и разрыва соединения для проверки соединений на уровне TCP / IP. Это позволяет им отслеживать состояние соединений и определять, какие узлы имеют открытые авторизованные соединения в любой данный момент времени.

Они ссылаются на базу правил только при запросе нового соединения. Пакеты, принадлежащие существующим соединениям, сравниваются с таблицей состояний открытых соединений брандмауэра, и принимается решение о разрешении или блокировке. Этот процесс экономит время и обеспечивает дополнительную безопасность. Ни один пакет не может проникнуть через межсетевой экран, если он не принадлежит уже установленному соединению. Он может тайм-аут неактивных соединений в брандмауэре, после чего он больше не допускает пакеты для этого соединения.

Шлюзы приложений

Шлюз уровня приложения действует как узел ретрансляции для трафика уровня приложения. Они перехватывают входящие и исходящие пакеты, запускают прокси-серверы, которые копируют и пересылают информацию через шлюз, и функционируют как прокси-сервер , предотвращая любое прямое соединение между доверенным сервером или клиентом и ненадежным хостом.

Прокси зависят от приложения. Они могут фильтровать пакеты на прикладном уровне модели OSI.

Специфичные для приложения Прокси

Прокси-сервер для конкретного приложения принимает пакеты, сгенерированные только указанным приложением, для которого они предназначены для копирования, пересылки и фильтрации. Например, только прокси-сервер Telnet может копировать, пересылать и фильтровать трафик Telnet.

Если сеть полагается только на шлюз уровня приложения, входящие и исходящие пакеты не могут получить доступ к службам, для которых не настроены прокси-серверы. Например, если шлюз использует прокси-серверы FTP и Telnet, через межсетевой экран могут проходить только пакеты, сгенерированные этими службами. Все остальные сервисы заблокированы.

Фильтрация на уровне приложений

Прокси-шлюз уровня приложения анализирует и фильтрует отдельные пакеты, а не просто копирует их и отправляет их вслепую через шлюз. Специфичные для приложения прокси-серверы проверяют каждый пакет, проходящий через шлюз, проверяя содержимое пакета на уровне приложений. Эти прокси могут фильтровать определенные виды команд или информации в протоколах приложения.

Шлюзы приложений могут ограничивать выполнение определенных действий. Например, шлюз можно настроить так, чтобы пользователи не могли выполнять команду «FTP put». Это может предотвратить изменение информации, хранящейся на сервере, злоумышленником.

прозрачный

Хотя шлюзы уровня приложений могут быть прозрачными, многие реализации требуют аутентификации пользователей, прежде чем пользователи смогут получить доступ к ненадежной сети, процесс, который снижает истинную прозрачность. Аутентификация может отличаться, если пользователь из внутренней сети или из Интернета. Для внутренней сети можно разрешить простой список IP-адресов для подключения к внешним приложениям. Но со стороны Интернета должна быть внедрена строгая аутентификация.

Шлюз приложения фактически передает сегменты TCP между двумя соединениями TCP в двух направлениях (Клиент ↔ Прокси ↔ Сервер).

Для исходящих пакетов шлюз может заменить исходный IP-адрес своим собственным IP-адресом. Процесс называется преобразованием сетевых адресов (NAT). Это гарантирует, что внутренние IP-адреса не будут открыты для Интернета.

Контур уровня шлюза

Шлюз на уровне канала является промежуточным решением между фильтром пакетов и шлюзом приложения. Он работает на транспортном уровне и, следовательно, может выступать в качестве прокси для любого приложения.

Подобно шлюзу приложений, шлюз на уровне канала также не разрешает сквозное соединение TCP через шлюз. Он устанавливает два TCP-соединения и ретранслирует TCP-сегменты из одной сети в другую. Но он не проверяет данные приложения, такие как шлюз приложения. Следовательно, иногда это называется «прокси трубы».

НОСКИ

SOCKS (RFC 1928) относится к шлюзу на уровне цепи. Это механизм сетевого прокси, который позволяет узлам на одной стороне сервера SOCKS получать полный доступ к узлам на другой стороне, не требуя прямой доступности IP. Клиент подключается к серверу SOCKS на брандмауэре. Затем клиент вводит согласование для используемого метода аутентификации и аутентифицируется с помощью выбранного метода.

Клиент отправляет запрос ретрансляции соединения на сервер SOCKS, содержащий требуемый IP-адрес назначения и транспортный порт. Сервер принимает запрос после проверки того, что клиент соответствует основным критериям фильтрации. Затем от имени клиента шлюз открывает соединение с запрошенным ненадежным хостом и затем внимательно следит за установлением соединения TCP, которое следует.

Сервер SOCKS информирует клиента и в случае успеха начинает передавать данные между двумя соединениями. Шлюзы канального уровня используются, когда организация доверяет внутренним пользователям и не хочет проверять содержимое или данные приложения, отправленные в Интернете.

Развертывание брандмауэра с помощью DMZ

Брандмауэр — это механизм, используемый для управления сетевым трафиком «внутрь» и «вне» внутренней сети организации. В большинстве случаев эти системы имеют два сетевых интерфейса: один для внешней сети, такой как Интернет, а другой для внутренней стороны.

Процесс межсетевого экрана может жестко контролировать то, что разрешено проходить с одной стороны на другую. Организация, которая желает предоставить внешний доступ к своему веб-серверу, может ограничить весь трафик, поступающий в брандмауэр, ожидать для порта 80 (стандартный порт http). Весь другой трафик, такой как почтовый трафик, FTP, SNMP и т. Д., Не разрешен через брандмауэр во внутреннюю сеть. Пример простого брандмауэра показан на следующей диаграмме.

В приведенном выше простом развертывании, хотя все другие внешние обращения заблокированы, злоумышленник может связаться не только с веб-сервером, но и с любым другим узлом внутренней сети, который оставил порт 80 открытым случайно или иным образом.

Следовательно, проблема, с которой сталкивается большинство организаций, заключается в том, как обеспечить законный доступ к общедоступным службам, таким как веб, FTP и электронная почта, при сохранении строгой безопасности внутренней сети. Типичный подход заключается в развертывании межсетевых экранов для обеспечения демилитаризованной зоны (DMZ) в сети.

В этой настройке (показанной на следующей диаграмме) развернуты два межсетевых экрана; один между внешней сетью и DMZ, а другой между DMZ и внутренней сетью. Все публичные серверы размещены в DMZ.

С этой настройкой можно иметь правила брандмауэра, которые разрешают публичный доступ к публичным серверам, но внутренний брандмауэр может ограничивать все входящие соединения. При наличии DMZ общедоступные серверы обеспечиваются адекватной защитой, а не размещаются непосредственно во внешней сети.

Система обнаружения / предотвращения вторжений

Межсетевые экраны с фильтрацией пакетов работают на основе правил, включающих только заголовки TCP / UDP / IP. Они не пытаются установить корреляционные проверки между различными сеансами.

Система обнаружения / предотвращения вторжений (IDS / IPS) проводит глубокую проверку пакетов (DPI), просматривая содержимое пакетов. Например, проверка символьных строк в пакете по базе данных известных вирусов, атакующих строк.

Шлюзы приложений проверяют содержимое пакета, но только для конкретных приложений. Они не ищут подозрительных данных в пакете. IDS / IPS ищет подозрительные данные, содержащиеся в пакетах, и пытается проверить корреляцию между несколькими пакетами для выявления любых атак, таких как сканирование портов, сопоставление сети, отказ в обслуживании и т. Д.

Разница между IDS и IPS

IDS и IPS схожи в обнаружении аномалий в сети. IDS — это инструмент «видимости», тогда как IPS считается инструментом «контроля».

Системы обнаружения вторжений располагаются в стороне от сети, отслеживая трафик во многих различных точках и обеспечивая видимость состояния безопасности сети. В случае сообщения IDS об аномалии корректирующие действия инициируются администратором сети или другим устройством в сети.

Система предотвращения вторжений подобна брандмауэру и находится в линии между двумя сетями и контролирует проходящий через них трафик. Он применяет указанную политику обнаружения аномалий в сетевом трафике. Обычно он отбрасывает все пакеты и блокирует весь сетевой трафик при обнаружении аномалии до тех пор, пока администратор не устранит аномалию.

Типы IDS

Существует два основных типа IDS.

-

IDS на основе подписи

-

Нужна база данных известных атак с их подписями.

-

Подпись определяется типами и порядком пакетов, характеризующих конкретную атаку.

-

Ограничением этого типа IDS является то, что могут быть обнаружены только известные атаки. Эта IDS также может вызвать ложную тревогу. Ложная тревога может возникнуть, когда обычный поток пакетов совпадает с сигнатурой атаки.

-

Хорошо известным примером IDS с открытым исходным кодом является «Snort» IDS.

-

-

IDS на основе аномалий

-

Этот тип IDS создает схему трафика нормальной работы сети.

-

В режиме IDS он смотрит на шаблоны трафика, которые являются статистически необычными. Например, необычная загрузка ICMP, экспоненциальный рост при сканировании портов и т. Д.

-

Обнаружение любой необычной схемы движения генерирует сигнал тревоги.

-

Основная проблема, с которой сталкиваются при развертывании IDS этого типа, заключается в трудности различения нормального и необычного трафика.

-

IDS на основе подписи

Нужна база данных известных атак с их подписями.

Подпись определяется типами и порядком пакетов, характеризующих конкретную атаку.

Ограничением этого типа IDS является то, что могут быть обнаружены только известные атаки. Эта IDS также может вызвать ложную тревогу. Ложная тревога может возникнуть, когда обычный поток пакетов совпадает с сигнатурой атаки.

Хорошо известным примером IDS с открытым исходным кодом является «Snort» IDS.

IDS на основе аномалий

Этот тип IDS создает схему трафика нормальной работы сети.

В режиме IDS он смотрит на шаблоны трафика, которые являются статистически необычными. Например, необычная загрузка ICMP, экспоненциальный рост при сканировании портов и т. Д.

Обнаружение любой необычной схемы движения генерирует сигнал тревоги.

Основная проблема, с которой сталкиваются при развертывании IDS этого типа, заключается в трудности различения нормального и необычного трафика.

Резюме

В этой главе мы обсудили различные механизмы, используемые для контроля доступа к сети. Подход к безопасности сети с помощью контроля доступа технически отличается от реализации мер безопасности на разных уровнях сети, которые обсуждались в предыдущих главах этого руководства. Однако, хотя подходы к реализации различны, они дополняют друг друга.

Управление доступом к сети состоит из двух основных компонентов: аутентификация пользователя и защита границ сети. RADIUS — это популярный механизм для обеспечения центральной аутентификации в сети.

Брандмауэр обеспечивает защиту границ сети, отделяя внутреннюю сеть от общедоступного Интернета. Брандмауэр может функционировать на разных уровнях сетевого протокола. IDS / IPS позволяет отслеживать аномалии в сетевом трафике, обнаруживать атаки и предпринимать превентивные действия против них.

В статье мы рассмотрим, как заблокировать входящий или исходящий Интернет трафик любому приложению с помощью Windows Firewall. Современную жизнь трудно представить без соединения с интернетом. Все мобильные телефоны, планшеты, компьютера и ноутбуки постоянно взаимодействуют между собой в рамках локальной сети или получают, и отправляют информацию в Интернет. Как бы мы не зависли от сети, в определенных случаях необходимо заблокировать доступ в Интернет некоторым приложениям.

Для чего это может понадобится? Блокировка входящего трафика позволяет отключить не нужные обновления ПО, назойливую рекламу или экономить трафик. Блокировка исходящего – может предотвратить распространение конфиденциальной информации. Возможно вы захотите ограничить вашего ребенка от просмотра нежелательного контента или чрезмерного проведения времени за онлайн играми. В статье мы рассмотрим, как заблокировать входящий или исходящий трафик любому приложению с помощью Windows Firewall. Это наиболее простой и одновременно гибкий способ блокировки доступа.

Мы рассмотрим работу фаервола в Windows 10, однако эта инструкция будет работать и для пользователей Windows 8 или 7.

<label>Содержание</label>

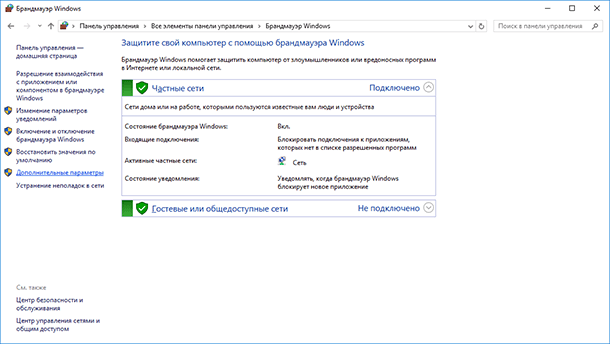

Создание правила брандмауэра Windows

Для начала необходимо запустить расширенный интерфейс межсетевого экрана. Для этого перейдите в панель управления, выберите режим отображения крупные значки и кликните «Брандмауэр Windows». Панель управления можно вызвать, кликнув правой кнопкой мышки по кнопке Пуск и выбрав нужный пункт меню, или нажать Пуск и затем ввести Панель управления. В окне брандмауэра нужно кликнуть на Дополнительные параметры.

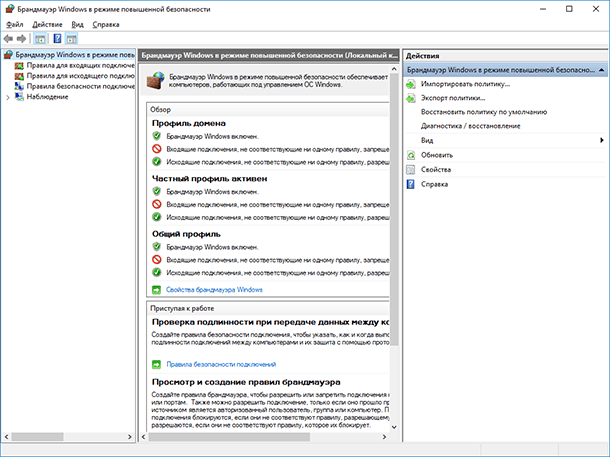

Расширенный интерфейс брандмауэра содержит множество настроек. Вносите все изменения максимально внимательно, в точности следуя этой инструкции. Не правильная настройка приведет к множеству проблем в работе компьютера.

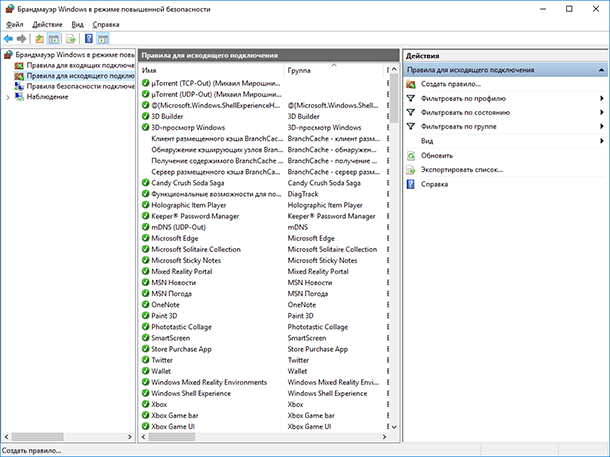

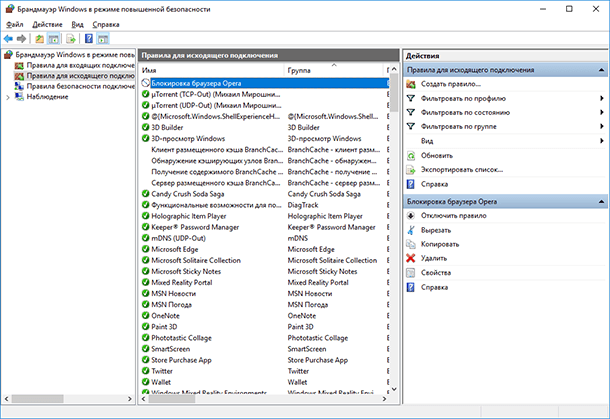

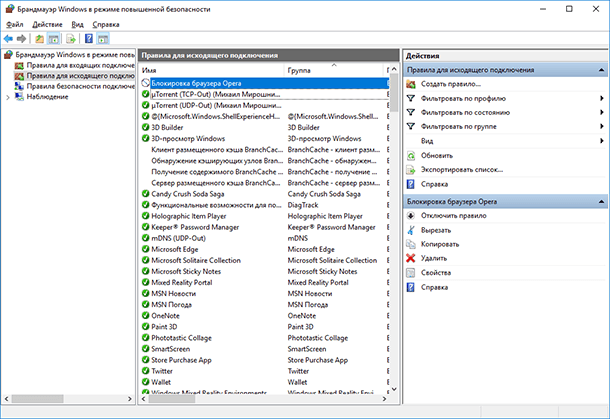

В левой навигационной панели выберите «Правила для исходящего подключения». Система отобразит все созданные ранее правила, не удивляйтесь, что список заполнен десятками различных записей, созданных Windows.

В правой панели кликните на «Создать правило».

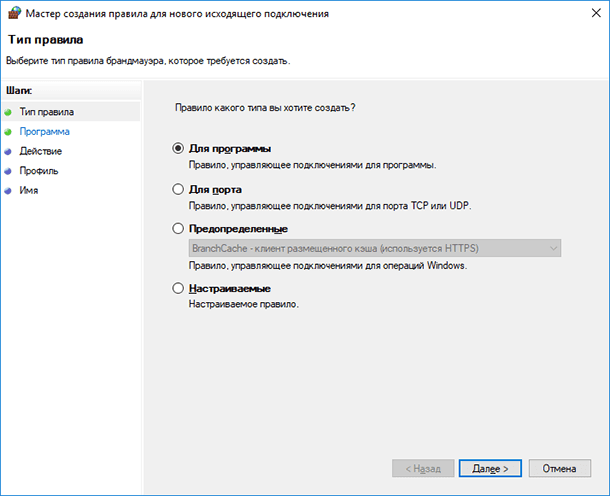

По умолчанию предлагается создать правило для программы, подтвердите выбор нажав кнопку Далее.

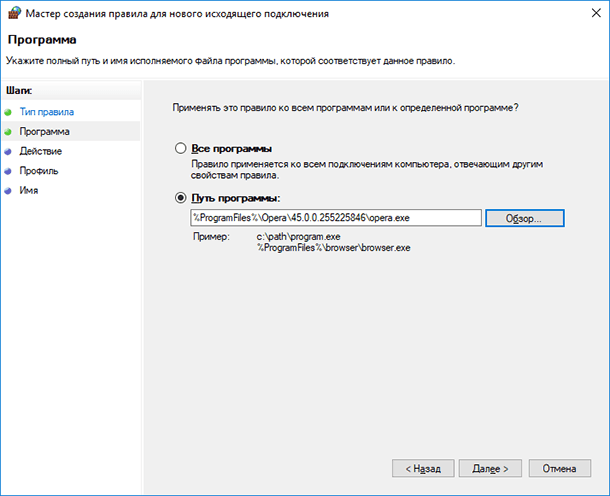

На следующем шаге необходимо указать путь к исполняемому файлу программы для блокировки. На примере браузера Opera мы проверим блокировку подключения к интернету. Вы можете как внести полный путь к exe файлу вручную, так и воспользоваться кнопкой Обзор.

В последнем случае система автоматически заменит часть пути файла на переменную окружения. В нашем случае файл находится по адресу C:Program FilesOpera45.0.0.255225846opera.exe, но брандмауэр автоматически заменяет путь на %ProgramFiles%Opera45.0.0.255225846opera.exe.

Важно: По ряду причин переменные окружения могут неправильно определяться системой. Если вы столкнулись с тем, что созданное правило блокировки не работает – отредактируйте правило, вставив полный путь к файлу в поле ввод вручную.

Тоже важно: В большинстве случаев достаточно заблокировать исполняемый файл программы, для ограничения доступа к интернету. Но этот подход может не сработать для онлайн игр. К примеру, если вы хотите заблокировать возможность подключения к игровым серверам Minecraft, блокировать нужно приложение Java (исполняемый файл Javaw.exe). Так как игра подключается к сети Интернет через Java.

Подтвердите выбор файла нажав кнопку Далее.

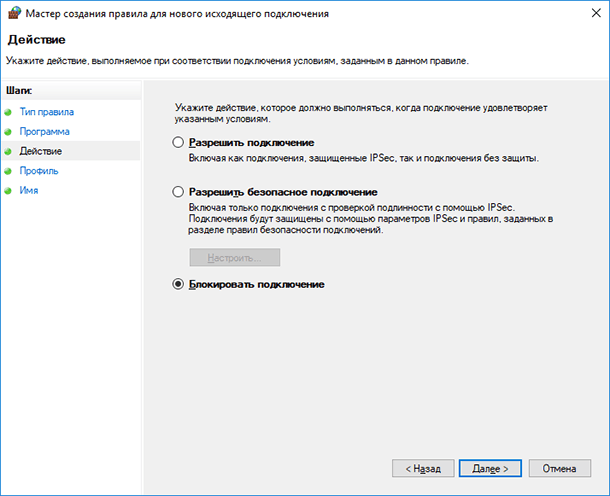

На следующем шаге подтвердите выбор «Блокировать подключение» нажав кнопку Далее.

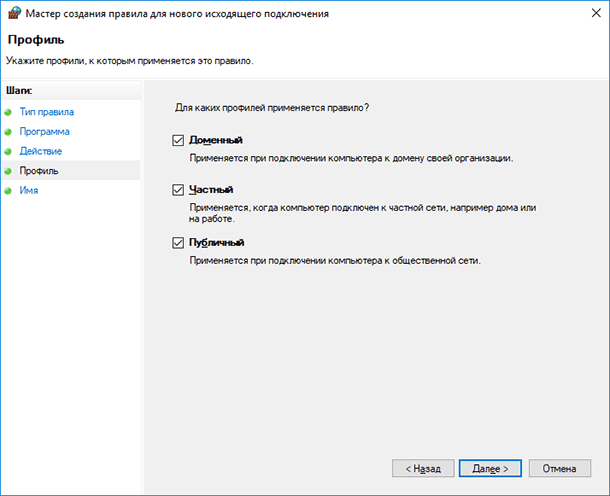

На следующей шаге необходимо выбрать, когда применяется правило (по умолчанию все элементы отмечены). Эти элементы определяют, применяется ли правило в зависимости от того, подключен ли компьютер к сети, которую вы определили, как общедоступную или частную сеть.

Важно: Если вы выберите параметр Частный и снимете выбор с Публичный, это не будет означать, что программа будет иметь доступ к ресурсам локальной сети, но не будет иметь доступ в интернет.

Допустим вы используете ноутбук дома (в сети, которую вы определили, как конфиденциальную), на работе (в сети под управлением домена) и в кафе (сеть, которую вы определили, как общедоступную). Если вы хотите, чтобы правило применялось и в кафе, и на работе, и дома, выберите все 3 опции. Если вы хотите, чтобы правило применялось только в одном из 3 случаев, укажите соответствующую опцию.

Если вы сомневаетесь в выборе, оставьте все варианты блокировки включенными по умолчанию. Подтвердите выбор нажав кнопку «Далее».

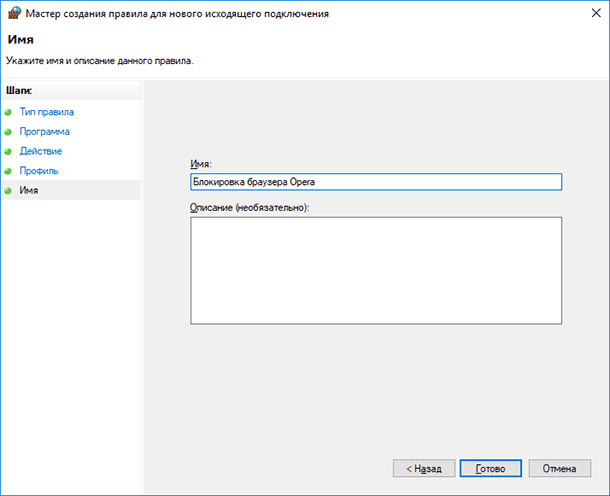

На последнем шаге необходимо назвать правило. Дайте этому правилу осознанное имя, что бы вы могли легко найти его в дальнейшем. Здесь же вы можете указать описание вашему правилу, что бы вы могли вспомнить причину его создания через продолжительное время. ОС Windows создает множество правил для брандмауэра автоматически, все они имеют довольно экзотические имена.

Для того, чтобы выделить наше правило, назовем его «Блокировка браузера Opera». Завершите мастер, нажав кнопку Готово.

Теперь в списке блокировки исходящих правил появился новый пункт. Вы можете дважды кликнуть по нему для редактирования. На пример вы можете указать пользователей, для которых будет действовать (или не будет действовать) это правило, или блокировать только определенный протокол – TCP и т.д.

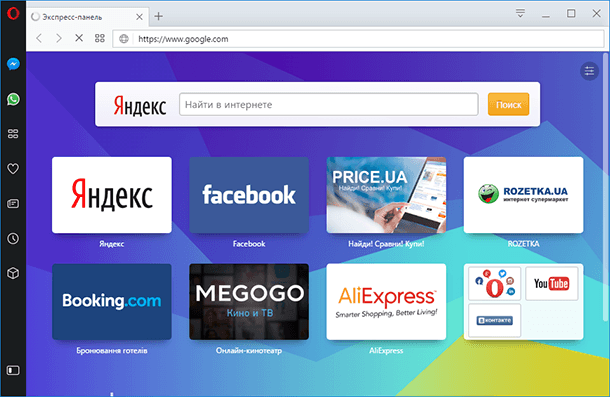

Тестирование блокировки

Блокировка вступает в силу сразу после создания, вам не нужно выходить из системы или перезагружать компьютер. Запустите приложение Opera и перейдите на сайт https://www.google.com, что бы убедиться в блокировке.

Если вам понадобится отключить блокировку, необходимо будет вернуться в интерфейс расширенных настроек Windows Firewall, выделить правило левой кнопкой, затем либо выключить, либо удалить его. Используйте для этого соответствующие пункты в правой панели Брандмауэра.

Чтобы узнать все о настройках брандмауэра, нужно понимать его задачи и цели. Попробуем определиться с понятиями «брандмауэр» и «файрвол», есть ли у них отличия и схожие черты. Разберемся с доступом к сети и настройкой серверов.

Что это?

Прежде чем сделать краткий обзор на брандмауэр, нужно узнать, что такое межсетевой экран. Это условная программа, которая относится к компьютерной сети. Она работает с контролем сетевого трафика и его фильтрацией. Для этого в программно-аппаратной части есть определенный набор правил.

Именно брандмауэр является этим сетевым экраном. С немецкого языка слово переводится, как «противопожарная стена». Часто пользователи не могут отличить брандмауэр от файрвола. Это неудивительно, поскольку и первый, и второй являются межсетевыми экранами. Разница лишь в том, что брандмауэр — это немецкий термин, а файрвол – английский.

Версия от Windows

Начиная с версии Windows XP, разработчик внедрил в операционную систему межсетевой экран. Так стали доступны настройки брандмауэра. Это не значит, что подобного программного элемента до этого не было. Ранее была выпущена версия Internet Connection Firewall. Но главным преимуществом новинки стало наличие контроля за доступом программ в сеть.

Опасность

Старый файрвол входил в компьютерную систему, но по умолчанию был отключен из-за ошибок совместимости. Настройки этого межсетевого экрана были доступны в конфигураций сети, а значит, становились сложно досягаемыми для некоторых пользователей. С 2003 года произошел ряд атак компьютерных червей. Это было связано с системной уязвимостью.

В 2004 атаки продолжались, что приводило к молниеносным заражениям системы. Чтобы исправить это, нужно было доработать файрвол. Так стал популярным «Брандмауэр Windows».

Новинка

В новый межсетевой экран встроили журнал безопасности, который собирал данные по «айпи»-адресам и соединениям по сетям домашним, служебным, а также в Интернете. Этот сервис практически не обновлялся с момента выхода. Поэтому все настройки каких-либо параметров подходят как для старых операционных систем, так и для новых версий.

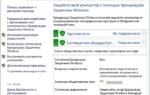

Сейчас настройки брандмауэра можно осуществлять в «Центре обеспечения безопасности», поскольку этот файрвол является его частью.

Включение/отключение

Чтобы производить настройки доступа брандмауэра, нужно понимать, как включать или отключать его. Конечно, отключать его не рекомендуется, поскольку это поставит под вопрос безопасность системы. Но иногда отключение необходимо для того, чтобы активировать работу антивирусника.

Большинство подобных программ имеют встроенный файрвол. Чтобы избежать конфликтов с совместимостью, встроенный брандмауэр отключают. Если же скачиваемый антивирусник не имеет файрвола, тогда версию от «Виндовс» можно и оставить.

Чтобы начать работу с этим программно-аппаратным элементом Сети нужно открыть его. Как обычно, есть несколько способов. Можно просто ввести его название в строку поиска системы. У вас будет список из нескольких вариантов. Лучше выбрать «Брандмауэр Windows».

Еще один вариант подхода к этому сервису – это переход через «Панель управления». Для этого нужно нажать «Пуск», в правом столбике найти «Панель управления», откроется окно. Посмотрите на правый верхний угол, где есть строка «Просмотр» и выберите там «Крупные значки». Перед вами появится список, в котором вы и найдете фирменный файрвол.

Откроется новое окно, где и можно осуществлять настройки брандмауэра. В левом столбике будет строка «Отключить или включить брандмауэр». Имеется выбор для домашней сети и общественной. Тут же легко отключать уведомления о блокировке приложения. Нужно обязательно поставить галочку, чтобы программа тут же оповестила вас о вредоносной утилите.

Блокировка доступа

Некоторые проблемы с доступом к Сети связанные именно с брандмауэром. Возможно вы не разобрались с работой антивирусника и запретили доступ к сети. В настройках брандмауэра можно его восстановить. Снова в левом столбике, переходим по строке «разрешить запуск программы или компонента через брандмауэр».

Перед вами откроется новое окно. В нем будет список программ, которым заблокирован или открыт доступ к Сети. Нужно просто поставить галочки там, где это необходимо. К примеру, здесь можно найти браузер, который не переходит на сайты и дать ему разрешение на это.

Если вам нужно разрешить доступ к Сети в настройках брандмауэра программе, которой нет в списке, сделать это нетрудно. Достаточно под табличкой, в которой есть утилиты, найти кнопку «Разрешить другую программу». После чего появится дополнительный список приложений, из которых можно добавить другой браузер либо софт, который нуждается в доступе к Сети.

Помните, что чем больше в файрволе подобных разрешенных программ, тем менее безопасной становится ваша работа. Порты, которые открываются, перестают контролироваться системой и могут пропустить вредоносные утилиты.

Расширенные

Чтобы появилось больше возможностей для настройки доступа, можно воспользоваться дополнительными параметрами. В этой строке можно корректировать сетевые профили. Используется по умолчанию три варианта:

- Профиль домена – это вариант для ПК, подключенных к домену.

- Частный – нужен в качестве «моста» к частной Сети, это может быть как домашнее подключение, так и рабочее.

- Общий – нужен для подключения к публичной Сети.

Тут же можно работать с правилами для подключений разного типа. Возможно, вам необходима настройка сервера. Брандмауэр легко работает с входящими или исходящими подключениями. Для этого в дополнительных параметрах необходимо выбрать нужный пункт и кликнуть по нему, выбрав «Создать правило».

Откроется специальное окошко, в котором будет несколько шагов. В каждом все подробно описано. Правила делятся на несколько типов. Если используется правило для программы, тогда возможно настроить доступ определенного софта к Сети. Если для порта, тогда происходит разрешение или запрет для него, ряда портов или протокола.

Также можно выбрать предопределенное или настраиваемое правило. Далее, настройка более чем понятна. Указываете путь к программе, выбираете открытый или закрытый доступ. Также настраиваете разрешение или запрет для определенного типа сетей. Даете имя своему профилю и на этом настройка закончена.

Если нужна более тонкая настройка, к примеру, запрет всем софтам подключаться к обозначенному «айпи» или порту либо создание списка «белых» адресов, выбирайте настраиваемые правила.

Используемые источники:

- https://coderlessons.com/tutorials/kachestvo-programmnogo-obespecheniia/izuchite-bezopasnost-seti/setevaia-bezopasnost-brandmauery

- https://hetmanrecovery.com/ru/recovery_news/how-to-use-the-windows-firewall-to-block-application-access-to-the-internet.htm

- https://fb.ru/article/329977/nastroyki-brandmauera-windows-dostup-k-seti-v-nastroykah-brandmauera

Как изменить список разрешенных и заблокированных приложений брандмауэра Windows - Безопасность - 2021

Как изменить список разрешенных и заблокированных приложений брандмауэра Windows - Безопасность - 2021 Hamachi: Заблокирован входящий трафик, проверьте настройки сетевого экрана

Hamachi: Заблокирован входящий трафик, проверьте настройки сетевого экрана

Как защитить свой компьютер от вредоностного по при помощи встроенной защиты windows

Как защитить свой компьютер от вредоностного по при помощи встроенной защиты windows Настройка брандмауэра Windows 10

Настройка брандмауэра Windows 10 Как отключить брандмауэр Windows 7?

Как отключить брандмауэр Windows 7? Инструкция, как отключить программе доступ в интернет на Windows 10 брандмауэром

Инструкция, как отключить программе доступ в интернет на Windows 10 брандмауэром