Содержание

- 1 Настройка основных функций роутера «881-й» модели

- 2 Первый этап настройки

- 3 Настроим локальную сеть

- 4 Настройка DNS-сервиса

- 5 Настройка соединения (вариант «DHCP»)

- 6 Дополнительные возможности роутера

- 7 Схема сети

- 8 Настройка точки доступа

- 9 Пошаговые инструкции

- 10 Настройка адаптера беспроводного клиента

- 11 Пошаговые инструкции

- 12 Проверка

- 13 Устранение неполадок

Роутер Cisco 881-й модели пришел на смену популярной серии Cisco 871, которая предназначена для создания сетей класса SOHO. Из важных опций, имеющих наличие, можно отметить встроенный DNS-сервер, серьезный фаервол, и некоторые другие. Их совокупность позволяет сказать, что Cisco 881 – самый современный роутер Циско, подходящий для офисного и домашнего использования.

В наименовании моделей со встроенным Wi-Fi модулем – есть буква «W». Чаще всего, к проводному маршрутизатору Cisco WiFi роутер – подключают кабелем LAN. Это может быть просто «точка доступа». Поэтому, настройку беспроводного интерфейса Cisco – мы рассматривать не будем. Вместо этого, проведем шаг за шагом конфигурацию соединения с Интернет, настройку локальной сети, фаервола, отмечая отличия, характерные именно для Cisco 8XX. Приступим.

Настройка основных функций роутера «881-й» модели

Предварительные действия перед настройкой

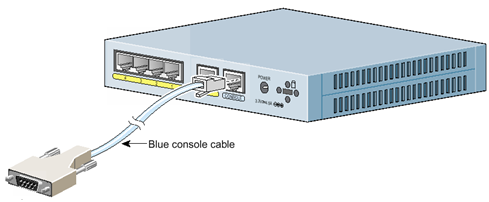

Настраивать роутер мы будем через консоль. Любой Cisco router – имеет набор аппаратных портов (они расположены на задней панели):

- Порты Ethernet (цвет – желтый). Они разделены на порты для внутренней сети (eth0.. eth3 в рассматриваемой модели), и, как правило, один порт для Интернет-соединения.

- Один порт Console/Terminal (цвет – голубой). Подсоедините к нему консольный кабель, подключите терминал (компьютер с COM-портом и программой HyperTerminal).

Включать питание роутера можно, если все аппаратные подключения на 100% выполнены. Перед настройкой роутера, запустите терминальную программу. В ней при создании подключения необходимо выбрать номер используемого COM-порта (установите следующие значения):

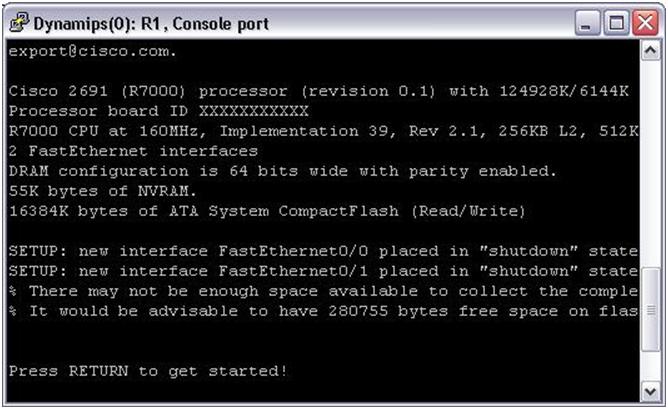

Скорость можно выбрать «9600» или меньше, 8-битный режим без проверки четности (стоповый бит – 1). Собственно, если настроено правильно, то роутер при загрузке – должен выдавать в терминал сообщения:

Первый этап настройки

Запустив настроенную программу терминала и включив питание роутера, необходимо дождаться сообщения «Press RETURN…». Нажмите «Enter». Роутер потребует логин с паролем (используйте пару «cisco»). В серии 8XX, дополнительно предусмотрен «мастер настройки» (от его услуг – откажемся, нажав «N», затем «Enter»).

После приведенных здесь действий, в терминале можно выполнить команду «?» (вопрос), и увидеть ее результат:

Если после слова «Router» сейчас – значок «больше» (а не «решетка»), выполните команду «enable».

Что нужно сделать в первую очередь? Даже если подошли логин и пароль «cisco», все равно, лучше сбросить настройки в заводские значения. Команда «erase startup-config» поможет в этом (останется только перезагрузить роутер).

Зайдя в консоль еще раз, перейдите в режим с повышенными привилегиями («enable»), а затем – в режим настройки («conf t»). Выход из последнего режима – выполняется командой «exit».

Находясь в режиме настройки, создайте пользователя с максимальными правами:

username Логин privilege 15 secret Новый Пароль

Конечно, вместо слов «Логин» и «Новый Пароль» подставляют необходимые значения. Но это – еще не все. Сделайте выход из режима настройки («exit»), и подайте команду «wr mem». Последняя команда – важная, ее нужно запомнить. Она «сохраняет» выполненные настройки.

При следующем входе в терминал, можно будет использовать новые значения пароля/логина.

Настроим локальную сеть

Что мы должны сделать здесь? Присвоить нашему роутеру локальный адрес IP, задать диапазон адресов для DHCP-сервера. Ну, и включить сервер. Все команды – будут выполняться в режиме настройки (выполните «enable», затем «conf t»). В завершение, не забудьте сохранить изменения.

Настройка роутера Cisco 8XX-серии – подразумевает следующее. «Порт 4» может быть подключен к разъему провайдера. Все остальные порты – доступны, как один виртуальный «сетевой интерфейс» (он имеет название «Vlan1»).

Из «режима настройки» перейдем в режим, где конфигурируется только интерфейс Vlan1:

interface Vlan1

Далее, присвоим этому «порту» адрес:

ip address 192.168.N.1 ///подставьте любое число вместо «N»

Настроим сервер DHCP:

ip dhcp excluded-address 192.168.N.16 192.168.N.100 ///адреса будут 101-255

ip dhcp pool LAN1 ///пул адресов, мы назвали его «LAN1», далее – его и настраиваем:

network 192.168.N.0/16 ///та подсеть, из которой выдаются IP;

default-router 192.168.N.1 ///задали шлюз по умолчанию

dns-server Адрес ///вместо «Адрес» – указать реальный IP DNS, либо (внимание!) локальный адрес роутера, другие варианты – исключены.

Заметим, что DHCP-сервер по умолчанию включен. Команды включения и выключения сервера DHCP: «service dhcp» / «no service dhcp». Когда основные настройки – выполнены, можно включить сборку фрагментных пакетов (команда «ip virtual-reassembly»).

Дополнительно, отметим: все изменения, выполняемые в режиме «conf t», вступают в силу немедленно.

Настройка DNS-сервиса

Все команды, приведенные здесь, выполняются в режиме настройки («conf-t»). Две первые из них – можно считать выполненными (что верно для роутеров «8XX»):

ip domain-lookup ///включить в сети сервис DNS

Зачем это нужно? Если сервис активен, при настройке локальной сети в качестве сервера DNS – можно указывать роутер (в параметре команды «dns-server»).

ip dns server ///включить «встроенный» кэширующий сервер DNS (отключить можно командой с префиксом «no»)

Далее, надо добавить «внешние» DNS. Например, так:

ip name-server Адрес ///на месте «Адрес», укажите реальный IP DNS

либо

ip name-server Адрес1 Адрес2 … ///первый параметр – будет адресом «первичного» DNS, и так далее.

Скажем, что нужно на самом деле. Если при конфигурировании Vlan1 выполнить «dns-server 192.168.N.1» (то есть, указать адрес роутера), то дополнительно, останется выполнить «ip name-server» с правильными параметрами.

Настройка соединения (вариант «DHCP»)

В предыдущей главе мы рассмотрели, как поступить с адресами DNS-серверов. Чтобы настроить соединение с провайдером, работающим по DHCP-протоколу, достаточно указать, что «порт 4» получает IP автоматически:

Interface FastEthernet4 ///выполните команду в режиме «настройки» (конфигурируется Eth4)

ip address dhcp ///теперь, порт «4» будет получать IP от DHCP провайдера

Все. «Под DHCP» – соединение должно работать. Как настроить роутер Cisco в качестве VPN-клиента (либо, для соединения PPPoE), мы здесь не рассматриваем. Приведем еще несколько полезных команд, выполняемых при настройке соединения:

ip virtual-reassembly ///сборка фрагментных IP-пакетов

speed auto ///надеемся, понятно (10/100 Мбит/с)

duplex auto ///тоже, понятно

Не забывайте сохранять выполненные изменения. Успешной настройки!

Дополнительные возможности роутера

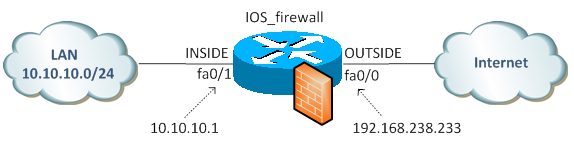

Возможности встроенного фаервола: URL-фильтрация

На роутер «881» по умолчанию установлена ОС IOS, наделенная встроенным фаерволом. По-другому, его называют «Cisco IOS Firewall».

Мы будем настраивать фильтрацию по URL. Точнее, запретим исходящий трафик на сайт, названный в нашем примере cite.ru. Доступ будет полностью ограничен не только на главную страницу (http://cite.ru), но и любую другую, URL которой заканчивается, как «.cite.ru».

Находясь в режиме «настройки» («conf t») – пишем:

ip inspect name cite urlfilter

ip urlfilter allow-mode on

ip urlfilter cache 0 ///если так не отключить кэш, cisco 881 ethernet sec router запомнит IP данного сайта и начнет «фильтровать» по IP (не по URL)

ip urlfilter exclusive-domain deny .cite.ru ///вот мы и запретили доступ к «*.cite.ru»

Если хотите, можно включить «лог» всех запросов к данному сайту (не обязательно):

ip urlfilter audit-trail

Остался ровно один шаг. В настройке интерфейса, организующего соединение (Eth4), надо кое-что добавить:

Interface FastEthernet4 ///конфигурируется Eth4

ip inspect cite out ///проверка исходящего с Eth4 трафика

Настройка завершена.

Работа с «файлами настроек» оборудования Cisco, их сохранение, архивирование и т.д. – рассматривается здесь (на примере роутера «1841»):

|

LEARN IN Сетевая Академия Cisco |

100% онлайн обучениеОфициальные сертификаты CiscoПрофессиональные инструкторыСтенды с реальным оборудованием |

[powr-countdown-timer label=»Enter a Label»]

| Сетевая Академия Cisco — учебное учреждение основанное корпорацией в 1997 году на базе 64 учебных заведений в США, а в данный момент существующее в 165 странах мира.

Наша задача подготовить высококлассных профессионалов в сфере информационных технологий, дать возможность молодым, талантливым и целеустремленным людям найти себя в жизни, освоив одну из самых престижных и востребованных профессий в сфере IT. |

|

Что такое Академия Cisco?

|

Материалы предоставленные компанией Cisco являются передовыми с точки зрения психологии обучения студентов — выполняя интерактивные задания, лабораторные работы, просматривая высококачественные видеоматериалы, слушатели приобщаются к захватывающему миру информационных технологий. Материал построен таким образом, чтобы вдохновлять студентов, захватывать их воображение и в тоже время мотивировать их на выполнение сложных заданий, что в свою очередь приводит к главному результату — человек становится профессионалом, который любит свою работу и вдохновлен ею. |

|

После прохождения курсов Академии слушатель имеет полный багаж знаний и умений достаточный для прохождения сертификации CCNA (Сертифицированный Cisco Сетевой Специалист) и CCNP(Сертифицированный Cisco Сетевой Профессионал).Данная сертификация де-факто является стандартом в области телекоммуникаций и ИТ вообще. Работодатели во всех странах мира отдают предпочтение специалистам с сертификатами Cisco, часто не взирая на ваше основное образование. Международный сертификат такого уровня, как CCNP на сегодняшний день — гарантия вашего трудоустройства.Узнайте, что такое сертификация. Нажмите на эту ссылку, чтобы просмотреть список вакансий и уровень оплаты для специалистов CCNP в странах СНГ на сегодня. |

|

Выберите курс соответствующий именно Вашему уровню подготовки

В Академии Cisco разработаны курсы рассчитанные на слушателей с разным уровнем подготовки. Начинающим карьеру в IT и школьникам подойдет курс IT Essentials, курс CCNA Routing & Switching подойдет тем, кто освоил программу IT Essentials или имеет небольшой опыт работы, и наконец курс CCNP рассчитан на повышение квалификации профессионалов. |

Выбрать курсЗаписаться на курс

|

Возможность полностью дистанционного обученияСтенд с реальным оборудованием Online (попробуйте)Множество лабораторных работВ конце обучения выдаются сертификаты Cisco SystemsСкидка на сертификацию 50% |

Заказать, Задать вопрос

В данной статье рассматривается пример настройки базового беспроводного соединения LAN (WLAN) посредством точки беспроводного доступа Cisco Aironet (Cisco Aironet Access Point) и компьютеров, оснащенных клиентскими адаптерами, совместимыми с оборудованием Cisco. В приводимом примере используется графический интерфейс пользователя.

Перед выполнением настройки убедитесь, что выполняются следующие условия:

- Знание основ технологии беспроводного (радио-) доступа

- Знакомство с базовыми принципами доступа к точке доступа Cisco

В настоящем документе предполагается, что на ПК уже установлены все необходимые драйверы и клиентские беспроводные карты.

Сведения, содержащиеся в данном документе, получены в результате использования следующих версий программного и аппаратного обеспечения:

- Одна точка доступа Aironet 1200 Series, использующая ПО Cisco IOS® Software версии 12.3(7)JA

- Три клиентских адаптера точки Aironet 802.11a/b/g, использующие микропрограмму версии 2.5

- Утилита Aironet Desktop Utility (ADU) версии 2.5

Примечание: В настоящем докменте описывается точка доступа, оснащенная внутренней (встроенной) антенной. Если вы используете точку доступа, имеющую внешнюю антенну, тогда убедитесь, что эта антенна подключена к точке доступа. В противном случае точка доступа не сможет подключиться к беспроводной сети. Некоторые модели точек доступа оснащены встроенными антеннами, в то время как другие модели требуют наличия внешней антенны. Для получения сведений об точках доступа, оснащенных внешними или внутренними антеннами, обратитесь к справочному руководству, которое прилагается к соответствующему устройству.

Информация, представленная в этом документе, была получена при использовании устройств в специальных лабораторных условиях. При написании данного документа использовались только устройства с «чистой» (стандартной) конфигурацией. При работе в условиях реальной сети оператор должен понимать последствия использования любой команды или изменений, внесенных в графическом интерфейсе пользователя.

Схема сети

В данном документе используется следующая схема сети:

На схеме сети изображены три клиентских адаптера Aironet 802.11a/b/g, подключенных к точке доступа 1200 AP. В документе описывается настройка клиентских адаптеров, которая позволяет адаптерам взаимодействовать друг с другом посредством беспроводного интерфейса.

Точка доступа использует следующие настройки:

- Идентификатор набора служб (Service Set Identifier – SSID): CISCO123

- Базовая аутентификация: Открытая аутентификация с шифрованием WEP (Wired Equivalent Privacy )

В настоящем документе описывается процедура настройки точки доступа и клиентских адаптеров.

Настройка точки доступа

Точку доступа можно настроить при помощи одного из следующих средств:

- Графический интерфейс пользователя

- Интерфейс командной строки (после установления сеанса Telnet)

- Консольный порт

Примечание: чтобы подключиться к точке доступа через консольный порт, последовательный порт RS-232 точки доступа необходимо соединить с COM-портом ПК посредством 9-штырькового прямого последовательного кабеля DB-9. Для установления соединения с точкой доступа необходимо настроить эмулятор терминала. Для настройки соединения через эмулятор терминала необходимо использовать следующие настройки:

- 9600 baud (9600 бод)

- 8 data bits (8 бит данных)

- No parity (Четность не проверяется)

- 1 stop bit (1 стоповый бит)

- No flow control (Управление потоком отключено)

Примечание: приведенные выше настройки являются настройками по умолчанию. Если после настройки терминала с использованием приведенных выше установок вы не можете подключиться к устройству, то это может означать, что устройство не использует настройки по умолчанию. Попробуйте изменить настройки, начав со скорости передачи данных.

В данном документе описывается процедура настройки при помощи графического интерфейса пользователя.

Существует два способа подключения к точке доступа при помощи GUI:

- Перед подключением посредством GUI назначить устройству IP-адрес.

- Получить IP-адрес воспользовавшись протоколом динамического конфигурирования хоста (DHCP).

Различные модели точек доступа Aironet по-разному работают с IP-адресами. При подключении к LAN таких точек доступа, как Aironet 350, 1130AG, 1200 и 1240AG, имеющих настройки по умолчанию, точка доступа запрашивает IP-адрес на DHCP-сервере. Если точка доступа не получит IP-адрес, то она будет постоянно отправлять запросы на сервер.

При подключении к LAN точки доступа Aironet 1100, имеющей настройки по умолчанию, эта точка доступа предпринимает несколько попыток получить IP-адрес от DHCP-сервера. Если точка доступа не получит IP-адрес, тогда будет назначен IP-адрес 10.0.0.1, который будет действовать в течение 5 минут. В течение 5-минутного периода можно найти IP-адрес, используемый по умолчанию, и настроить статический адрес. Если точка доступа не будет настроена в течение 5 минут, тогда точка доступа отвергает адрес 10.0.0.1 и запрашивает адрес на DHCP-сервере. Если точка доступа не получит IP-адрес, то она будет постоянно отправлять запросы на сервер. Если вы не успеете за 5 минут определить адрес по умолчанию, тогда точку доступа можно выключить и снова повторить всю процедуру.

В этом документе для сети используется точка доступа Aironet 1200. При выполнении входа на точку доступа через консоль на точке доступа будет настроен адрес 10.0.0.1.

Пошаговые инструкции

После настройки IP-адреса к точке доступа можно подключиться через браузер, чтобы настроить ее на прием клиентских запросов на ассоциирование, поступающих от клиентского адаптера.

Выполните следующие действия:

1. Чтобы посредством GUI получить доступ к точке доступа и чтобы вывести окно Summary Status, необходимо выполнить следующие действия:

- Откройте веб-браузер и в адресной строке введите 10.0.0.1.

- Чтобы пропустить поле Username и перейти к полю Password нажмите клавишу Tab. Появится окно «Enter Network Password».

- Введите пароль Cisco с учетом регистра и затем нажмите Enter. В окне «Summary Status» будет отображена следующая информация:

2. В меню слева щелкните опцию Express Setup.

Появится окно «Express Setup». Воспользуйтесь данным окном, чтобы настроить часть базовых параметров, которые необходимы для установления беспроводного подключения. Используйте окно «Express Setup» при работе с точкой доступа AP 1200 для того, чтобы настроить получение ассоциаций от беспроводных клиентов. Ниже представлен пример настройки:

3. В окне «Express Setup» в соответствующих полях укажите необходимые значения.

К настраиваемым параметрам относятся следующие:

- Имя точки доступа

- Настройка IP-адреса точки доступа (при использовании статического IP-адреса)

- Шлюз по умолчанию

- Строка сообщества протокола Simple Network Management Protocol (SNMP)

- Роль, выполняемая в беспроводной сети

- SSID

В нашем примере настраиваются следующие параметры:

- IP address: 10.0.0.1

- Host name: AP1200

- SSID: CISCO123 Примечание: индентификаторы SSID являются уникальными идентификаторами сети WLAN. Беспроводные устройства используют идентификаторы SSID для установления и поддержания беспроводных соединений. Идентификаторы SSID различают регистр ввода и могут содержать до 32 буквенно-цифровых символов. Не используйте пробелы или специальные символы в SSID.

Примечание: все другие параметры сохраняют значения, заданные по умолчанию.

4. Чтобы сохранить изменения, нажмите Apply. 5. Для настройки параметров радиосвязи, необходимо выполнить следующие действия:

В В В В В В В В В В Чтобы перейти к странице «Network Interfaces Summary», в меню слева щелкните Network Interfaces.

- Чтобы перейти к странице «Settings» для настройки радио-интерфейса, щелкните вкладку Settings.

- Чтобы включить радио-интерфейс, выберите Enable.

- Все остальные настройки, имеющиеся на данной странице, сохраняют значения, заданные по умолчанию.

- Чтобы сохранить внесенные изменения, в нижней части страницы нажмите Apply.

6. Для настройки идентификатора SSID и открытой аутентификации с шифрованием WEP выполните следующие действия:

В В В В В В В В В В В меню слева последовательно выберите Security > SSID Manager.

Появится страница «SSID Manager».

- В разделе «Authentication Settings» («Параметры аутентификации») выберите Open Authentication (Открытая аутентификация).

- Для всех остальных параметров сохраняются значения, заданные по умолчанию.

- Внизу страницы нажмите Apply.

7. Чтобы настроить ключи WEP, выполните следующие действия:

В В В В В В В В В Выберите последовательно Security > Encryption Manager.

- В разделе «Encryption Modes» («Режимы шифрования») щелкните WEP Encryption (шифрование WEP) и в раскрывающемся списке выберите Mandatory («Обазательное»).

- В области «Encryption Keys» («Ключи шифрования») введите ключ для WEP-шифрования.

Ключи шифрования WEP могут иметь 40- или 128-битную длину. В нашем примере используется 128-битный ключ WEP-шифрования – 1234567890abcdef1234567890.

В В В В В c. Чтобы сохранить изменения, нажмите Apply.

Настройка адаптера беспроводного клиента

Прежде чем приступить к настройке адаптера беспроводного клинета, на ПК или портативном компьютере необходимо установить собственно адаптер и его программные компоненты.

Пошаговые инструкции

По завершении установки клиентского адаптера можно приступить к его настройке. В этом разделе описывается процедура настройки клиентского адаптера.

Выполните следующие действия:

1. В Aironet Desktop Utility (ADU) создайте профиль клиентского адаптера.

В профиле задаются параметры, которые будут использоваться клиентским адаптером для подключения к беспроводной сети. АDU позволяет настроить до 16 различных профилей. В зависимости от имеющихся требований можно включать тот или иной профиль. Профили позволяют использовать клиентский адаптер в различных местах, для чего требуются различные настройки. Например, можно настроить профили для использования клиентского адаптера в офисе, дома и в общественных местах (аэропорты и зоны WI-FI).

Чтобы создать новый профиль, выполните следующие действия:

- В ADU щелкните вкладку Profile Management («Управление профилями»).

- Щелкните New.

Ниже приведен пример:

2. Когда появится окно «Profile Management (General)», то для того, чтобы задать имя профиля (Profile Name), имя клиента (Client Name) и идентификатор SSID, выполните следующие действия:

- В поле «Profile Name» введите имя профиля. В данном примере в качестве имени профиля используется используется имя OFFICE.

- В поле «Client Name» введите имя клиента. Имя клиента используется для идентификации беспроводного клиента в сети WLAN. В данном случае для первого клиента используется имя Client 1.

- В области «Network Names» укажите идентификатор SSID, который будет использоваться в этом профиле.

Здесь указывается тот же идентификатор SSID, что был настроен для точки доступа. В данном примере используется идентификатор SSID CISCO123.

3. Для настройки параметров безопасности необходимо выполнить следующие действия:

- В верхней части окна щелкните вкладку Security («Безопасность»).

- В области «Set Security Options» щелкните Pre-Shared Key (Static WEP).

Ниже приведен пример:

c. Нажмите Configure.

В В В Появится окно «Define Pre-Shared Keys» («Предварительные совместно используемые ключи»).

d. В области «Key Entry» («Числовое представление ключа») выберите тип числового представления.

В В В В данном примере используется шестнадцатиричное представление ключа (0-9, A-F).

e. В области «Encryption Keys» введите ключ WEP, который будет использоваться для шифрования пакетов с данными.

В В В В данном примере используется ключ WEP – 1234567890abcdef1234567890. См. пример в пункте d.

В В В Примечание: используйте тот же самый ключ WEP, который был настроен для точки доступа.

4. Чтобы сохранить ключ WEP, нажмите OK. 5. Для установки открытого метода аутентификации выполните следующие действия:

- В верхней части окна «Profile Management» щелкните вкладку Advanced.

- Убедитесь, что в области «802.11 Authentication Mode» выбрана опция Open.

Примечание: обычно открытая аутентификация выбрана по умолчанию.

- Для всех остальных параметров сохраняются значения, заданные по умолчанию.

- Нажмите OK.

6.Чтобы сделать активным данный профиль, нажмите Activate.

Примечание: для создания нового профиля можно воспользоваться теми же самыми Пошаговыми инструкциями. Для создания профиля можно использовать и другой метод, в котором клиентский адаптер выполняет сканирование радио-окружения и определяет имеющиеся сети, а затем по результатам сканирования создается профиль. Для настройки двух других клиентских адаптеров можно использовать ту же самую процедуру настройки. Для других адаптеров можно использовать тот же самый индентификатор SSID. В этом случае различаться будут только имена клиентов и IP-адреса, которые статически назначаются каждому из адаптеров.

Примечание: в нашем примере предполагается, что IP-адрес клиентского адаптера настраивается вручную и что этот адрес находится в той же подсети, что и точка доступа.

Проверка

Воспользуйтесь данным разделом, чтобы проверить правильность функционирования вашей конфигурации.

После того как были произведены настройки и активирован профиль, клиентский адаптер подключается к точке доступа. Чтобы проверить статус клиентского соединения, в верхней части окна ADU щелкните вкладку Current Status («Текущий статус»).

В данном примере показано, что клиент успешно подключился к точке доступа. Так же можно видеть, что для связи с точкой доступа клиент использует канал 1 и шифрование WEP. При этом в поле «Server Based Authentication» («Серверная аутентификация») указано «None», поскольку используется открытая аутентификация:

Для проверки подключения к точке доступа можно использовать другой метод. На домашней странице точки доступа в меню, расположенном слева, нажмите Association. Ниже приведен пример:

Устранение неполадок

Если используется аутентификация 802.1x и если в сети присутствуют коммутатор Cisco Catalyst 2950 или 3750 Switch, то тогда клиент 802.1X может не выполнить аутентификацию. В этом случае будет выводиться следующее сообщение об ошибке:

Jul 21 14:14:52.782 EDT: %RADIUS-3-ALLDEADSERVER: Group rad_eap: No active radius servers found. Id 254

Такая ошибка возникает на коммутаторах Catalyst 2950 и 3750 в том случае, если значения, указанные в поле RADIUS State(24), меняются между «Access Challenge» и «Access Request». Это связано с ошибкой Cisco с идентификатором CSCef50742. Данная неполадка устранена в Cisco IOS версии 12.3(4)JA При использовании версии 12.3(4)JA клиенты успешно выполняют аутентификацию 802.1X через коммутаторы Cisco Catalyst 2950 и 3750 (т.е. сбой, возникающий из-за изменения значений в поле «State (24)», был устранен).

Есть вопросы? Обращайтесь в «Аквилон-А», чтобы узнать подробности и получить именно то, что вам требуется.

Используемые источники:

- https://27sysday.ru/setevoe-oborudovanie/router-cisco

- http://learnin.ru/

- http://www.akvilona.ru/serv/cisco/a_lan.htm

</table>

Простой пример настройки Remote-VPN на Cisco ASA и Cisco VPN Client

Простой пример настройки Remote-VPN на Cisco ASA и Cisco VPN Client Что такое VLAN: логика, технология и настройка. Реализация VLAN в устройствах CISCO

Что такое VLAN: логика, технология и настройка. Реализация VLAN в устройствах CISCO

Роутер Cisco — как настроить сетевое оборудование

Роутер Cisco — как настроить сетевое оборудование Базовая настройка Cisco 871(851)

Базовая настройка Cisco 871(851) Настройка коммутатора Cisco 2960 "базовая" настройка - 3DLan.ru

Настройка коммутатора Cisco 2960 "базовая" настройка - 3DLan.ru Как установить и настроить DHCP сервер в Windows Server 2008

Как установить и настроить DHCP сервер в Windows Server 2008