Содержание

- 1 Что такое VPN-подключение

- 2 Зачем нужен VPN

- 3 Как работает VPN

- 4 Структура VPN

- 5 Классификация VPN

- 6 Как создать VPN-сервер

- 7 Как настроить VPN на Андроиде

- 8 Видео: бесплатный VPN-сервис

- 9 Что такое VPN на самом деле?

- 10 1. Доступ к любым сайтам из любой точки мира

- 11 2. Обход региональных блокировок облачных и стриминговых сервисов

- 12 3. Возможность использования технологий «не для пользователей»

- 13 4. Доступ к файлообменным сетям

- 14 5. Защищенное использование платежных систем и банкинга

- 15 6. Блокировка фишинговых атак

- 16 7. Подмена личного местоположения

- 17 8. Минимизация рекламы и таргетов

- 18 9. Скрытие определенных устройств от внешних глаз

- 19 10. Защита от слежки глобальных корпораций

- 20 11. Сохранность передаваемых данных

- 21 12. Использование защищенной IP-телефонии

- 22 13. Реализация прямого доступа к ПК из любой точки мира

- 23 14. Запуск собственных сетевых ресурсов

- 24 15. Полный контроль сетевого трафика

- 25 Как правильно реализовать свой VPN без хлопот?

- 26 Николай Маслов

- 27 SoftEther VPN

Virtual Private Network – это виртуальная частная сеть, которая используются для обеспечения защищенного подключения внутри корпоративных соединений и доступа в интернет. Главный плюс ВПН – высокая безопасность за счет шифрования внутреннего трафика, что важно при передаче данных.

Что такое VPN-подключение

Многие люди, когда сталкиваются с этой аббревиатурой, спрашивают: VPN – что это и зачем нужно? Данная технология открывает возможность создать сетевое соединение поверх другого. Работает ВПН в нескольких режимах:

- узел-сеть;

- сеть-сеть;

- узел-узел.

Организация частной виртуальной сети на сетевых уровнях позволяет использовать TCP и UDP протоколы. Все данные, которые проходят через компьютеры, шифруются. Это дополнительная защита для вашего подключения. Есть множество примеров, которые объясняют, что такое VPN-соединение и зачем его нужно использовать. Ниже будет подробно освещен данный вопрос.

Зачем нужен VPN

Каждый провайдер способен предоставить по запросу соответствующих органов логи деятельности пользователей. Ваша интернет-компания записывает все действия, которые вы совершали в сети. Это помогает снять провайдеру любую ответственность за действия, которые проводил клиент. Существует много ситуаций, при которых нужно защитить свои данные и получить свободу, к примеру:

- ВПН-сервис используется для отправки конфиденциальных данных компании между филиалами. Это помогает защитить важную информацию от перехвата.

- Если вам необходимо обойти привязку сервиса по географической местности. К примеру, сервис «Яндекс Музыка» доступен только жителям России и жителям бывших стран СНГ. Если вы русскоязычный житель США, то послушать записи у вас не получится. VPN-сервис поможет обойти этот запрет, подменяя адрес сети на российский.

- Скрыть от провайдера посещение сайтов. Не каждый человек готов делиться своей деятельностью в интернете, поэтому будет защищать свои посещения при помощи ВПН.

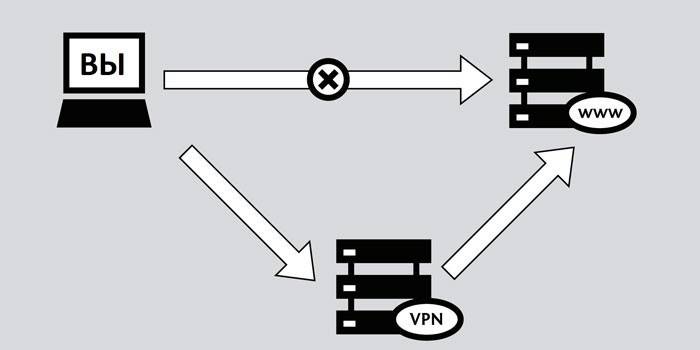

Как работает VPN

Когда вы задействуете другой VPN-канал, ваш IP будет принадлежать стране, где находится данная защищенная сеть. При подключении будет создан туннель между ВПН-сервером и вашим компьютером. После этого в логах (записях) провайдера будет набор непонятных символов. Анализ данных специальной программой не даст результатов. Если не использовать эту технологию, то проток HTTP сразу же укажет, к какому сайту вы подключаетесь.

Структура VPN

Состоит это подключение из двух частей. Первая называется «внутренняя» сеть, можно создать несколько таких. Вторая – «внешняя», по которой происходит инкапсулированное соединение, как правило, используется интернет. Еще существует возможность подсоединиться к сети отдельного компьютера. Производится соединение пользователя к конкретному VPN через сервер доступа, подключенный одновременно к внешней и внутренней сети.

Когда программа для VPN подключает удаленного пользователя, сервер требует прохождения двух важных процессов: сначала идентификации, затем – аутентификации. Это необходимо для получения прав пользоваться данным соединением. Если вы полностью прошли успешно эти два этапа, ваша сеть наделяется полномочиями, которые открывают возможность работы. По сути – это процесс авторизации.

Классификация VPN

Есть несколько видов виртуальных частных сетей. Существуют варианты по степени защищенности, способу реализации, уровню работы по модели ISO/OSI, задействованному протоколу. Можно использовать платный доступ или бесплатный VPN-сервис от Google. Исходя из степени защищенности, каналы могут быть «защищенными» или «доверительными». Последние нужны, если само по себе соединение обладает нужным уровнем защиты. Для организации первого варианта следует использовать следующие технологии:

- PPTP;

- OpenVPN;

- IPSec.

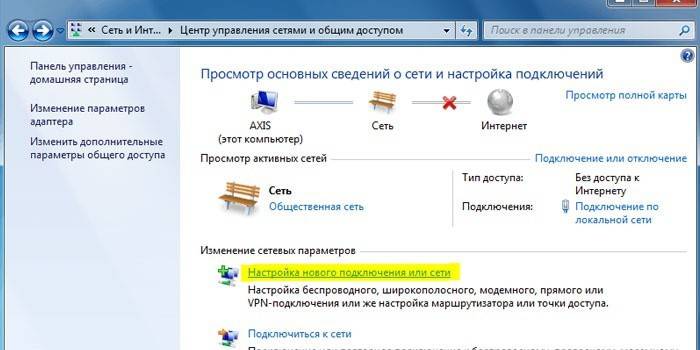

Как создать VPN-сервер

Для всех пользователей компьютера есть способ, как подключить VPN самостоятельно. Ниже будет рассмотрен вариант на операционной системе Виндовс. Эта инструкция не предусматривает использование дополнительного ПО. Настройка проводится следующим образом:

- Чтобы сделать новое подключение, необходимо открыть панель просмотра сетевых доступов. Начните вбивать в поиске слова «Сетевых подключений».

- Нажмите на кнопку «Alt», в меню нажмите на раздел «Файл» и выберите пункт «Новое входящее подключение».

- Затем выставите пользователя, которому будет предоставлено соединение с этим компьютером через VPN (если у вас только одна учетная запись на ПК, то нужно создать обязательно пароль для нее). Установите птичку и нажмите «Далее».

- Далее будет предложено выбрать тип подключения, можно оставить галочку напротив «Интернет».

- Следующим шагом станет включение сетевых протоколов, которые на данном ВПН будут работать. Выставите галочки на всех пунктах, кроме второго. При желании можно установить конкретный IP, шлюзы DNS и порты в протоколе IPv4, но легче оставить автоматическое назначение.

- Когда кликните по кнопке «Разрешить доступ», операционка самостоятельно создаст сервер, отобразит окно с именем компьютера. Оно понадобится для соединения.

- На этом создание домашнего VPN-сервера завершено.

Как настроить VPN на Андроиде

Выше был описан способ, как создать VPN-подключение на персональном компьютере. Однако многие уже давно выполняют все действия при помощи телефона. Если не знаете, что такое VPN на Андроид, то все вышеописанные факты о данном типе подключения справедливы и для смартфона. Конфигурация современных аппаратов обеспечивает комфортное пользование интернетом на высокой скорости. В некоторых случаях (для запуска игр, открытия сайтов) используют подмену прокси или анонимайзеры, но для стабильного и быстрого подключения VPN подходит лучше.

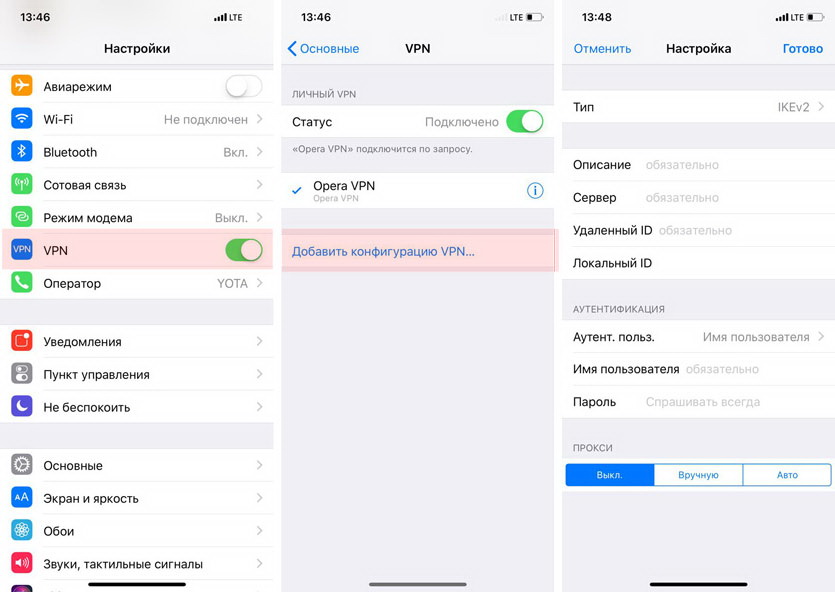

Если вам уже ясно, что такое VPN в телефон, то можно перейти непосредственно к созданию туннеля. Выполнить это можно на любом устройстве с поддержкой Андроид. Производится подключение следующим образом:

- Зайдите в раздел с настройками, нажмите на раздел «Сеть».

- Найдите пункт под названием «Дополнительные настройки» и перейдите на раздел «VPN». Далее нужен будет пин-код или пароль, который разблокирует возможность создания сети.

- Следующий шаг – добавление VPN-соединения. Укажите название в поле «Server», имя в поле «username», установите тип подключения. Тапните по кнопке «Сохранить».

- После этого в списке появится новое подключение, которое можете использовать для смены своего стандартного соединения.

- На экране появится значок, который будет указывать на наличие подключения. Если по нему тапнуть, вам будет предоставлена статистика полученных/переданных данных. Здесь же можно отключить соединение VPN.

Видео: бесплатный VPN-сервис

Нашли в тексте ошибку? Выделите её, нажмите Ctrl + Enter и мы всё исправим! Понравилась статья? Рассказать друзьям: Реклама на сайте

Статья обновлена: 13.05.2019

—>—> —>

С каждым годом наша жизнь в сети становится насыщеннее: мы спокойно доверяем провайдеру передавать не только паспортные данные или информацию о картах, но и медицинскую информацию о себе. А ещё собственное местоположение, интересы, разговоры.

Точно так же в трафике проносятся наши личные фотографии, рабочая переписка и проекты. Вся жизнь в пакетах Интернет-соединения. А значит, его нужно защищать от внешних вмешательств.

Вместе с тем, сам интернет за последние 5 лет стал совершенно иным — многочисленные региональные блокировки, полузакрытые сервисы и прочие ограничения действий пользователей только набирают силу. И это вторая, не менее сложная задача, стоящая перед пользователем.

Обе они решаются очень просто с использованием VPN. Сегодня это нужно каждому, у кого есть смартфон, компьютер или игровая приставка, способные подключаться к интернету.

И вот почему.

Что такое VPN на самом деле?

VPN — сокращение от Virtual Private Network, «виртуальная частная сеть», обозначающее обобщенную технологию создания сети «поверх» уже существующей.

Как и любая другая компьютерная сеть, глобальный доступ организован с помощью множества узловых точек (маршрутизаторов, точек доступа, дата-центров), соединенных между собой в один огромный граф с постоянным или случайно назначаемым в момент подключения адресом.

Соответственно, данные от компьютера пользователя до каждого ресурса в интернете, будь то другой компьютер, сайт, потоковый сервис или любой другой сервер, проходят определенный путь.

В простейшем случае его «следы» делятся на читаемые невооруженным глазом части для удобной передачи. В более сложных — проходят определенную обработку для исключения простой идентификации пройденного пути и заключенной в пакетах информации.

Опять же, в общем случае VPN предполагает одновременно 2, а то 3 условных операции.

► Защищенная (шифрованная) аутентификация заставляет пользователя определенным образом активировать построение доверенной сети.

► Создание «туннеля» — логически выстроенного с помощью протоколов VPN последовательность подключений внутри глобальной сети, исключающая непроверенные узлы. Путь может меняться случайным образом, затрудняя отслеживание. Или наоборот, сохранять заданную конфигурацию.

► Шифрование данных, гарантирующее с определенной вероятностью сохранность передаваемых данных.

Разобрались? Но для чего это нужно на практике? Ответов будет немало — сегодня VPN нужен действительно каждому.

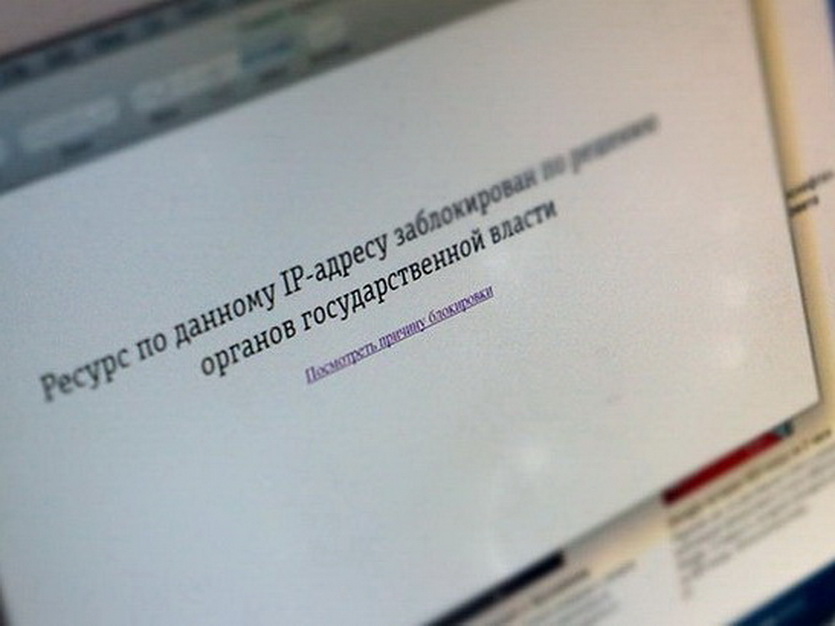

1. Доступ к любым сайтам из любой точки мира

Самый очевидный плюс VPN — используя туннельное обезличенное подключение, можно обходить самые разнообразные блокировки.

Использование прямого обезличенного туннеля до сервера в произвольной стране позволяет просматривать заблокированные в текущей стране проживания или конкретном местонахождении ресурсы.

Блокируют YouTube на рабочем Wi-Fi? А вдруг отключат Telegram? Кстати, как, по вашему, китайцы серфят европейские сайты и пользуются социальными сетями, обходя «Великий Китайский файервол»?

Примеров с каждым днем становится все больше: на отдыхе в мусульманской стране запросто можно оказаться без привычных «западных» сетевых развлечений.

Но VPN легко восстановит справедливость, проведя трафик мимо запретов.

2. Обход региональных блокировок облачных и стриминговых сервисов

Просмотр закрытых ресурсов — не единственное популярное применение VPN. Множество провайдеров контента предлагают свои услуги только в определенных странах. В ряде случаев те же компании предлагают отличающиеся по стоимости и содержимому подписки.

Туннелирование трафика здесь как нельзя кстати. Почти бесплатный Xbox Game Pass с xCloud, Nvidia NOW без очередей, огромный каталог американского Netflix — список можно продолжать бесконечно.

Почти все они допускают требуют подмену местоположения VPN только в момент подключения, поэтому скорость доступа почти не страдает.

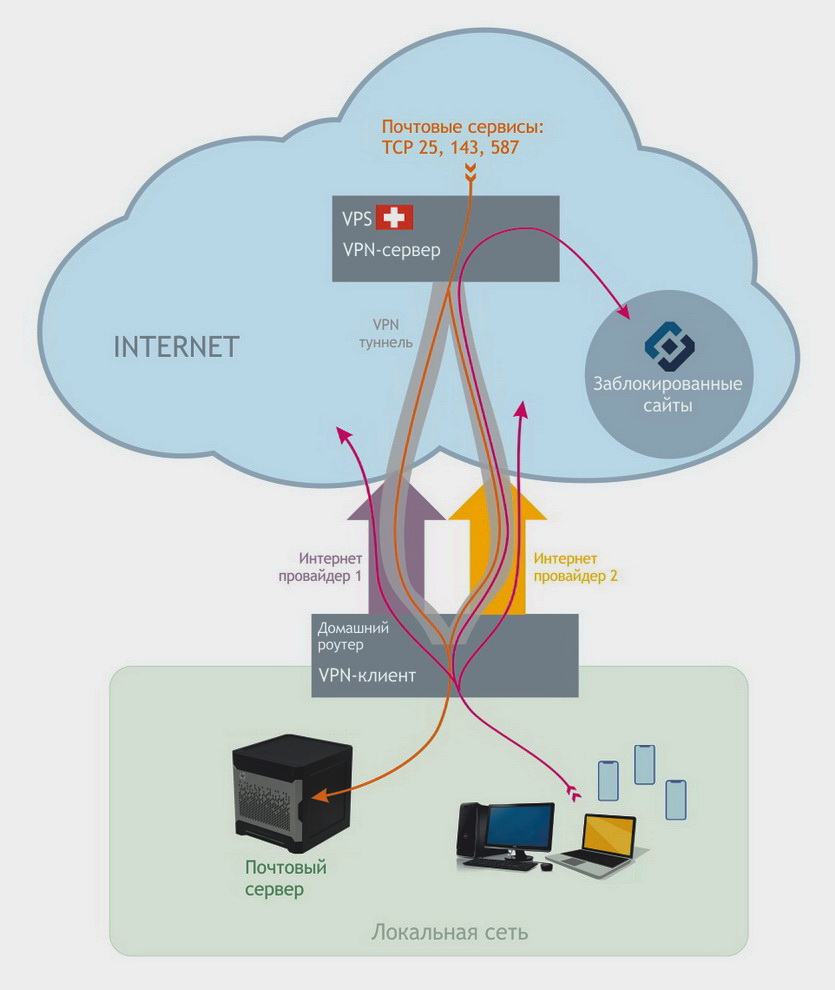

3. Возможность использования технологий «не для пользователей»

В комментариях к одному из прошлых материалов читатели упоминали о возможных блокировках провайдерами портов, необходимых для технических нужд — например, для развертывания собственного почтового сервера.

Как оказалось, закрытый для «простых смертных» интерфейс довольно распространен. Но VPN “упаковывает” весь поток, если выбрать подходящую технологию и точку выхода (в том числе учитывая требования к серверным в стране расположения), в том числе идущий по заблокированным портам.

Важна только поддержка со стороны сервера на выходе (а подобных ограничений нет практически у всех платных ресурсов), и провайдер не сможет это запретить.

В таком случае, если виртуальный сервер не будет блокировать подобный трафик, пользователь получит доступ к любым возможным услугам. Хоть IP-телефонию поднимай, хоть дистанционно управляемый DoS-источник.

4. Доступ к файлообменным сетям

Аналогичным способом ряд провайдеров блокирует файлообменные сети. Клиенты для них все чаще оказываются неработоспособны, будь то Soulseek или Strong DC.

Для этого некоторые поставщики услуг интернета в России закрывают порты соединений. Другие пытаются определять состав пакетов, блокируя исходящие множественные подключения и любые обращения, похожие на пиринговый обмен.

Снова выручает VPN, допуская работу не только с torrent-закачками, но и с более древними способами обмена файлами с помощью p2p-клиентов, таких как Soulseek.

Иногда работа туннелирования с файлообменными сетями требует дополнительной настройке. Но, поверьте искателю редкого контента — одни залежи музыки и фильмов “расшаренных” личных коллекций того стоят.

5. Защищенное использование платежных систем и банкинга

Примитивные схемы мошенников используют прямой обзвон и «живое общение» с человеком для получения адресов, паролей, явок, текстовых кодов из смс и приложений.

Новые методы, связанные с использованием троянов и социальной инженерии позволяют определять наличие средств на счетах, транзакции и другую системную информацию без передачи самим пользователем: современные трояны умеют отслеживать и перехватывать трафик и смс, связанные с оплатой в интернет-магазинах.

Но даже наиболее хитрые способы обмана рушатся, если смартфон/компьютер использует туннелированное зашифрованное подключение: трояны не могут выйти из “туннеля”, поэтому перенаправление трафика с данными злоумышленникам просто перестает работать.

Тоже самое происходит при попытке мошенников установить соединение для удаленного управления смартфоном или компьютером.

6. Блокировка фишинговых атак

Не будем вдаваться в технические подробности конкретных методов реализации VPN — это долго и скучно. Если понадобится, желающие быстро найдут нужные для своих задач комбинации, например, здесь.

Главное, что за счет туннелирования злоумышленникам всегда сложно реализовать направленную фишинговую атаку: дополнительное шифрование подобных ресурсов делает затруднительным любое отслеживание трафика.

Таким образом, мошенники не смогут связать информацию о покупках или оплате других услуг с конкретным устройством, на котором это производилось. И не смогут провести направленную атаку, “горячий звонок” – у них просто не будет начальных данных, так часто используемых в подобных преступлениях. А «лупить по площади» для них слишком затратно.

Реже всего подвергаются фишингу именно скрытые VPN устройства и ресурсы. Это слишком трудно, долго, результат не предсказуем — кому нужны ваши пароли, если они перемешаны с данными других приложений и пару раз зашифрованы?

7. Подмена личного местоположения

При использовании VPN с выходом через иностранные сервера с отключенной геолокацией и A-GPS устройство будет определять местоположение ближайшего к серверу узла или его самого.

Конечно, такси с таким подходом к дому не вызовешь. Сделать заказ в иностранном магазине или сохранить определенную конфиденциальность в чате — пожалуйста.

Кстати о магазинах: даже использование сервисов по пересылке, таких как «Почтой» или «Бандеролька», не исключает необходимость подмены геоданных, которые отслеживают все крупные ритейлеры.

8. Минимизация рекламы и таргетов

Наверняка каждый замечал, что среди рекламы на сайтах, в мессенджерах и приложениях очень много предложений от локальных магазинов или поставщиков услуг.

Чаще всего именно так настраивается таргетирование по региону — специальная функция показа рекламы, определяющая по косвенным данным, кому и что показывать во время использования ресурсов с доступом к сети.

Использование VPN не отключит рекламу, но точно сделает её менее навязчивой, исключая раздражающие баннеры от ближайших точек общепита, школ с назойливым предложением выучить язык только что загугленного куска кода и прочих “соседей”.

9. Скрытие определенных устройств от внешних глаз

Некоторые методы организации туннельного соединения позволяют «объединять» трафик: использующие их сервисы позволяют подключаться к одному серверу-«туннелю» сразу с нескольких устройств.

Для внешнего наблюдателя если такие соединения и видны, то выступают в роли единственного потребителя.

Метод позволяет избегать направленных фишинговых атак, подменять на удобное собственное местоположение, обходить некоторые блокировки (например, не оповещать банк о неожиданном отъезде) или без ограничений использовать стриминговые ресурсы, учитывающие количество подключенных устройств.

10. Защита от слежки глобальных корпораций

Apple и Google не скрывают, что собирают множество данных со всех устройств. Даже если отказаться или заблокировать его системными средствами, часть информации все равно будет передаваться.

Местоположение, аппаратные настройки, программные логи, характерные наборы действий пользователя рано или поздно оказывается на серверах крупнейших брендов.

Официально это происходит в обезличенном режиме. Но и в этом случае агрессивный сбор аналитики вызывает подозрение у многих.

Комбинация VPN, шифрования и файрволла позволяет практически полностью закрыть доступ поставщиков услуг к пользовательским действиям. При правильной настройке даже Google не сможет узнать ничего со смартфона – правда, ряд сервисов и таргетирование будет хромать.

11. Сохранность передаваемых данных

Основная масса VPN-сервисов умеет и активно практикует сложные методы шифрования данных в поточном режиме, на лету. Организовать подобное самостоятельно можно, но справится не каждый пользователь.

Для особых параноиков стоит выбирать ещё более продвинутые ресурсы туннельного доступа, умеющие подменять или маскировать DNS-сервера, «смешивающие» трафик разных пользователей или использующих распределенный доступ к внешним ресурсам.

Среди них стоит выделить дешевый и надежный AzireVPN, расположенный в оффшорной зоне BolehVPN, технически продвинутый LiquidVPN или поддерживающий TOR-соединения SequreVPN.

После такого пароли, явки и данные не получит никто, кроме владельца и ресурса, к которому они обращены (с которого скачиваются).

12. Использование защищенной IP-телефонии

Среди более тривиальных методов использования VPN стоит упомянуть звонки с использованием интернета: с его помощью можно развернуть сервер для звонков на мобильные и стационарные телефоны даже в другой стране, даже с использованием коротких или служебных номеров.

При этом сам сервер и его операторы физически может находиться где угодно, если то позволяет абонентский договор. Почему бы не развернуть российский колл-центр где-нибудь в Казахстане, чтобы зарплату платить пониже?

Кроме того, с помощью VPN можно шифровать голосовые IP-звонки с помощью самых современных стандартов, вплоть до AES-256, и упаковывать их в защищенный “туннель”, недоступный для любых внешних наблюдателей. То, что надо для настоящий параноиков.

Любая информация о местоположении абонентов и предметах их разговора будут находиться в юрисдикции страны, в которой расположен сервер “выхода”, поэтому использование BolehVPN или SequreVPN гарантированно защитит даже очень важные деловые переговоры.

13. Реализация прямого доступа к ПК из любой точки мира

В общем случае любой ресурс в удаленном доступе использует так называемый статический (“белый”) IP или другой постоянный адрес, использующий http/https или ftp-подключение.

Иначе для связи потребуется «прослойка» в виде приложения, создающего прямое подключение (такие используют умные дома) либо страницу использованием специализированного протокола (так реализован Transmission — приложение для домашних серверов).

VPN позволяет реализовать прямое подключение без дополнительных средств в рамках одного подключения: все устройства, подключенные к определенной учетной записи одного сервера при желании пользователя могут использовать прямые адреса и перенаправлять данные между собой.

Эта возможность позволяет реализовывать защищенные от взлома умные дома и домашние серверы, а так же напрямую подключаться к использующим один VPN-аккаунт с помощью Radmin или аналогичных приложений по локальному адресу.

14. Запуск собственных сетевых ресурсов

Создав единый пул подключенные к одной учетной записи внешнего VPN-ресурса или собственного VPN-сервера, можно организовать и домашний сервер, доступный из любой точки мира.

Конечно, только при использовании соответствующих учетных данных. Причем, в отличие от разнообразных готовых домашних серверов от WD или Synology, собственный VPN может включать доступ и диски по запросу пользователя.

Соответственно, большую часть времени он будет «спать», экономя энергию, деньги и ресурс. Заодно защищая себя таким образом от DDoS-атак и других случайных массированных атак извне.

15. Полный контроль сетевого трафика

Стоит упомянуть и ещё одну, не самую очевидную функцию VPN-серверов: все они имеют достаточно обширные настройки, заменяющие или по крайней мере, дополняющие файрволлы.

В том случае, если сервер разворачивается самостоятельно на удаленном ресурсе, можно использовать и то, и другое для всего трафика (и, с учетом пунктов выше, всех устройств).

Один раз настроил — и голова не болит ни за рекламу, ни за детские профили с ограничением контента.

Практически все платные VPN-ресурсы предлагают собственные DNS-сервера и ряд других настроек маршрутизации, с помощью которых можно полностью исключить доступ к сети любым, даже самым умным, приложениям.

Как правильно реализовать свой VPN без хлопот?

VPN-сервер нужен сегодня каждому — если не для доступа к развлекательному контенту, то хотя бы для защиты собственных логинов и паролей, а так же другой конфиденциальной информации.

Тут есть серьезная проблема: далеко не все сервисы, предлагающие туннельный доступ, адекватно работают с пользовательскими данными.

Некоторые не зашифровывают трафик. Другие совершенно не отслеживают атаки на пользовательские ресурсы. Подписка некоторых стоит совершенно невменяемых денег.

Наконец, ряд компаний предоставляют любую информацию правоохранительным органам и находятся в странах с огромным количеством уголовно наказуемых-интернет деяний (просмотр фильма легко приводит к штрафу во Франции).

Подробное сравнение можно найти здесь. К сожалению, за прошедшее время практически ничего не изменилось в лучшую сторону.

Поэтому самым правильным вариантом станут BolehVPN или SequreVPN.

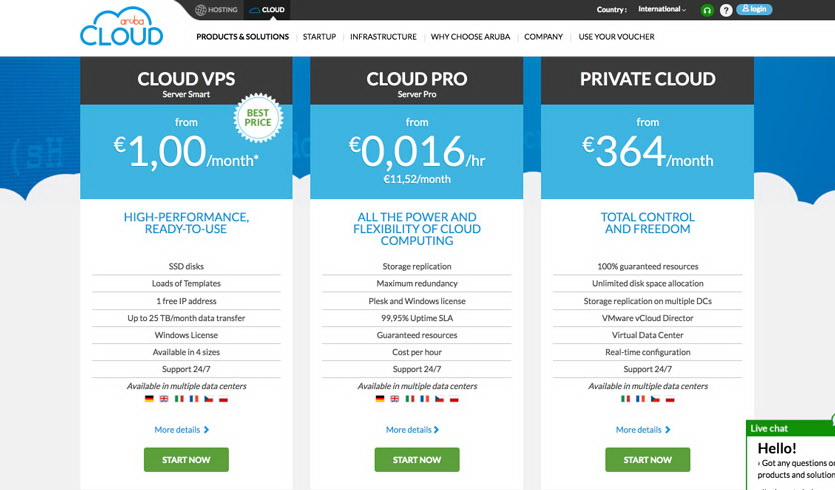

А я для VPN использую свой собственный сервер ArubaCloud по ряду причин. Он работает в “облаке” и поддерживает iPhone, iMac, MacBook и любых устройств под Windows/Android, в том числе через единое “сквозное” соединение. Он принадлежит только мне, а не непонятному сервису. Настраивается за пару минут. А главное, стоит меньше 300 рублей в месяц.

Дело за малым — начать использовать защищенное подключение.

? Хочешь больше? Подпишись на наш Telegram. … и не забывай читать наш Facebook и Twitter ? iPhones.ruОбсудим все: зачем, почему, для кого. —>

Николай Маслов

@nicmaslov

Авиаинженер, спец по Kanban, радиофизик и музыкант. Рассказываю об технике простым языком, ищу лайфхаки и новые тренды.

При работе с облачными сервисами важна не только скорость обработки и передачи данных — на первое место выдвигается гарантированный уровень безопасности. Данные, хранящиеся на внешнем ресурсе, ни в коем случае не должны попасть в чужие руки. C другой стороны, постоянно появляются сообщения о попытках государств что-нибудь да заблокировать. Наверное, поэтому в последнее время вырос интерес к VPN-решениям, и наряду с уже традиционными IPsec/XFRM и OpenVPN в Linux стали активно развиваться еще несколько проектов. Сегодня тебя ждут четыре интересных экземпляра: SoftEther VPN, WireGuard, FreeLAN и GoVPN.

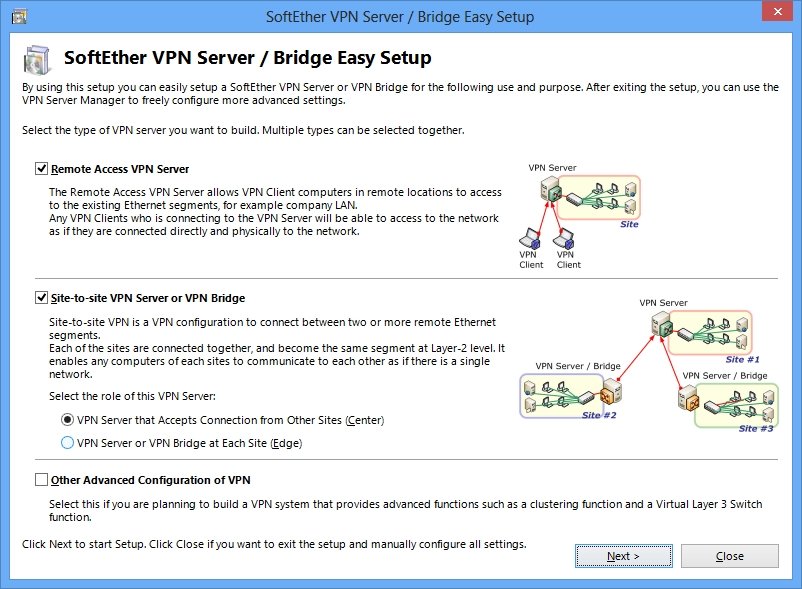

SoftEther VPN

SoftEther VPN — академический проект японского Цукубского университета (University of Tsukuba), распространяемый под лицензией GPLv2. Главной его особенностью является поддержка нескольких VPN-протоколов, совместимых с оригинальными клиентами. Это позволяет вместо парка серверов из проприетарных и open source решений использовать для подключения клиентов, работающих под управлением разных ОС, одно приложение. И просто выбирать нужный протокол в зависимости от конкретной ситуации. Поддерживаются: SSL-VPN (HTTPS), IPsec, L2TP, MS-SSTP, L2TPv3, EtherIP и OpenVPN. SoftEther VPN работает в режимах remote-access и site-to-site, на уровнях L2 (Ethernet-bridging) и L3 (IP). В случае замены OpenVPN мы получаем более простую конфигурацию. Есть генератор ovpn-файлов для быстрого подключения VPN-клиента. Замена SSTP VPN позволяет отказаться от использования серверов на базе Win2k8/2012, требующих лицензии. Собственный протокол обеспечивает прохождение Ethernet поверх HTTPS (отсюда и название проекта — Software Ethernet), характеризуется хорошей пропускной способностью и низкой латентностью. Его использование дает возможность прозрачно соединить несколько Ethernet-сетей в одну, то есть отпадает необходимость в дополнительных решениях Ethernet-over-IP.

И главное — он совместим с NAT и работает через стандартный 443-й порт, который обычно не блокируется брандмауэрами провайдеров. Эта возможность позволяет скрыть вообще использование VPN: со стороны трафик выглядит как обычный и не обнаруживается технологиями Deep Packet Inspection. Собственно, поэтому он и стал очень популярен в Китае, где его используют для обхода Великого китайского файрвола. При этом на стороне клиента реализован виртуальный сетевой адаптер Ethernet, а на сервере — виртуальный коммутатор. Большой плюс — наличие NAT Traversal, включенной по умолчанию, то есть не нужно просить админа открыть доступ к VPN-серверу, находящемуся во внутренней сети. Но и это еще не все. В сетях с ограниченным доступом, у которых блокируются все TCP- и UDP-пакеты (например, публичные Wi-Fi), для создания VPN можно использовать протоколы ICMP и DNS, обычно не блокируемые брандмауэром. Поддерживается Dynamic DNS, позволяющий получить доступ при динамически меняющемся IP-адресе. Для этого реализован сервис VPN Gate, называемый VPN Azure Cloud Service, — к нему можно организовать соединение из внутренней сети и затем при необходимости свободно попадать внутрь сети. Клиентская часть содержит специальный плагин VPN Gate, позволяющий отслеживать смену IP и быстро подключаться к VPN Gate.

Обеспечивается высокая производительность и скорость соединения 1 Гбайт/с без существенных ограничений по объемам ОЗУ и минимальной нагрузке на процессор. Поэтому требования к серверной части очень невысоки. По тестам SoftEther VPN обходит на том же оборудовании оригинальные решения. Поддерживается шифрование AES-256 и RSA-4096, IPv4/IPv6, журналирование трафика и событий. Аутентификация пользователей локальная, RADIUS и домен Windows.

Администрирование учетных записей и параметры безопасности могут быть настроены удаленно с помощью графического интерфейса Server Manager (локализация только английский, японский и китайский), который устанавливается на Win- или macOS-компьютере администратора или при помощи утилиты командной строки vpncmd. Возможна установка на Windows, Linux, macOS, FreeBSD и Solaris. Доступен исходный код и архив со скомпилированным приложением. Для установки потребуется выбрать ОС, платформу и компонент (сервер, клиент, bridge…). Официально поддерживаются Linux-ядра 2.4/2.6/3.x, но без проблем работает и в современных дистрибутивах с ядром 4.х. В Linux достаточно распаковать архив и запустить файл .install.sh, после чего раза три принять условия лицензии и по окончании запустить сервер:

Далее, отвечая на вопросы vpncmd (или при помощи Server Manager), настраиваем параметры подключения.

Другие статьи в выпуске:

Xakep #213. FUCK UAC

Используемые источники:

- https://sovets.net/7769-vpn-chto-eto.html

- https://www.iphones.ru/inotes/zachem-nuzhen-vpn-razbiraemsya-detalno-07-20-2021

- https://xakep.ru/2016/10/07/vpn-review/

Как отключить vpn в windows 10

Как отключить vpn в windows 10 Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов

Как поднять и грамотно настроить VPN-сервер на Windows 7

Как поднять и грамотно настроить VPN-сервер на Windows 7

VPN продолжает отключаться? Вот решение (100% работает)

VPN продолжает отключаться? Вот решение (100% работает) И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется

И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется Как включить, использовать и поменять VPN в Яндекс браузере

Как включить, использовать и поменять VPN в Яндекс браузере Windows Server 2012 R2 Remote Access - Настраиваем VPN сервер на использование протокола SSTP

Windows Server 2012 R2 Remote Access - Настраиваем VPN сервер на использование протокола SSTP