Содержание

- 1 Вымышленные предубеждения

- 2 Подключаемся через удаленный рабочий стол

- 3 Как удаленно подключиться к компьютеру через интернет

- 4 Использование онлайн сниффера и XSpider

- 5 Программа слежения на телефон Android/ iPhone

- 6 Лучший шпион для удаленного доступа к телефону Cocospy

- 7 Как взломать чужой телефон бесплатно

- 8 Альтернатива шпиона Cocospy

- 9 Сколько стоит программа для удаленного наблюдения

- 10 Удаленный доступ к телефону андроид/айфон

- 11 Как определить, взломана ли ваша веб-камера?

- 12 Как избежать компьютерного шпионажа через веб-камеру?

Содержание

Вымышленные предубеждения

К сожалению, сегодня у многих пользователей начинает проявляться все больший страх перед тем, что их компьютерные терминалы могут взломать или «хакнуть». Откровенно говоря, это полный бред. Кому вы нужны? Понятно еще, когда на компьютерах или серверах хранится конфиденциальная информация. Тогда, да.

Домашние компьютерные системы взламывают в основном любители-хулиганы, которым просто нечего делать. Иногда, правда, встречаются и те, кто может украсть пароли доступа к сайтам или коды банковских карт (при условии, что они хранятся на домашнем терминале в незашифрованном виде). Но это редкость.

Разбираясь с тем, как залезть в чужой «комп», можно сказать (как ни странно это звучит), сделать это может даже ребенок при наличии соответствующих утилит и умении ими пользоваться. Рассмотрим самые примитивные способы.

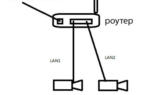

Подключаемся через удаленный рабочий стол

Первое что необходимо сделать – разрешить непосредственно само подключение к удаленному рабочему столу на ПК. Но настроить подключение можно только на профессиональной или расширенной версии Windows. Использование этого способа подразумевает соединение с необходимым ПК по одной сети через роутер или VPN. Ниже представлена инструкция, как подключиться к рабочему столу.

Разрешение делается следующим образом:

- Выбираем окно «Настройка удаленного доступа»;

Следующим шагом будет добавление новых пользователей, которые смогут удаленно соединиться с компьютером. Для этого жмем кнопку с выбором пользователей и добавляем их. Далее необходимо найти имя компьютера. Нажав комбинацию клавиш Windows Pause, попадаем в тоже меню и смотрим строку «Компьютер».

Следующее, что нужно сделать – отключить ждущий режим. Когда ПК переходит в ждущий режим, доступ к нему прекращается. Несмотря на свою полезность, функцию все-таки придется отключить. Делается это так:

- В панели управления переходим в раздел «Электропитание». Если иконку не видно, то следует переключиться в режим полного просмотра;

- Идем в настройку электропитания;

- Устанавливаем параметр «Никогда» в разделе о переводе компьютера в режим сна или гибернации. Далее принимаем и сохраняем все сделанные изменения.

Предлагаем ознакомиться: Деревянный навес своими руками для дачи

Теперь давайте подключимся. Зайдите на тот ПК, который вы будете применять для того, чтобы соединиться с компьютером. Нажимаем всем известный пуск и вводим в поисковой строчке: подключение к удаленному рабочему столу и открываем результат.

Выполняем следующие действия:

- Вводим наименование ПК, к которому необходимо подключиться;

- Вводим наименование пользователя, которому разрешено соединение;

- Если вы хотите поменять какие-либо настройки, откройте окно с дополнительными параметрами. Однако изменять необязательно, можно оставить все по стандарту;

- Жмем «Подключить». После завершения соединения рабочий стол удаленного ПК начнет показываться в новом окне. Процедура пользования Windows не меняется, все довольно просто и стандартно.

В случае если подключение необходимо совершить посредством интернета без применения VPN, следует открыть порт 3389. Делается это в параметрах межсетевого окна ПК, к которому осуществляется соединение. Но следует помнить, что таким действием вы буквально приглашаете других пользователей в свой компьютер. Поэтому рекомендуется подумать о информационной безопасности и установить пароль минимум из 9 символов.

Несколько замечаний:

- Для каждой модели роутера существует свой способ открытия порта. Это значит, что дополнительную информацию придется искать в интернете;

- После открытия порта 3389, соединение осуществляется посредством ввода внешнего IP-адреса компьютера.

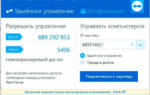

Программа TeamViewer

Как удаленно подключиться к компьютеру через интернет

Программа TeamViewer

В большинстве случаев используется простейший, но самый действенный метод. В принципе, сама проблема, как залезть в чужой «комп», сводится только к получению IP-адреса компьютерного терминала и одного из открытых портов жертвы. Что самое интересное, в большинстве случаев многие любители не избирают кого-то конкретно, а сканируют просто заранее заданный диапазон IP-адресов уязвимых компьютерных систем, так, просто ради интереса или опробования своих сил.

Поэтому тем, кто уж слишком опасается за свои данные, лучше заранее позаботиться о безопасности, установив соответствующее ПО.

Предлагаем ознакомиться: Не брак, не враг, а так… Нужна ли тебе дружба с бывшим мужем?

Использование онлайн сниффера и XSpider

Итак, вы задались вопросом о том, как зайти на чужой «комп». Для начала можно применить один из самых простых способов, заключающийся в использовании утилиты Shared Resource Scanner 6.2.

Прежде чем приступать к работе, в командной строке (меню «Выполнить»), к примеру, в Windows XP необходимо ввести команду winipcfg, чтобы узнать собственный IP-адрес. Появится окно с вашим адресом. Его нужно запомнить.

Открываем программу и в верхнем поле вводим собственный IP с изменением последних двух цифр на «1». В нижнем поле прописываем тот же IP, только последние две цифры меняем на 255. Строка TimeOut (время истечения ожидания) должна содержать значение «80». Остается нажать кнопку старта сканирования.

По окончании процесса в окне приложения начнут появляться компьютеры, выделенные разным шрифтом. Тонкий шрифт – защищенный терминал, жирный – слабо защищенный, жирный красный – без защиты вообще. Остается выделить компьютер отмеченный красным жирным шрифтом и нажать кнопку «Открыть». О-па! На экране вашего «компа» появились диски и логические разделы чужого компьютера.

Несколько более сложным, но более эффективным методом является использование онлайн-сниффера. Для этого нужно зарегистрироваться на определенном сайте (по этическим соображениям не указывается, на каком именно), после чего, к примеру, загружаем какую-то картинку. После этого выдается ссылка на сниффер с содержанием перенаправления (редиректа) на загруженное изображение (тут обязательно нужно поставить галочку напротив строки «Записывать IP в лог»).

Теперь либо с сайта, либо с анонимного электронного почтового ящика отправляете жертве письмо с содержанием типа «На Ваш e-mail отправлено то-то и то-то. Нажмите сюда, чтобы просмотреть».

Теперь жертве остается только перейти по ссылке, и у вас в руках окажется требуемый IP.

Предлагаем ознакомиться: Раздвижная кровать своими руками чертежи

В сканере XSpider 7.5 создаем новый профиль и переходим на вкладку «Сканер портов». Внизу рядом с надписью «default.prt» нажимаем еще одну кнопку справа, а в новом окне – кнопку «Новый». Снизу будет строка «Добавить порты». Сюда добавляем «4889» и «3389».

Затем, как было описано выше, создается еще один профиль. После чего в портах добавляется значение «23». Теперь вводим полученный IP жертвы и начинаем сканирование. Если хоть один из портов открыт, пытаемся подключиться. Если будет затребован пароль, по умолчанию вводим «12345678». Все, на компьютере жертвы можно делать все. что заблагорассудится.

Для справки: 4889 – порт Radmin, 3389 – Remote Desktop (Удаленный Рабочий стол), 23 – Telnet.

Как взломать чужой телефон. Существует множество причин, по которым важно иметь возможность получить удаленный доступ к чужому телефону. Например, в случае родительского контроля, наблюдения за сотрудниками, мужем, женой или даже другом. В нынешний век технологий нужно уметь получить доступ к личной информации человека, оставаясь при этом незамеченным.

Как удаленно подключиться к чужому телефону, имея возможность доступа к камере устройства, просмотра личной информации, фото и видео? Об этом мы расскажем в нашем коротком обзоре.

Программа слежения на телефон Android/ iPhone

Есть много различных способов взлома телефона на расстоянии. Мошенники предлагают подключиться к чужому устройству по номеру телефона, другие гарантируют, что их бесплатная программа для удаленного доступа позволит вам подключиться к чужому телефону андроид или айфону через свой, читая SMS и просматривая фото и переписку.

На нашем сайте мы предоставили обзоры лучших легальных программ шпионов

- iKeyMonitor — демо шпиона можно посмотреть тут;

- FlexiSPY — перед установкой посмотрите демо программы;

- Cocospy;

- Spyzie; Демо популярного шпиона доступно тут;

- Spyic;

- mSpy;

- бюджетной программы для родительского контроля Kidlogger.

С их помощью вы сможете без труда подключиться к камере чужого телефона, определить местоположение, читать чужую переписку в Ватсап, Инстаграм, Вибер, Вконтакте, телеграм и пр. со своего компьютера или другого устройства Андроид и айфон.

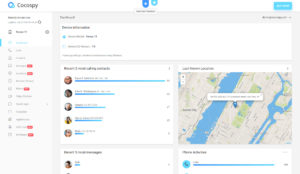

Лучший шпион для удаленного доступа к телефону Cocospy

На наш взгляд лучшим удаленным шпионом является Cocospy. Программа позволяет удаленно отслеживать действия другого человека на своем устройстве. Совместима с телефонами и планшетами на базе iOS/Android.

Удаленный шпион Cocospy имеет более 30 функций для мониторинга. Вам станут доступны:

- телефонная книга устройства и список контактов;

- все входящие и сходящие смс;

- фото и видео файлы;

- определение местоположения GPS;

- социальные сети и мессенджеры, установленные на устройстве: Facebook, Телеграм, Viber, WhatsApp, Skype, Instagram, ВКонтакте и пр;

- и многое другое.

Как узнать с кем переписывается человек в WhatsApp?

Помимо базового набора функций Cocospy предлагает другие инструменты по удаленному наблюдению.

Именно они сделали этот шпион лучшим:

- гео-ограждение. Отслеживание местонахождения по GPS. Настройте гео-ограничение, чтобы ваш ребенок или близкий человек были в безопасности;

- ограничение времени работы устройства и экрана;

- удаленная блокировка;

- кейлоггер. Контролируйте все нажатия клавиш на устройстве и действия с экраном.

Все функции мобильного шпиона Cocospy вы сможете просмотреть на официальном сайте программы

Как взломать чужой телефон бесплатно

Если по какой-либо причине вы сомневаетесь, подойдет ли вам именно Cocospy, то всегда можете попробовать бесплатную версию шпиона iKeyMonitor в течение трёх дней. Демо программы для удаленного взлома iKeyMonitor можно посмотреть тут.

Альтернатива шпиона Cocospy

В последнее время всё большую популярность набирает трекер шпион Spyic. Доступные цены, простота в установке и дальнейшем мониторинге – безусловные плюсы этой шпионской программы. Демо для просмотра доступно тут.

Сколько стоит программа для удаленного наблюдения

Цены на популярный шпион Cocospy варьируются в зависимости от подписки.

Например, за 39,99$ в месяц можно следить за устройством андроид. Если же вы оформите годовую подписку, то будете платить всего 9,99$ в месяц.

При оформлении 3-месячной подписки — надо будет заплатить в месяц 59 долларов.

Покупка шпиона для андроид на 12 месяцев обойдется вам всего в 99 долларов США.

Планы для мониторинга устройств на базе iOs немного отличаются, в стоимость может входит наблюдение за несколькими телефонами.

Посмотреть все планы можно на официальном сайте Cocospy.

Удаленный доступ к телефону андроид/айфон

Многие пользователи не имеют возможности получить физический доступ к нужному телефону. Cocospy решил эту проблему.

Установить программу можно двумя способами:

- с непосредственным физическим доступом (только для Андроид);

- без физического доступа (для Айфон).

Важно, на какое устройство Вы собираетесь установить программу.

Возможности подключения к Android без непосредственного физического доступа пока нет.

Такая возможность есть для устройств iPhone / iPad, если Вам известен идентификатор iCloud и пароль. Но даже в этом случае доступных функций для отслеживания значительно меньше, чем при установке с физическим доступом.

Мы понимаем, как трудно сделать выбор сегодня: современный рынок богат и расширяется.

Если Вам по каким-либо причинам не подошел шпион Cocospy, то рекомендуем обратить Ваше внимание на другие программы из нашего рейтинга мобильных шпионов — программы Spyzie, Spyic, iKeyMonitor, FlexiSPY, и хорошо зарекомендовавшее себя бюджетное приложение Kidlogger, предлагающее за доступную цену или бесплатно набор стандартных функций для удаленного доступа к чужому телефону.

Мысль о том, что кто-то взломал камеру вашего ноутбука и шпионит за вами, чтобы затем шантажировать вас, угрожая опубликовать видеозапись в интернете или отправить кому либо конкретно, может звучать как сюжет из голливудского фильма. Но это не так уж трудно сделать, как можно подумать. Camfecting — это незаконный доступ к веб-камере владельца путем взлома. Это один из самых распространенных способов, которыми пользуются хакеры. Они получают полный контроль над камерой — внедряют программные «жучки», снимают и записывают компрометирующие моменты из жизни жертвы

Как определить, взломана ли ваша веб-камера?

Все, что нужно сделать хакерам для взлома вашей камеры, это установить вредоносное ПО с удаленным управлением в ваш ноутбук (это также дает им доступ к вашим личным файлам, сообщениям и истории просмотра). Тем не менее, легко обнаружить предупреждающие знаки и положить этому конец. Как это сделать?

- Проверить индикатор веб-камеры Если индикатор камеры горит или у нее мигает светодиод, когда вы ее не включали, это означает, что ею пользуется кто-то другой. Это может быть хакерская программа или просто расширение браузера, запущенное в фоновом режиме, которое использует вашу веб-камеру.

- Проверить расширения браузера Перезагрузите компьютер и запустите браузер на котором вы обычно работаете. Если индикатор загорается при открытии браузера, значит проблема в расширении браузера. Но какое именно? Отключайте их по одному, чтобы найти виновника.

- Проверка приложений Еще одной возможной причиной мигания индикатора могут быть приложения. Чтобы проверить их, выполните следующее: запустите приложение и посмотрите, загорится ли индикатор веб-камеры, если да, то продолжайте открывать приложения по одному, пока не обнаружите, кто еще втайне его использует. Но может быть и по-другому, если индикатор загорится спустя несколько секунд после перезагрузки компьютера, без запуска каких-либо приложений — однозначно, вы были взломаны.

- Проверить, запущен ли процесс работы веб-камеры Перейдите в Диспетчер задач и найдите все запущенные в этот момент программы на вкладке Processes (Процессы). Проверьте наличие утилиты веб-камеры. Протестируйте ее, перезагрузив компьютер, если утилита запустилась автоматически — вы взломаны.

- Запустить веб-камеру Закройте все программы и приложения и попробуйте сами включить камеру. Если появляется сообщение об ошибке, указывающее на то, что камера уже используется, это означает, что камера ноутбука взломана. Тогда стоит обратиться к инструкции в пункте 1.

- Поиск аудио- и видеозаписей Если хакер тайно шпионит за вами, то вам нужно поискать аудио и/или видеозаписи, которые вы не сохраняли. Перейдите в папку, в которой веб-камера хранит такие файлы. Несколько раз проверьте ее настройки и выясните не была ли изменена эта папка без вашего ведома. Но не стоит особо полагаться на этот метод, так как многие хакеры могут транслировать все, что они записывают через вашу камеру на свое устройство.

- Запустить проверку на вредоносное ПО Если выяснится, что камерой пользуется неизвестное программное обеспечение, немедленно просканируйте свою компьютерную систему на наличие вредоносного ПО. Если сканер что-нибудь найдет, переместите файл в карантин. Если это не решит проблему или вредоносное ПО не удаляется, то стоит обратиться к техническому специалисту.

На видео: Как узнать следят ли за тобой через web камеру

Как избежать компьютерного шпионажа через веб-камеру?

- Включить брандмауэр Брандмауэр защищает вашу систему, отслеживая сетевой трафик и блокирует подозрительные соединения. Убедитесь, что встроенный брандмауэр вашего компьютера включен и работает.

- Надежный антивирус Выберите тот, который обладает расширенной защитой от вредоносных программ, шпионских программ и вирусов. Антивирусная программа обнаружит и заблокирует угроз до того, как они нанесут вред.

- Фишинговая ловушка Хакеры могут маскироваться под агентов службы поддержки и связываться с вами, говоря, что у вас возникла проблема с вашей системой/компьютером/программой, и что они могут помочь. Не верьте таким сообщениям. Это распространенная фишинговая технология, используемая киберпреступниками для установки шпионского программного обеспечения удаленного доступа в ваше устройство. Такое ПО позволит им получить доступ к вашей камере и управлять правами доступа к ней.

Другой способ заманить жертв для загрузки программного обеспечения — RAT (Троян удаленного доступа), это фишинговые письма, которые скрывают поддельные URL-адреса и вредоносные файлы. Относитесь к письмам от неизвестных отправителей с осторожностью и не нажимайте на подозрительные ссылки и не загружайте подозрительные вложения.

- Безопасности в общественном Wi-Fi Общедоступные сети Wi-Fi крайне уязвимы для хакерских атак. Киберпреступники часто нападают на людей в свободных «горячих точках» и пытаются проникнуть на их устройства с помощью вредоносных программ. Всегда используйте VPN для защиты своего Wi-Fi соединения и защищайте себя от нежелательных программ-шпионов.

- Заклеить веб-камеру Заклейте камеру лентой. Даже Марк Цукерберг делает это. Это самый простой и 100% надежный способ не допустить, чтобы кто-то наблюдал за вами через камеру вашего компьютера. Если вы считаете, что лента портит внешний вид, то купите специальную заглушку, которая крепится к веб-камере.

- Что есть у хакеров на вас? Если вы получаете угрожающие сообщения о том, что кто-то взломал вашу камеру, не воспринимайте это как правду сразу же. Это может быть атака СИ (социальная инженерия). Пусть они сначала докажут. Такие мошенники не обладают техническими знаниями, чтобы взломать вас, но они знают, как играть с вашими эмоциями.

Используемые источники:

- https://litedekor.ru/zayti-kompyuter-cherez-internet/

- https://cellmonitoring.net/%d1%83%d0%b4%d0%b0%d0%bb%d1%91%d0%bd%d0%bd%d1%8b%d0%b9-%d0%b4%d0%be%d1%81%d1%82%d1%83%d0%bf-%d0%ba-%d1%87%d1%83%d0%b6%d0%be%d0%bc%d1%83-%d1%82%d0%b5%d0%bb%d0%b5%d1%84%d0%be%d0%bd%d1%83/

- https://bezopasnik.info/%d0%ba%d0%b0%d0%ba-%d0%be%d0%bf%d1%80%d0%b5%d0%b4%d0%b5%d0%bb%d0%b8%d1%82%d1%8c-%d0%b1%d1%8b%d0%bb%d0%b0-%d0%bb%d0%b8-%d0%b2%d0%b7%d0%bb%d0%be%d0%bc%d0%b0%d0%bd%d0%b0-web-%d0%ba%d0%b0%d0%bc%d0%b5/

Прослушка мобильного телефона онлайн. Как прослушивать чужой телефон

Прослушка мобильного телефона онлайн. Как прослушивать чужой телефон Как подключить веб-камеру к компьютеру или ноутбуку. Типичные ошибки и их исправление

Как подключить веб-камеру к компьютеру или ноутбуку. Типичные ошибки и их исправление

Как включить камеру на ноутбуке: настройка, функции, отключение

Как включить камеру на ноутбуке: настройка, функции, отключение

Смотри во все глаза. Как взламывают IP- и веб-камеры и как от этого защититься

Смотри во все глаза. Как взламывают IP- и веб-камеры и как от этого защититься Как подключить веб камеру к телевизору

Как подключить веб камеру к телевизору Советы как сделать видеонаблюдение через веб-камеру

Советы как сделать видеонаблюдение через веб-камеру Как включить веб-камеру на ноутбуке: почему она ничего не показывает, кроме черного экрана

Как включить веб-камеру на ноутбуке: почему она ничего не показывает, кроме черного экрана