Содержание

08.07.13

С большим трудом удалось придумать правильное название для данной статьи. И всё-равно не уверен, что оно действительно верно отражает суть. На всякий случай еще варианты:

- Настройка одноранговой локальной сети;

- Как из маршрутизатора сделать точку доступа;

- Два роутера. Совместные сетевые ресурсы;

- Каскадное подключение.

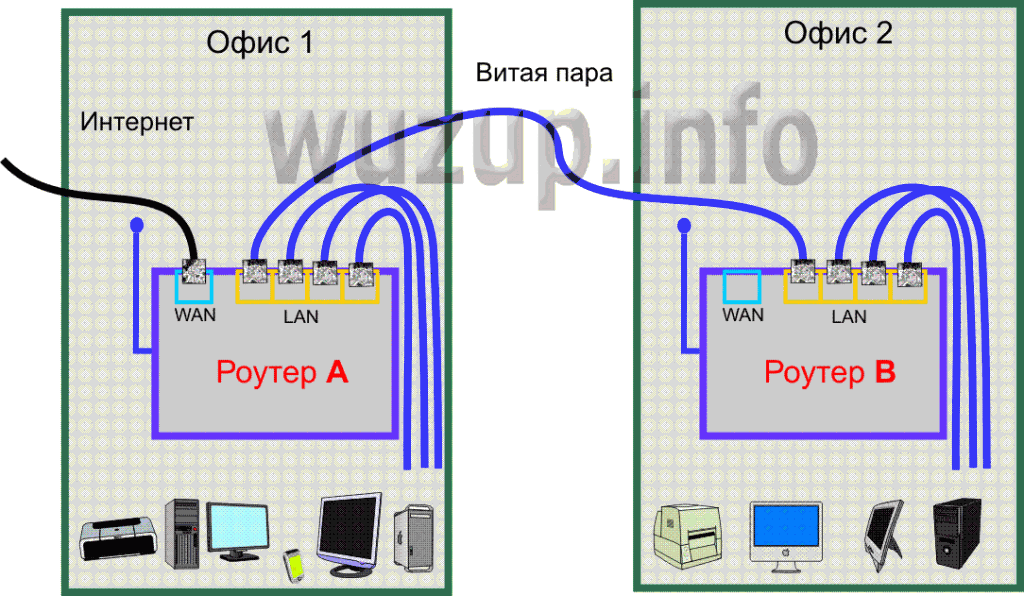

Дано:

Два офиса, расположены в одном здании, но не рядом. Между ними протянута витая пара. В одном из офисов есть Интернет. А еще есть два маршрутизатора с wi-fi.

Задача:

Соединить компьютеры в двух офисах в одну локальную сеть. Ноутбуки должны подключаться в каждом офисе по Wi-Fi и иметь доступ к сетевым ресурсам и принтерам. И, естественно, везде должен быть Интернет.

Примечание:

В поставленной задаче у меня в распоряжении были два роутера TP-Link 741 ND. После выполненных работ, я уже в домашних условиях протестировал решение данной проблемы на двух других маршрутизаторах D-Link DIR-320 NRU и ASUS RT-G32. Всё работает!

Размышления:

Первым делом я быстренько настроил роутерА на подключение и раздачу Интернета (по LAN и по Wi-Fi) по протоколу предусмотренным местным провайдером (в данном случае было Static IP). Естественно включил DHCP. Ну не руками же забивать ip-адреса на всех компьютерах.

По сети инет ушел во второй офис. Воткнул шнур в WAN маршрутизатора B. Настроил его на получение Интернета (ip-адресов) по DHCP. Результат: Инет есть, Wi-Fi работает, а ресурсы, которые подключены к роутеру А не видно. Много всего перетыкал и перепробовал. Пытался включить режим Bridge, потом режим Router+AP, потом прочие режимы на маршрутизаторе B. Перечитал весь гугл, потом танцы с бубном. Есть результат!

Информация для Москвичей:

Не тратьте своё время! Я могу настроить сеть для Вас .

Быстро и недорого!Александр. Частный компьютерный мастер. +7-915-453-37-31 Звоните!

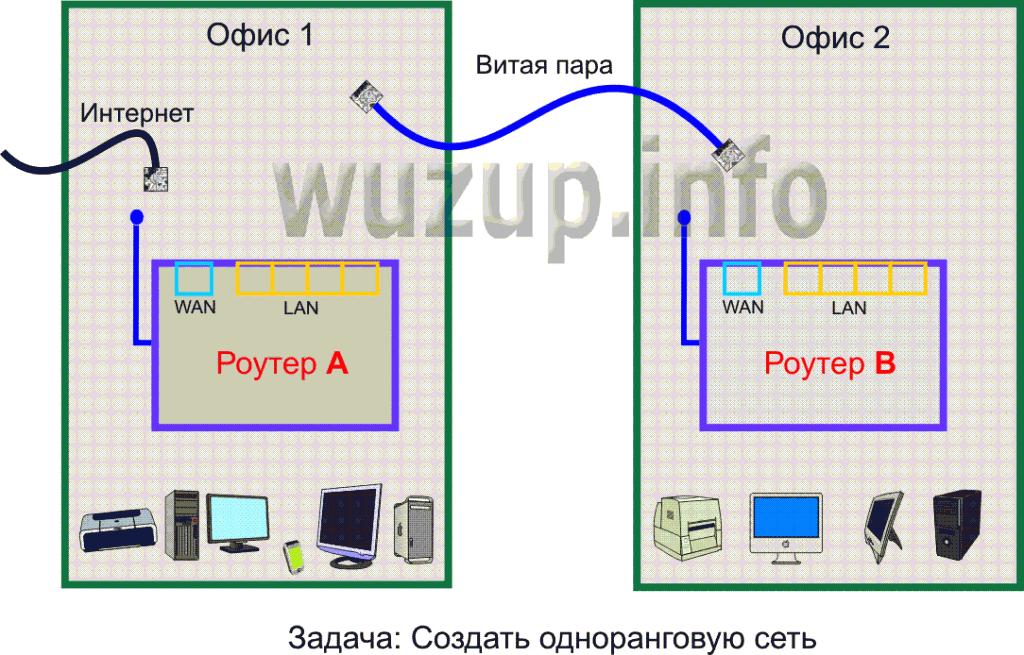

Решение:

Про режимы работы роутера: Ничего менять не надо. Просто оставьте всё по дефолу. (Как после нажатия reset)

Про Wi-Fi: Беспроводные сети на роутерах A и B можно настраивать одинаковые, либо разные. В любом случае устройства, подключенные к одной из этих беспроводных сетей, будут иметь доступ ко ВСЕМ сетевым ресурсам и принтерам.

Настройки для роутера А:

- Настроить подключение к Интернету;

- Включить DHCP;

- Настроить Wi-Fi и шифрование;

- Установить IP-адрес роутеру 192.168.1.1

- Сохранить настройки и презагрузить.

- Подключить шнур, который идет во второй офис в порт LAN.

Настройки для роутера B:

Важно! Не подключать шнур, который приходит с маршрутизатора А, пока не дойдете до пункта 5!

- Установить IP-адрес роутеру 192.168.1.2

- Настроить Wi-Fi и шифрование;

- Отключить DHCP;

- Сохранить настройки и презагрузить.

- Воткнуть шнур, который приходит от роутера A в свободный порт LAN (Важно! НЕ в WAN-Internet, а именно LAN)

В Windows 10 был баг, который не позволял снять чекбокс Использовать основной шлюз в удаленной сети в VPN, а именно кнопка Свойства есть, она активна, но при щелчке на ней — ничего не происходит… Лечилось через скрипт в командной строке:

powershellSet-VpnConnection -Name "Название VPN подключения" -SplitTunneling 1

Эта заметка была написано давненько. Тогда она могла кому-то помочь, сейчас уже неактуальна. К тому же тут всего пару предложений текста. Но что самое интересное, заходы на эту страничку из поисковиков есть. Поэтому решил не удалять её, а наоборот расширить.

Для чего вообще этот чекбокс нужен?

Когда VPN соединение установлено, то есть две возможности:

- Использовать шлюз по умолчанию на своём (локальном) компьютере

В этом случае в VPN туннель будет уходить только предназначенный ему трафик. Если за VPN туннелем есть ещё подсети, то они окажутся недоступными с локального компьютера.

Чтобы эти подсети были доступны, нужно на локальном компьютере руками прописывать дополнительные маршруты. Эти маршруты будут указывать, что пакеты для данных подсетей должны быть смаршрутизированы в туннель. В этом минус.

Плюс в том, что туннель никак не повлияет на остальной трафик с локального компьютера. Будет работать интернет и будут доступны удалённые сетевые ресурсы, которые были доступны до подключения туннеля.

- Использовать шлюз в удалённой сети

При этом методе подключения большая часть пакетов будет отправляться в туннель. Соответственно все сетевые ресурсы (кроме локальных, из подсети компьютера) отвалятся (или опять прописывать маршруты, теперь уже для них). Если на удалённом VPN шлюзе нет интернета (допустим, не настроены адреса DNS серверов), то на локальном компьютере отвалится и интернет.

Если на удалённом шлюзе настроен интернет, то выход в интернет на локальном компьютере будет работать через туннель. Это минус.

Плюс: все подсети, которые доступны с VPN шлюза, будут доступны на локальном компьютере.

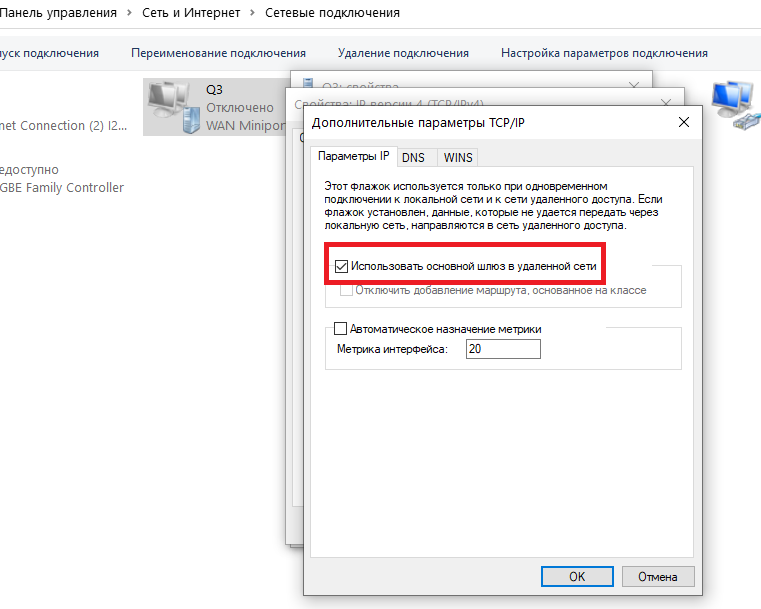

Какой метод выбрать.. кому как проще и удобнее. Тут надо сказать: сразу после создания VPN туннеля чекбокс Использовать шлюз в удалённой сети отмечен. То есть будет работать по второму варианту.

Пример

Чтобы было понятнее поясню на примере. Допустим, есть домашняя сеть: компьютер 192.168.0.2, роутер 192.168.0.1, SmartTV 192.168.0.3 и NAS с фильмами 192.168.0.4. И ещё есть ресурс от провайдера интернета (к примеру, FTP с фильмами, играми и программами) с интернет адресом 212.6.X.X.

Подсоединение VPN происходит на какой-то интернет адрес, к примеру 185.82.X.X. После установки VPN соединения локальный компьютер получает адрес, связанный с туннелем 172.16.1.2, а удалённый шлюз в туннеле имеет адрес 172.16.1.1. Предположим что за сетью 172.16.X.X есть ещё сеть 10.X.X.X, на 172.16.1.1 существует маршрут в эту сеть.

Соответственно при первом варианте в удалённой сети будут доступны только адреса 172.16.X.X, при этом все адреса локальной сети 192.168.0.X так же доступны. Будет доступен и FTP-сервер провайдера. Будет работать интернет с той скоростью, какая заявлена провайдером, например 100Mbit.

При втором варианте будут доступны удалённые адреса и 172.16.X.X, и 10.X.X.X. Локальные адреса 192.168.0.X доступны, но вот провайдерский FTP отвалится и интернет заработает со скоростью 10Mbit, потому что такая скорость интернета подключена для 185.82.X.X.

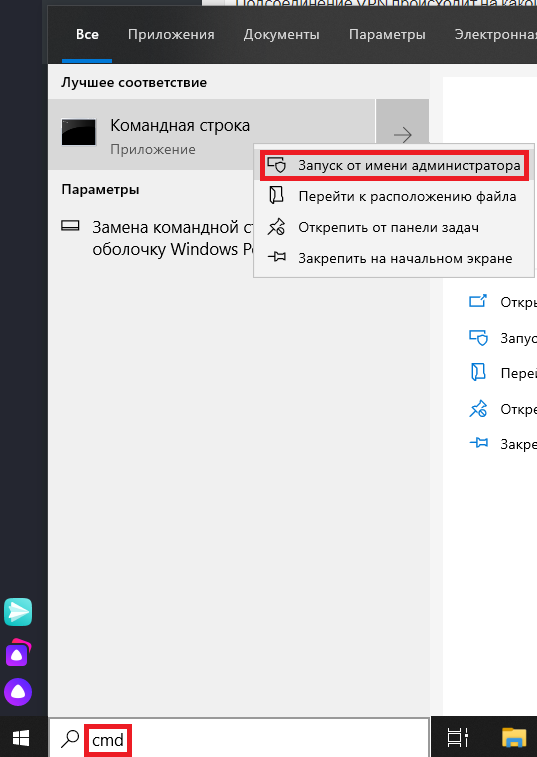

Как набросить маршрут?

Допустим, хотим подключаться по первому варианту, но чтобы сеть 10.X.X.X была доступна. Надо запустить cmd.exe, выбрать Запуск от Администратора.

Затем вбить команду:

C:WINDOWSsystem32>route add 10.0.0.0 mask 255.0.0.0 172.16.1.1 -p ОК

Первый параметр 10.0.0.0 это сеть назначения, второй 255.0.0.0 это маска подсети, третий 172.16.1.1 это шлюз в удалённую сеть. Если есть трудности с подсетями и масками, то вот статья. Параметр -p укажет компьютеру, что маршрут постоянный и его надо сохранить после перезагрузки. Удалить маршрут:

C:WINDOWSsystem32>route delete 10.0.0.0 ОК

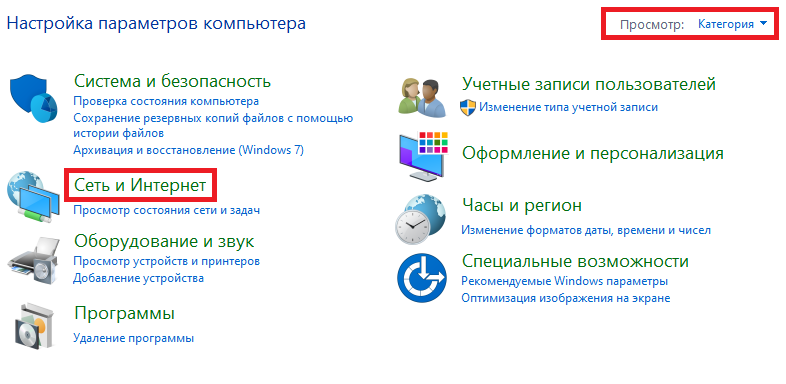

Как до этого чекбокса добраться?

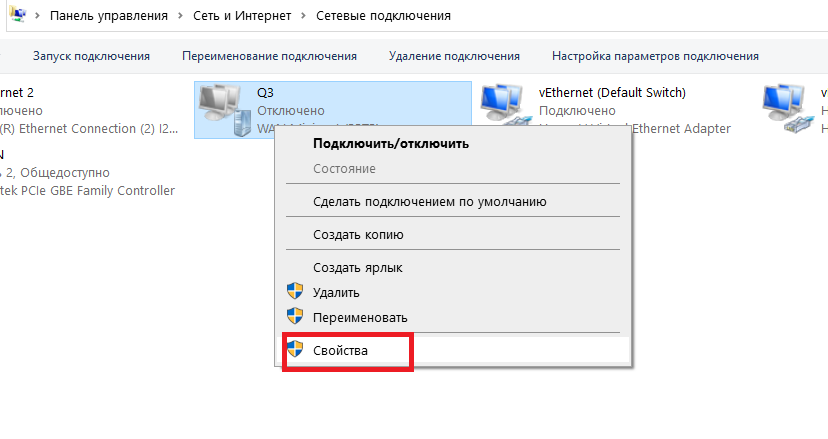

Возвращаемся к чекбоксу. Предположим что VPN туннель уже создан. Тогда идем: Панель управления (просмотр: Категория) — Сеть и интернет

Центр управления сетями и общим доступом — Изменение параметров адаптера. Откроется страница с адаптерами на локальном компьютере. Ищем там наш VPN, нажимаем на нём правой кнопкой, выбираем Свойства

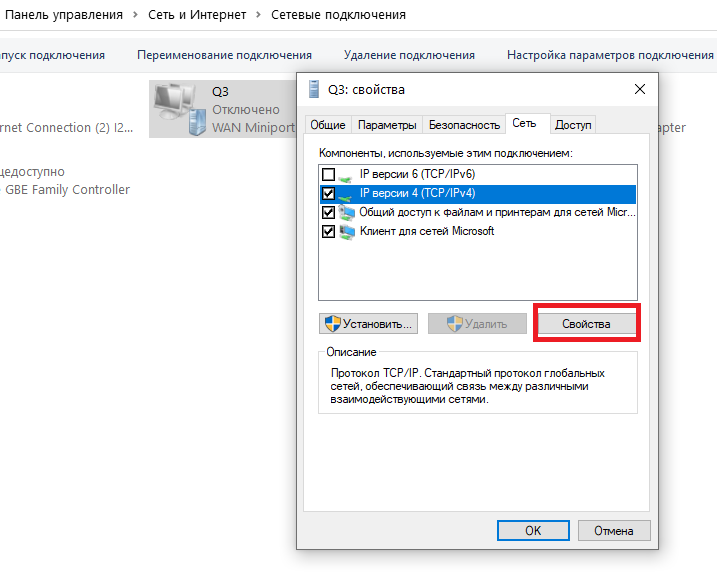

Переходим на закладку Сеть — IP версии 4 (TCP/IPv4) — Свойства

Там нажимаем кнопку Дополнительно. Открывается новое окошко и (Ура!) наш чекбокс. У меня он, как видите, отмечен, потому что когда я играю в Q3 на удалённом серваке, мне не нужны ни сетевые ресурсы, ни сёрф в интернете.

Если нужна инструкция как создать VPN подключение в Windows 10, то вот ссылка на сайт Microsoft.

Продолжаю цикл статей про функциональные и очень доступные роутеры из Латвии. Речь пойдет о том, как получить доступ к Mikrotik через несколько одновременно настроенных провайдеров или внешних IP. Настройка не сложная, плюс в интернете есть информация на эту тему. Я дополню ее тем, что поделюсь своим опытом применения этого функционала.

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Курс стоящий, все подробности читайте по ссылке. СодержаниеВведениеМаркировка соединений с двух WANОдновременный доступ по двум внешним IPMikrotik как резервный шлюзЗаключениеПомогла статья? Подписывайся на telegram канал автора

Введение

Настройка нескольких провайдеров или одновременный доступ через разные внешние IP на микротике не представляет какой-то особенной сложности. Я настраивал такие вещи очень давно еще на Linux. Ну а тут под капотом он же и стоит, так что принцип будет один и тот же.

В общем случае нам достаточно просто промаркировать все пакеты, чтобы отличать, кто с какого внешнего интерфейса пришел. Это нужно для того, чтобы ответ на входящий запрос отправлялся через тот же WAN интерфейс или IP адрес, с которого пришел. Если это условие не будет соблюдаться, то часть пакетов не будут доходить до адресатов.

Таким образом, настройка одновременно двух провайдеров сводится к следующему:

- Маркируем все входящие соединения, назначая разные метки для разных WAN интерфейсов.

- Для промаркированных соединений назначаем ту или иную метку маршрутизации.

- В зависимости от метки маршрутизации, направляем трафик на тот или иной маршрут по умолчанию, которых будет несколько, в зависимости от количества одновременно подключенных провайдеров.

Приступаем к настройке. Если вы только начинаете знакомство с устройствами Mikrotik, то рекомендую посмотреть мои статьи по базовой настройке роутера и настройке firewall. Эти знания будут нужны для того, чтобы реализовать задуманное.

Маркировка соединений с двух WAN

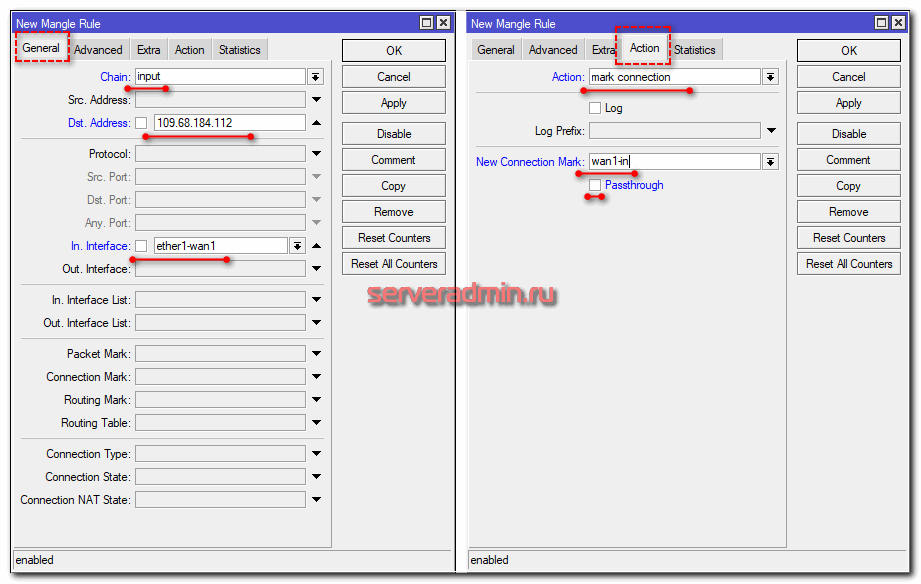

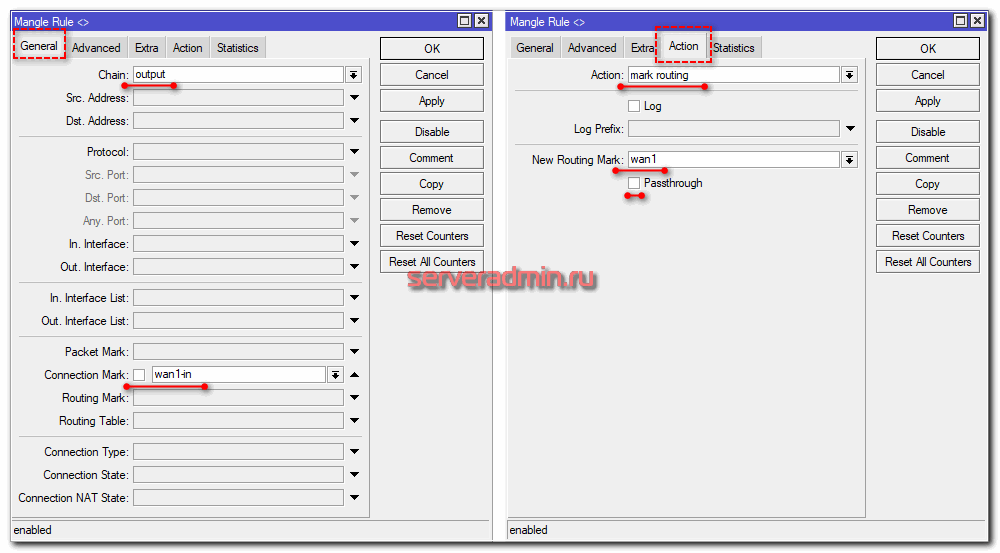

Первым делом маркируем все соединения. Для этого идем в раздел IP -> Firewall -> Mangle и добавляем новое правило маркировки для пакетов из wan-1.

Следующим этапом назначаем метку маршрутизации для этих соединений. Делается этот тут же в новом правиле.

То же самое делаете для второго соединения, заменяя ip ардес, имя интерфейса и назначая другую метку. Должны получиться следующие 4 правила.

/ip firewall mangle add action=mark-connection chain=input dst-address=109.68.184.112 in-interface=ether1-wan1 new-connection-mark=wan1-in passthrough=no add action=mark-routing chain=output connection-mark=wan1-in new-routing-mark=wan1 passthrough=no add action=mark-connection chain=input dst-address=77.31.15.221 in-interface=ether2-wan2 new-connection-mark=wan2-in passthrough=no add action=mark-routing chain=output connection-mark=wan2-in new-routing-mark=wan2 passthrough=no

С маркировкой закончили.

Одновременный доступ по двум внешним IP

Теперь нам нужно настроить маршрутизацию таким образом, чтобы работали одновременно два wan интерфейса с двумя разными ip адресами. У меня есть очень старая статья, где тоже используются 2 провайдера, но только для резервирования интернета. Одновременно работает только один провайдер, а на второй происходит переключение в случае проблем у первого.

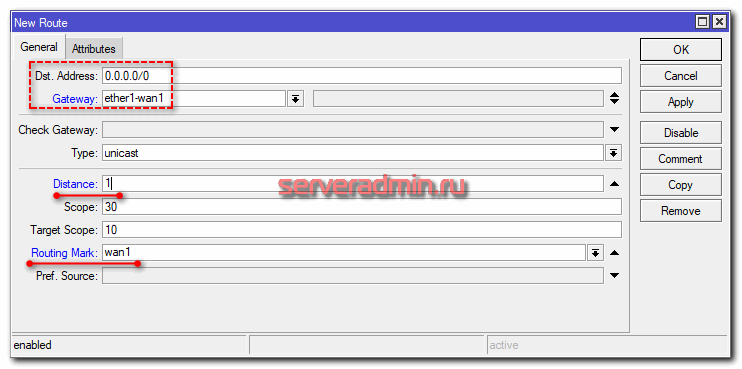

Идем в раздел IP -> Routes и добавляем 2 дефолтных маршрута. Настраиваем их точно так же, как это делали, если бы был только один провайдер. Но при этом указываем для каждого маршрута свою метку маршрутизации (Routing Mark).

То же самое проделываем для второго интерфейса. Должно получиться вот так:

/ip route add distance=1 gateway=109.68.184.1 routing-mark=wan1 add distance=1 gateway=77.31.15.1 routing-mark=wan2

Все, этого достаточно, чтобы к Mikrotik можно было подключиться извне по любому из предложенных IP адресов обоих WAN интерфейсов. По сути он стал доступен через обоих провайдеров одновременно. Важно понимать, что мы настроили только доступ к самому устройству через оба wan интерфейса, а не работу через обоих провайдеров клиентов локальной сети, если mikrotik выступает в качестве шлюза. Там нужно выполнить дальнейшие настройки, чтобы все корректно работало. Надо промаркировать пакеты и из локальной сети и направить их на тот или иной маршрут в зависимости от меток. В данной статье я это не рассматриваю. Возможно, сделаю отдельно.

Mikrotik как резервный шлюз

Объясняю, зачем все это может пригодиться. Не претендую на истину и не призываю поступать так же, как я. Просто делюсь своим опытом. Возможно он не очень правильный и в комментариях кто-то укажет на это и посоветует, как сделать по-другому. В описанном выше случае микротик не выступает в качестве основного шлюза или роутера для доступа в интернет. Обычно я не завожу обоих провайдеров на одно устройство. Объясню почему.

В удаленных местах, где нет постоянного технического персонала для обслуживания шлюза, я всегда ставлю 2 устройства, которые могут работать в качестве шлюза для локальной сети. Обычно это полноценный роутер Mikrotik или шлюз в виртуальной машине на базе какого-то линукса. Там могут быть настроены два провайдера, резервирование и т.д. Не суть важно, рассказываю не об этом. В качестве резерва чаще всего выступает свитч микротик с возможностью роутинга. Например, CRS326. Это очень удобно, так как свитч в любом случае какой-то будет установлен, пусть уж сразу с доп. функуионалом.

Таким образом, у вас есть основной шлюз, который обеспечивает интернетом локальную сеть и запасной. Если с первым происходит физическая поломка и он полностью выходит из строя, вы можете подключиться к резервному и настроить его в качестве основного, пока с ним не будет решена проблема. Такая схема возможна, если у вас 2 провайдера с несколькими внешними IP адресами, которые настраиваются у обоих шлюзов — основного и резервного. Если у резервного только один IP адрес — он настраивается на запасном шлюзе. Таким образом, автопереключения на резерв не будет. Приходится этим жертвовать в данном случае.

В случае, если у вас только 1 провайдер, но он предоставляет несколько внешних ip адресов, то все настраивается примерно так же. На резервном Микротике настраивается интернет через основной шлюз в локальной сети (в моей статье это wan1), а отдельный внешний ip адрес настраивается как дополнительный (wan2). Отличие будет только в том, что соединения через основной шлюз и локальную сеть не надо маркировать. Будут проблемы с доступом через локальную сеть, vpn и т.д. Достаточно настроить маркировку входящих пакетов только через wan2 — внешний ip адрес провайдера.

При такой схеме вы будете застрахованы от физической поломки основного шлюза. Если она случится, вы подключаетесь через внешний ip адрес к запасному микротику и делаете его временно основным шлюзом. Можно просто назначить ему ip адрес мертвого шлюза или настроить dhcp сервер и выдавать новые сетевые настройки. Это уже будет зависеть от вашей топологии.

Заключение

Надеюсь понятно описал основную идею. В описываемом мной примере нет резервирования канала в виде автоматического переключения на рабочий, но при этом есть защита от физической поломки основного шлюза. Восстановить работоспособность придется вручную, подключившись к запасному устройству. Такой подход актуален для удаленных мест, где нет никого, кто бы мог перенастроить шлюз на резервную железку, которая может лежать выключенная. Можно восстановить связь удаленно, а потом планово посетить объект и сделать все как надо.

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте . Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

Помогла статья? Подписывайся на telegram канал автора

Анонсы всех статей, плюс много другой полезной и интересной информации, которая не попадает на сайт. Используемые источники:

- https://wuzup.info/nastrojka-routerov-v-odnorangovuyu-set/

- https://arny.ru/software/ispolzovat-osnovnoy-shlyuz-v-udalennoi-seti/

- https://serveradmin.ru/dostup-k-mikrotik-po-2-ili-bolee-wan-vneshnim-ip-odnovremenno/

Как отключить vpn в windows 10

Как отключить vpn в windows 10 Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов

Как поднять и грамотно настроить VPN-сервер на Windows 7

Как поднять и грамотно настроить VPN-сервер на Windows 7

VPN продолжает отключаться? Вот решение (100% работает)

VPN продолжает отключаться? Вот решение (100% работает) И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется

И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется