Недавно решил следующую интересную задачу: требовалось обеспечить подключение до ресурсов на работе по защищенному каналу, при этом, использовать свой домашний интернет, а не рабочий интернет сквозь VPN соединение.

Перефразирую задачу, требуется, чтобы рабочий трафик ходил внутри VPN канала, а остальной — шел обычным путем.

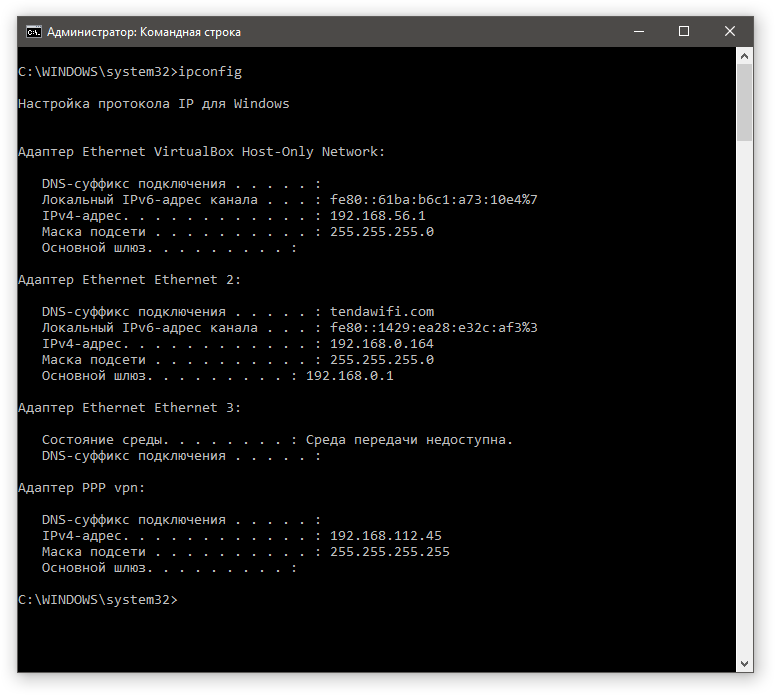

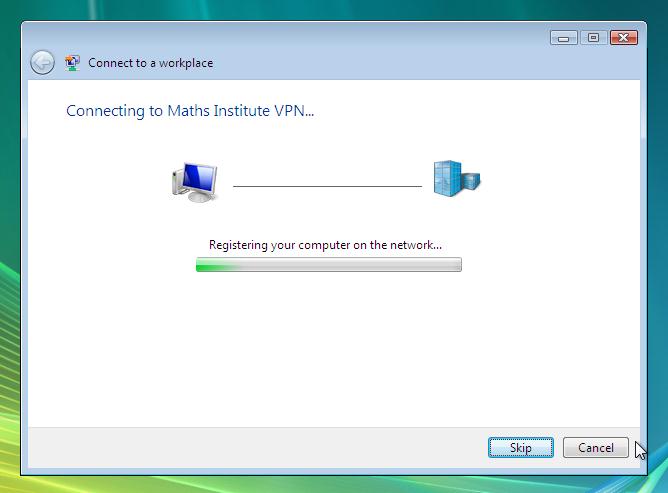

У нас имеется настроенное VPN соединение (VPN активен). Подключим его и проверим параметры интерфейсов. Для этого запустим командную строку (здесь и далее, командная строка должна быть с правами администратора).

Выполним команду ipconfig

нас интересуют текущий IP-адрес локальной машины (192.168.0.164) и IP-адрес адаптера VPN соединения (192.168.112.45).

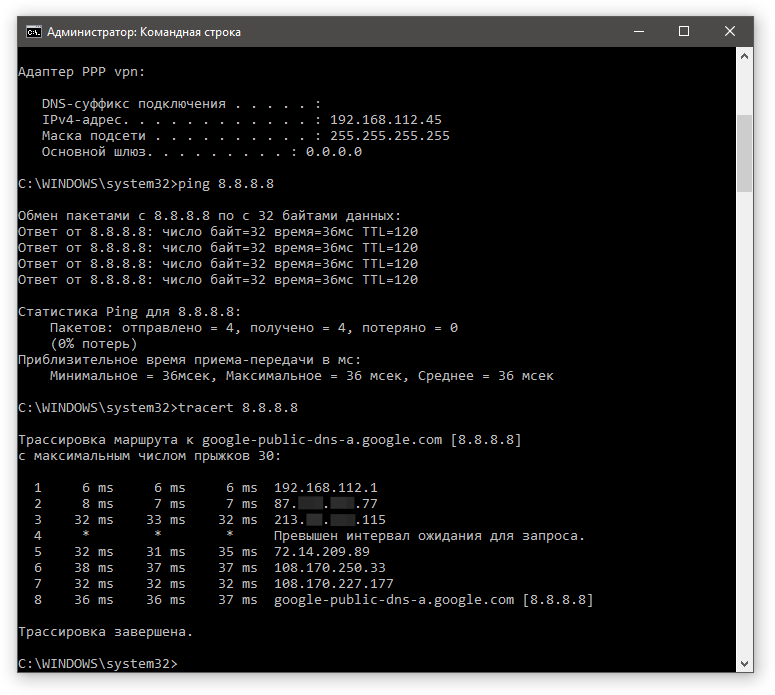

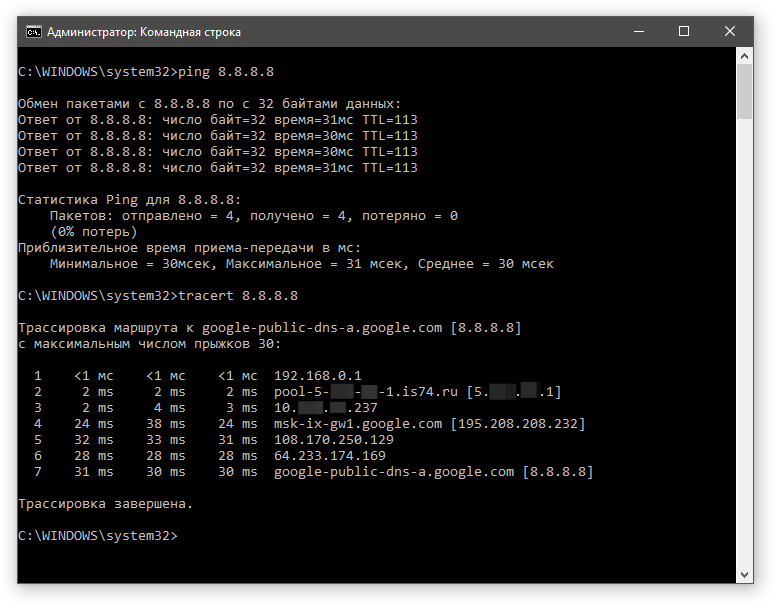

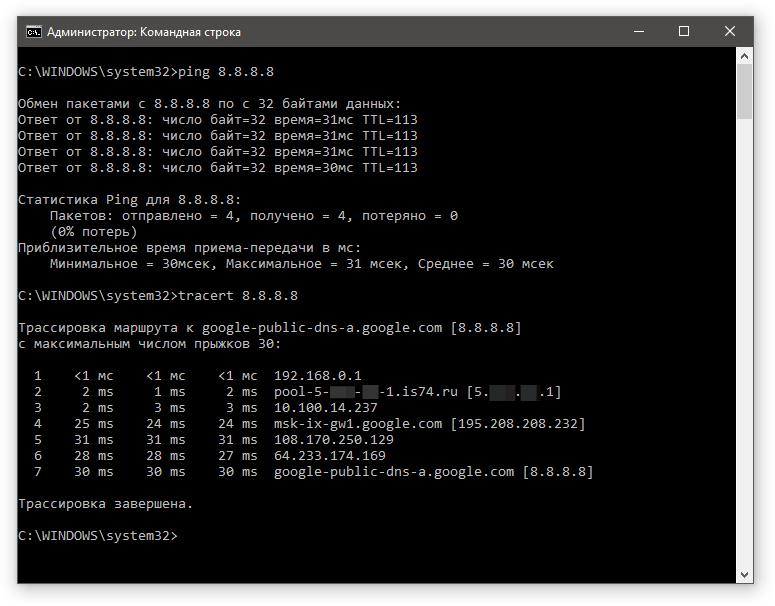

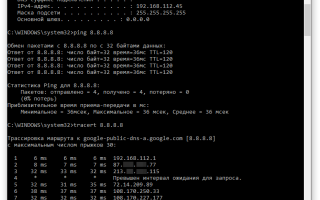

Проверим и убедимся, что у нас доступен интернет и трафик идет через VPN канал.

Для этого выполним ping 8.8.8.8 до общедоступного DNS иtracert 8.8.8.8

Как видно, интернет есть, и он идет через IP VPN соединения по сети 192.168.112.0

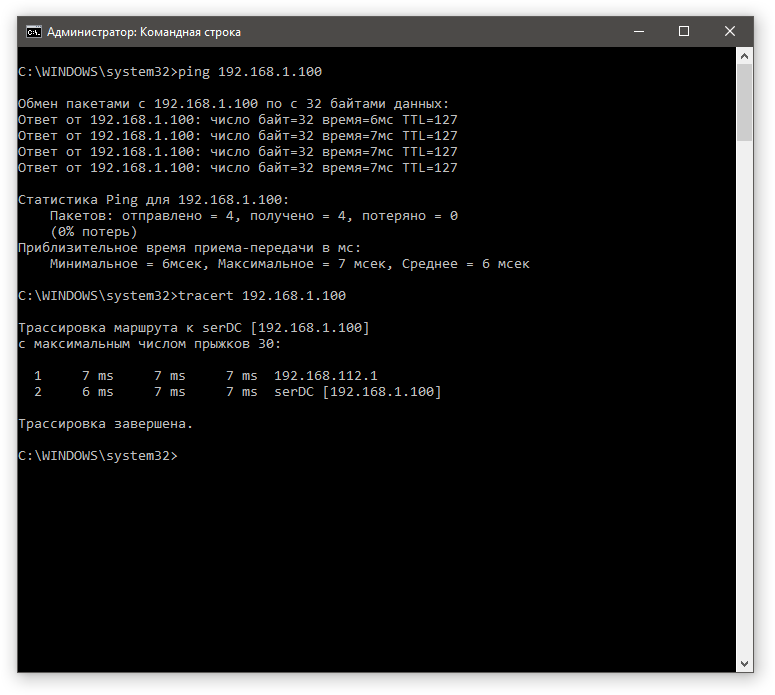

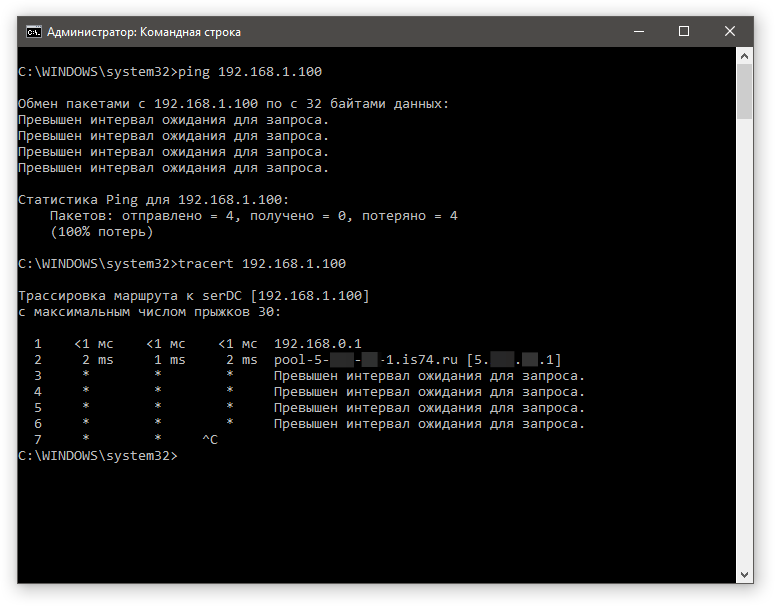

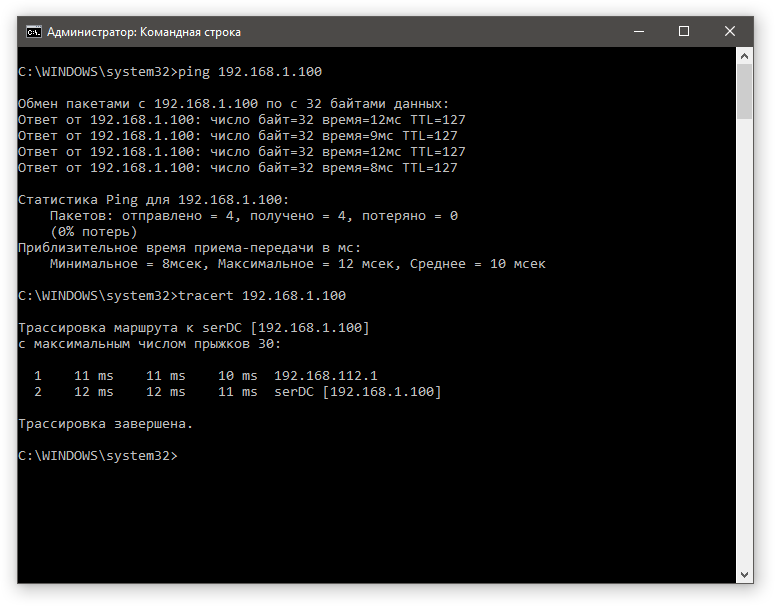

Убедимся, что рабочий ресурс нам доступен, для этого выполнимping 192.168.1.100 (это контроллер домена рабочей сети), а также tracert 192.168.1.100

Ресурс доступен.

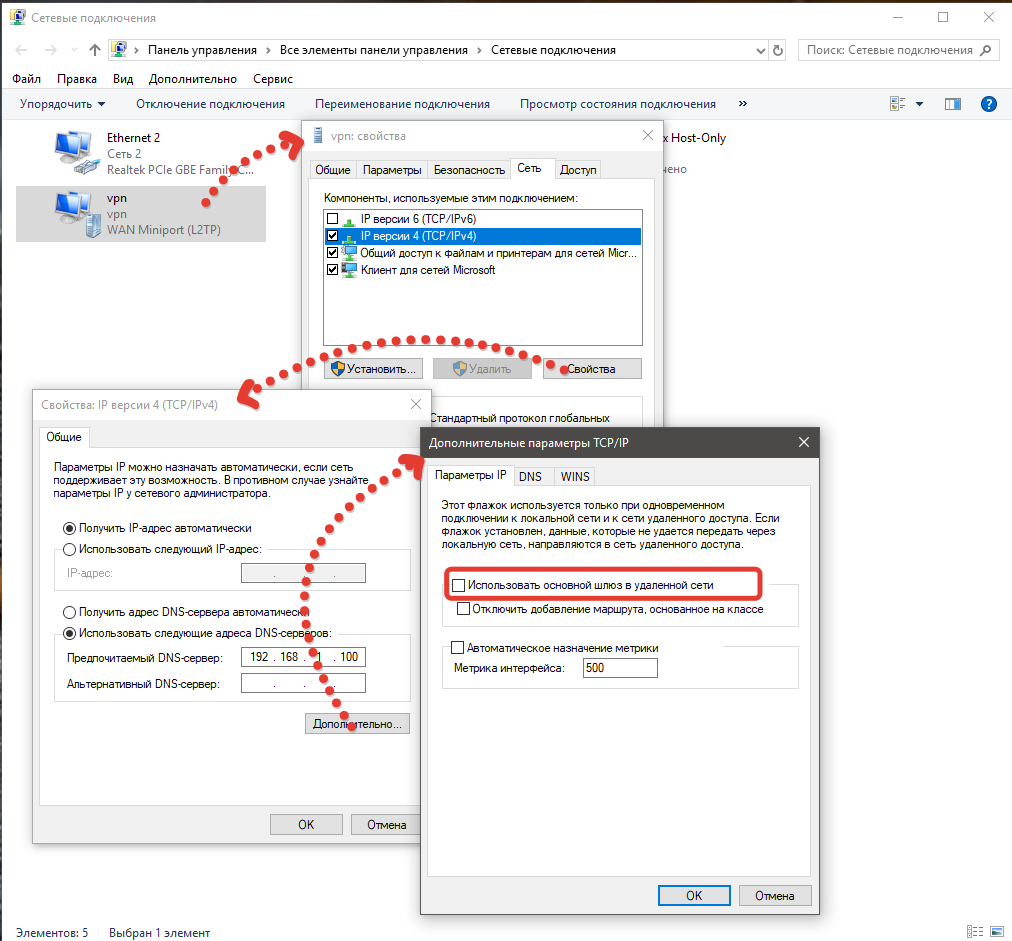

Для решения нашей задачи необходимо настроить интерфейс VPN: Свойства VPN -> Свойства TCP/IPv4 -> Дополнительно… -> снять чек «Использовать основной шлюз в удаленной сети»

Так как соединение было активно, требуется отключить и снова включить соединение, для вступления изменений в силу, о чем нас любезно предупредят.

Теперь весь трафик, который раньше шел через VPN – будет идти так, как было бы без него. Проведем эксперимент, для этого вновь проверим доступность интернета и как идет трафик

Как видно из тестов, интернет идет через нужный нам канал, но доступ до рабочих ресурсов пропал. Нам необходимо явно добавить маршрут (маршруты), для которых необходим доступ по VPN.

Нам понадобится IP адрес шлюза VPN соединения или IP адрес, назначаемый при VPN подключении, если шлюз не известен. Для нашего примера это адрес 192.168.112.45.

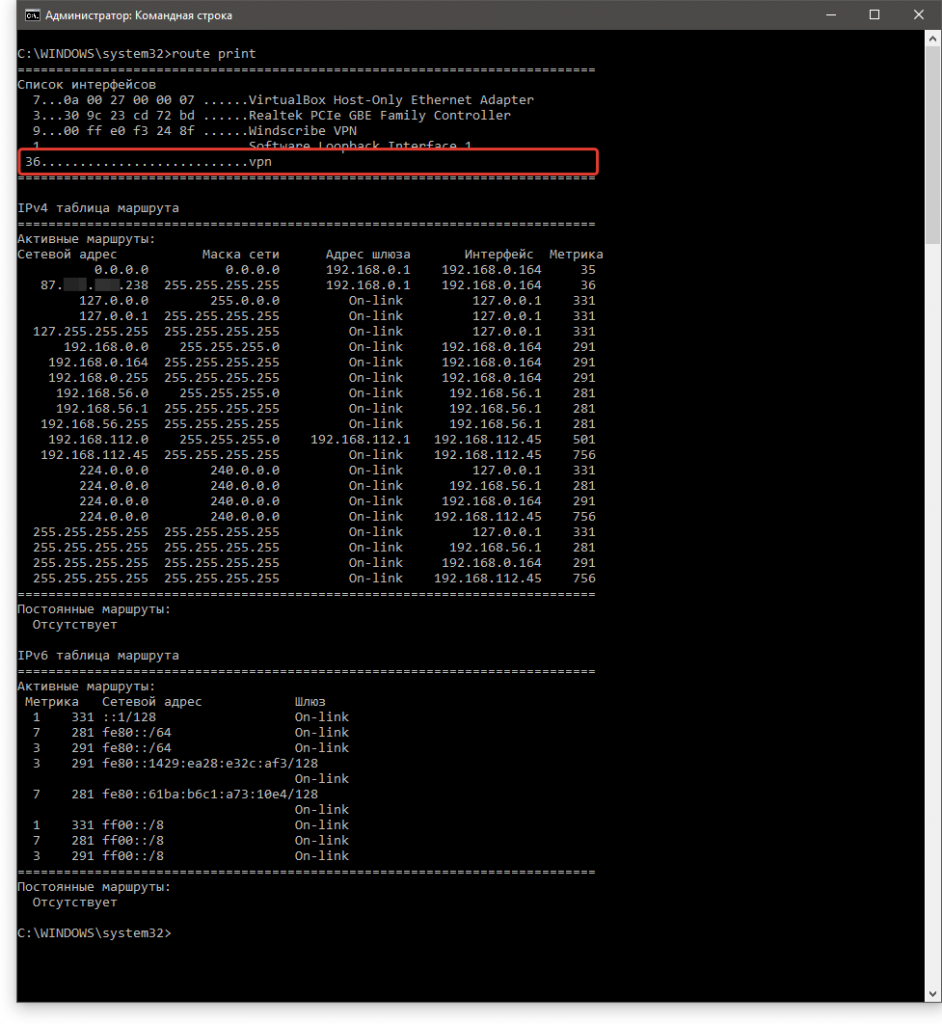

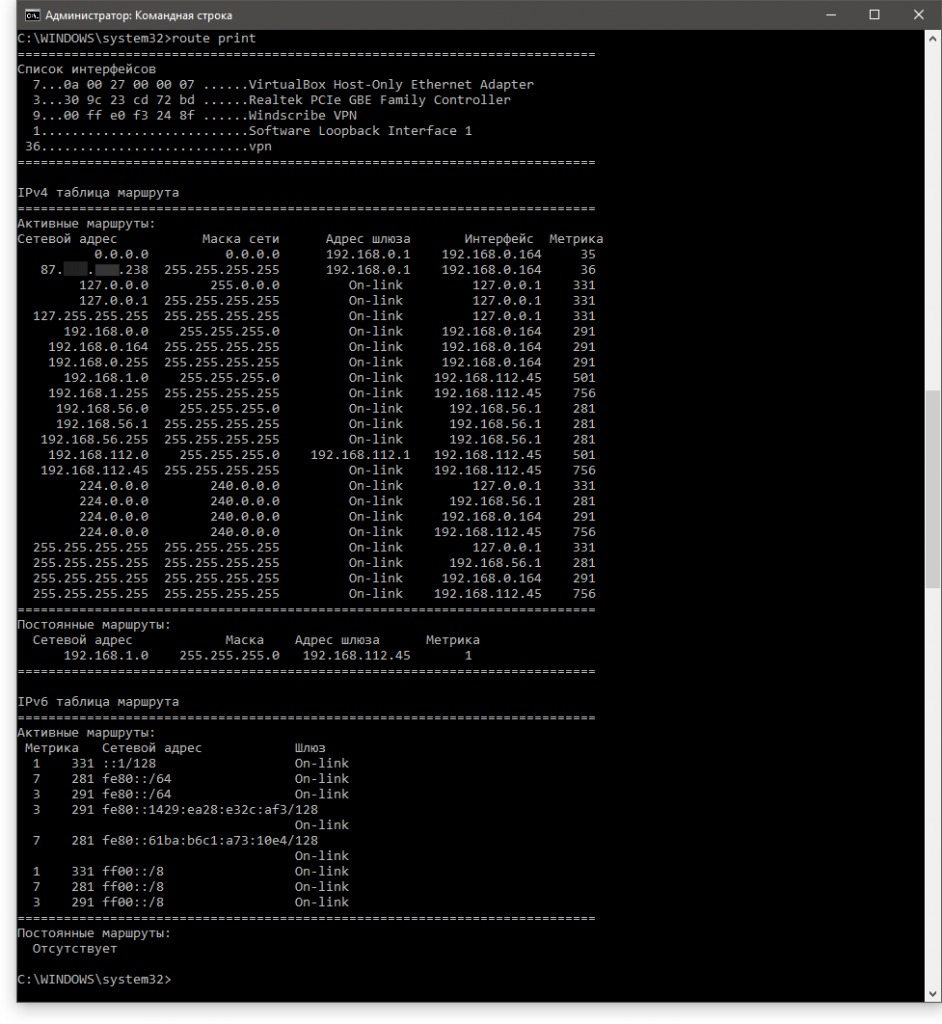

Посмотрим таблицу маршрутизации введя route print

Нас интересует номер VPN интерфейса (подсвечен). Обратите внимание, что у нас отсутствуют постоянные маршруты.

Далее нам необходимо определить адрес(а) или подсеть трафик в которую необходимо направлять через VPN соединение. В нашем случае это весь трафик для рабочей сети 192.168.1.0/24., который необходимо направлять через интерфейс VPN соединения 192.168.112.45.

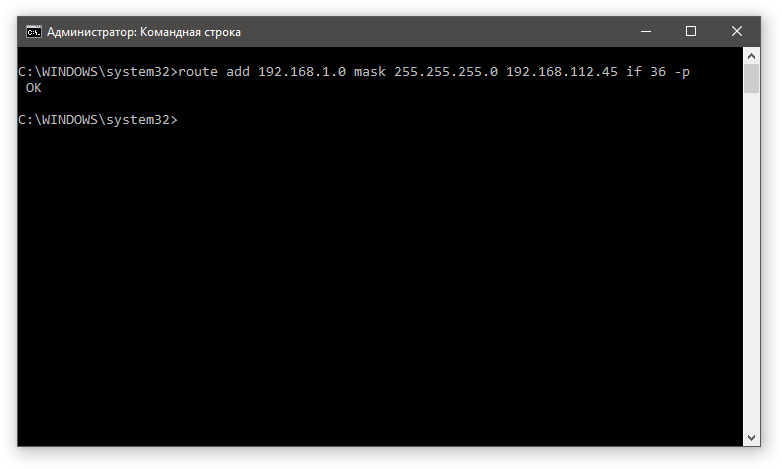

Пропишем постоянный маршрут:route add 192.168.1.0 mask 255.255.255.0 192.168.112.45 if 36 -p

Здесь, параметр -p означает, что добавляемый маршрут будет сохранён (persistent). Параметр if 36 означает, что этот маршрут будет применяться только при поднятом интерфейсе 36 (т.е. при подключенном VPN, который имеет этот номер). Если не указать параметр if, то маршрут будет работать только до отключения VPN-соединения. При отключении, Windows определит, что маршрут более неприменим, и удалит его. После повторного подключения VPN, маршрут не будет активным несмотря на то, что он создан с параметром -p. Если указан параметр if, то при отключении от VPN система определит, что маршрут не следует удалять, и временно отключит его до поднятия нужного интерфейса.192.168.1.0 — имя сети (или IP адрес) в которую мы обращаемся,mask 255.255.255.0 — определяет маску сети или конкретный адрес,192.168.122.45 — адрес шлюза или интерфейса, через который должен направляться трафик.

Посмотрим таблицу маршрутизации. У нас появился постоянный маршрут.

Задача решена, проверим что все работает так как задумывалось.

Интернет есть и трафик идет по обычному каналу.

Доступ до рабочих ресурсов есть и идет внутри VPN.

Подобный подход можно использовать и для настройки одновременной работе двух (или больше) сетевых карт.

(Visited 14 257 times, 5 visits today)

В данной статье мы ознакомимся с тем, как можно организовать собственный VPN сервер на Windows 7 без использования стороннего софта

Напомню, что VPN (Virtual Private Network) этотехнология, используемая для доступа к защищенным сетям через общую сеть Internet. VPN позволяет обеспечить защиту информации и данных, передаваемой по общедоступной сети, путем их шифрования. Тем самым злоумышленник не сможет получить доступ к данным, передаваемым внутри VPN сессии, даже если он получить доступ к передаваемым по сети пакетам. Для расшифровки трафика ему необходимо иметь специальный ключ, либо пытаться расшифровать сессию при помощи грубого брутфорса. Кроме того, это дешевое решение для построения сети предприятия по каналам WAN, без необходимости аренды выделенного дорогостоящего канала связи.

Для чего может понадобиться организация VPN сервера на Windows 7? Наиболее распространенный вариант – необходимость организации удаленного доступа к компьютеру с Windows 7 дома или в малом офисе (SOHO) при нахождении, например, в командировке, в гостях, в общем, не на рабочем месте.

Стоит отметить, что VPN сервер на Windows 7 имеет ряд особенностей и ограничений:

- Вы должны четко понимать и принять все потенциальные риски, связанные с VPN подключением

- Одновременно возможно только одно подключение пользователя и организовать одновременный VPN доступ к компьютеру с Win 7 нескольким пользователям сразу, легально нельзя.

- VPN доступ можно предоставить только локальным учетным записям пользователей, и интеграция с Active Directory невозможна

- Для настройки VPN сервера на машине с Win 7 необходимо иметь права администратора

- Если вы подключаетесь к интернет через роутер, вам необходимо иметь к нему доступ, и нужно уметь настраивать правила для организации проброса портов (port forward) для разрешения входящих VPN подключений (собственно процедура настройки может существенно отличаться в зависимости от модели роутера)

Данная пошаговая инструкции поможет вам организовать собственный VPN сервер на Windows 7, не используя сторонние продукты и дорогостоящие корпоративные решения.

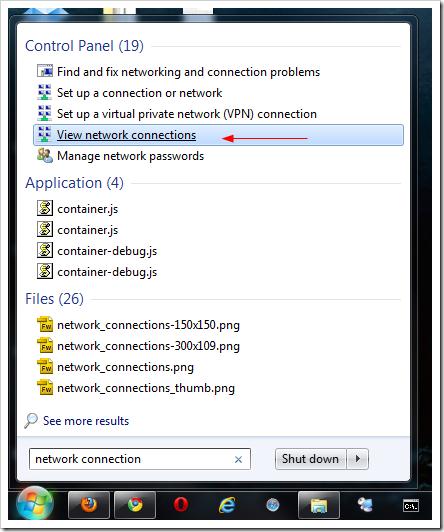

Откройте панель Network Connections (Сетевые подключения), набрав «network connection» в поисковой строке стартового меню, выберете пункт “View network connections”.

Затем зажмите кнопку Alt, щелкните по меню File и выберете пункт New Incoming Connection (Новое входящее подключение), в результате чего запустится мастер создания подключений к компьютеру.

В появившемся окне мастера укажите пользователя, которому будет разрешено подключаться к этому компьютеру с Windows 7 посредством VPN.

Затем укажите тип подключения пользователя (через Интернет или через модем), в данном случае выберите “Thought the Internet”.

Затем укажите типы сетевых протоколов, которые будут использоваться для обслуживания входящего VPN подключения. Должен быть выбран как минимум TCP/IPv4.

Нажмите кнопку Properties и укажите IP адрес, который будет присвоен подключающемуся компьютеру (доступный диапазон можно задать вручную, либо указать что ip адрес выдаст DHCP сервер).

После того, как вы нажмете кнопку Allow access , Windows 7 автоматически настроит VPN сервер и появится окно с именем компьютера, которое нужно будет использоваться для подключения.

Вот и все VPN север настроен, и в окне сетевых подключений появится новое подключение с именем Incoming connections.

Есть еще несколько нюансов при организации домашнего VPN сервера на Windows 7.

Настройка межсетевых экранов

Между Вашим компьютером с Windows 7 и сетью Интернет могут находится файерволы, и для того, чтобы они пропускали входящее VPN соединение, Вам придется осуществить их донастройку. Настройка различных устройств весьма специфична и не может быть описана в рамках одной статьи, но главное уяснить правило – необходимо открыть порт VPN PPTP с номером 1723 и настроить форвард (переадресацию) подключений на машину с Windows 7, на которой поднят VPN сервер.

Нужно не забыть проверить параметры встроенного брандмауэра Windows. Откройте панель управления Advanced Settings в Windows Firewall, перейдите в раздел Inbound Rules (Входящие правила) и проверьте что правило “Routing and Remote Access (PPTP-In)” включено. Данное правило разрешает принимать входящие подключения по порту 1723

Проброс портов

Ниже я выложил скриншот, показывающий организацию проброса (форвардинг) порта на моем роутере от NetGear. На рисунке видно, что все внешние подключения на порт 1723 перенаправляются на машину Windows 7 (адрес которой статический).

Если в качестве шлюза используется ПК с Windows, то на нем с помощью втсроенных средств также можно настроить порт-форвардинг.

Настройка VPN подключения

Чтобы подключиться к VPN серверу с Windows 7, на подключающейся машине-клиенте необходимо настроить VPN подключение

Для этого для нового VPN соединения задайте следующие параметры:

- Щелкните правой кнопкой по VPN подключению и выберите Properties.

- На вкладке Security в поле Type of VPN (тип VPN) выберите опцию Point to Point Tunneling Protocol (PPTP) и в разделе Data encryption выберите Maximum strength encryption (disconnect if server declines).

- Нажмите OK , чтобы сохранить настройки

Что такое VPN?

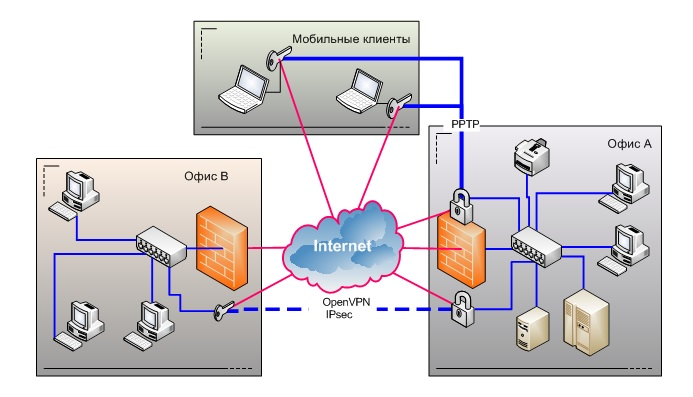

Предположим, что у нас есть два офиса в разных точках города, или же в разных городах или странах и каждый из них подключен к интернету. Для работы, допустим, 1С в виде единой корпоративной системы нам нужно интегрировать их в единую локальную сеть. (Не смотря на то, что мы предлагаем решения для 1С в виде распределенных баз данных. Иногда проще создать единую сеть и подсоединяться прямо к 1С серверу как будто сервер находиться в Вашем помещении)

Очень часто, клиенты сталкиваясь с *тормозами* кассовых аппаратов при использовчании Удаленного рабочего стола приходят к необходимости установки VPN. Это позволят избавиться от персылки данных для кассы туда-обратно на сервер посрдством виртуального COM через интернет и позволет усановку тонкого клиента в любой точке, который общается с кассой напрямую, отправляя на сервер только необходимую информацию по закрытому каналу. Да и трансляция интерфйса RDP прямо в сеть Интернет подвергает Вашу компанию очень большим рискам.

Способы подключений

Способы организации в VPN наиболее целесообразно выделить следующие 2 основных способа:

- ( Клиент — Сеть ) Удаленный доступ отдельно взятых сотрудников к корпоративной сети организации через модем либо общедоступную сеть.

- ( Сеть — Сеть ) Объединение двух и более офисов в единую защищенную виртуальную сеть посредством интернет

Большинство руководств, особенно для виндовс, описывают подключение по первой схеме. При этом нужно понимать, что данное подключение не является туннелем, а только позволяет подключаться к ВПН сети.Для организации данных туннелей нам понадобится только 1 белый IP а не по числу удаленых офисов как многие ошибочно полагают.

На рисунке показаны оба варианта подключения к основному офису А.

Между офисами А и В организован канал обеспечивающий интеграцию офисов в единую сеть. Это обеспечивает прозрачность обоих офисов для лубых устройств конторые находятся в одном из них, что решает многие проблемы. Например организации единой номерной емкости в рамках одной АТС имеющй IP телефоны.

Мобильным клиентам доступны все сервисы офиса А, а при нахожденнии офиса В в единой виртуальной сети и его сервисы.

При этом способ подкдючения мобильных клиентов обычно реализуется протоколом PPTP (Point-to-Point Tunneling Protocol) Протокол туннелирования точка-точка, а второй IPsec или OpenVPN

PPTP

(Point-to-Point Tunneling Protocol bumagin-lohg) – туннельный протокол «точка-точка», детище Microsoft и является расширением PPP (Point-to-Point Protocol), следовательно, использует его механизмы подлинности, сжатия и шифрования. Протокол PPTP является встроенным в клиент удаленного доступа Windows XP. При стандартном выборе данного протокола компанией Microsoft предлагается использовать метод шифрования MPPE (Microsoft Point-to-Point Encryption). Можно передавать данные без шифрования в открытом виде. Инкапсуляция данных по протоколу PPTP происходит путем добавления заголовка GRE (Generic Routing Encapsulation) и заголовка IP к данным обработанных протоколом PPP.

Из-за значительных проблем в безопасности, нет причин для выбора PPTP вместо других протоколов, кроме как из-за несовместимости устройства с другими протоколами VPN. Если ваше устройство поддерживает L2TP/IPsec или OpenVPN, то лучше выбрать какой-то из этих протоколов.

Надо отметить, что почти все устройства, в том числе и мобильные, имеют встроенного в ОС ( Windows, iOS, Android ) клиента позволяющему мнгновенно настроить подключение.

L2TP

(Layer Two Tunneling Protocol) – более совершенный протокол, родившийся в результате объединения протоколов PPTP (от Microsoft) и L2F (от Cisco), вобравший в себя все лучшее из этих двух протоколов. Предоставляет более защищенное соединение, нежели первый вариант, шифрование происходит средствами протокола IPSec (IP-security). L2TP является также встроенным в клиент удаленного доступа Windows XP, более того при автоматическом определении типа подключения клиент сначала пытается соединиться с сервером именно по этому протоколу, как являющимся более предпочтительным в плане безопасности. При этом в протоколе IPsec есть такая проблема, как согласование необходимых параметров.При том, что многие производители выставляют свои параметры по умолчанию без возможности настройки, аппаратные средства использующие данный протокол будут несовместимыми.

OpenVPN

Продвинутое открытое VPN решение, созданное компанией ‘OpenVPN technologies’, которое сейчас дефакто является стандартом в VPN-технологиях. Решение использует SSL/TLS протоколы шифрования. OpenVPN использует OpenSSL библиотеку для обеспечения шифрования. OpenSSL поддерживает большое количество различных криптографических алгоритмов таких как 3DES, AES, RC5, Blowfish. Как в случае IPSec, CheapVPN включает экстримально высокий уровень шифрования — AES алгоритм с ключом длиной 256 бит. OpenVPN — Единственное решение позволяющие обойти тех провайдеров которые режут или взымают плату за открытие дополнительных протоколов, кроме WEB. Это дает возможность организовать каналы которые впринципе невозможно отследить и у нас есть такие решения

Теперь у Вас есть некоторое представление о том, что такое VPN и как это работает. Если Вы руководитель — задумайтесь, возможно это именно то, что Вы искали

Пример настройки сервера OpenVPN на платформе pfSense

Создаем сервер

- Interface: WAN (сетевой интерфейс сервера, подключенный к интернету)

- Protocol: UDP

- Local Port: 1194

- Description: pfSenseOVPN (любое удобное название)

- Tunnel Network: 10.0.1.0/24

- Redirect Gateway: Включить (Отключите эту опцию, если Вы не хотите, чтобы весь интернет-трафик клиента перенаправлялся через VPN-сервер.)

- Local Network: Оставляем пустым (Если Вы хотите, чтобы локальная сеть, находящаяся за сервером pfSense, была доступна для удаленных клиентов VPN, укажите здесь адресное пространство этой сети. Допустим 192.168.1.0/24)

- Concurrent Connections: 2 (Если Вы приобрели дополнительную лицензию OpenVPN Remote Access Server, укажите число, соответствующее количеству приобретенных лицензий)

- Inter-Client Communications: Включить (Если Вы не хотите, чтобы VPN-клиенты видели друг друга, отключите эту опцию)

- DNS Server 1 (2 и т.д.): указать DNS-серверы хоста pfSense. (узнать их адреса можно в разделе System > General Setup > DNS Servers)

далее создаем клиентов и для упрощения процедур конфигурации программ-клиентов, в pfSense предусмотрен дополнительный инструмент – “OpenVPN Client Export Utility”. Этот инструмент автоматически подготавливает установочные пакеты и файлы для клиентов, что позволяет избежать ручной настройки OpenVPN-клиента .

VPN соединение между офисами покрывают такие требования безопасности бизнеса как :

- Возможность централизованного доступа к информации из офисов, так же как и из главного офиса

- Единая корпоративная информационная система

- Корпоративные базы данных с единой точкой входа

- Корпоративная электронная почта с единой точкой входа

- Конфиденциальность передаваемой между офисами информации

Если у Вас возникли трудности при настройке или Вы еще не определились с технологией VPN — звоните нам!

Используемые источники:

- https://subreal-team.com/%d0%b4%d0%be%d1%81%d1%82%d1%83%d0%bf-%d0%b2-internet-%d0%bc%d0%b8%d0%bd%d1%83%d1%8f-vpn-%d0%ba%d0%b0%d0%bd%d0%b0%d0%bb-%d0%bd%d0%b0-%d0%bf%d1%80%d0%b8%d0%bc%d0%b5%d1%80%d0%b5/

- https://winitpro.ru/index.php/2012/01/16/nastrojka-vpn-servera-na-windows-7/

- http://free-da.com/sheets/vpn

Как отключить vpn в windows 10

Как отключить vpn в windows 10 Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов

Как поднять и грамотно настроить VPN-сервер на Windows 7

Как поднять и грамотно настроить VPN-сервер на Windows 7

VPN продолжает отключаться? Вот решение (100% работает)

VPN продолжает отключаться? Вот решение (100% работает) И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется

И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется Лучшие бесплатные ВПН (VPN) для ПК — топ 10 сервисов для компьютеров

Лучшие бесплатные ВПН (VPN) для ПК — топ 10 сервисов для компьютеров Узнаем как отключить VPN в Windows, в браузерах и на мобильных устройствах

Узнаем как отключить VPN в Windows, в браузерах и на мобильных устройствах