Среди приложений есть немало таких, обращение которых в Интернет воспринимается нами как нечто само собой разумеющееся. Таковы, к примеру, браузеры, Интернет-мессенджеры, загрузчики и так далее, но есть и такие программы, которые могут работать и без доступа в сеть, тем не менее, они проявляют сетевую активность. Для анализа сетевой активности в Windows 10 предусмотрена консольная утилита netstat, но вы можете захотеть пойти еще дальше и заблокировать конкретной программе доступ в Интернет. Сделать это не так уже и трудно, тем более, что Windows 10 располагает всем необходимым для этого инструментарием, а именно — встроенным брандмауэром. А еще для этого можно воспользоваться сторонними утилитами, упрощающими процесс блокировки.

Содержание

Для начала давайте посмотрим, как заблокировать доступ в Интернет программе с помощью штатного брандмауэра Windows 10. Однако, если у вас установлен сторонний фаервол, создавать правила блокировки нужно в нём, поскольку в этом случае встроенный брандмауэр будет отключен.

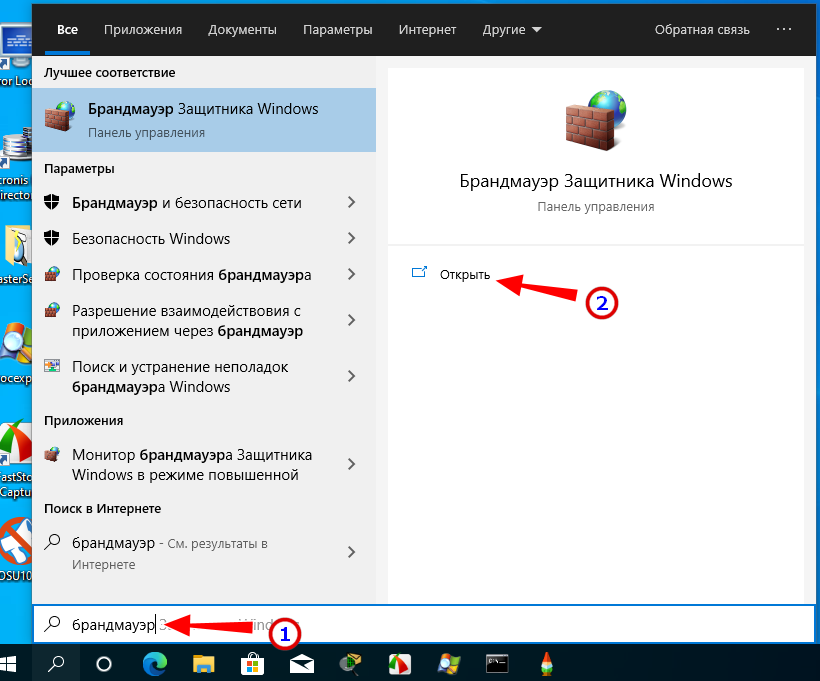

- Откройте панель поиска и введите ключевое слово «брандмауэр», а когда в результатах появится «Брандмауэр Защитника Windows», нажмите «Открыть»;

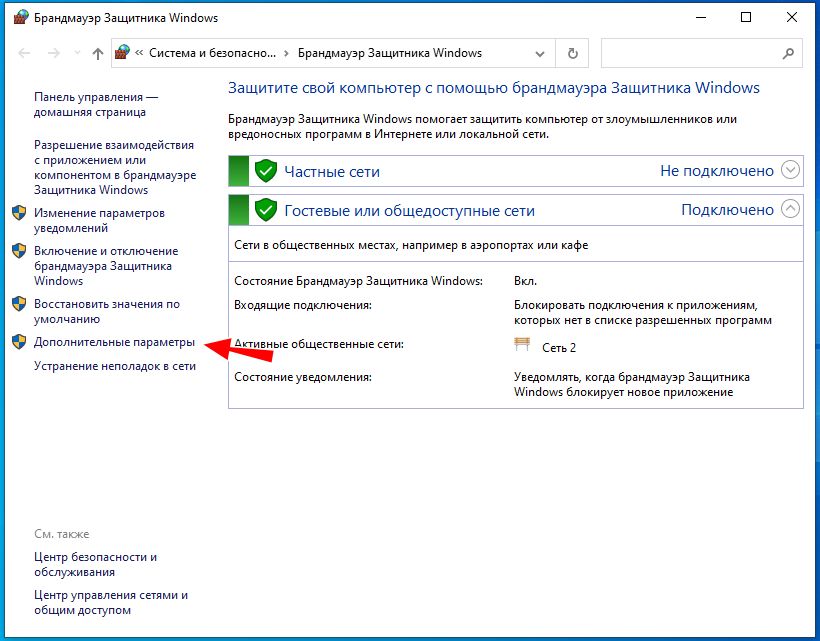

- В меню открывшегося окна нажмите «Дополнительные параметры»;

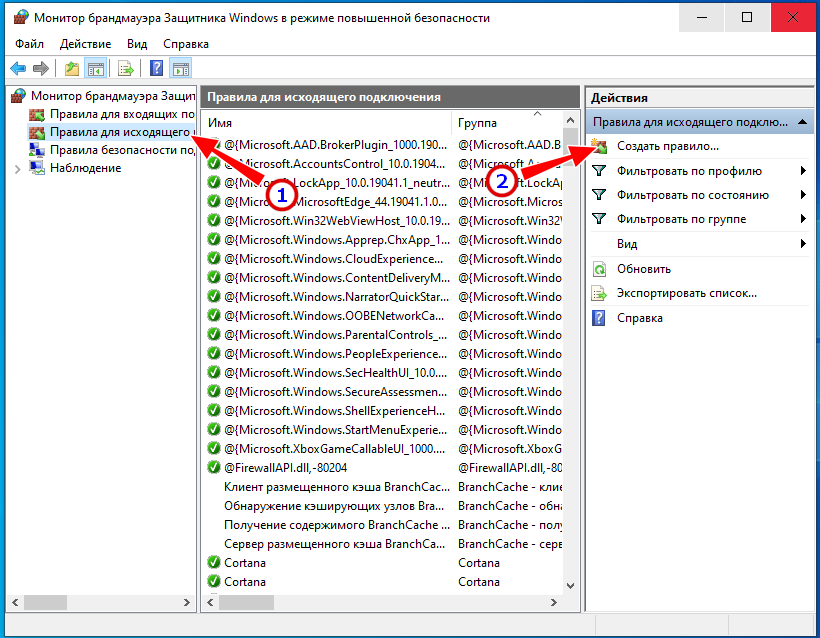

- Откроется окно монитор брандмауэра в режиме повышенной безопасности. В меню слева выделите опцию «Правила для исходящего подключения», а затем в меню справа выберите опцию «Создать правило»;

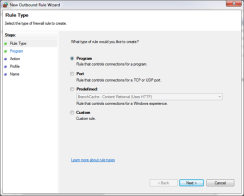

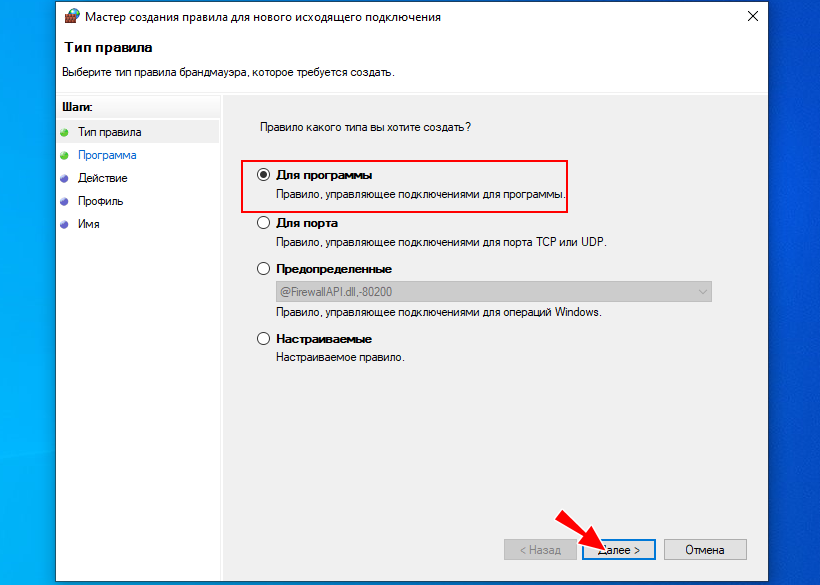

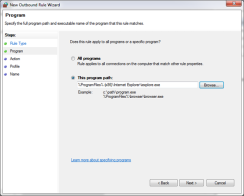

- В следующем окне мастера убедитесь, что тип правила выставлен «Для программы» и нажмите «Далее»;

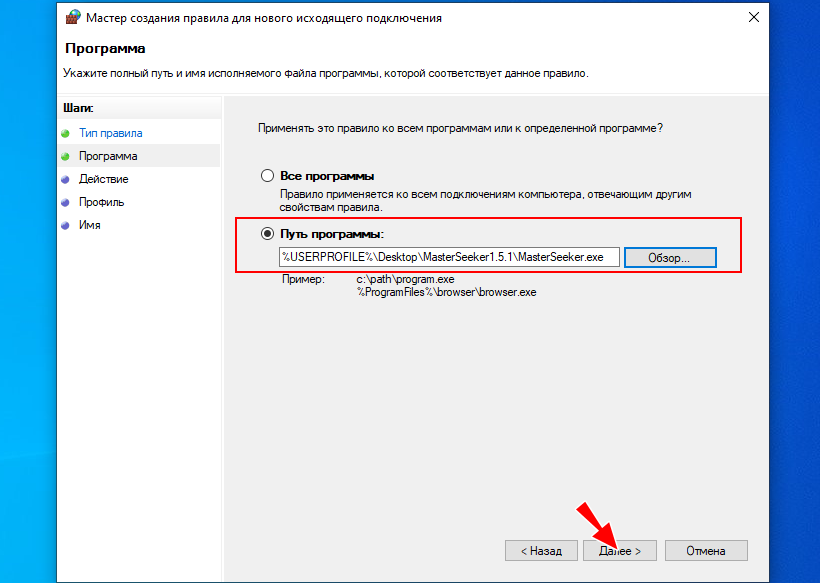

- Укажите путь к исполняемому exe-файлу блокируемой программы и нажмите «Далее»;

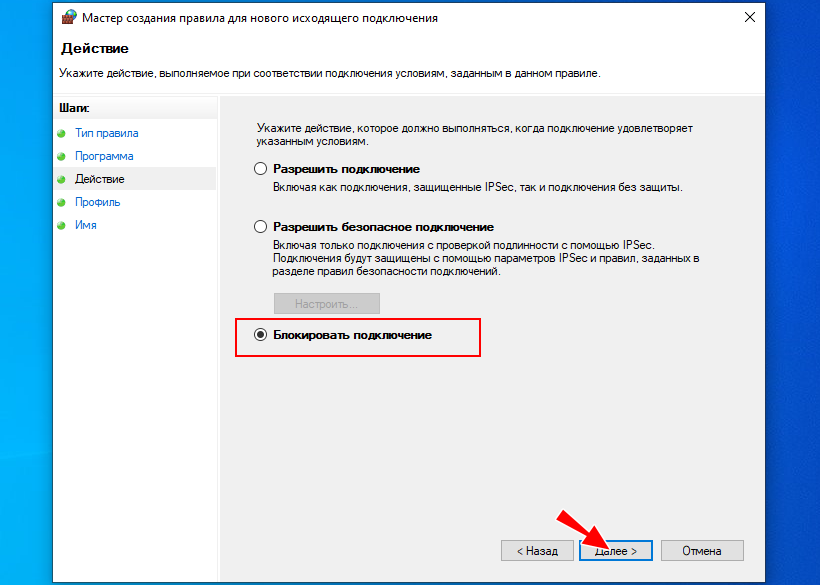

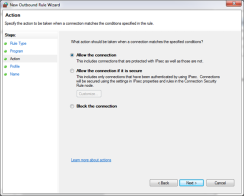

- Действие оставьте по умолчанию, то есть «Блокировать подключение». Жмем «Далее»;

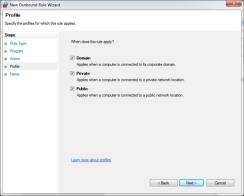

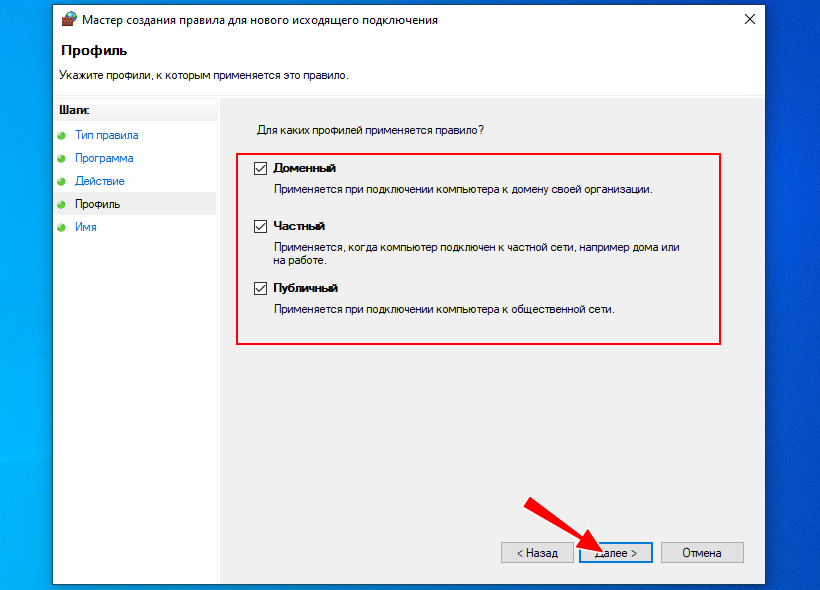

- На этом шаге можно ничего не менять, нажмите «Далее» и перейдите к заключительному этапу;

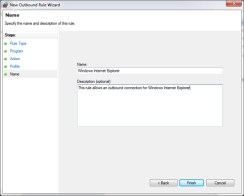

- Дайте правилу имя и описание (необязательно) и сохраните его, нажав «Готово».

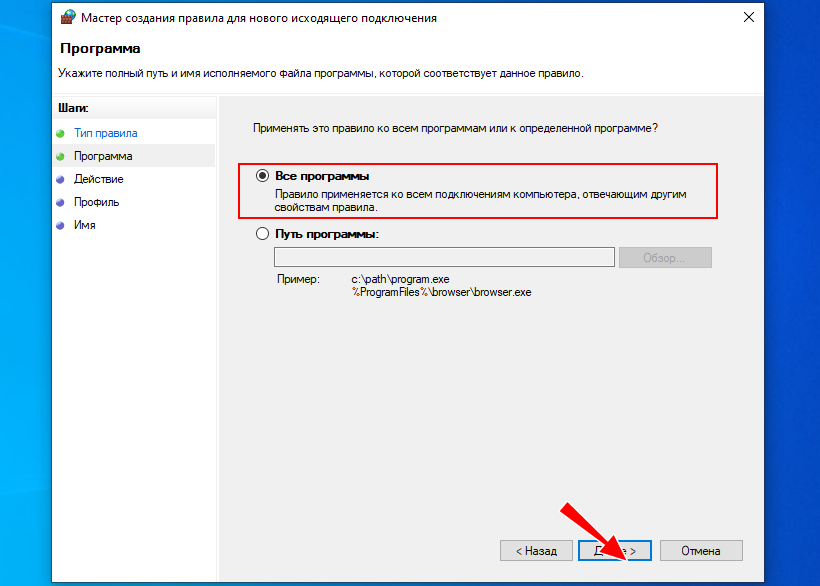

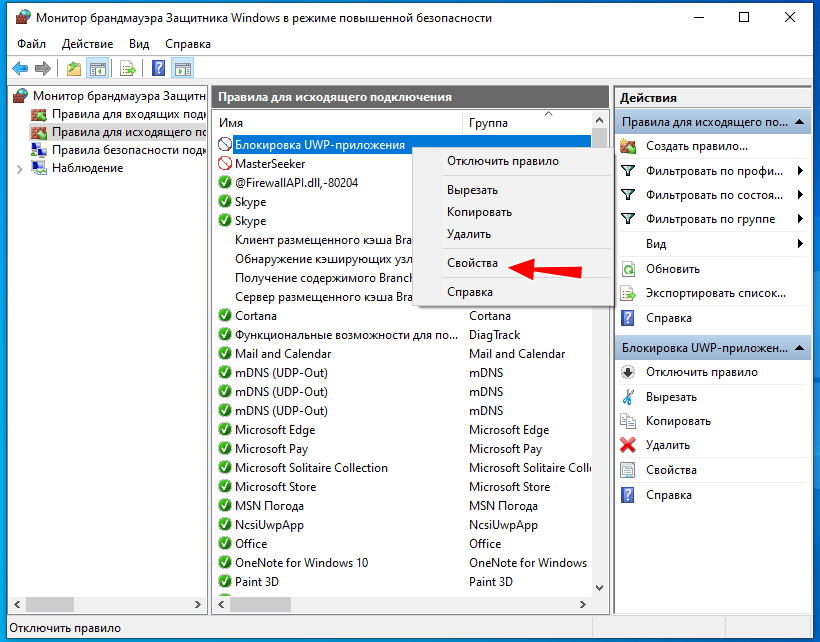

После этого в списке у вас появится созданное вами правило. С помощью встроенного брандмауэра вы можете заблокировать доступ в сеть и универсальному приложению. В этом случае процедура будет отличаться тем, что на пятом этапе вам нужно будет выбрать опцию «Все программы».

Создав такое общее правило, выполните следующие действия:

- Кликните по правилу правой кнопкой мыши и выберите «Свойства»;

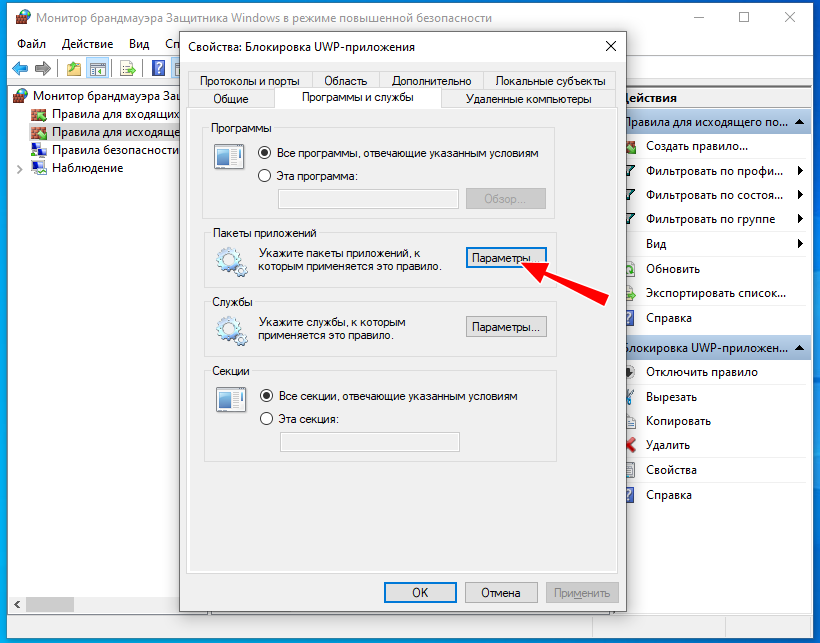

- Переключитесь на вкладку «Программы и службы» и нажмите кнопку «Параметры» напротив блока «Пакеты приложений»;

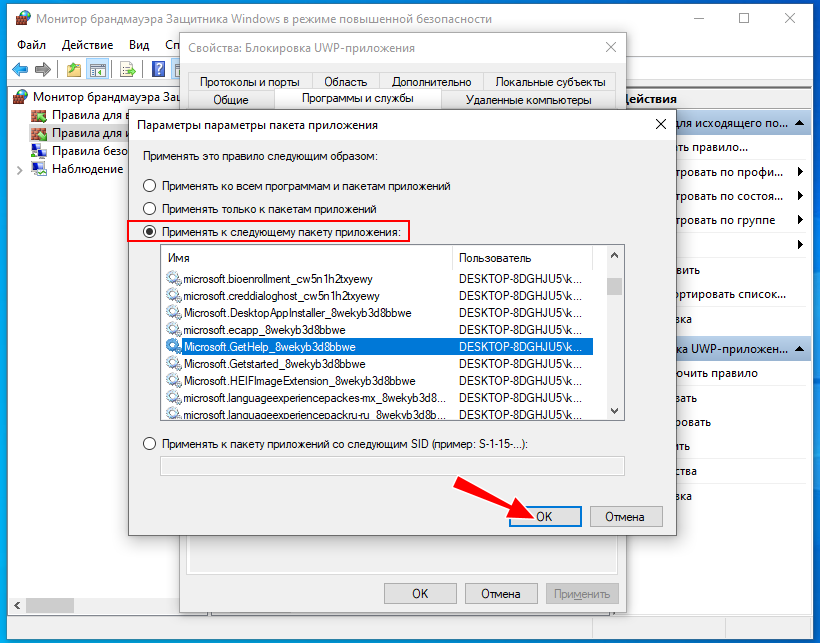

- В открывшемся окне активируйте радиокнопку «Применять к следующему пакету приложения» и выберите в списке нужное приложение;

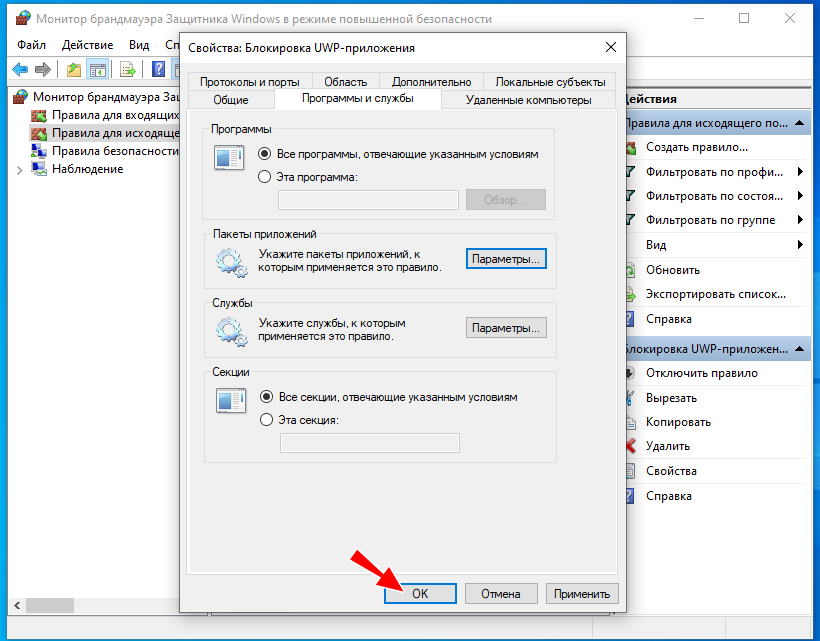

- Сохраните настройки правила.

Создавать определения блокировки доступа в сеть умеют многие сторонние брандмауэры, например, Comodo Firewall. Установив это бесплатное приложение, выполните следующее:

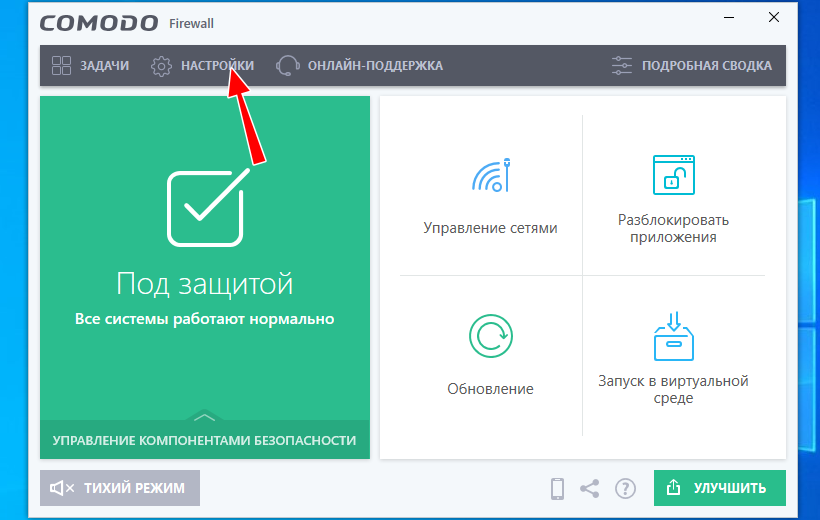

- Откройте главное окно Comodo Firewall и нажмите «Настройки»;

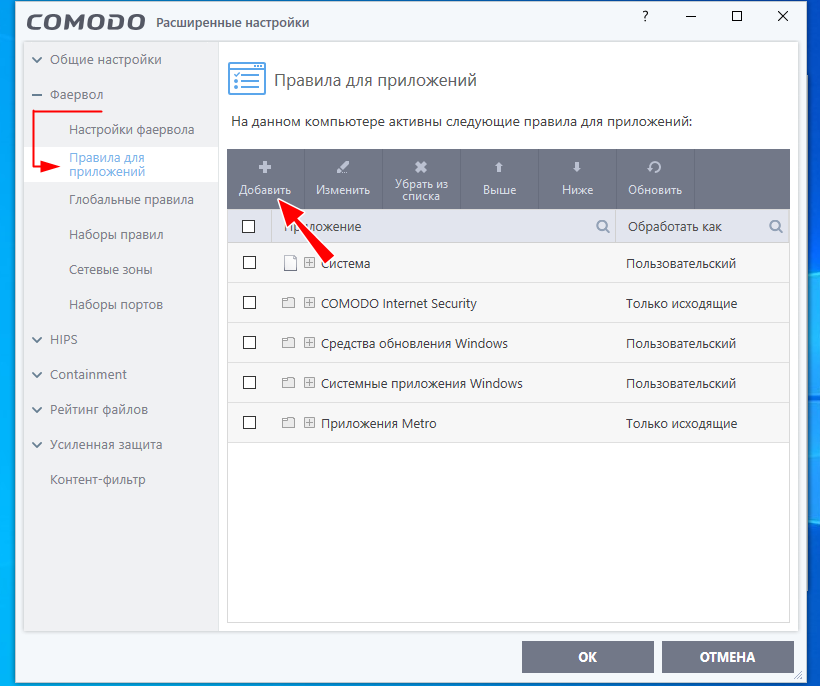

- В расположенном слева меню перейдите по цепочке Фаервол → Правила для приложений и нажмите «Добавить»;

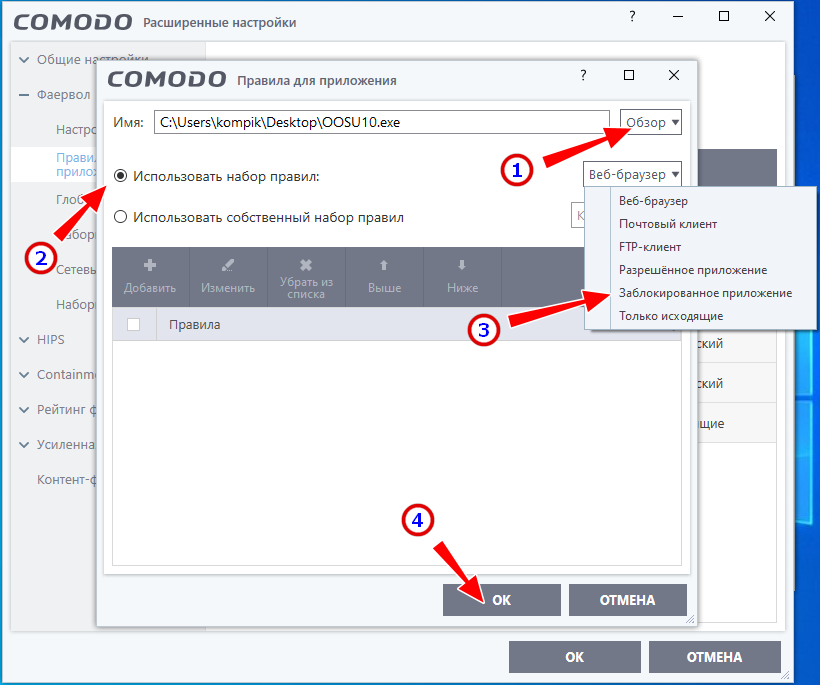

- В поле «Имя» укажите через обзор путь к exe-файлу блокируемой программы, активируйте радиокнопку «Использовать набор правил» и в выпадающем списке справа выберите «Заблокированное приложение»;

- Сохраните настройки. В результате программа более не сможет отправлять запросы в сеть.

Если вам приходится создавать правила часто, есть смысл воспользоваться бесплатной утилитой OneClickFirewall от Winaero. Это не фаервол, это помощник штатного брандмауэра, позволяющий автоматизировать процедуру создания правил блокировки доступа в Интернет разным программам. Утилита добавляет в контекстное меню исполняемых файлов и ярлыков два новых пункта «Block Internet Access» и «Restore Internet Access». Первая опция создает в брандмауэре правило блокировки для исходящих соединений, вторая — удаляет его.

Более функциональным инструментом для блокировки доступа приложениям в Интернет является бесплатная портативная утилита ProgCop. Она работает по тому же принципу, что и OneClickFirewall, но при этом отличается информативностью, показывая порты, локальные и удалённые IP-адреса обращающихся в Интернет процессов. Работать с ней очень просто.

- Запустите ProgCop и нажмите на панели инструментов кнопку «Add application»;

- Укажите через стандартный обзор исполняемый файл приложение, которое хотите заблокировать.

- Закройте утилиту.

В результате в системном брандмауэре появится определение для исходящего подключения, блокирующее доступ в сеть выбранной программе. Чтобы разрешить доступ, выделите заблокированное приложение мышкой и нажмите на панели инструментов кнопку «Unblock selected application» или вовсе удалите правило кликом по кнопке «Remove application».

Итак, теперь вы знаете, как можно заблокировать программе доступ в Интернет. Приведенные выше способы далеко не единственные, для блокировки доступа в сеть можно использовать и средства родительского контроля, и файл HOSTS, и специальные продвинутые программы типа NetLimiter. Однако, они не столь удобны и практичны, как способ блокировки с помощью той же OneClickFirewall.

Большинство пользователей спешит отключить брандмауэр Windows, потому что он часто блокирует нужные сетевые соединения. Однако, полное отключение Windows Firewall делает компьютер уязвимым для многих угроз из сети и Интернета. В этой статье вы узнаете, как открыть доступ к компьютеру по сети, создав одно правило в брандмаэуре. На это у вас уйдёт около 3 минут времени.

Внимание! Перед применением данной инструкции убедитесь, что включено сетевое обнаружение и открыт доступ хотя бы к одной сетевой папке.

Открываем 139 порт и разрешаем доступ к компьютеру по локальной сети

Войдите в настройки Брандмауэра (Windows Firewall)

В Windows 10 нужно сделать так:

Пуск => Параметры, ввести в поиске слово Брандмауэр и кликнуть на соответствующий пункт в результатах:

В Windows 7 нужно нажать Пуск => Панель управления => Брандмауэр.

После этого кликните по ссылке Дополнительные параметры:

Выберите Правила для входящих подключений:

Нажмите Создать правило:

Выберите Настраиваемые и нажмите Далее:

В этом окне просто нажмите Далее:

Здесь выберите:

Тип протокола: TCPЛокальный порт: Специальные порты. И в поле ниже укажите порт: 139

После этого нажмите Далее:

В этом окне можно просто нажать Далее, если вы хотите открыть общий доступ для всех компьютеров в локальной сети. Если вы хотите разрешить доступ избранным устройствам, нужно перечислить их адреса:

Далее:

Здесь отметьте профили, для которых будет работать правило. В данном случаев, когда мы разрешаем доступ к сетевым папкам через LAN (Samba, NetBIOS), разумно будет включить его лишь в доверенных сетях:

Дайте произвольное имя правилу, которое будет понятно для вас, и нажмите Готово:

Теперь доступ к сетевым папкам должен появиться. И при этом компьютер будет защищен брандмауэром.

Читайте также:

Здравствуйте, уважаемые читатели. Я думаю ни для кого не секрет, что начиная с версии Windows Vista, компания Майкрософт интегрировала в свои ОС надежный и гибко настраиваемый брандмауэр. Однако, как и у большинства брандмауэров сторонних производителей, настройки по-умолчанию не обеспечивают максимально возможный уровень защиты. Сегодня мы с вами поговорим о том, как повысить эффективность защиты брандмауэра Windows 7 правильно настроив его.

Примечание: все действия описанные в этом блоге актуальны и для 2008 R2, а также для Windows Vista/Server 2008

Для ясности, определим некоторые элементарные понятия, чтобы по ходу изложения не возникало путаницы. Что такое IP-адрес, порт, протокол, я надеюсь, все знают. Поэтому на этом останавливаться не будем.

Примечание: Несмотря на то, что в статье демонстрируется управление брандмауэром Windows 7, это руководство и рекомендации актуальны также и для версий Windows Vista и Windows 8.x.

Направление соединения, бывает входящее и исходящее. Исходящим называется соединение, инициируемое локальным компьютером, входящим — инициируемое удаленным компьютером. Обратите внимание, что, если ваш браузер обращается к некоторому ресурсу в сети, и тот отвечает ему какими-либо данными, то этот ответ по-прежнему считается отправленным в рамках исходящего подключения.

Суть работы брандмауэра заключается в разрешении одних соединений (подключений) и блокировании других. В связи с этим, следуя правилам фильтрации появились понятия:

- Черный список: разрешить все, кроме запрещенного.

- Белый список: запретить все кроме разрешенного.

Я думаю всем понятно, что белый список намного эффективнее черного. Более того, во многих случаях фильтрация по черному списку может быть совершенно бесполезной, с точки зрения защиты. По-умолчанию, входящие подключения фильтруются согласно белому списку, а исходящие – черному. Причем изначально в черном списке исходящих подключений нет ни одного правила, т.е. файрволл исходящие подключения не блокирует.

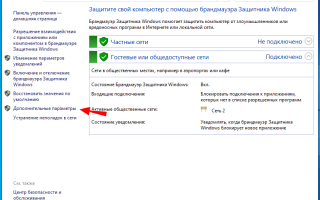

Что такое сетевое расположение в Windows Vista/7 все знают? Если нет, то

- Публичная сеть. По умолчанию любая сеть при первом подключении попадает в категорию публичных. Для такой сети подразумевается, что она открыта для прочих компьютеров и никак не защищает локальный компьютер от других.

- Частная сеть. Подключение к сети, недоступной для окружающих, может быть отмечено администратором как частное. Это, например, может быть подключение к домашней или офисной сети, изолированной от общедоступных сетей с помощью аппаратного брандмауэра или устройства, осуществляющего преобразование сетевых адресов (NAT). Беспроводные сети следует защитить протоколом шифрования, таким как WPA или WPAv2. Сеть никогда не попадает в категорию частных автоматически. Такая настройка выполняется только администратором. ОС Windows запоминает такую сеть, и при следующем подключении та останется в категории частных.

- Домен. Этот тип сетевого расположения определяется, когда локальный компьютер входит в домен службы Active Directory и может пройти проверку подлинности его доменного контроллера с использованием одного из сетевых подключений. Если указанные условия выполняются, доменный тип сетевого расположения назначается автоматически. Администраторы не могут назначить его вручную.

Итак, как мы будем настраивать наш файерволл? Я предлагаю перевести работу фильтра исходящих подключений в режим белой фильтрации, и настроить список разрешений. Для этого откроем оснастку Windows Firewall with Advanced Security.

Теперь запретим исходящие подключения для Публичных и Частных сетей. Доменный профиль мы не затрагиваем в случае, если компьютер не в домене (я думаю мало кто из пользователей поднимает у себя дома доменную структуру). Для этого откроем окно свойств брандмауэра и на вкладках Частного и Публичного профиля поставим опцию Исходящие подключения в состояние Блокировать.

Теперь осталось прописать правила для всех приложений и служб, которым необходимо получать доступ в интернет. Я расскажу и покажу на примере как создавать правила приложений, служб Windows, гаджетов рабочего стола, а также как активировать стандартные зарезервированные правила.

Как создавать правила для приложений, я вам расскажу на примере. Допустим, необходимо разрешить браузеру выполнять исходящие подключения. Для этого перейдем в группу правил Исходящих подключений, и выполним действие Новое правило. Откроется мастер создания правила для исходящего подключения.

На следующем шаге прописываем путь к приложению, в данном случае прописываем путь к ИЕ и жмем далее

На данном шаге мы можем разрешить или запретить подключение. Поскольку нам надо разрешить его, то выбираем разрешить.

Выбираем Сетевые расположения, для этого правила:

Теперь покажем как дать доступ в сеть службе Windows Update. Для этого при создании правила на первом шаге выберем пункт Настраиваемое и нажимаем далее. Как мы знаем, службы, загружаемых из динамических библиотек, хостятся в процессе svchost.exe. Поэтому дадим разрешение этому процессу для службы Windows Update.

Жмем далее и выполняем стандартные процедуры.

Для того, чтобы разрешить гаджетам выходить в Интернет, необходимо создать разрешающее исходящее правило для %ProgramFiles%Windows Sidebarsidebar.exe. Правило создается аналогично, описывалось ранее.

Допустим, нам нужно разрешить утилите ping отправлять ICMP пакеты. Для этого, мы активируем зарезервированное правило. На 1-м шаге мастера выбираем Предопределенные – Общий доступ к файлам и папкам и далее следуем скриншотам.

Допустим, необходимо создать правило для VPN подключения через туннель PPTP. Для этого создаем, как описано ранее, 2 правила:

- Разрешить 47 протокол (GRE) для удаленного хоста

- Разрешить передачу TCP пакетов на 1723 порт удаленного хоста.

В данном обзоре я подробно рассказал Вам, как настроить Брандмауэр Windows для обеспечения более высокого уровня безопасности. Однако, всегда следует помнить, что теперь Вам придется все время за ним следить. При установке нового приложения (а иногда и после обновления старого) вам придется каждый раз создавать/изменять правила. Поэтому вам надо выбирать: либо повышенная безопасность, либо удобство работы.

Понравилась статья? Поделитесь ею с друзьями в социальных сетях!

Немного о надежности антивирусной защитыЧто нужно знать пользователям Microsoft Security Essentials. FAQЗащита домашних ПК от компьютерных угроз. Часть 1 – актуальностьЗащита домашнего ПК от компьютерных угроз. Часть 2 – основные виды угрозЗащита домашнего ПК от компьютерных угроз. Часть 3 – основные методы защитыВебкаст: сравнение эффективности работы защитных механизмов в различных интернет-браузерахВебкаст: использование Secunia PSI для контроля актуальности версий установленного ПОРаздаем интернет по WiFi встроенными средствами WindowsКак вручную контролировать отображаемые изображения на плитке современного приложения Фотографии в Windows 8.1Выбор редакции Windows 8/8.1 для домашних пользователей

Используемые источники:

- https://spravkapc.ru/windows-10/kak-zablokirovat-programme-dostyp-v-internet.html

- https://compfixer.info/firewall-allow-lan-access/

- https://gayevoy.wordpress.com/2010/05/14/how_to_configure_windows_firewall/

4 лучших способа сбросить настройки брандмауэра в Windows 10

4 лучших способа сбросить настройки брандмауэра в Windows 10 Как включить брандмауэр Windows 10: Отключение всех ненужных служб

Как включить брандмауэр Windows 10: Отключение всех ненужных служб Windows 10: нет подключения к Интернету после подключения к VPN-серверу (РЕШЕНО)

Windows 10: нет подключения к Интернету после подключения к VPN-серверу (РЕШЕНО)

Как отключить брандмауэр Windows 7?

Как отключить брандмауэр Windows 7? Как запретить доступ к сайтам на Wi-Fi роутере? Или разрешаем доступ только к некоторым сайтам

Как запретить доступ к сайтам на Wi-Fi роутере? Или разрешаем доступ только к некоторым сайтам Способы включить всплывающие окна в Гугл Хром и настройка открытия в меню браузера

Способы включить всплывающие окна в Гугл Хром и настройка открытия в меню браузера Как очистить сетевой кэш Windows, отключить сетевые папки, диски, подключения через командную строку?

Как очистить сетевой кэш Windows, отключить сетевые папки, диски, подключения через командную строку?