Содержание

- 1 Что означает ошибка проверки подлинности на Андроид?

- 2 Самая частая причина ошибки «Сохранено, защита WPA/WPA2» на смартфоне Android

- 3 Изменение параметров проверки подлинности и аутентификации при подключении Андроид к Wi-Fi

- 4 Введение

- 5 Настройка политики проводной сети

- 6 Свойства режимов проверки подлинности

- 7 Дополнительные параметры безопасности политики проводных сетей

- 8 Заключение

- 9 Зона действия роутера

- 10 Перезагрузка компьютера и роутера

- 11 Отключение антивируса

- 12 Переподключение к Wi-Fi

- 13 Драйвер беспроводного адаптера

- 14 Очистка настроек Интернета и сброс кэша DNS

- 15 Проверка настроек роутера и смена канала Wi-Fi

Содержание

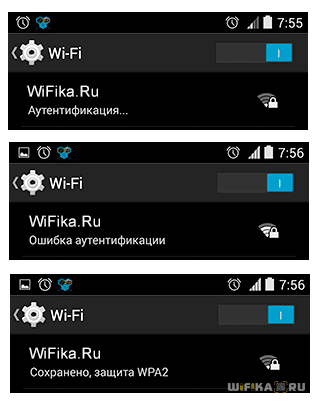

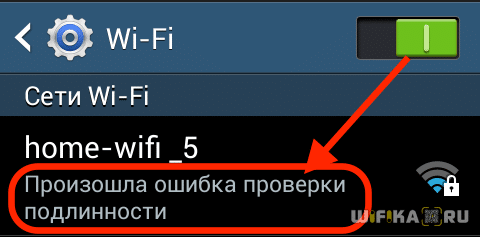

Что означает ошибка проверки подлинности на Андроид?

Те, кто столкнулся с подобной ситуацией чаще всего проделывают следующие шаги:

- Подключаются к WiFi сети

- Вводят пароль и долго видят надпись «Аутентификация» — смартфон пытается соединиться с роутером

- После чего появляется сообщение «Ошибка аутентификации», «Ошибка проверки подлинности» или «Authentification Error» в английском варианте — то есть сконнектиться не удалось

- И далее статус подключения сменяется на «Сохранено WPA/WPA2». Это означает, что телефон сохранил в памяти своего Android введенное значение и теперь будет всегда пытаться использовать для этого WiFi данный ключ авторизации

Все эти сообщения вылезают у вас на телефоне из-за одной и той же самой банальной проблемы — неправильном вводе пароля при подключении к WiFi сети.

Самая частая причина ошибки «Сохранено, защита WPA/WPA2» на смартфоне Android

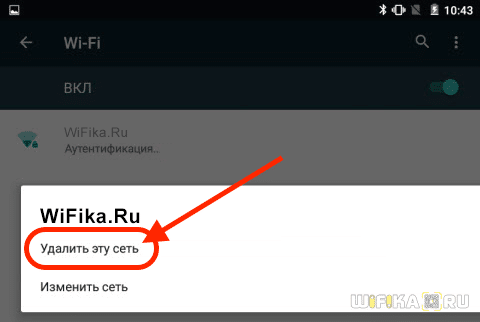

Для начала рассмотрим самую банальную невнимательность, когда вы действительно неправильно вводите символы ключа шифрования wifi. Проверьте регистр букв (заглавные или прописные), а также не вводите ли вы случайно цифры вместо букв или наоборот. Очень часто путают знаки «1» (один), «l» (маленькая латинская «эл») и «I» (большая буква «ай»). И еще «0» (ноль) с «О».

Для того, чтобы ввести пароль заново, нужно удалить уже введенную ранее информацию об аутентификации. Для этого кликаем по названию беспроводной сети и выбираем пункт «Удалить сеть»

После чего заново к ней пробуем подключиться с уже правильным паролем.

Если это не помогает, то ключ решения ошибки аутентификации Android-телефона будет заключаться в том, есть ли у вас доступ к роутеру. То есть:

- Вы находитесь в офисе, кафе или другом общественном месте

- У себя дома

Если первый случай, то могу лишь посоветовать обратиться к системному администратору, отвечающему за работу беспроводной сети в этом помещении, и узнать у него новый пароль или другие настройки сети.

В том случае, если маршрутизатор находится у вас дома, то сейчас сами во всем разберемся.

Ваше мнение — WiFi вреден?Да24.06%Нет75.94%Проголосовало: 10840

Допустим, ошибка стала возникать ни с того ни с сего, а раньше все работало нормально. Тогда сперва-наперво имеет смысл просто перезагрузить свой телефон и роутер. О том, как выключать свой смартфон на Android, думаю, рассказывать не стоит. А вот чтобы перезагрузить роутер, вы можете либо прочитать наше руководство, где подробно описывается весь процесс для каждой модели.

Либо сделать еще проще — вынуть вилку от адаптера питания из розетки и подключить заново. Маршрутизатор примерно в течение минуты запустится, и вы снова можете попробовать к нему подключиться.

Изменение параметров проверки подлинности и аутентификации при подключении Андроид к Wi-Fi

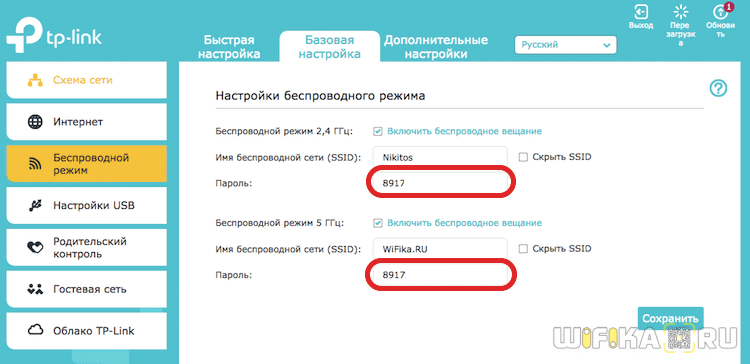

Если проблема остается, то не остается ничего другого, как зайти в настройки по адресу 192.168.1.1 или 192.168.0.1, где в панели управления узнать текущий или поменять пароль на другой.

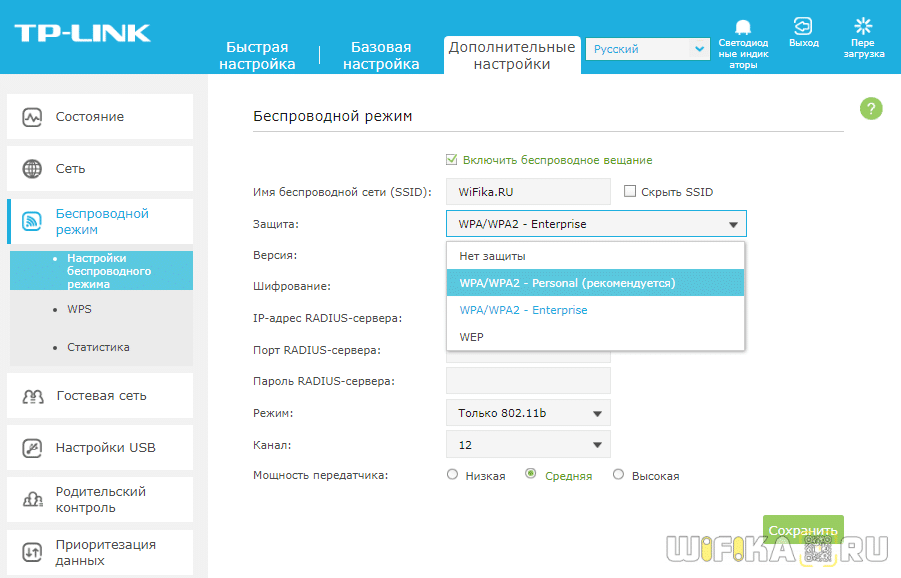

Раз уж мы заговорили об этой ошибке проверки подлинности, то давайте здесь вкратце покажу, как поменять настройки wifi на примере самого популярного роутера — TP-Link. Заходим в раздел «Беспроводной режим», который находится в меню «Базовая настройка». И меняем здесь пароль, после чего нажимаем на кнопку «Сохранить»

В качестве дополнительной меры можно также поменять тип шифрования беспроводного сигнала. Для этого открываем «Дополнительные настройки» и заходим в «Настройки беспроводного режима». Здесь в пункте «Защита» поменяйте метод WPA/WPA2. Например, если был «Personal», то поставьте «Enterprice». WPA выбирать не нужно.

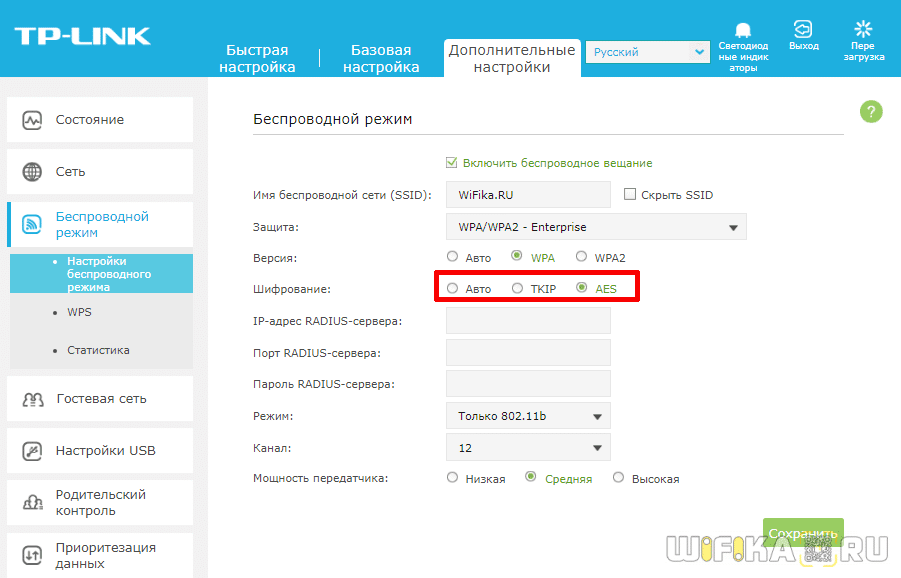

И далее в меню «Шифрование» дополнительно есть возможность поменять с TKIP на AES и наоборот.

После внесения всех изменений обязательно сохраняемся одноименной кнопкой.

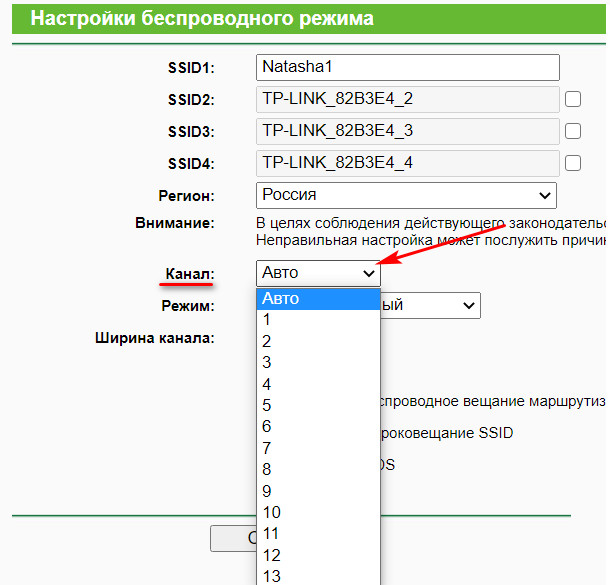

Наконец, еще одно дополнительное действие, которое может помочь — сменить на роутере канал wifi и его ширину

Цены в интернете

АлександрВыпускник образовательного центра при МГТУ им. Баумана по специальностям «Сетевые операционные системы Wi-Fi», «Техническое обслуживание компьютеров», «IP-видеонаблюдение». Автор видеокурса «Все секреты Wi-Fi»

Введение

В серверных операционных системах компании Microsoft, начиная с Windows Server 2008, появился компонент политик проводной сети (IEEE 802.3), который обеспечивает автоматическую конфигурацию для развертывания услуг проводного доступа с проверкой подлинности IEEE 802.1X для сетевых клиентов Ethernet 802.3. Для реализации параметров безопасности проводных сетей средствами групповых политик, в операционных системах используется служба проводной автонастройки (Wired AutoConfig – DOT3SVC). Текущая служба отвечает за проверку подлинности IEEE 802.1X при подключении к сетям Ethernet при помощи совместимых коммутаторов 802.1X, а также управляет профилем, используемого с целью настройки сетевого клиента для доступа с проверкой подлинности. Также стоит отметить, что если вы будете использовать данные политики, то желательно запретить пользователям вашего домена изменять режим запуска данной службы.

Настройка политики проводной сети

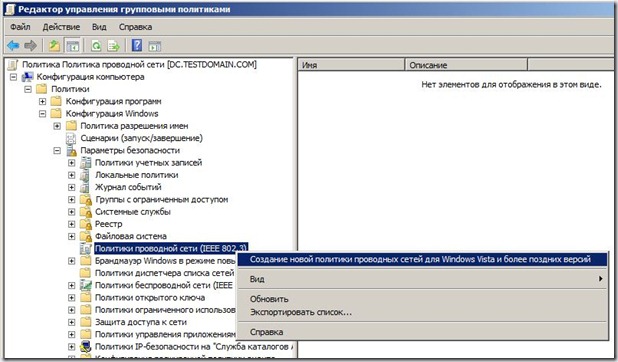

Задать настройки политики проводных сетей вы можете непосредственно из оснастки «Редактор управления групповыми политиками». Для того чтобы настроить данные параметры, выполните следующие действия:

- Откройте оснастку «Редактор управления групповыми политиками» и в дереве консоли выберите узел «Политики проводной сети (IEEE 802.3)», нажмите на нем правой кнопкой мыши и из контекстного меню выберите команду «Создание новой политики проводных сетей для Windows Vista и более поздних версий», как показано на следующей иллюстрации:

Рис. 1. Создание политики проводной сети

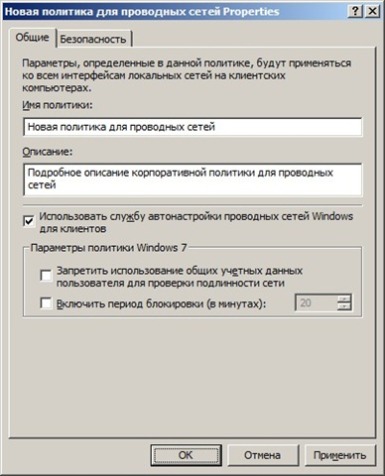

- В открывшемся диалоговом окне «Новая политика для проводных сетей Properties», на вкладке «Общие», вы можете задать применение службы автонастройки проводных сетей для настройки адаптеров локальных сетей для подключения к проводной сети. Помимо параметров политики, которые распространяются на операционные системы Windows Vista и более поздние, существуют некоторые опции, которые будут применяться только к операционным системам Windows 7 и Windows Server 2008 R2. На этой вкладке вы можете выполнять следующие действия:

- Имя политики. В этом текстовом поле вы можете задавать наименование для вашей политики проводной сети. Имя политики вы сможете увидеть в области сведений узла «Политики проводной сети (IEEE 802.3)» оснастки «Редактор управления групповыми политиками»;

- Описание. Данное текстовое поле предназначено для заполнения подробного описания назначения политики проводной сети;

- Использовать службу автонастройки проводных сетей Windows для клиентов. Данная опция выполняет реальную настройку и подключает клиентов к проводной сети 802.3. Если отключить эту опцию, то операционная система Windows не будет контролировать проводное сетевое подключение и параметры политики действовать не будут;

- Запретить использование общих учетных данных пользователя для проверки подлинности сети. Этот параметр определяет, следует ли пользователю запрещать хранить общие учетные данные пользователя для проверки подлинности сети. Локально вы можете изменять данный параметр при помощи команды netsh lan set allowexplicitcreds;

- Включить период блокировки. Эта настройка определяет, следует ли запрещать компьютеру автоматически подключаться к проводной сети на протяжении указанного вами количества минут. По умолчанию указано 20 минут. Настраивается период блокировки в диапазоне от 1 до 60 минут.

На следующей иллюстрации отображена вкладка «Общие» политики проводной сети:

Рис. 2. Вкладка «Общие» диалогового окна параметров политики проводной сети

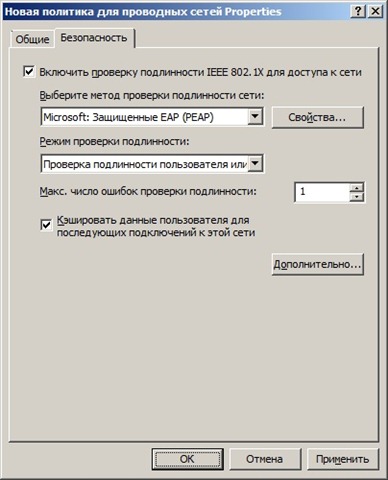

На вкладке «Безопасность» предоставлены параметры конфигурации метода проверки подлинности и режима проводного подключения. Вы можете настраивать следующие параметры безопасности:

- Включать проверку подлинности IEEE 802.1X для доступа к сети. Эта опция используется непосредственно для включения или отключения проверки подлинности 802.1X сетевого доступа. По умолчанию данная опция включена;

-

Выберите метод проверки подлинности сети. При помощи данного раскрывающегося списка вы можете указать один из методов проверки подлинности сетевых клиентов, который будет применен для вашей политики проводной сети. Доступны для выбора следующие два параметра:

- Microsoft: Защищенные EAP (PEAP). Для этого метода проверки подлинности, окно «Свойства» содержит параметры конфигурации используемого метода проверки подлинности;

- Microsoft: смарт-карты или другой сертификат. Для этого метода проверки подлинности, в окне «Свойства» предоставлены параметры конфигурации, с помощью которых можно указать смарт-карту или сертификат для подключения, а также список доверенных корневых центров сертификации.

По умолчанию выбран метод Microsoft: защищенные EAP (PEAP);</li>Режим проверки подлинности. Данный раскрывающийся список применяется для выполнения сетевой проверки подлинности. Для выбора доступны следующие четыре параметра:

- Проверка подлинности пользователя или компьютера. В том случае, если будет выбран этот параметр, учетные данные безопасности будут использоваться на основе текущего состояния компьютера. Даже если в систему не входил ни один пользователь, проверка подлинности будет выполняться по учетным данным компьютера. При входе пользователя будут использоваться учетные данные вошедшего в систему пользователя. Компания Microsoft рекомендует в большинстве случаев использовать именно этот параметр режима проверки подлинности.

- Только для компьютера. В этом случае проверка подлинности выполняется только для учетных данных компьютера;

- Проверка подлинности пользователя. При выборе данного параметра включается принудительная проверка подлинности пользователя только при подключении к новому устройству 802.1X. Во всех остальных случаях проверка подлинности выполняется только для компьютера;

- Проверка подлинности гостя. Данный параметр разрешает подключаться к сети на основе гостевой учетной записи.

</li>Максимальное число ошибок проверки подлинности. Этот параметр позволяет указать максимальное число ошибок при проверке подлинности. Значение по умолчанию – 1;</li>Кэшировать данные пользователя для последующих подключений к этой сети. При включении данного параметра, пользовательские учетные данные будут сохраняться в системном реестре, при выходе пользователя из системы и при последующем входе учетные данные запрашиваться не будут.</li></ol>

На следующей иллюстрации отображена вкладка «Безопасность» данного диалогового окна:

Рис. 3. Вкладка «Безопасность» диалогового окна параметров политики проводной сети

Свойства режимов проверки подлинности

Как говорилось в предыдущем разделе, для обоих методов проверки подлинности есть дополнительные настройки, которые вызываются по нажатию на кнопку «Свойства». В этом разделе рассмотрим все возможные настройки для методов проверки подлинности.

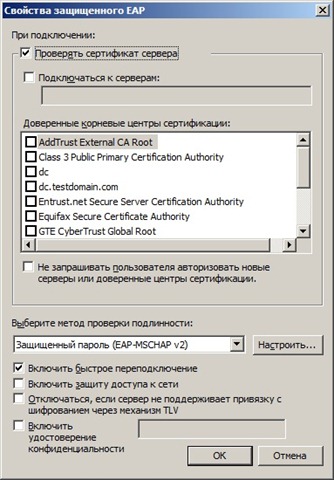

Настройки метода проверки подлинности «Microsoft: Защищенные EAP (PEAP)»

EAP (Extensible Authentication Protocol, Расширяемый Протокол Аутентификации) – это расширяемая инфраструктура аутентификации, которая определяет формат посылки. Для настройки данного метода проверки подлинности доступны следующие параметры:

- Проверять сертификат сервера. Данная опция позволяет задавать проверку сертификата сервера, который предоставляется на клиентские компьютеры на наличие валидной не просроченной подписи, а также наличие доверенного корневого центра сертификации, который выдал сертификат данному серверу. Этот флажок лучше оставлять включенным, так как при отсутствии проверки на подлинность серверов, уровень безопасности пользователей значительно понижается;

- Подключаться к серверам. Данная настройка позволяет вам указать имена серверов службы RADIUS, которые обеспечивают авторизацию и сетевую проверку подлинности. При указании имени сервера вы можете использовать как полный синтаксис регулярного выражения, так и использовать символ *;

- Доверенные корневые центры сертификации. В данном списке отображены все доверенные корневые центры сертификации, которые установлены в хранилищах сертификата пользователя и компьютера. Здесь вы можете указать те ЦС, которые будут использовать соискатели при проверке. Если у вас не выбран ни один доверенный корневой центр сертификации, то клиент будет проверять, был ли сертификат компьютера для сервера RADIUS выдан установленным доверенным корневым центром сертификации.

- Не запрашивать пользователя авторизовать новые серверы или доверенные центры сертификации. Установив флажок для этой опции, при наличии неправильно настроенного сертификата сервера или присутствующего в списке для пользователя не будет отображаться диалоговое окно с предложением авторизации такого сертификата. По умолчанию эта опция отключена;

-

Выбор способа проверки подлинности. В этом раскрывающемся меню вы можете открыть диалоговое окно настроек для одного из следующих методом проверки:

-

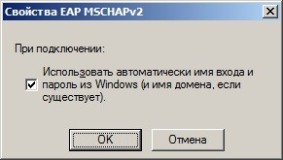

Защищенный пароль (EAP-MSCHAP v2). Это настройки типа EAP, которые используются в PEAP-MS-CHAPv2 (Microsoft Challenge Handshake Authentication Protocol — протокол, разработанный корпорацией Microsoft для выполнения процедур проверки подлинности удалённых рабочих станций Windows, который поддерживает функциональные возможности, привычные пользователям, локальных сетей, и интегрирует алгоритмы шифрования и хеширования, действующие в сетях Windows) для проверки подлинности по паролю. По сути, из всех настроек присутствует только одна опция, которая позволяет использовать текущие имя и пароль входа в Windows в качестве учетных данных сетевой проверки подлинности. Данная опция отключена только в VPN соединениях.

Рис. 4. Свойства EAP-MSCHAPv2

- Свойства смарт-карты или другого сертификата – настройки EAP-TLS. Данные настройки будут рассмотрены в следующем подразделе.

-

Защищенный пароль (EAP-MSCHAP v2). Это настройки типа EAP, которые используются в PEAP-MS-CHAPv2 (Microsoft Challenge Handshake Authentication Protocol — протокол, разработанный корпорацией Microsoft для выполнения процедур проверки подлинности удалённых рабочих станций Windows, который поддерживает функциональные возможности, привычные пользователям, локальных сетей, и интегрирует алгоритмы шифрования и хеширования, действующие в сетях Windows) для проверки подлинности по паролю. По сути, из всех настроек присутствует только одна опция, которая позволяет использовать текущие имя и пароль входа в Windows в качестве учетных данных сетевой проверки подлинности. Данная опция отключена только в VPN соединениях.

Включить быстрое переподключение. Данная опция позволяет пользователям с беспроводными компьютерами быстро перемещаться между точками доступа без повторной проверки подлинности в новой сети. Такое переключение может работать только для точек доступа, которые настроены как клиенты службы RADIUS. По умолчанию эта опция включена;</li>Включить защиту доступа к сети. При выборе этой опции, перед разрешением подключения к сети соискателей EAP, для определения проверки требований работоспособности, будут выполняться соответствующие проверки;</li>Отключаться, если сервер не поддерживает привязку с шифрованием через механизм TLV. Эта опция отвечает за прерывание подключающимися клиентами процесса проверки подлинности в том случае, если RADIUS-сервер не предоставляет криптографическое значение привязки TLV, которая повышает безопасность TLS-туннеля в PEAP, объединяя способы внутренней и внешней проверки подлинности, чтобы злоумышленники не могли выполнять атаки типа вмешательства третьей стороны;</li>Включить удостоверение конфиденциальности. Данный параметр отвечает за то, чтобы клиенты не могли отправлять свое удостоверение перед тем, как клиент проверил подлинность сервера RADIUS, и при необходимости обеспечивать место для ввода значения анонимного удостоверения.</li>

Диалоговое окно свойств защищённого EAP отображено на следующей иллюстрации:

Рис. 5. Диалоговое окно свойств защищённого EAP

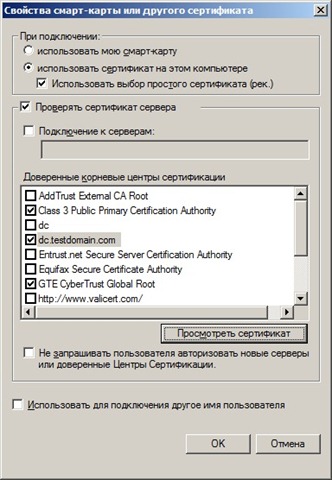

Настройки метода проверки подлинности «Смарт-карты или другой сертификат – настройки EAP-TLS»

Для настройки данного метода проверки подлинности существуют следующие параметры:

- При подключении использовать мою смарт-карту. Если вы установите переключатель на данную позицию, то клиенты, выполняющие запросы проверки подлинности, будут представлять сертификат смарт-карты для сетевой проверки подлинности;

- При подключении использовать сертификат на этом компьютере. При выборе этой опции, при проверке подключения клиентов будет использоваться сертификат, расположенный в хранилище текущего пользователя или локального компьютера;

- Использовать выбор простого сертификата. Эта опция позволяет операционной системе Windows отфильтровывать сертификаты, которые не соответствуют требованиям проверки подлинности;

- Проверять сертификат сервера. Данная опция позволяет задавать проверку сертификата сервера, который предоставляется на клиентские компьютеры на наличие валидной не просроченной подписи, а также наличие доверенного корневого центра сертификации, который выдал сертификат данному серверу

- Подключаться к серверам. Эта опция идентична одноименной опции, о которой рассказывалось в предыдущем разделе;

- Доверенные корневые центры сертификации. Также как и в диалоговом окне свойств защищенного EAP, в этом списке вы можете найти все доверенные корневые центры сертификации, которые установлены в хранилищах сертификата пользователя и компьютера;

- Не запрашивать пользователя авторизовать новые серверы или доверенные Центры Сертификации. Установив флажок для этой опции, при наличии неправильно настроенного сертификата сервера или присутствующего в списке для пользователя, не будет отображаться диалоговое окно с предложением авторизации такого сертификата. По умолчанию эта опция отключена;

- Использовать для подключения другое имя пользователя. Этот параметр определяет, нужно ли использовать для проверки подлинности имя пользователя, отличное от имени пользователя в сертификате. При включенной опции использования другого имени пользователя вам необходимо выбрать как минимум один сертификат из списка доверенных корневых центров сертификации.

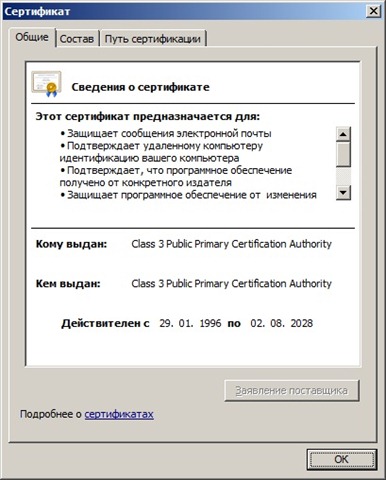

Диалоговое окно настроек смарт-карт или других сертификатов отображено на следующей иллюстрации:

Рис. 6. Диалоговое окно настроек смарт-карт или других сертификатов

Если вы не уверены в выбираемом вами сертификате, то нажав на кнопку «Просмотреть сертификат» сможете просмотреть все подробные сведения о выбранном сертификате, как показано ниже:

Рис. 7. Просмотр сертификата из списка доверенных корневых центров сертификации

Дополнительные параметры безопасности политики проводных сетей

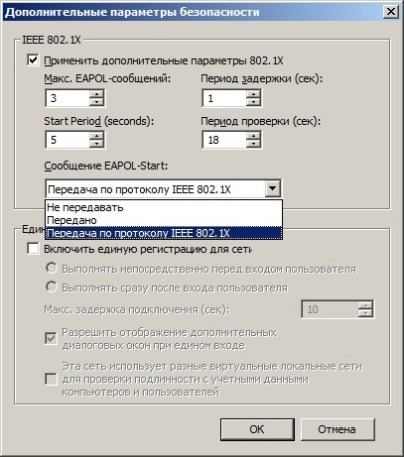

Вы наверняка обратили внимание на то, что на вкладке «Безопасность» диалогового окна настроек политики проводной сети присутствуют еще дополнительные параметры безопасности, предназначенные для изменения поведения сетевых клиентов, подающих запросы на доступ с проверкой подлинности 802.1X. Дополнительные параметры политик проводных сетей можно разделить на две группы – настройки IEEE 802.1X и настройки единого входа. Рассмотрим каждую из этих групп:

В группе настроек IEEE 802.1X вы можете указать характеристики запросов проводных сетей с проверкой подлинности 802.1Х. Для изменения доступны следующие параметры:

- Применить дополнительные параметры 802.1X. Эта опция позволяет активировать следующие четыре настройки;

- Макс. EAPOL-сообщений. EAPOL – это протокол EAP, который используется до того как компьютер успевает аутентифицироваться, и только после успешного «логина» весь остальной трафик сможет проходить через тот порт коммутатора, к которому подключен данный компьютер. Этот параметр отвечает за максимальное количество отправляемых сообщений EAPOL-Start;

- Период задержки (сек). Этот параметр отвечает за задержку в секундах перед выполнением следующего запроса проверки подлинности 802.1X после получения уведомления об отказе при проверке подлинности;

- Start Period (период начала). Этот параметр отвечает за время ожидания перед повторной отправкой последовательных сообщений EAPOL-Start;

- Период проверки (сек). Этот параметр определяет число секунд между повторной передачей последовательных начальных сообщений EAPOL после инициации сквозной проверки доступа 802.1X;

-

Сообщение EAPOL-Start. При помощи данного параметра вы можете указать следующие характеристики передачи начальных сообщений EAPOL:

- Не передавать. При выборе данного параметра, EAPOL сообщения не будут передаваться;

- Передано. При выборе этого параметра, клиенту нужно будет вручную отправлять начальные сообщения EAPOL;

- Передача по протоколу IEEE 802.1X. при выборе данного параметра (он определен по умолчанию) сообщения EAPOL будут отправляться в автоматическом режиме, ожидая запуска проверки подлинности 802.1Х.

При использовании единого входа, проверка подлинности должна выполняться на основании конфигурации безопасности сети в процессе входа пользователя в операционную систему. Для полной настройки профилей единого входа в систему доступны следующие параметры:

- Включить единую регистрацию для сети. При включении данной опции активируются настройки единого входа в систему;

- Включить непосредственно перед входом пользователя. Если вы установите переключатель на эту опцию, то проверка подлинности 802.1Х будет выполняться перед завершением входа пользователя в систему;

- Включить сразу после входа пользователя. Если вы установите переключатель на эту опцию, то проверка подлинности 802.1Х будет выполняться после завершения входа пользователя в систему;

- Макс. задержка подключения. Этот параметр задает максимальное время, за которое должна быть завершена проверка подлинности и, соответственно, как долго будет ждать пользователь перед появлением окна пользовательского входа в систему;

- Разрешить отображение дополнительных диалоговых окон при едином входе. Этот параметр отвечает за отображение диалогового окна входа пользователя в систему;

- Эта сеть использует разные виртуальные локальные сети для проверки подлинности по учетным данными компьютеров и пользователей. При указании этой настройки, при запуске, все компьютеры будут помещаться в одну виртуальную сеть, а после успешного входа пользователя в систему, в зависимости от разрешений, будут переводиться в различные виртуальные сети. Эту опцию имеет смысл активировать только в том случае, если у вас на предприятии используются несколько виртуальных локальных сетей VLAN.

Диалоговое окно дополнительных параметров безопасности политики проводных сетей отображено на следующей иллюстрации:

Рис. 8. Диалоговое окно дополнительных параметров безопасности политики проводных сетей

Заключение

В этой статье вы познакомились со всеми параметрами политики проводных сетей IEE 802.1X. Вы узнали о том, как можно создать такую политику, а также узнали о методах проверки подлинности EAP и проверки при помощи смарт-карт или других сертификатов. В следующей статье вы узнаете о локальных политиках безопасности диспетчера списка сетей.

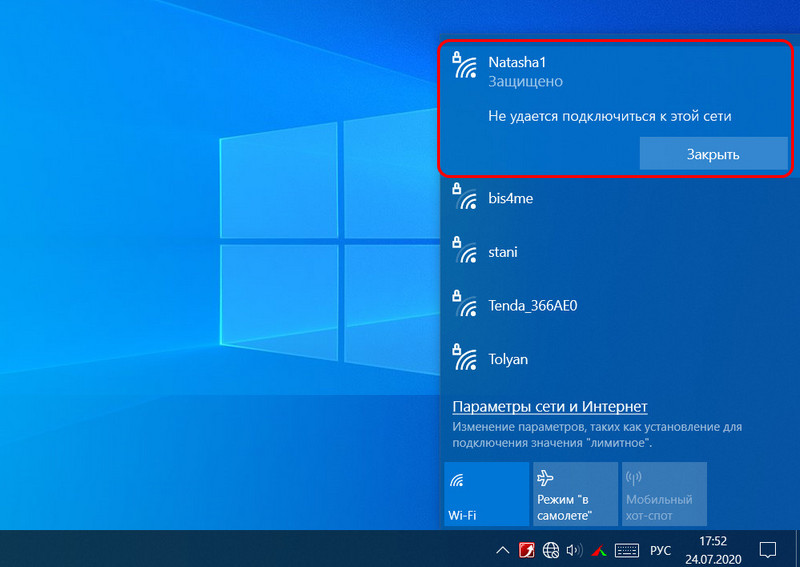

Что делать, когда мы в Windows 10 пытаемся подключиться к Wi-Fi, а система выдаёт нам уведомление «Не удаётся подключиться к этой сети»? При этом мы точно знаем, что пароль к Wi-Fi никто не менял, и ошибка подключения никак не может быть связана с тем, что в настройках этой сети запомнен старый пароль, а сеть уже с новым. Разные причины могут быть у этой проблемы, рассмотрим их. Итак, ошибка подключения к беспроводной сети: что может её обуславливать, и как устранить причину проблемы?

Зона действия роутера

Чем дальше ПК или ноутбук находится от роутера, тем слабее, соответственно, будет сигнал Wi-Fi. И вот из-за слабости сигнала Wi-Fi подключение может часто обрываться. Ну а при новой попытке подключения выдавать рассматриваемую ошибку. Т.е. с этой ошибкой мы можем сталкиваться, если находимся на границе зоны действия роутера. Либо же если имеют место быть помехи в работе беспроводной сети. Помехи – это отдельная тема, её стоит юзать отдельно, ну а если компьютер не может быть перемещён ближе к роутеру, проблема его малой зоны действия решается покупкой нового устройства с большим радиусом действия.

Перезагрузка компьютера и роутера

Из-за глюков самой Windows 10 подключение к Wi-Fi может также глючить. Нужно просто перезагрузить ПК или ноутбук и попробовать вновь выполнить подключение. Если это не поможет, нужно перезагрузить роутер. Причём роутер можно попробовать перезагрузить несколько раз. Если причиной невозможности подключения к Wi-Fi являются помехи на используемом роутером канале, в результате перезагрузок роутер может сам сменить используемый канал на свободный. Но, конечно, это решение для случаев, когда в настройках роутера у нас не указан конкретный канал сети, а устройство настроено на автоматический выбор канала.

Если для подключения к беспроводной сети используется внешний адаптер, подключаемый через USB, можно ещё попробовать аппаратно переподключить устройство, в том числе с использованием другого USB-порта.

Отключение антивируса

Может быть так, что попытки подключения к Wi-Fi блокирует используемый в Windows 10 антивирус. Например, известно, что антивирус Avast иногда грешит этим делом. Чтобы проверить вероятность этой причины проблемы, необходимо отключить антивирус и попытаться выполнить подключение. Если причина подтвердится, нужно будет либо сменить антивирус, либо идти на сайт программы и искать решение этой проблемы.

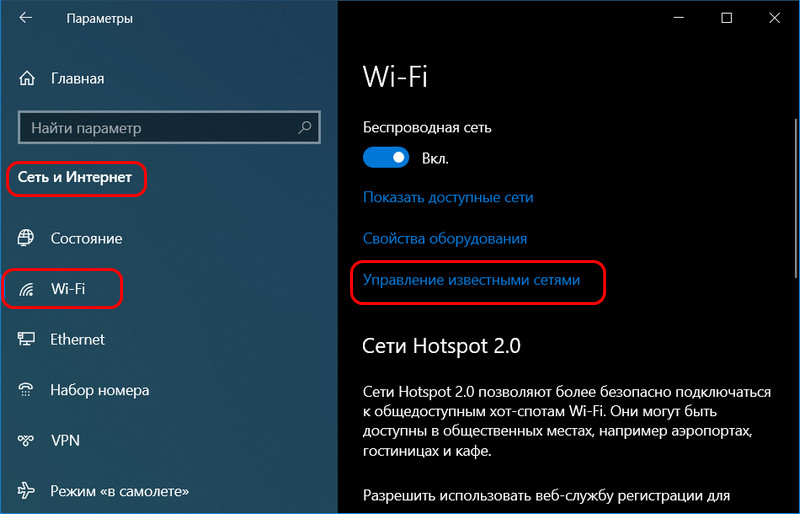

Переподключение к Wi-Fi

Если предложенные выше решения не помогли, можно попробовать выполнить переподключение к Wi-Fi. А для этого необходимо, чтобы Windows 10 нашу сеть «забыла». «Забывание» сети Wi-Fi – это «забывание» настроек её подключения, т.е. удаление из системы запомненного пароля. И после удаления пароля мы сможем ввести его по новой, а, соответственно, подключиться по новой к сети Wi-Fi.

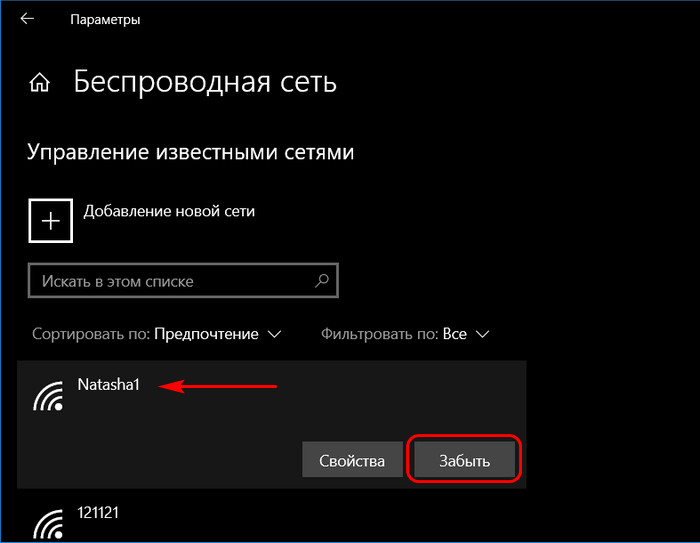

Открываем системные параметры Windows 10. Идём в раздел «Сеть и Интернет», в подраздел «Wi-Fi». Здесь кликаем ссылку «Управление известными сетями».

Кликаем нашу сеть Wi-Fi и жмём кнопку «Забыть».

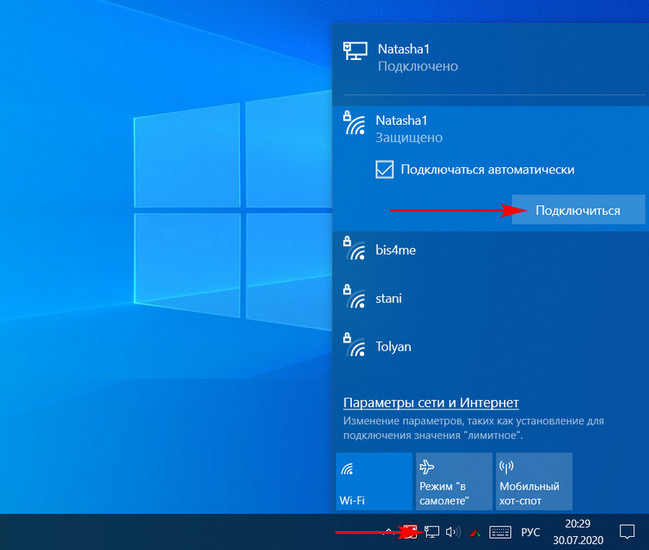

Далее пробуем заново подключиться к сети.

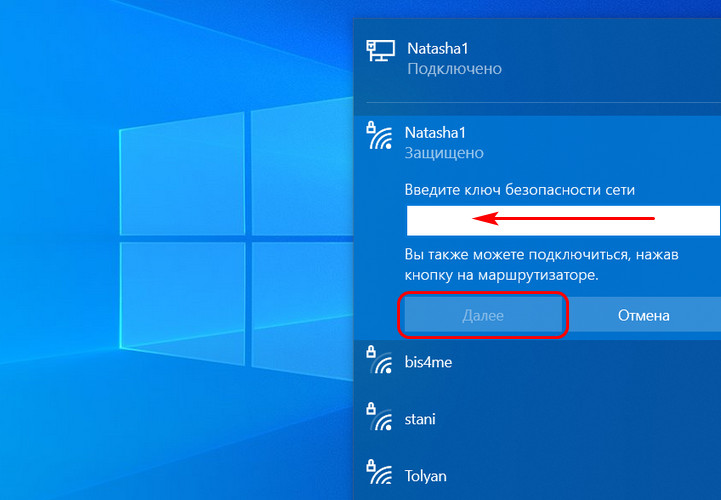

И, соответственно, заново вводим пароль от сети.

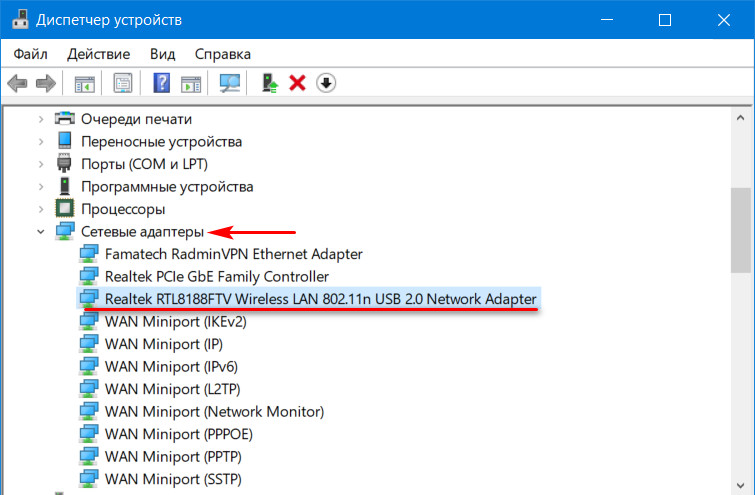

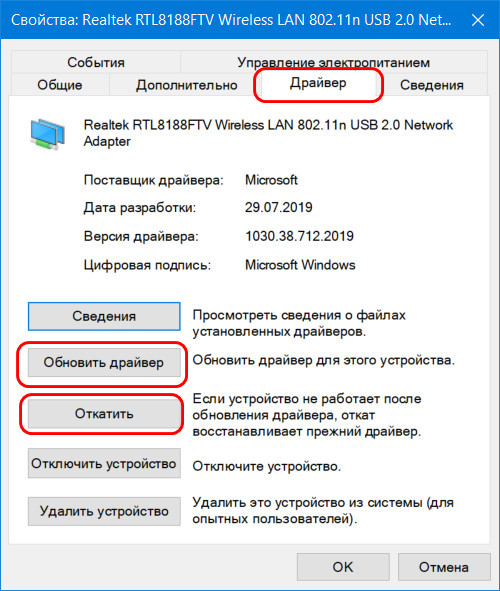

Драйвер беспроводного адаптера

С ошибкой подключения к Wi-Fi в частных случаях можно столкнуться при наличии проблем с драйвером беспроводного адаптера. Если с ошибкой мы столкнулись сразу же после переустановки Windows, но при этом адаптер видится системой, и она сама установила на него драйвер, возможно, этот драйвер необходимо обновить. Если у нас есть альтернативное проводное подключение к Интернету, либо же на диске компьютера хранятся файлы установки драйвера адаптера, можем зайти в диспетчер устройств, двойным кликом по адаптеру вызвать окно его свойств.

Во вкладке «Драйвер» нам нужно жать «Обновить драйвер». Затем мы указываем либо автоматический поиск для обновления по Интернету, либо поиск драйверов на нашем компьютере, если у нас на диске есть файлы установки драйвера адаптера. Если к Wi-Fi стало невозможно подключиться в какой-то момент в давно работающей Windows 10, можно попробовать, наоборот, откатить драйвер адаптера.

Иногда бывает так, что система автоматически вместе с системными обновлениями обновляет драйверы на устройства компьютера, однако в процессе работы устройств с обновлёнными драйверами возникают те или иные проблемы.

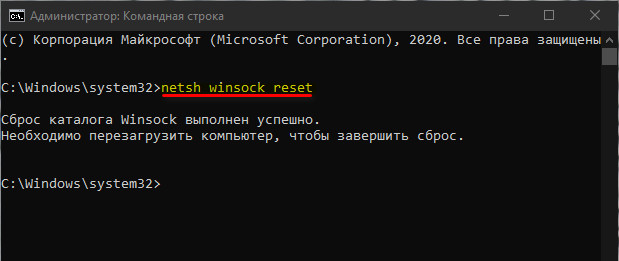

Очистка настроек Интернета и сброс кэша DNS

Если никакие предложенные выше действия не дали положительных результатов, можно очистить настройки Интернета и сбросить кэш DNS. Но важно: сброс настроек Интернета – это сброс их в дефолт, и если у вас параметры подключения не автоматические, а указываемые вручную, например, статический IP-адрес, то все эти параметры нужно будет указать заново. А, соответственно, эти параметры нужно либо знать от провайдера, либо же выписать в свойствах настроенного сетевого адаптера. Для выполнения сброса настроек Интернета запускаем командную строку, она должна быть запущена от администратора.

И вписываем команду, вот такую:

netsh winsock reset

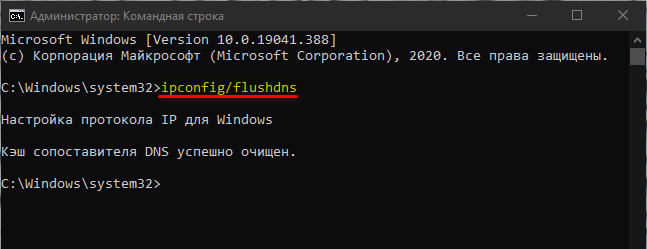

После чего перезагружаем компьютер и пробуем выполнить подключение к Wi-Fi. Если эта операция не дала эффекта, далее сбрасываем кэш DNS. Нам для этого нужно в командную строку (опять же, запущенную от администратора) ввести команду, вот такую:

ipconfig/flushdns

И в этом случае мы перезагружаем компьютер, после чего пробуем подключиться к Wi-Fi.

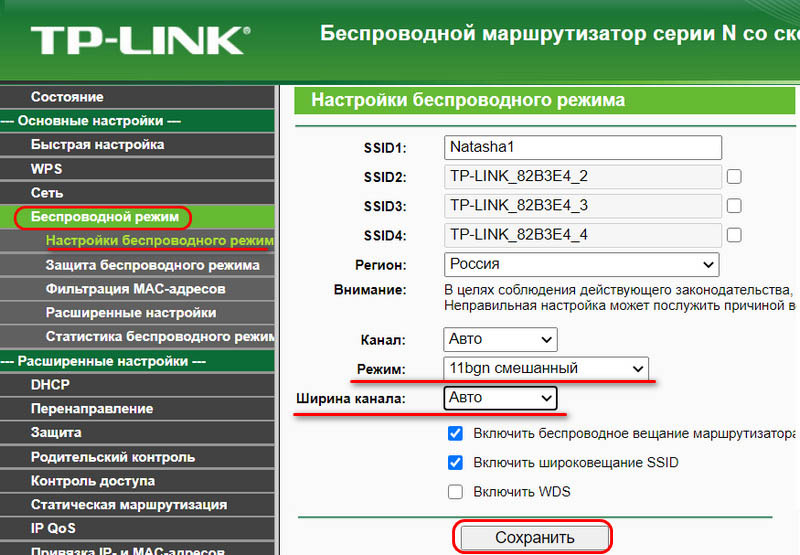

Проверка настроек роутера и смена канала Wi-Fi

Ну и, наконец, если ничего из предложенного выше не помогает, можем взглянуть на настройки роутера. Зайти в таковые можно по наводке с наклейки на днище устройства, там должен быть указан адрес доступа к настройкам в окне браузера, а также логин и пароль, которые нужны для входа в интерфейс настроек. Обычно и логин, и пароль входа в интерфейс роутера это слово «admin»(без кавычек), если, конечно, эти данные никто не менял. Адрес доступа к настройкам может быть разным, к примеру, настройки используемого в нашем случае роутера TP-Link находятся по адресу 192.168.0.1. Ну и вот, собственно, мы вводим этот адрес в браузер, выполняем вход с использованием логина и пароля.

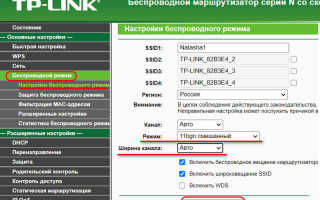

И идём в раздел с настройками беспроводной сети. В нашем конкретном случае это раздел «Беспроводной режим» и первый подраздел с общими настройками. Что здесь нужно проверить? Чтобы режим работы Wi-Fi был смешанным, т.е. поддерживались все режимы — b/g/n. Также необходимо проверить, чтобы значение ширины канала было автоматическое. И ещё нужно, чтобы значение канала было автоматическим. Если какие-то из настроек вносились, сохраняем всё это.

И перезагружаем роутер.

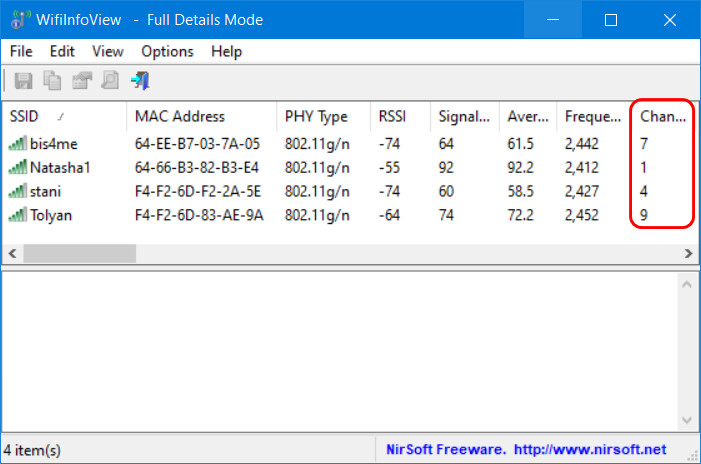

Если при задании автоматического выбора канала Wi-Fi сети проблемы с подключением к ней не исчезли, можно поэкспериментировать с выбором конкретных каналов – с 1-го по 13-й – вместо автоматического выбора канала. Может быть так, что выбираемые роутером автоматически каналы оказываются заняты Wi-Fi сетями ваших соседей, и тогда указание в настройках роутера конкретного незанятого канала решит проблему ошибки подключения к сети. Но после каждой смены канала роутер необходимо перезагружать, и чтобы наугад не перебирать каналы, можно воспользоваться утилитой от NirSoft – WifiInfoView.

Она бесплатная, страница загрузки на сайте NirSoft:

https://www.nirsoft.net/utils/wifi_information_view.html

Запускаем утилиту, и в её окне увидим все соседние сети Wi-Fi. В графе «Channel» будут указаны каналы Wi-Fi сетей наших соседей.

Ну и вот нам нужно указать в настройках роутера канал не из числа используемых соседями.

А затем мы сохраняем настройки и перезагружаем роутер.

Используемые источники:

- https://wifika.ru/oshibka-proverki-podlinnosti-autentifikatsii.html

- https://dimanb.wordpress.com/2010/07/13/%d0%bb%d0%be%d0%ba%d0%b0%d0%bb%d1%8c%d0%bd%d0%b0%d1%8f-%d0%bf%d0%be%d0%bb%d0%b8%d1%82%d0%b8%d0%ba%d0%b0-%d0%b1%d0%b5%d0%b7%d0%be%d0%bf%d0%b0%d1%81%d0%bd%d0%be%d1%81%d1%82%d0%b8-%d1%87%d0%b0%d1%81-2/

- https://www.white-windows.ru/oshibka-wi-fi-podklyucheniya-v-windows-10-ne-udayotsya-podklyuchitsya-k-etoj-seti/

Технология 802.11n в вопросах и ответах

Технология 802.11n в вопросах и ответах

Основные и дополнительные стандарты Wi-Fi — отличия и особенности

Основные и дополнительные стандарты Wi-Fi — отличия и особенности

Рис. 1. Создание политики проводной сети

Рис. 1. Создание политики проводной сети

Как узнать поддерживает ли устройство стандарт вай фай 5 ГГц

Как узнать поддерживает ли устройство стандарт вай фай 5 ГГц

Рис. 4. Свойства EAP-MSCHAPv2

Рис. 4. Свойства EAP-MSCHAPv2

Различные протоколы Wi-Fi и скорости передачи данных

Различные протоколы Wi-Fi и скорости передачи данных Режимы работы WiFi роутера: b, g, n, какой выбрать и как настроить

Режимы работы WiFi роутера: b, g, n, какой выбрать и как настроить Как узнать, поддерживается ли Wi-Fi 5 ГГц на ноутбуке

Как узнать, поддерживается ли Wi-Fi 5 ГГц на ноутбуке Сводное тестирование трех PCIe Wi-Fi-адаптеров от компании ASUS: избавляемся от кабелей

Сводное тестирование трех PCIe Wi-Fi-адаптеров от компании ASUS: избавляемся от кабелей