08.07.13

С большим трудом удалось придумать правильное название для данной статьи. И всё-равно не уверен, что оно действительно верно отражает суть. На всякий случай еще варианты:

- Настройка одноранговой локальной сети;

- Как из маршрутизатора сделать точку доступа;

- Два роутера. Совместные сетевые ресурсы;

- Каскадное подключение.

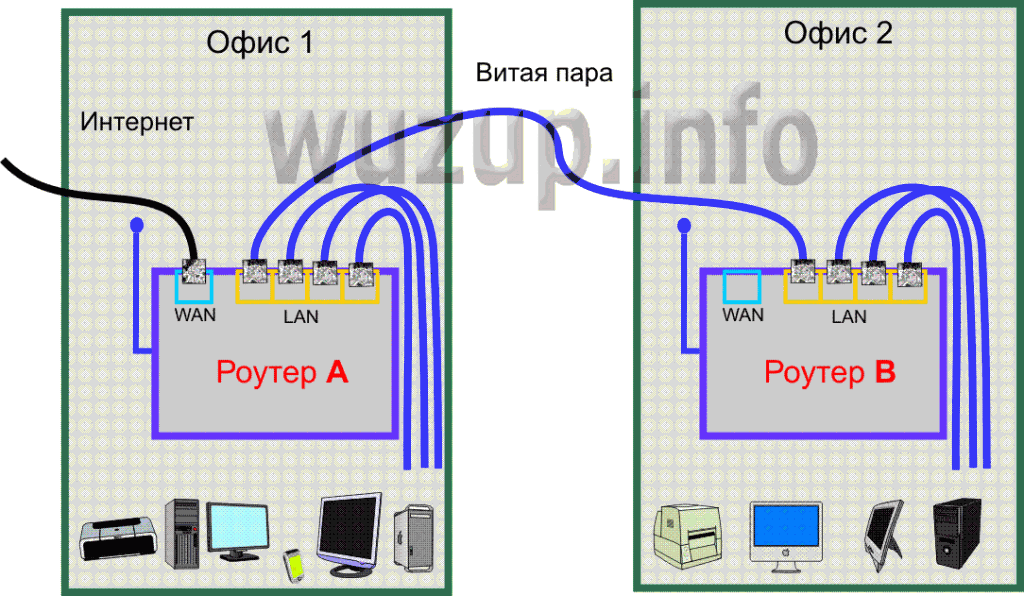

Дано:

Два офиса, расположены в одном здании, но не рядом. Между ними протянута витая пара. В одном из офисов есть Интернет. А еще есть два маршрутизатора с wi-fi.

Задача:

Соединить компьютеры в двух офисах в одну локальную сеть. Ноутбуки должны подключаться в каждом офисе по Wi-Fi и иметь доступ к сетевым ресурсам и принтерам. И, естественно, везде должен быть Интернет.

Примечание:

В поставленной задаче у меня в распоряжении были два роутера TP-Link 741 ND. После выполненных работ, я уже в домашних условиях протестировал решение данной проблемы на двух других маршрутизаторах D-Link DIR-320 NRU и ASUS RT-G32. Всё работает!

Размышления:

Первым делом я быстренько настроил роутерА на подключение и раздачу Интернета (по LAN и по Wi-Fi) по протоколу предусмотренным местным провайдером (в данном случае было Static IP). Естественно включил DHCP. Ну не руками же забивать ip-адреса на всех компьютерах.

По сети инет ушел во второй офис. Воткнул шнур в WAN маршрутизатора B. Настроил его на получение Интернета (ip-адресов) по DHCP. Результат: Инет есть, Wi-Fi работает, а ресурсы, которые подключены к роутеру А не видно. Много всего перетыкал и перепробовал. Пытался включить режим Bridge, потом режим Router+AP, потом прочие режимы на маршрутизаторе B. Перечитал весь гугл, потом танцы с бубном. Есть результат!

Информация для Москвичей:

Не тратьте своё время! Я могу настроить сеть для Вас .

Быстро и недорого!Александр. Частный компьютерный мастер. +7-915-453-37-31 Звоните!

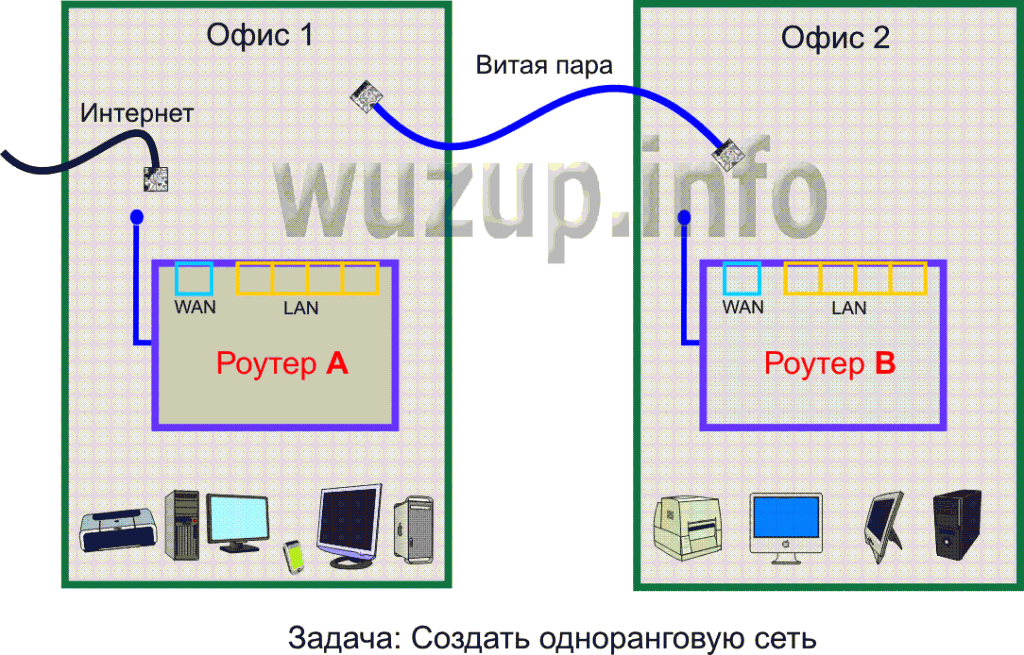

Решение:

Про режимы работы роутера: Ничего менять не надо. Просто оставьте всё по дефолу. (Как после нажатия reset)

Про Wi-Fi: Беспроводные сети на роутерах A и B можно настраивать одинаковые, либо разные. В любом случае устройства, подключенные к одной из этих беспроводных сетей, будут иметь доступ ко ВСЕМ сетевым ресурсам и принтерам.

Настройки для роутера А:

- Настроить подключение к Интернету;

- Включить DHCP;

- Настроить Wi-Fi и шифрование;

- Установить IP-адрес роутеру 192.168.1.1

- Сохранить настройки и презагрузить.

- Подключить шнур, который идет во второй офис в порт LAN.

Настройки для роутера B:

Важно! Не подключать шнур, который приходит с маршрутизатора А, пока не дойдете до пункта 5!

- Установить IP-адрес роутеру 192.168.1.2

- Настроить Wi-Fi и шифрование;

- Отключить DHCP;

- Сохранить настройки и презагрузить.

- Воткнуть шнур, который приходит от роутера A в свободный порт LAN (Важно! НЕ в WAN-Internet, а именно LAN)

От параметров работы роутера зависит, насколько быстрым окажется интернет и как стабильно будут работать устройства в разных комнатах. Если выставить неправильные настройки, сеть станет медленной или же вовсе не будет видна. Лайф разобрался, как избежать ошибок.

Фото © Shutterstock

Если вы устанавливаете роутер вручную, вам определённо нужно открыть его настройки через компьютер.

Войти в них можно через браузер по адресу 192.168.1.1, 192.168.2.1 или 192.168.178.1. Логин и пароль дают производитель или провайдер. Как правило, это admin, admin.

Войдя в него, вы увидите множество настроек. Вам, очевидно, захочется изменить их, если не устроит скорость сети. Некоторые изменения действительно нужны. Например, вам стоит сменить пароли по умолчанию — для подключения к сети и входа в настройки роутера.

Вместе с этим есть ряд настроек, которые менять не нужно. Путь у них будет разным — в зависимости от производителя роутера, — но принцип работы один. Разберёмся в них подробнее.

Стандарт Wi-Fi должен быть самым быстрым из возможных

Максимальная скорость беспроводной сети зависит от поддерживаемых роутером стандартов Wi‑Fi. Установите самый совершенный. Роутер не будет работать на максимальной скорости, но так вы сами не установите ему ограничения.

В настройках вам будут доступны все допустимые стандарты. Если роутер поддерживает 802.11ac, выберите его. Это самый современный и быстрый стандарт, он добавлен почти во все современные устройства. Если его нет в списке поддерживаемых, выберите 802.11n. Он более медленный, но всё ещё актуальный.

Стандарт шифрования WPA2 — самый надёжный. Не меняйте его

Фото © Depositphotos

Для подключения к провайдеру в квартиру протягивается кабель. Его нужно воткнуть в роутер. Для этого есть только один разъём — WAN. На роутере он обычно выделен — подписью WAN, Ethernet или особым цветом.

Другие же разъёмы с таким же стандартом добавлены для проводного подключения к компьютеру. Интернет через них маршрутизатор ловить не будет.

Не закрывайте доступ к сети. Это не защитит от хакеров и усложнит вам жизнь

По умолчанию Wi-Fi-сеть разрешает подключиться любому устройству, если его пользователь знает пароль. Но есть и другой режим работы. Любой роутер позволяет создать белый лист устройств, которые могут работать в его сети, другие же просто не будут видеть эту сеть.

На деле же вы получите больше минусов, чем плюсов. Настройка займёт много времени. Для этого нужно войти в настройки роутера и вручную ввести MAC-адреса устройств, которым можно подключаться к вашей сети.

И так с любым новым устройством. Представьте, что ваши знакомые или родственники, пришедшие к вам, решили воспользоваться Wi-Fi. Вам придётся узнавать MAC-адреса из устройств и вводить вручную.

Тем более скрытие сети не гарантирует защиту от хакеров, а просто усложняет им работу. Такой метод подходит лишь корпоративным Wi-Fi, вам же достаточно использовать стандарт шифрования WPA2 и соблюдать правила цифровой гигиены, чтобы вирус не попал в одно из устройств.

Подпишитесь на LIFE

В данной статье рассмотрим всё, что связано с Port Forward (проброс портов) – автоматически и вручную.

Для этих целей в ПО Wive-NG предусмотрен блок настроек , именуемый Firewall (Сетевой Экран).

По сути, раздел веб-интерфейса Firewall (Сетевой Экран) — это не что иное, как GUI, позволяющий создавать правила iptables, не прибегая к консоли. Разумеется, последний вариант (консоль) позволяет осуществить более гибкую настройку политик разрешений и запретов, и если есть такая возможность, то лучше «подружиться» с iptables (тем более, что это штатное средство unix-систем, и понимание логики его работы будет применимо и к работе с другими unix-based устройствами). Однако, базовые пользовательские задачи вполне решаются посредством web.

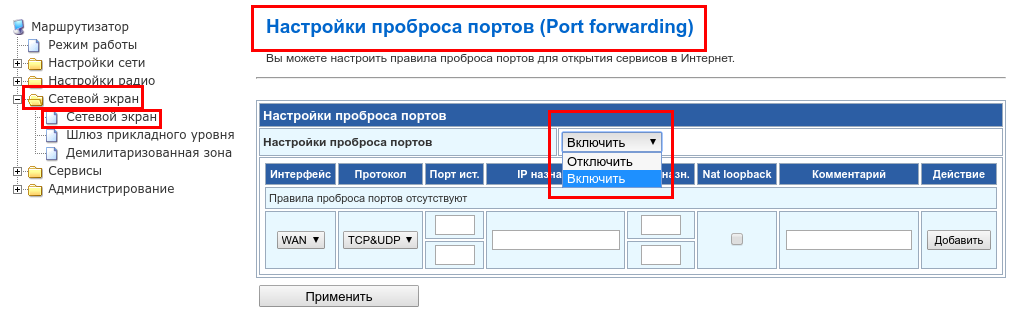

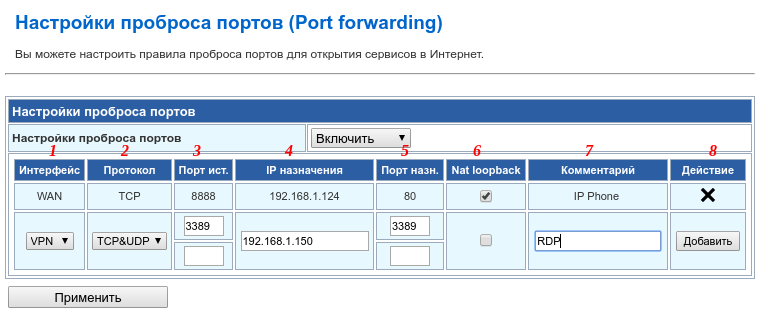

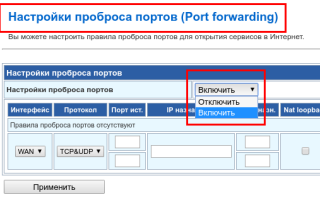

1. Настройки проброса портов (Port Forwarding).

Иногда нам необходимо организовать удаленный доступ к устройству, находящемуся в локальной сети, по тому или иному протоколу. К примеру, доступ к web-интерфейсу IP телефона (по умолчанию, порт 80), или же работу с удаленным рабочим столом по протоколу RDP (по умолчанию порт в Windows 3389). Также, может возникнуть задача обеспечения функционирования сервиса, запущенного в локальной сети, который ведет прием и передачу данных по конкретному диапазону равнозначных портов (к примеру, SIP сервер, или же раздача контента посредством torrent клиента).

Но с точки зрения того, кто находится в глобальной сети, все эти устройства имеют один и тот же IP адрес (либо доменное имя). Именно тут на помощь приходит проброс портов (port forward).

Включение проброса портов (port forward)

Для включения сервиса необходимо обратиться к пунктам меню:Сетевой экран (Firewall) → Сетевой экран (Firewall) → Настройка проброса портов (Port Forwarding), и включить сервис.

Настройка проброса портов через web интерфейс достаточно проста , и состоит из следующих шагов:

1. Выбор интерфейса, для которого дейстует правило. По умолчанию это WAN, но если Ваш оператор использует VPN, то следует указывать его. 2. Протокол. Возможные варианты: TCP (например , доступ к web), UDP (например, работа VoIP ). Также доступен вариант выбора обоих TCP и UDP . Данный вариант стоит использовать только в случае, если целевой сервис использует и TCP и UDP (например, torrent). Во всех остальных случаях (например, Вы точно не уверены нужно ли TCP или же UDP) рекомендуется ознакомиться с документацией, выяснить, какой протокол используется и указать нужный, дабы избежать бреши в безопасности и эксплуатации ее троянами. 3. Порты, на которые будет производиться обращение извне, для переадресации на нужное устройство / сервис, для которого создается правило. Т.е, по сути, то, за счёт чего маршрутизатор поймет, к чему именно в локальной сети Вы обращаетесь. Можно указать как один порт, так и диапазон. 4. IP адрес в локальной сети, соответствующий устройству, к которому Вы обращаетесь. 5. Порты, которые соответствует необходимому сервису на самом устройстве в локальной сети, к которому происходит обращение.Важно: рекомендуется использовать одинаковые порты dst и src, т.к данная схема снижает нагрузку на CPU и гарантирует корректрую работу программного и аппаратного offload. 6. NAT loopback — т.е, будет ли работать доступ при обращении на глобальный адрес и src порт из локальной сети. Важно: корректная работа NAT loopback (в силу того, что по сути это грязный хак на уровне нетфильтра с подменой адресов на лету на уровне фаервола) зависит от множества факторов, включая операционную систему, src/dst порты на клиенте и сервере, а так же частично несовместима с software offload и т. д. Поэтому установленное положительное значение не является гарантией корректной работы данной службы. Рекомендуется вместо использования NAT loopback в настройках DNS добавить локальные DNS записи для ваших серверов с локальными же именами и использовать их для обращения к серверам внутри сети. Это гораздо более верное со всех точек зрение решение. 7. Комментарий в свободнонй форме, позволяющий не держать в голове, какое правило и зачем Вы создавали. 8. Действие, а именно — что вы хотите сделать с правилом: добавить (новое) либо удалить (уже существующее).

Важно: После завершения работы с правилами (добавление , удаление) необходимо нажать Применить / Apply, в противном случае все добавленные правила не будут сохранены. Добавление правила (нажатие Добавить / Add) в ходе редактирования таблицы port forwarding само по себе не является мгновенной записью созданного правила в конфигурацию роутера, а лишь предварительно сохраняет его на странице.

Настройка проброса портов (Port forward) на роутере

Например, правило вида:

будет означать, что при обращении по адресу http://Ваш_IP_адрес:8888 либо http://Ваш_Домен:8888 весь TCP трафик будет перенаправляться на устройство, имеющее IP адрес 192.168.1.124 в Вашей локальной сети, а именно — на 80 порт.

А правило вида

TCP&UDP / 3389 / 192.168.1.150 / 3389 / ‘RDP’

гласит о том, что в Вашей сети есть ПК, живущий на IP адресе 192.168.1.150, к удаленному рабочему столу на котором Вы подключитесь, сказав “http://Ваш_Домен:3389” (т.к в примере выбран интерфейс VPN, то судя по всему, указать статический IP просто невозможно — для решения этой проблемы можно воспользоваться аккаунтом на одном из DynDNS сервисов (такая возможность также доступна штатно в ПО Wive-NG).

Настройка Dynamic DNS

Важно: необходимо удостовериться в следующих моментах: -указываемый Вами порт назначения (dst) действительно настроен на целевом устройстве для необходимого сервиса. -доступ по указанному порту доступен с WAN на устройстве (если настраиваемый роутер является шлюзом для целевого устройства), и в целом доступ извне не блокируется локальным firewall. Например, в настройках IP телефона из примера необходимо проверить две вещи: порт доступа к web / http = 80 , доступ к web / http разрешен для wan интерфейса всем, либо как минимум конкретному хосту роутера.

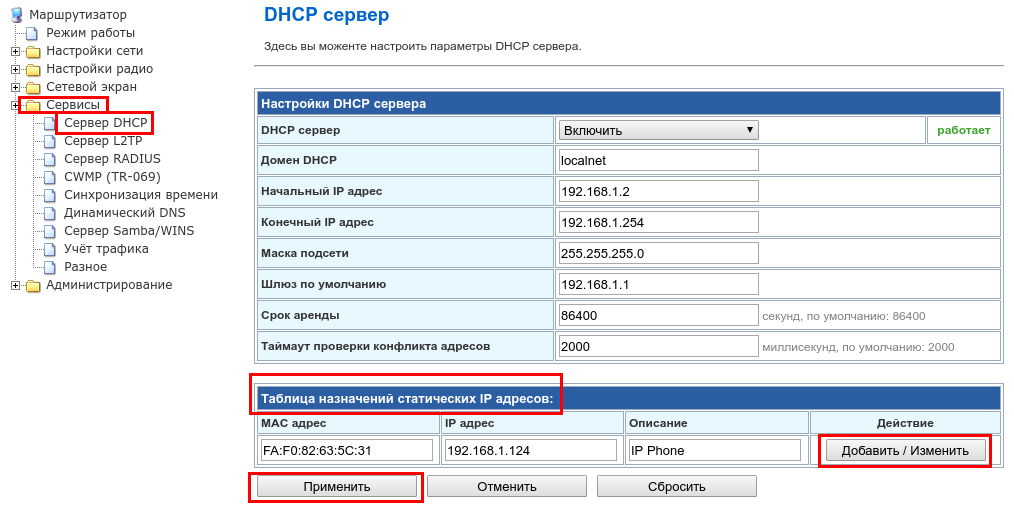

Важно: правило не будет работать, если IP адрес целевого устройства в локальной сети изменится. Для исключения такой возможности, есть два варианта: 1. Настройка статического адреса сетевого интерфейса на целевом устройстве. Т.е, отказ от получения IP адреса от DHCP сервера роутера . 2. Закрепление IP адреса, выдаваемого DHCP сервером роутера, за MAC адресом конкретного устройства. Осуществить это можно , зайдя в раздел меню Сервисы → Сервер DHCP и создав новую пару MAC — IP с соответствующим комментарием. Если в текущий момент времени устройство имеет активную аренду IP адреса от DHCP сервера роутера, то его текущий выданный IP , а также MAC можно будет увидеть на этой же странице в соответствующем списке.

Настройка статической пары MAC-IP на DHCP сервере роутера

Если же Вам необходимо пробросить диапазон портов, необходимо учесть следующее: 1. Стоит по возможности избегать проброса с разными портами src/dst, т.к при использовании комплексных протоколов обслуживаемых ALG (FTP/RTSP/SIP/PPTP/L2TP etc) т.к., могут возникать разночтения. 2. Ширина диапазонов src и dst портов должна совпадать. 3. Порты должны быть равнозначны. Т.е, работа сервиса не должна зависеть от конкретного выбранного порта из диапазона. Такими случаями, например, являются: data порты FTP сервера, порты для передачи голоса SIP сервера, порты раздачи torrent, и т.д. 4. Если необходимо настроить NETMAP, т.е проброс 1:1 (фиксированные пары src и dst портов диапазона), то необходимо каждую пару создавать отдельным правилом. В общем случае при указании диапазона соединение осуществляется на первый доступный порт для которого в conntrack отсутствует запись.

Уже созданные правила проброса портов можно проверить в консоли в Chain FORWARD, скомандовав iptables -L -v -n -t nat . Необходимо помнить, что для получения корректных данных счетчиков (например, в диагностических целях), весь возможный offload должен быть отключен, иначе большая часть трафика в счетчик не попадет. Разумеется, если такой цели не стоит, offload использовать можно и нужно.

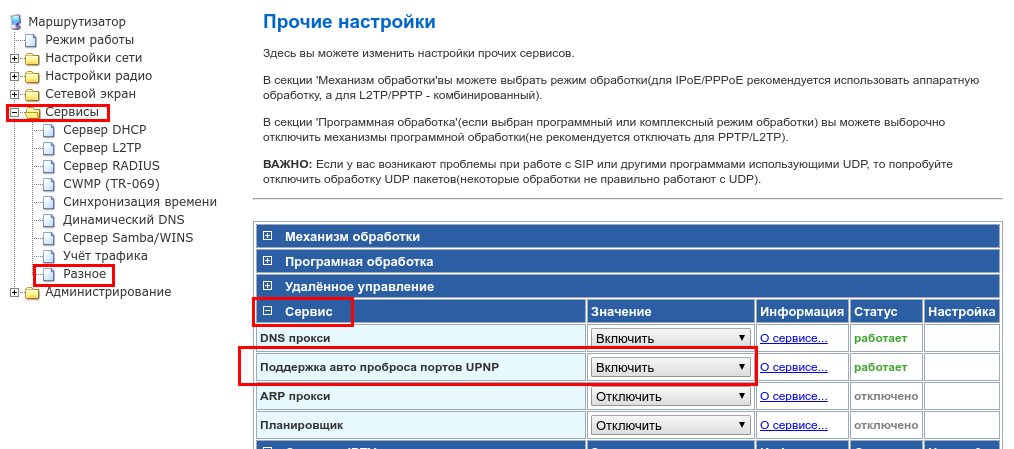

2. Пара слов про UPNP

На сегодняшний день многие приложения, включая torrent-клиенты, умеют UPNP IGD (Universal Plug and Play Internet Gateway Device), что позволяет не пробрасывать порты вручную для этих приложений, а воспользоваться автоматичесим пробросом. OS Wive-NG также поддерживает эту возможность. Основным условием является включение UPNP как на роутере, так и в настройках клиента. Включить UPNP можно в блоке настроек Сервисы → Разное → Сервис

Включение UPNP на роутере

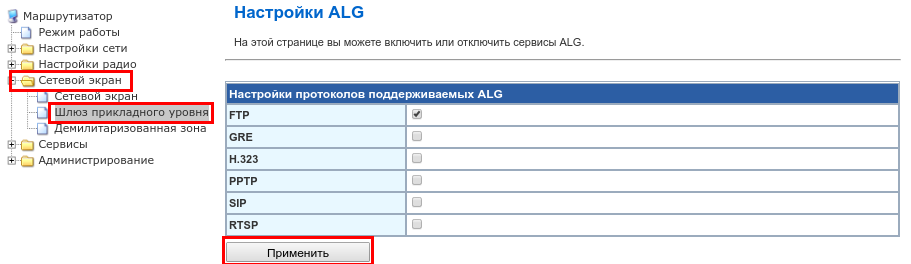

3. Пара слов про настройки ALG (Шлюз прикладного уровня)

ALG (Application Layer Gateway, Шлюз прикладного уровня) анализирует проходящий трафик, распрозает конкретные протоколы и осуществляет ретрансляцию на стандартный порт, соответствующий протоколу. Это позволяет нескольким клиентским устройствам, находящимся за NAT (т.е, в локальной сети маршрутизатора) одновременно и беспрепятственно вести обмен трафиком ряда прикладных протоколов с внешними хостами без настройки проброса портов. В linux данная опция называется Conntrack NAT Helpers.

Включение ALG на роутере

В Wive-NG ручная настройка ALG не требуется — достаточно выбрать интересующий протокол из списка.

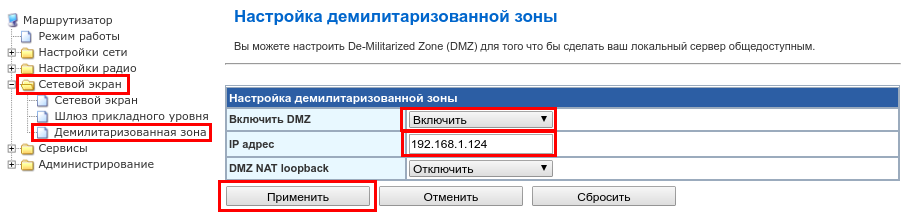

4. Пара слов про DMZ (Демилитаризованная зона)

DMZ позволяет выделить опредленный хост в локальной сети в сегмент, общедоступный с WAN по всем портам, открытым на этом хосте (будь то локальный сервер или другое устройство). В этом случае, все соединения, инициированные из WAN будут попадать в DMZ, и ровно на те порты , которые были указаны в качестве портов назначения в соединении. Доступ к остальным устройствам локальной сети из WAN, включая сам маршрутизатор, будет при этом закрыт.

Настройка DMZ на роутере

Пример: при указании в качестве DMZ адреса 192.168.1.124 , все соединения на глобальный адрес маршрутизатора будут перенаправлены на соответствующие порты устройства 192.168.1.124. К примеру, попытка подключиться к web-интерфейсу через браузер с указанием в адресной строке http://my_ip:80 , будет интерпретировано маршрутизатором как обращение к машине 192.168.1.124 на 80 порт. Будет ли установлено такое соединение, зависит исключительно от того, открыт или закрыт указанный порт на устройстве, расположенном на 192.168.1.124.

Важно: при включении DMZ NAT loopback соединения с LAN на маршрутизатор будут обрабатываться тем же образом, что и соединения с WAN. То есть, доступ к маршрутизатору будет утерян, тк все запросы будут перенаправлены на соответствующие порты по адресу, указанному в качестве DMZ.

Важно: чтобы избежать конфликта, не следует одновременно с DMZ настраивать правила firewall, содержащие в себе тот же адрес, что указан в качестве DMZ.

Особенности фильтрации трафика по IP / MAC / портам рассмотрим в следующей статье…..

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

- <ss> </ss>

Используемые источники:

- https://wuzup.info/nastrojka-routerov-v-odnorangovuyu-set/

- https://life.ru/p/1341798

- https://wi-cat.ru/configure-wive-ng/probrasyivaem-portyi-nyuansyi-port-forward/

192.168.0.1 – вход в роутер, или модем. admin и admin

192.168.0.1 – вход в роутер, или модем. admin и admin

Какие порты нужно открыть на брандмауэре для работы в 1С ?

Какие порты нужно открыть на брандмауэре для работы в 1С ? Как зайти по 192.168.1.1 вход личный кабинет (не заходит в настройки роутера)

Как зайти по 192.168.1.1 вход личный кабинет (не заходит в настройки роутера)

192.168.1.1: почему не заходит в роутер, выясняем причины

192.168.1.1: почему не заходит в роутер, выясняем причины Настройка маршрутизатора – Информационный портал

Настройка маршрутизатора – Информационный портал Домашний интернет с Wi-Fi от Билайн: как подключить услугу и настроить роутер

Домашний интернет с Wi-Fi от Билайн: как подключить услугу и настроить роутер Как заходить в настройки роутеров «Хуавей»: IP-адрес 192.168.8.1

Как заходить в настройки роутеров «Хуавей»: IP-адрес 192.168.8.1