Содержание

- 1 Установка и настройка Сервера взаимодействий 9 на Windows Server 2019 (для Windows подойдет)

- 2 PostgreSQL для 1С в контейнере

- 3 На время отключаем контроль остатков и проверку документов

- 4 Тест серверного оборудования на допустимое количество пользователей: как это использовать?

- 5 1С и PowerShell — обновление из хранилища

- 6 О программе

- 7 Настройка интернет-центра KEENETIC 4G

- 8 Функционал

- 9 Схема сети для второго примера VPN

- 10 Плюсы и минусы

- 11 Установка и настройка VPN cервера на основе OpenVPN для первого примера

- 12 Как установить и как пользоваться OpenVPN

- 13 Создание X.509 сертификатов

- 14 Скачать OpenVPN

- 15 Схема сети для первого VPN-примера

Публикация № 1166495

Администрирование — Администрирование СУБД

+87 –1Ссылка на публикациюHTML

Простая настройка OpenVPN сервера для новичков, быстрое решение для запуска VPN сервера.

Настройка OpenVPN с нуля сервер-клиент для новичков.

Данная статья о том как настроитьВ OpenVPN сервер на Windows Server 2008R2 и сконфигурировать OpenVPN клиента. А также, как организовать с его помощью каналы между удалёнными офисами. Бывает, что необходимо построить связь между удалёнными компьютерами без лишних затрат на оборудование и ПО. В этом поможет такая бесплатная и известная программа, как OpenVPN — свободная реализация технологии виртуальной частной сети (VPN).

Программное обеспечение бесплатно можно скачать с официального сайтВ OpenVPN: https://openvpn.net/community-downloads/

Настройка OpenVPN Серверная часть:

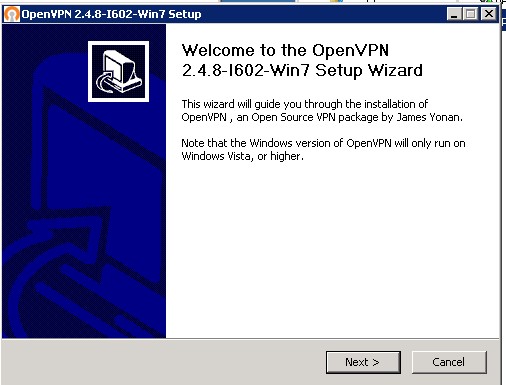

В данной статье рассмотрена актуальная на данный момент версия OpenVPN 2.4.8-i602

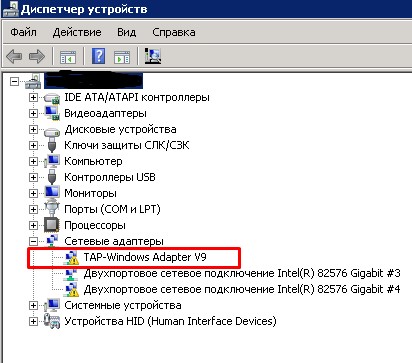

Установка OpenVPN на сервере, настройка происходит на сервере Windows Server 2008R2:

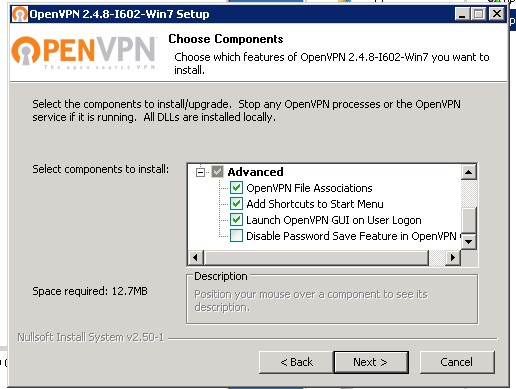

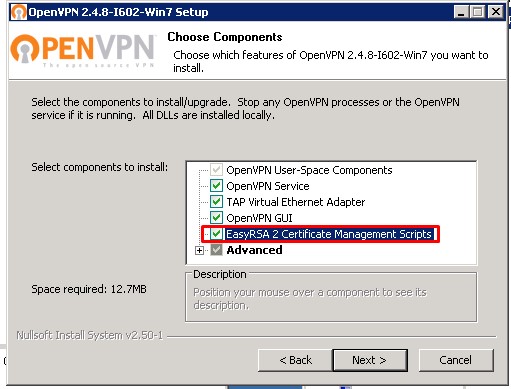

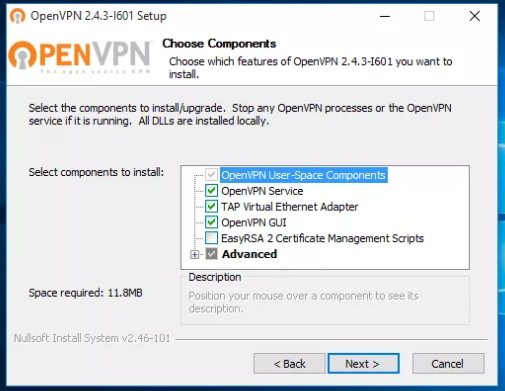

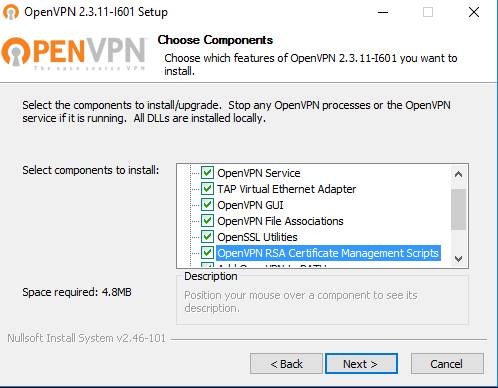

Для установки сервера важно установить галочку “EasyRSA 2 CertificateManagerScripts”

В

В

В

В

В

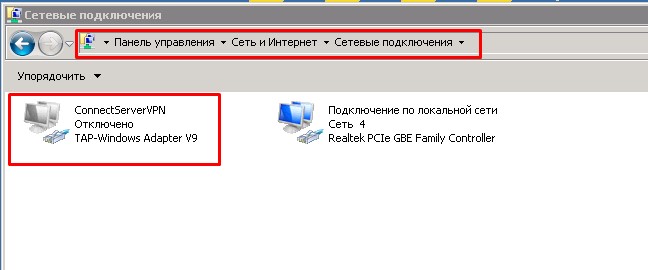

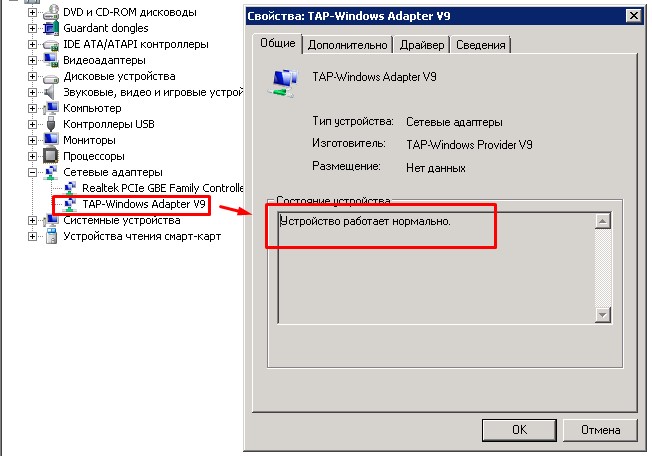

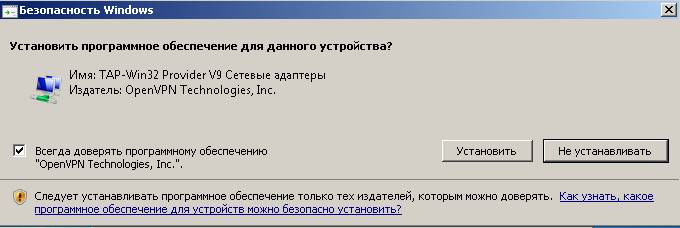

Во время установки в систему устанавливается виртуальный сетевой адаптер TAP—WindowsAdapterV9 – ему и будет выдаваться ваш IP-адрес и маска вашей виртуальной сети.

ВАЖНО! Возможные проблемы с адаптер TAP—WindowsAdapterV9:

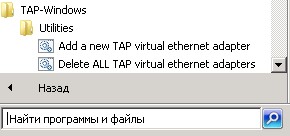

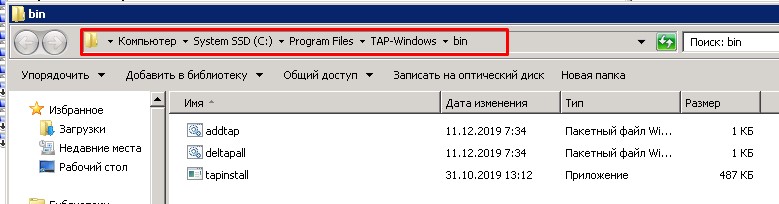

Бывает что сетевой адаптер автоматически не создался, его можно создать или удалить в ручную.

В

В

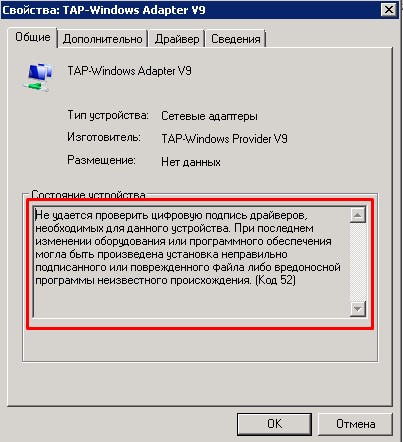

Либо если драйвер адаптера в устройствах установился не корректно

В

В

В таком случае надо отключить установку драйверов без цифровой подписи.Как это сделать:

Способ №1. В В Командная строка

Запустите командную строку с правами администратор, и в ней последовательно наберите следующие команды:

bcdedit.exe -set loadoptions DISABLE_INTEGRITY_CHECKSbcdedit.exe -set TESTSIGNING ON

Если данные команды не помогли, и ошибка 52 продолжает наблюдаться, тогда вновь запустите командную строку, и там наберите:

bcdedit.exe /deletevalue loadoptions

bcdedit.exe -set TESTSIGNING OFF

ПерезагрузитеПК.

Способ №2. Отключите проверку цифровых подписей (для Windows 8,В 10)

Этот способ позволит вам установить драйвера для проблемных устройств без проверки их подписи. Выполните следующее:

-

На главном экране нажмите на кнопку В«ПускВ», там кликните на кнопку В«ВыключениеВ» (Power), зажмите клавишу В«ShiftВ», а затем кликните на В«ПерезагрузкаВ» (клавишу В«ShiftВ» не отжимайте);

Выберите В«ПерезагрузкаВ»

Не отжимайте указанную клавишу пока ПК не перезагрузится, и вы не увидите опции меню восстановления (Advanced Recovery Options). В нём выберите В«ДиагностикаВ», далее В«Дополнительные параметрыВ», затем В«Параметры загрузкиВ», и здесь кликаем на В«ПерезагрузитьВ». В открывшемся перечне опций необходимо выбрать опцию «Отключить обязательную проверку подписи драйверов».

Перезагрузите ПК в данном режиме, и вы сможете легко установить ранее проблемный драйвер.

Способ №3. Временно отключите проверку цифровой подписи драйверов

Эффективным способом избавиться от ошибки 52 является выбор опции отключения проверки подписи драйверов при загрузке ОС. Для этого в начале загрузки ПК быстро жмите на F8, и после того, как появится меню дополнительных параметров загрузки, выберите опцию «Отключение обязательной проверки подписи драйверов». Загрузите систему в данном режиме, и проблема с ошибкой 52 временно исчезнет..

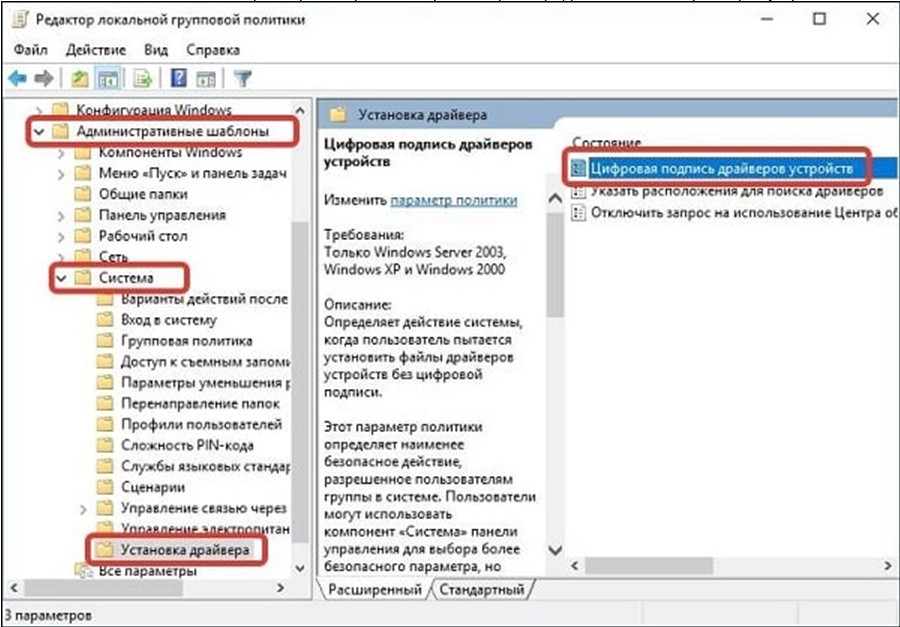

Способ №4. Задействуйте административные шаблоны

Нажмите на Win+R, там наберите gpedit.msc. Перейдите по пути В«Конфигурация пользователяВ», затем В«Административные шаблоныВ», далее В«СистемаВ» — В«Установка драйвераВ».В Справа выбираем опциюВ В«Цифровая подпись драйверов устройствВ».

Выберите указанную опцию

Дважды кликаем на ней, и в появившемся окне слева выбираем В«ОтключеноВ». Нажимаем на В«ПрименитьВ», и перезагружаем ПК.

Способ №4. Использование утилиты «Driver Signature Enforcement Overrider»

1. Входим в Windows под В«администраторомВ» 2. Отключаем контроль учетных записей и перезагружаем ПК. 3. После перезагрузки открываем командную строку от администратора. 4. В окне командной строки выполняем следующую команду:bcdedit /set loadoptions DDISABLE_INTEGRITY_CHECKS , где DDISABLE — это не опечатка! 5. Запускаем утилиту DSEO (От имени Администратора). Запускать её можно из любой директории, любого диска После запуска как обычно В«принимаем лицензионное соглашениеВ» — yes, а затем выбираем опцию В«Enable Test ModeВ» (включить тестовый режим) и жмем В«NextВ»: Программа предупредит о том, что загружать В«самоподписанныеВ» драйверы можно только в В«Test ModeВ», но чтобы он вступил в силу необходимо перезагрузиться снова: Чтобы выйти из программы необходимо выбрать опцию В«ExitВ» (выход) и нажать В«NextВ». Перезагружаемся.

Устанавливаем драйвера в обычном режиме проблемы не будет.

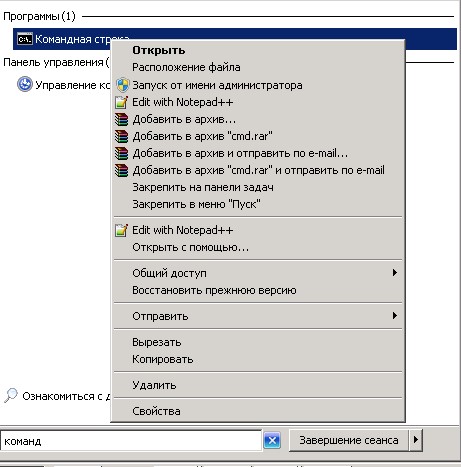

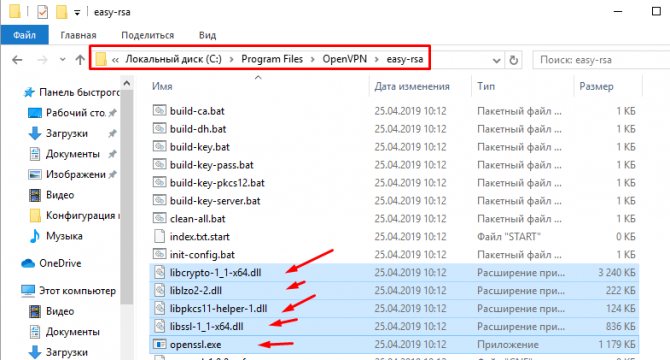

Преступаем к настройке OpenVPN сервеной части:

Запускаем командную строку от имени администратора, нажимаем пуск вводим В«командная строкаВ» правой кнопкой мыши В«запустить от имени администратораВ»

ВАЖНО! Далее все команды будут вводиться поочерёдно без закрытия командной строки.

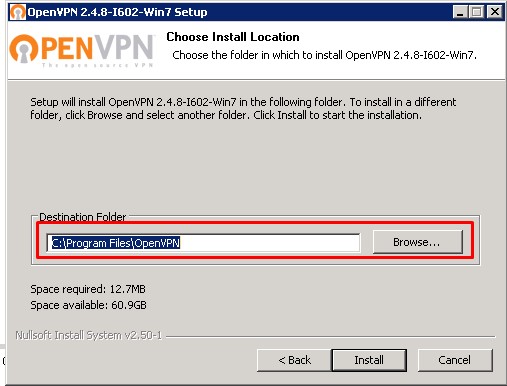

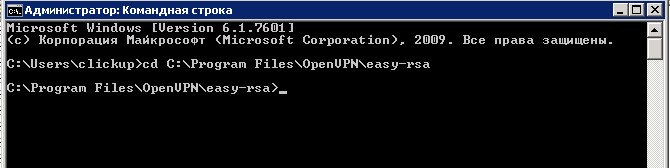

1. Переходим в папку с установленной программой OpenVPN, если стандартный путь не изменялся, то он должен быть (В«C:Program FilesOpenVPNeasy-rsaВ»)

Вводим команду в командную строку:

cd C:Program FilesOpenVPNeasy-rsa

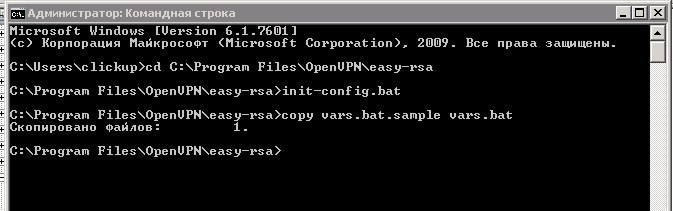

2. Далее выполняемВ команду

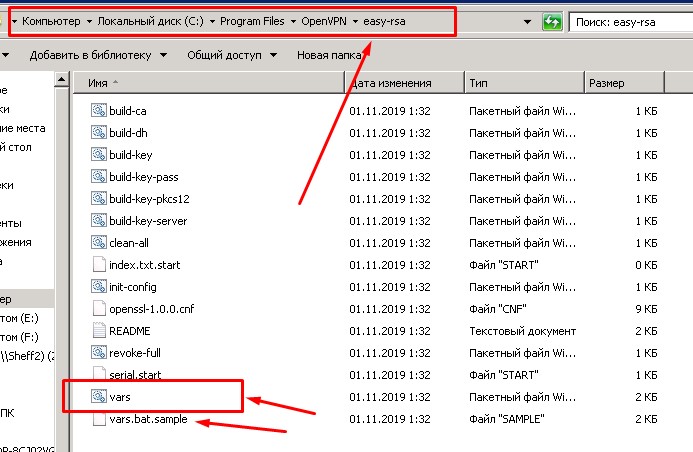

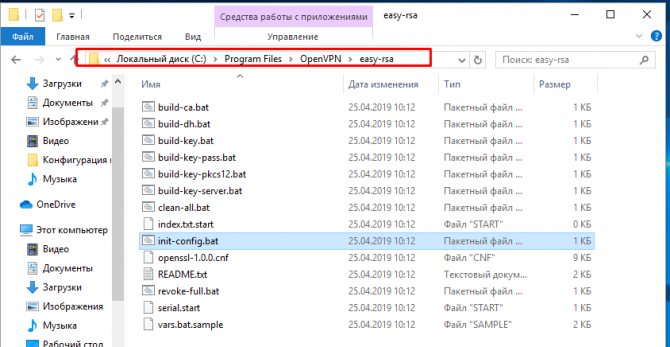

init—config.bat – эта команда создает файлvars.bat.

По умолчанию после установки файл vars.bat.sample (образец, шаблон) уже есть в папке его можно сделать в ручную скопировав и убрав расширение В«.sampleВ», либо сразу командой “copyvars.bat.samplevars.bat”

В

В

После этого необходимо отредактировать файл Vars.bat своими данным, но этого можно и не делать на данном этапе т. к. в дальнейшем при формировании сертификатов их можно будет отредактировать либо задать по новой, да и на работе VPN сервера это не как не отразится они служат в основном для информативности.

Еще одна важная настройка которую необходимо проверить, в новых версиях идет по умолчанию.

В каталоге “C:Programm FilesOpenVPNeasy-rsa”, есть конфигурационный файл “openssl-1.0.0.cnf”, открываем его с помощью notepad и изменяем настройку, отвечающую за срок жизни сертификатов, по умолчанию 365 дней, продлим срок жизни до 3650 дней.

В

3. Далее выполняем команду

Vars – команда заносит переменные из отредактированного файла (vars.bat) в память

И запускаем скрипт перед созданием ключей

Clean—all— очищаем каталог “C:Program FilesOpenVPNeasy-rsakeys” c последующим созданием файла“index.txt” (база клиентов, она же database) и “serial” (ключ))

В итоге окон должно иметь такой вид:

В

Далее переходим к генерации ключей:

dh1024.pem — ключ Диффи Хельмана позволяющий двум и более сторонам получить общий секретный ключ

ca.crt — Собственный доверенный сертификат (Certificate Authority — далее CA) для подписи клиентских сертификатов и для их проверки при авторизации клиента.

servervpn.crt, servervpn.cst,servervpn.key — сертификат сервера и ключ сервера

clientvpn.crt, clientvpn.cst,clientvpn.key – сертификаты и ключи клиента

ta.key — дополнительный ключ для tls-аутентификации (повышение безопасности соединения), сервер и каждый клиент должны иметь копию этого ключа

-

dh1024.pemВ — ключ Диффи Хельмана

Выполняем команду: build-dh

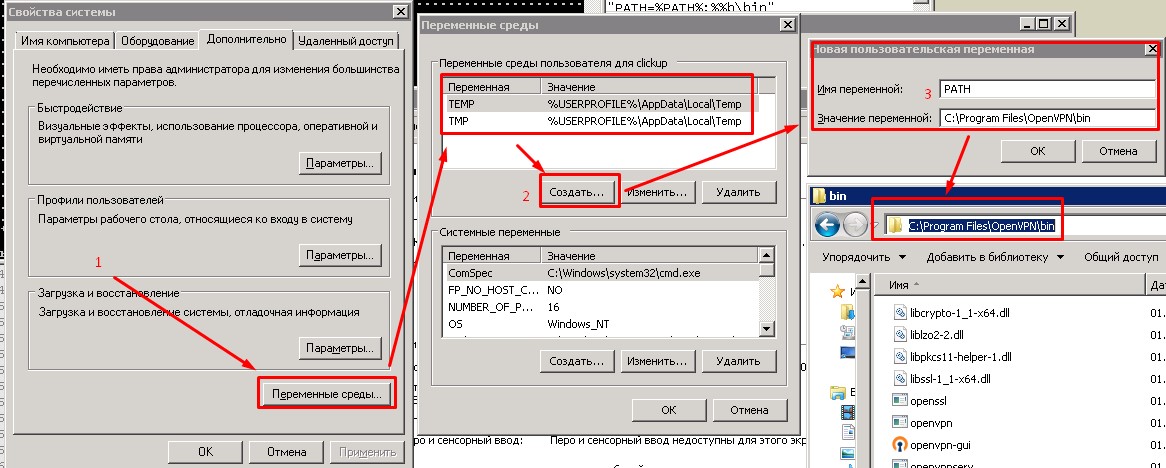

ВАЖНО!!! Если при выполнении команды у вас вышла ошибка:

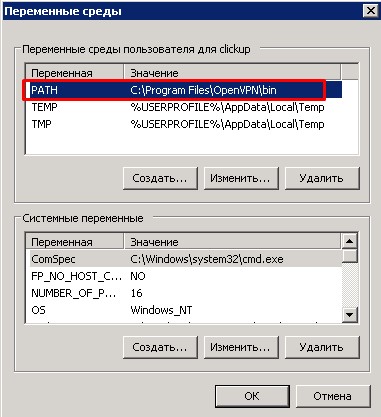

В В В В В В В В В В В То необходимо выполнить следующие действия для решение проблемы:

После того как добавили переменную PATH, командную строку надо перезапустить и выполнить все предыдущие команды повторно по порядку:

-

cd C:Program FilesOpenVPNeasy-rsa

-

init-config.bat (copy vars.bat.sample vars.bat)

-

Vars

-

Clean-all

-

И повторно команду build-dh команда должна выполниться без ошибок

В результате будет создан файл “dh2048.pem” в папке Keys

-

ca.crt — Собственный доверенный сертификат

Выполняем команду: build-ca

после этого будут заданы вопросы по редактированию ранее заданных данных в файле (vars.bat)

Можно их пропустить нажав “Enter”, если вы указали их ранее, либо заполнить щас, после чего в папке будет создан сертификат:

-

ФормированиесерверныхключейВ (servervpn.crt, servervpn.cst, servervpn.key):

выполняемкоманду: build-key-server ServerVPN

ServerVPN – имя нашего сервер (любое наименование может быть не имя компьютера)

Так же будет список вопросов при создании сертификата их можно пропустить “Enter” либо указать данные.

В конце будут заданы 2 вопроса, на них надо ответить В«ДаВ»:

1. Sign the sertificate? [y/n] (Подписатьсертификат?)

2. 1 out of 1 certificate requests certificated, commit? (1 из 1 запроса сертификата сертифицирован, зафиксировать?)

-

Формирование клиентских ключей (clientvpn.crt, clientvpn.cst,clientvpn.key)

выполняемкоманду: build-keyClientVPN

ClientVPN – имя нашего клиента (может быть задано любое для удобства идентификации клиентов)

Важно при создании ключа указать имя клиента в поле В«CommonNameВ»

В

В конце будут заданы 2 вопроса, на них надо ответить В«ДаВ»:

В

ВАЖНО! Для каждого клиента создается новый сертификат только с другим наименованием.

В

-

ta.key — дополнительный ключ для tls-аутентификации.

выполняемкоманду: openvpn —genkey —secret keys/ta.key

будет создан файл ta.key

На этом создание ключей закончено.

Настройка и конфигурирование сервера

Переходим в папку с установленной программ OpenVpN (C:Program FilesOpenVPN)В в папку “config” и в ней создаем текстовый документ сохраняем его и называем и расширением В«Server.ovpnВ»

Содержаниеиописаниеконфигурационногофайласервера:

# — символ комментария, поэтому содержимое можно скопировать с комментарием чтобы не забыть описание настроек

dev—node «ConnectServerVPN«В # Имя сетевого адаптера нашего VPN сервере параметр необязательный

modeserver # Режим работы сервера

port 12345В В # Порт нашего VPN сервера (на него в случае необходимости надо будет делать проброс порта на роутере)В В В В В В В

prototcp4-server # Протокол передачи данных

dev tun# режим тунеллирования

tls—server # криптографический протокол передачи данных

tls—auth «C:\ProgramFiles\OpenVPN\easy—rsa\keys\ta.key» 0В # путь к ключу ta.key (важно указать в конце строки для сервера 0 для клиента 1), важно помнить что путь указывается через \ (2 слэша)

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450 # размер пакета

# пути к сертификатам

ca «C:\Program Files\OpenVPN\easy-rsa\keys\ca.crt»

cert «C:\Program Files\OpenVPN\easy-rsa\keys\ServerVPN.crt»

key «C:\Program Files\OpenVPN\easy-rsa\keys\ServerVPN.key»

dh «C:\Program Files\OpenVPN\easy-rsa\keys\dh2048.pem»

server 10.10.10.0 255.255.255.0 # адрес сервера, тот диапазон адресов который будет выделен для VPN сети (может быть задан другой)

client—to—client # Видимость клиентам друг друга

keepalive 10В 120В # время жизни не активной сессии

cipherAES-128-CBC # выбор криптографисекого шифра

comp—lzoВ # настройка сжатия данных в туннеле

# При кратковременном разрыве соединения данные ключей не будут перечитаны

persist-key

persist-tun

client-config-dir «C:\Program Files\OpenVPN\config» # пустькконфигурационномуфайлуклиентанасервере VPN

verb 3 # уровоеньрежимаотладки

route—delay 5 # время создание и применения маршрута в секундах

route—methodexe # метод внесения данных о маршрутах

push «route 192.168.1.0 255.255.255.0»

#route 192.168.1.0 255.255.255.0

Пробуем запустит сервер, запускаем ярлык на рабочем столе, в трее на значке OpenVPN правой кнопкой В«ПодключитьсяВ»

В

Если все хорошо значок станет зеленый, если возникли ошибки при запуске то надо смотреть лог файл и причину ошибки,

Лог файл находится в папке пользователя (C:UsersПользовательOpenVPNlog)

Содержание и описание конфигурационного файла клиента:

Переходим в папку с установленной программ OpenVpN (C:Program FilesOpenVPN)В в папку “config” и в ней создаем текстовый документ сохраняем его и называем без расширения В«ClientVPNВ» — ВАЖНО назвать также как как клиента

ifconfig-push 10.10.10.9 10.10.10.10В # IP клиента который будет ему присвоен

iroute 192.168.1.0 255.255.255.0 # Сообщаем серверу что за клиентом есть своя сеть.

# disable # (возможность отключить текущего клиента не затронув работу других участников сети)

ВАЖНО! При задании настроек ifconfig-push:

Выбранные пары IP-адресов, во-первых, должны быть уникальными, во-вторых, должны входить в состав последовательных подсетей, ограниченных маской /30 (255.255.255.252), и, в-третьих, должны находиться в пределах пула IP-адресов, выделенного для виртуальной частной сети (определяется параметром server файла конфигурации сервера OpenVPN). С учетом перечисленных условий для клиентов и сервера подойдут пары IP-адресов со следующими парами последних октетов:

[ В 1, В 2] В [ В 5, В 6] В [ В 9, 10] В [ 13, 14] В [ 17, 18] В [ 21, 22] В [ 25, 26] В [ 29, 30] В [ 33, 34] В [ 37, 38]

[ 41, 42] В [ 45, 46] В [ 49, 50] В [ 53, 54] В [ 57, 58] В [ 61, 62] В [ 65, 66] В [ 69, 70] В [ 73, 74] В [ 77, 78]

[ 81, 82] В [ 85, 86] В [ 89, 90] В [ 93, 94] В [ 97, 98] В [101,102] В [105,106] В [109,110] В [113,114] В [117,118]

[121,122] В [125,126] В [129,130] В [133,134] В [137,138] В [141,142] В [145,146] В [149,150] В [153,154] В [157,158]

[161,162] В [165,166] В [169,170] В [173,174] В [177,178] В [181,182] В [185,186] В [189,190] В [193,194] В [197,198]

[201,202] В [205,206] В [209,210] В [213,214] В [217,218] В [221,222] В [225,226] В [229,230] В [233,234] В [237,238]

[241,242] В [245,246] В [249,250] В [253,254]

Проще говоря к 1 и 2 прибавляем 4 разряда и получаем следующий адрес 5-6, 9-10 и т. д., задав диапазон 3-4 работать не будет.

Настройка OpenVPN Клиентской части:

На компьютере клиента также устанавливаем OpenVPN настройки можно оставить по умолчанию без изменений.

После установки с сервера с папки (C:Program FilesOpenVPNeasy-rsakeys) на компьютер клиента копируем следующие файлы:

-

ca.crt

-

ClientVPN.crt

-

ClientVPN.csr

-

ClientVPN.key

-

ta.key

И переносим их на клиентский компьютер в папку (C:Program FilesOpenVPNconfig):

В этой же папке создаем файл В«Client.ovpnВ»

Конфигурационныйфайлклиента:

remote888.888.888.888 # Адрес компьютера сервера в которому будем подлючается

client

port 12345 # порт

prototcp4-client# протокол шифрование по которому работает OpenVPN

dev tun

tls-client

tls—auth «C:\ProgramFiles\OpenVPN\config\ta.key» 1 0В # путь к ключу ta.key (важно указать в конце строки для сервера 0 для клиента 1), важно помнить что путь указывается через \ (2 слэша)

remote-cert-tls server

tun-mtu 1500

tun-mtu-extra 32

mssfix 1450

# пути к сертификатам

ca «C:\Program Files\OpenVPN\config\ca.crt»

cert «C:\Program Files\OpenVPN\config\ClientVPN.crt»

key «C:\Program Files\OpenVPN\config\ClientVPN.key»

В

cipher AES-128-CBCВ # выборкриптографисекогошифра

comp-lzo

persist-key

persist-tun

verb 3

mute 20

В

Дальше вы сможете попасть в сеть на сервере либо же по RDP на адрес сервера в нашем случае это был (10.10.10.1)

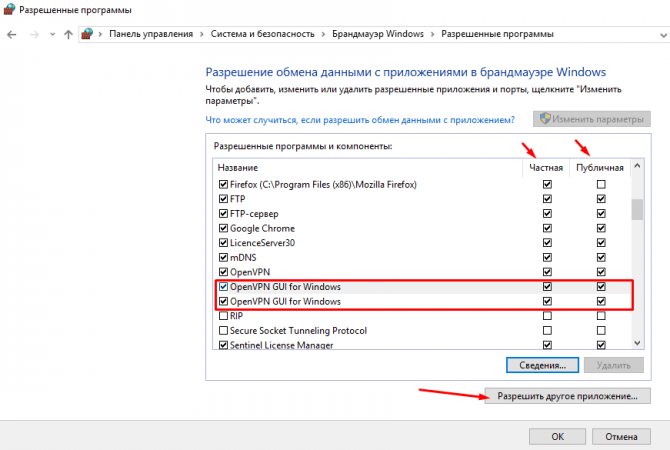

Также необходимо настроить если есть проблем с доступом, брандмауэры, антивирусы, сетевые экраны и прочее.

Автоматический запуск OpenVPN канала под Windows

Настроить автоматическое поднятие OpenVPN канала на Windows. На примере Windows Server 2008 R2, аналогично делается и на любой другой версии Windows.

Достаточно настроить службу OpenVPN Service, которая по умолчанию отключена, на автозапуск. Для этого переходим в «Управление компьютером» -> «Службы» и находим там «OpenVPN Service». В свойствах службы следует выставить «Тип запуска» -> «Автоматически».

После перезагрузки или потере связи, служба OpenVPN будет автоматически переподключаться к VPN серверу.

Если вы не нашли службы OpenVPN Service в списке, то скорее всего вы просто не указали её при установке OpenVPN. Доустановите службу или просто переустановите OpenVPN с нужными опциями (теперь можно снять галочку и с установки OpenVPN GUI за ненадобностью).

В

В

+87 –1Ссылка на публикациюHTML

Скачать файлы

| Наименование | Файл | Версия | Размер |

|---|---|---|---|

| Настройка OpenVPN с нуля сервер-клиент для новичков.: | .rar | 2,65Mb | 7 |

Специальные предложения

Статистика:

Просмотры87735

Загрузки7

Рейтинг86

Комментарии16

Создание11.12.19 12:05

Обновление08.01.20 06:21

№ Публикации1166495

Характеристики:

РубрикиАдминистрирование СУБД

Кому Системный администратор

Тип файла Архив с данными

Платформа Не имеет значения

Конфигурация Не имеет значения

Операционная система Windows

Страна Россия

Отрасль Не имеет значения

Налоги Не имеет значения

Вид учета Не имеет значения

Доступ к файлу Абонемент ($m)

Код открытДа

См. также

Установка и настройка Сервера взаимодействий 9 на Windows Server 2019 (для Windows подойдет)

В данной статье собрана выжимка, как настроить Сервер взаимодействия для Системы взаимодействия 1С, максимально подробно. Так как теперь сервер поставляется не отконфигурированный, это может вызвать некоторые трудности. Этот способ проверен мной прямо перед публикацией на виртуальной машине.

1 стартмани

В В В В В В GreySidВ В В 11 В В В

PostgreSQL для 1С в контейнере

Опыт использования свободного программного обеспечения для работы в 1С в клиент-серверном режиме. Установка и настройка системы виртуализации Proxmox Virtual Environment (Proxmox VE) для использования системы управления базами данных PostgreSQL для 1С.

1 стартмани

В В В В В В iicВ В В 48 В В В

На время отключаем контроль остатков и проверку документов

На время сеанса отключаем контроль остатков и проверку документов в ERP, КА, УТ типовыми средствами и простым расширением.

1 стартмани

В В В В В В sapervodichkaВ В В 2 В В В

Тест серверного оборудования на допустимое количество пользователей: как это использовать?

Выполнил 3 разных теста для проверки серверного оборудования (тест 1С, тесты gilev) на возможное число 1С онлайн-пользователей одновременно работающих на нем и интерпретировал результаты тестов через легких, средних и тяжелых пользователей с помощью таблицы с профилями реальных пользователей.

3 стартмани

В В В В В В sapervodichkaВ В В 3 В В В

1С и PowerShell — обновление из хранилища

Пример скрипта, упрощающего работу.

1 стартмани

В В В В В В JokemasВ В В 31 В В В

Спасибо!

При соединении OpenVPN домашняя сеть может выступать в качестве сервера, а удаленное устройство может получать доступ к серверу через маршрутизатор, который работает как шлюз сервера OpenVPN. Чтобы использовать функцию VPN, необходимо включить OpenVPN-сервер на маршрутизаторе, а также установить и запустить программное обеспечение VPN-клиента на удаленном устройстве. Пожалуйста, следуйте инструкциям ниже, чтобы установить соединение OpenVPN.

Шаг1. Настройка OpenVPN сервера на маршрутизаторе:

1.Войдите в веб-интерфейс маршрутизатора. Если вы не знаете, как это сделать, воспользуйтесь инструкциями:

a. Как войти в веб-интерфейс Wi-Fi роутера (новый логотип)?

b. Как войти в веб-интерфейс Wi-Fi роутера (новый логотип)?

2.Перейдите в Дополнительные настройки (Advanced) > VPNServer > OpenVPN и отметьте Включить VPN Server (Enable VPN Server).

Примечание:

• Перед включением VPN-сервера рекомендуется настроить службу динамического DNS (рекомендуется), назначить статический IP-адрес для порта WAN маршрутизатора и синхронизировать системное время с интернетом.

• При первой настройке OpenVPN сервера может потребоваться сгенерировать сертификат перед включением VPN-сервера.

3.Выберите Тип Сервиса (Service Type – протокол связи) для OpenVPN сервера: UDP, TCP.

4.Введите Порт VPN Сервиса (VPN Service Port), к которому подключается VPN-устройство, номер порта должен быть от 1024 до 65535.

5. В полях подсеть VPN/маска сети (VPN Subnet/Netmask) введите диапазон IP-адресов, которые могут быть зарезервированы сервером OpenVPN.

6. Выберите тип клиентского доступа (Client Access). Выберите Домашнюю сеть (Home Network Only), только если хотите, чтобы удаленное устройство имело доступ к домашней сети; выберите Интернет и домашнюю сеть (Internet and Home Network), если вы также хотите, чтобы удаленное устройство имело доступ к интернету через VPN-сервер.

7. Нажмите Кнопку Сохранить (Save).

8. Нажмите кнопку Создать (Generate), чтобы получить новый сертификат.

Примечание:

Если сертификат уже создан, пропустите этот шаг или нажмите кнопку Создать (Generate), чтобы обновить сертификат.

9. Нажмите кнопку Экспорт (Export), чтобы сохранить файл конфигурации OpenVPN, который будет использоваться удаленным устройством для доступа к маршрутизатору.

Шаг 2. Настройка OpenVPN подключения на удаленном устройстве:

1. Посетите http://openvpn.net/index.php/download/community-downloads.html для загрузки клиентской утилиты OpenVPN и установить её на устройство, на котором планируете запускать утилиту OpenVPN клиента.

Примечание:

Необходимо установить клиентскую утилиту OpenVPN на каждом устройстве, которое вы планируете применить функцию VPN для доступа к маршрутизатору. Мобильные устройства должны загружать сторонние приложения из Google Play или Apple App Store.

2. После установки скопируйте файл, экспортированный с маршрутизатора, в папку «config» клиентской утилиты OpenVPN (например, C:Program FilesOpenVPNconfig – для Windows). Путь зависит от того, где была установлена утилита OpenVPN .

3.Запустите клиенсткую утилиту и подключите ее к OpenVPN серверу.

Чтобы узнать более подробную информацию о каждой функции и конфигурации, перейдите в Центр загрузки, чтобы загрузить руководство по вашему продукту.

О программе

OpenVPN – бесплатная программа для Windows с полнофункциональной реализацией VPN. Отличается открытым исходным кодом, поддержкой SSL-соединения и продвинутыми настройками для опытных пользователей. С помощью данного софта можно организовать безопасное и конфиденциальное пребывание в Сети.

Поддержка широкого спектра конфигураций, большое число настроек и возможность удалённого доступа являются огромными преимуществами перед другими аналогами, распространяющимися на бесплатной основе.

Поэтому есть смысл скачать OpenVPN на Windows 7, 8, 10, если имеется потребность в расширенном функционале.

Настройка интернет-центра KEENETIC 4G

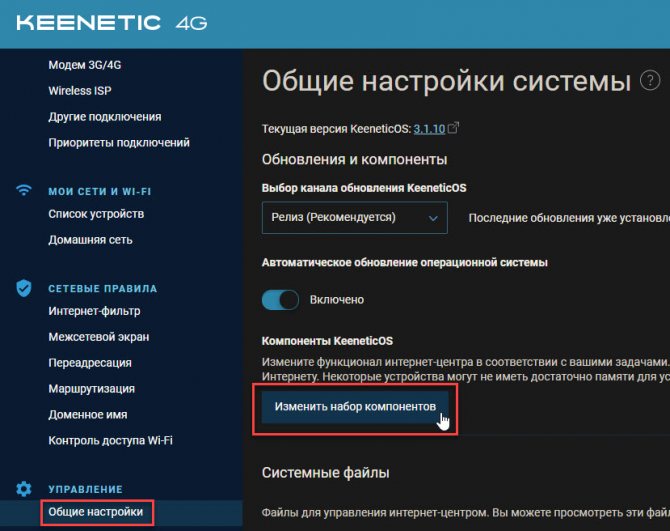

По-умолчанию в KEENETIC 4G не входит клиент OpenVPN, поэтому сначала нам следует его установить. Для этого подключаем KEENETIC 4G к интернету различным способом (по кабелю, по Wi-Fi или с помощью 4G модема), далее переходим в «Общие настройки» и нажимаем кнопку «Изменить набор компонентов».

Читайте также: Как управлять контактами Google: подробная инструкция

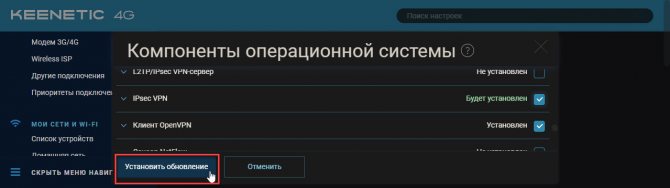

Выбираем нужные нам компоненты (в данном случае Клиент OpenVPN уже был установлен, поэтому для примера показывается другой компонент) и нажимаем кнопку «Установить обновление».

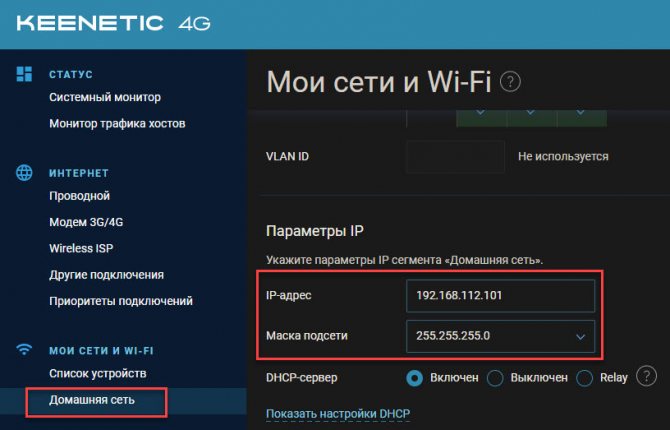

Далее перейдём к настройке нашей сети, для этого выбираем «Домашняя сеть» и настраиваем IP-адрес нашего маршрутизатора, например 192.168.112.101 (так же должен быть свободным).

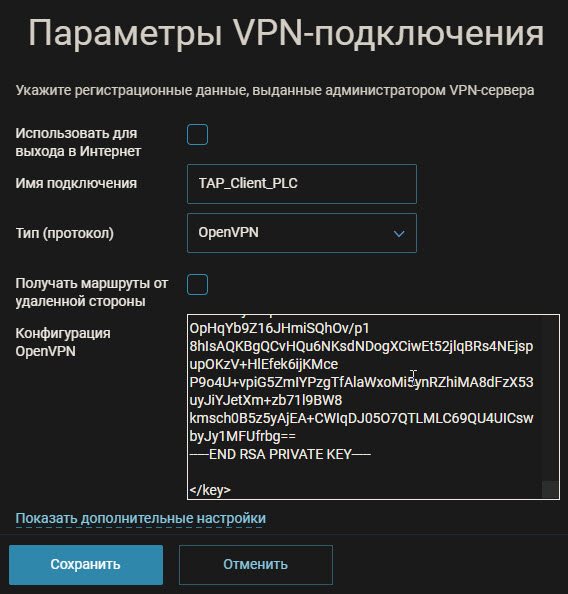

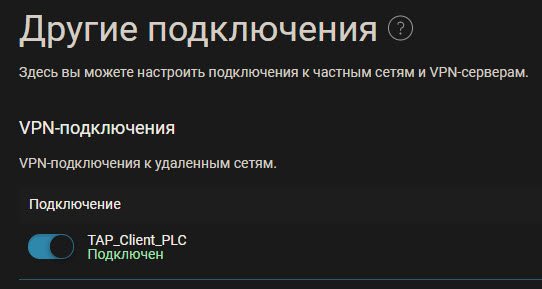

Далее нам следует настроить наше OpenVPN подключение, для этого выбираем «Другие подключения», нажимаем кнопку «добавить подключение». Вводим имя подключения (произвольное, например, TAP_Client_PLC), выбираем тип подключения (OpenVPN), в конфигурацию OpenVPN копируем текст из нашего созданного файла для клиента (TAP_Client.ovpn) и нажимаем кнопку сохранить для применения изменений.

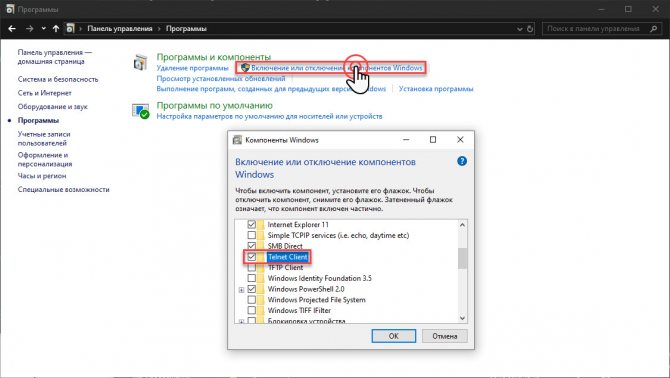

Далее нам следует включить интерфейс OpenVPN в основной мост, но прежде чем сделать данную процедуру нам придётся установить клиент telnet. Для этого перейдём в панель управления, далее «Включение или отключение компонентов Windows», выберем Telnet Client и нажмём «ОК».

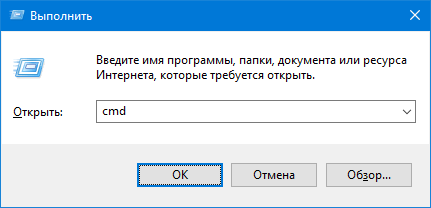

После того, как telnet клиент будет установлен — подключаемся к нашему KEENETIC 4G: на клавиатуре жмём сочетание клавиш WIN+R, вводим cmd

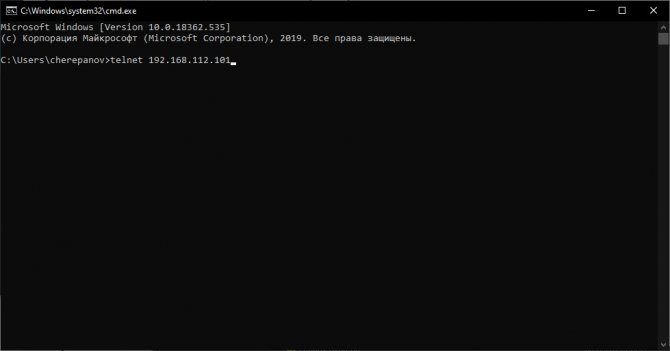

Вводим команду telnet [IP_нашего_KEENETIC] (например, telnet 192.168.112.101)

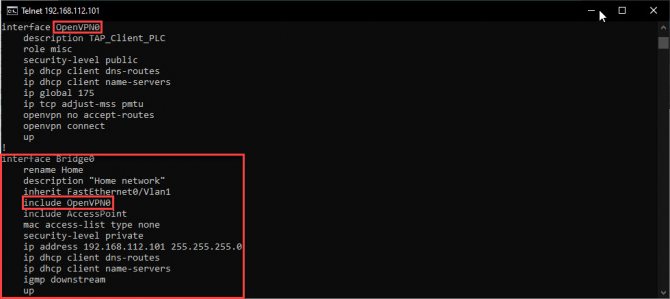

Пройдём процесс авторизации (введём логин и пароль (если он был настроен)) и введём следующие команды:

interface Bridge0 include OpenVPN0 system configuration save Проверим правильность нашей конфигурации: show running-config В итоге мы должны увидеть нечто подобное:

Читайте также: Обзор и характеристики телефона Microsoft Lumia 540 Dual SIM

Отмечу, что интерфейс OpenVPN0 создаётся только после создания OpenVPN подключения.

Включаем в работу наш OpenVPN клиент.

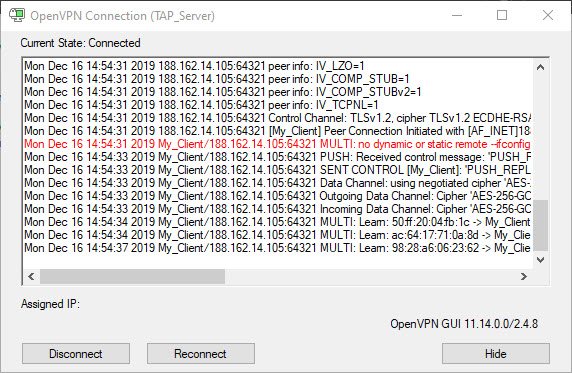

Видим, что KEENETIC 4G осуществил подключение к нашему серверу и переходим к настройке нашего контроллера S7-1500.

Функционал

Программное обеспечение позволяет обеспечивать подключение следующим образом: компьютерный клиент -> прокси-сервер -> интернет. Благодаря данному алгоритму удалось добиться:

- высокой стабильности подключения;

- анонимности в интернете;

- безопасности.

В частности, безопасность активного подключения при условии корректной работы прокси-сервера гарантируется и при использовании общедоступных точек доступа.

Отдельного внимания заслуживают каналы, подразумевающие два вида передачи данных:

- Точка – точка.

- Сервер – клиенты.

За счёт данного механизма обеспечиваются: предельно простое взаимодействие пользователя с софтом, высочайшая защита не только получаемых, но и передаваемый пакетов.

Принцип работы простой – создаются защищённые каналы, через которые осуществляется передача и получение данных, каждый с уникальным шифром, что делает взлом хакерами крайне затруднительным.

Поэтому платная версия пользуется большой популярностью в небольших компаниях и фирмах.

Бесплатная – применяется частными пользователями для обеспечения доступа к заблокированным ресурсам в большей мере, и для защиты в меньшей.

Дополнительно следует отметить наличие возможности объединения нескольких рабочих станций в виртуальную сеть, защищённую встроенными в программное обеспечение средствами.

Задействоваться могут не только персональные компьютеры, находящиеся в офисе и соединённые между собой посредством LAN, но и ПК, находящиеся в других странах – для удалённого доступа.

Если вы хотите оценить функционал, советуем скачать OpenVPN на Windows 7, 8, 10 и только при наличии необходимости приобретать полную версию, так как большинству будет достаточно «базы», доступной без премиум-пакета.

Читайте также: Гостевая учетная запись Windows 10, как настроить?

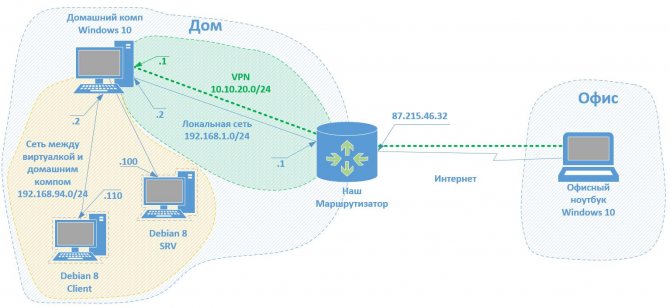

Схема сети для второго примера VPN

У нас сеть домашний компьютер на Windows 10 x64, на нем развернута виртуалка на Debian 8, которая будет использоваться в качестве файлового хранилища, еще одна виртуалка, которая будет выступать VPN сервером, и рабочий ноутбук на Windows 10. Мы хотим с рабочего ноутбука подключиться к VPN серверу и иметь доступ ко всем локальным ресурсам домашней сети.

На маршрутизаторе мы имеем внешний адрес 87.215.46.32, внутренний адрес 192.168.1.1. на домашнем компе мы имеем внутренний адрес 192.168.1.2, а также 192.168.94.2 для подсети VMWare.

На виртуальном клиенте мы имеем адрес 192.168.94.110 и именно этот адрес нам понадобится для удаленного доступа к нему. На виртуальном VPN сервере мы имеем адрес 192.168.94.100. В качестве VPN подсети я выбрал всю ту же 10.10.20.0 с префиксом /24 (маска 255.255.255.0).

Собственно, теперь перейдем к настройке этого примера.

Плюсы и минусы

Время более подробно остановиться на преимуществах и недостатках OpenVPN для Windows 7, 8, 10. Сразу отметим, что плюсов значительно больше и мы упомянули лишь наиболее весомые из них.

Преимущества:

- Осуществление конфиденциального и защищённого обмена информацией внутри созданной сети. Для осуществления передачи приложением используется UDP либо TCP протокол.

- Защита информации обеспечивается за счёт её шифрования. Используется протокол TLS и библиотека OpenSSL. В последних версиях программного обеспечения применяется библиотека PolarSSL, обеспечивающая большую надёжность системы защиты.

- Обеспечение дополнительной защиты за счёт идентификации каждой из сторон, участвующей в обмене информацией. Вмешательство посредника становится невозможным – в том числе, недоступны прослушивание, искажение и передача, удаление данных.

- Безопасный серфинг в интернете. Инструменты браузеров не используются.

- Подмена IP-адреса на выбранный самостоятельно или в автоматическом режиме. Местоположение пользователя и его настоящий IP останутся конфиденциальными.

- Доступ к различным веб-ресурсам, заблокированным ранее.

- Возможность масштабирования системы с подключением к сети сотен, тысяч клиентов при необходимости.

Недостатки:

- необходимость установки клиента;

- платная версия стоит слишком дорого для рядовых пользователей;

- сложности с настройками ПО.

Если вы считаете себя уверенным пользователем ПК, разбираетесь в тонкостях работы VPN – советуем попробовать данный сервис с собственным клиентом. Он позволяет добиться и анонимности в Сети, и повышенной защиты, и имеет место быть в коммерческих проектах. На нашем сайте вы сможете подобрать «под себя» оптимальный VPN на компьютер.

Установка и настройка VPN cервера на основе OpenVPN для первого примера

Скачиваем клиент отсюда (выбираем Installer (32-bit), Windows Vista and later или Installer (64-bit), Windows Vista and later).

На этапе выбора куда, собственно, все это ставить, я бы рекомендовал указать директорию, у которой путь идет без пробелов (например C:), т.к. могут быть проблемы с работой некоторых скриптов. На этапе выбора компонент обязательно указываем OpenSSL Utilities и OpenVPN RSA Certificate Management Scripts:

Устанавливаем. В процессе установки адаптера может появиться сообщение о необходимости установить VPN драйвер. Соглашаемся и жмем «Установить»:

Как только все установили, можно приступить к настройке.

Небольшой ликбез по технологии работы VPN, чтобы вы понимали для чего мы делаем те или иные действия.

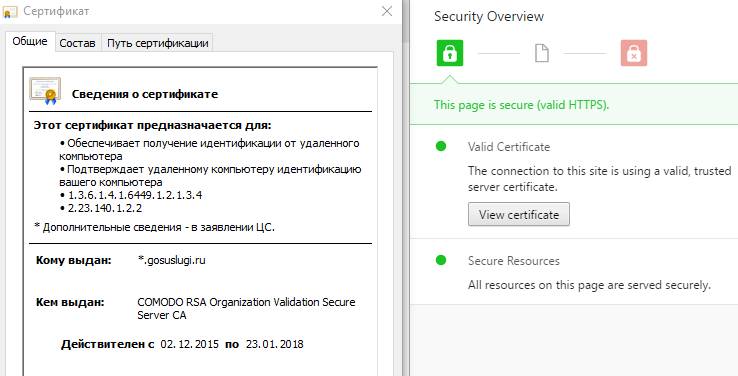

Для того, чтобы создать защищенное соединение, в OpenVPN используется аутентификация на цифровых сертификатах стандарта Х.509.

- Цифровой сертификат представляет собой специальный файл, при помощи которого, например, сайт показывает, что ему можно доверять, или вы можете подписать сертификатом почтовое сообщение/документ и отправить его другому человеку, который по этому сертификату поймет, что файл действительно пришел от вас, а не от кого-то другого, и при этом он не был изменен;

- Цифровой сертификат невозможно подделать, но можно попытаться подменить (но это легко определить, посмотрев кем был выдан такой сертификат). Любой сертификат веб-сайта или организации подписывается вышестоящим по иерархии сертификатом (сертификатом удостоверяющего центра).

При этом, существуют специальные организации, которые выдают сертификаты конечным потребителям. Такой сертификат есть у любого сайта, поддерживающего протокол HTTPS. Например, открываете сайт gosuslugi.ru и видите, что напротив HTTPS висит замочек:

Тыкаете на него и видите свойства сертификата. Можете там же просмотреть сам сертификат и узнать кем он был выпущен:

У VPN ситуация похожая. Но здесь не только у сервера есть сертификат, но и у клиента. Они обмениваются этими сертификатами и проверяют сертификат партнера с помощью сертификата УЦ (Удостоверяющего центра, которым у нас выступает сервер) и таким образом определяют что партнеру можно доверять.

Как установить и как пользоваться OpenVPN

- Скачайте OpenVPN для Windows по официальной ссылке внизу этого обзора, запустите файл и следуйте инструкции.

- Скачайте файл конфигурации подключения . ovpn, для подключения к серверу ретрансляции. Загрузить OpenVPN Config file можно на — https://www.vpngate.net/en/.

- Выберите VPN-сервер, к которому вы хотите подключиться и кликните на файл *.ovpn, скачайте его. Далее нужно переместить файл *.ovpn в папку config — C:Program FilesOpenVPNconfig.

- Кликните по иконке OpenVPN GUI и выберите запуск от имени администратора.

- Статус подключения будет отображаться на экране.

- После проделанных манипуляций в системе Windows создается виртуальный сетевой адаптер и этот адаптер получит IP-адрес, который начинается с 10.211. Виртуальный адаптер получит адрес шлюза по умолчанию (проверить конфигурацию можно командой ipconfig /all в командной строке). Командой tracert 8.8.8.8 — убедиться, что трафик будет проходить через VPN-сервер.

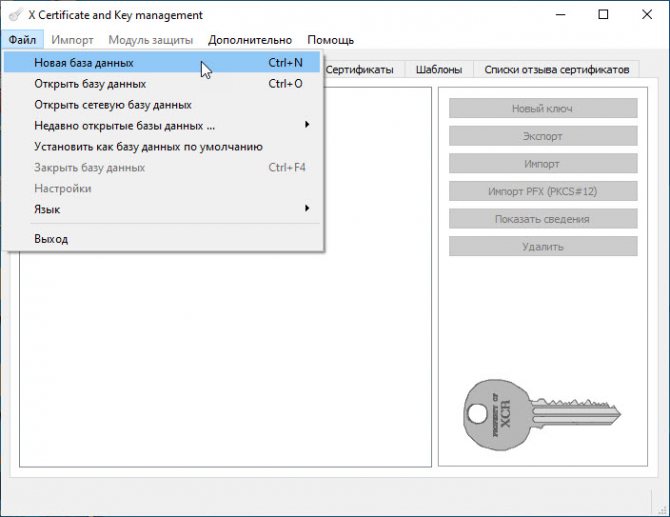

Создание X.509 сертификатов

Устанавливаем XCA

XCA — программа для лёгкого создания сертификатов с графическим интерфейсом

Создаём БД

«Файл» -> «Новая база данных», далее программа запросит ввод пароля, вводим пароль или оставляем поля пустыми и нажимаем «ОК».

Читайте также: Как обновить версию Android 9 до версии Android 10 Q

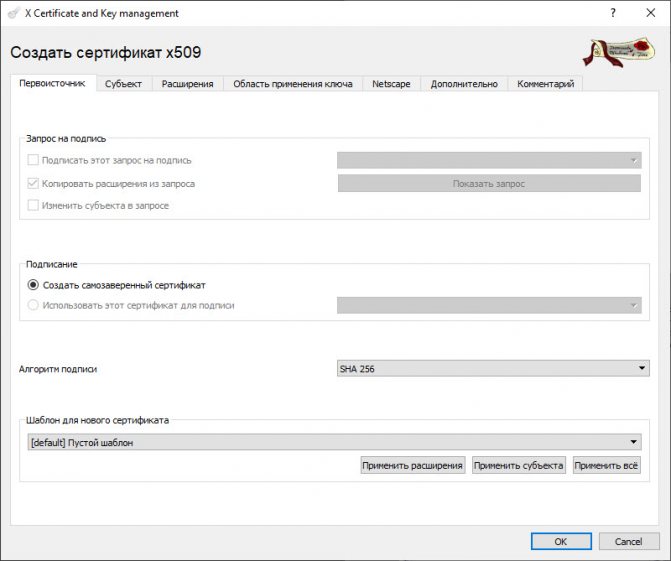

Создаём сертификат удостоверяющего центра (CA)

Для этого переключаемся на вкладку «Сертификаты» и нажимаем на кнопку «Новый сертификат»

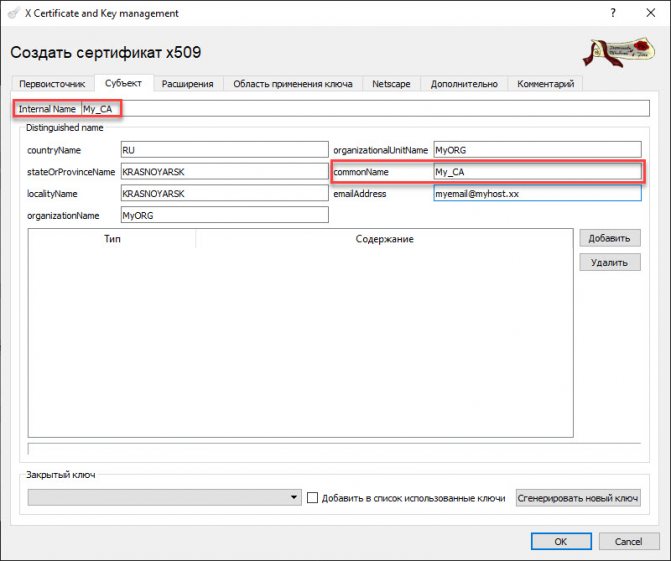

Далее переключаемся на вкладку «Субъект» и заполняем необходимые поля (то, что выделено красным должно иметь уникальное имя).

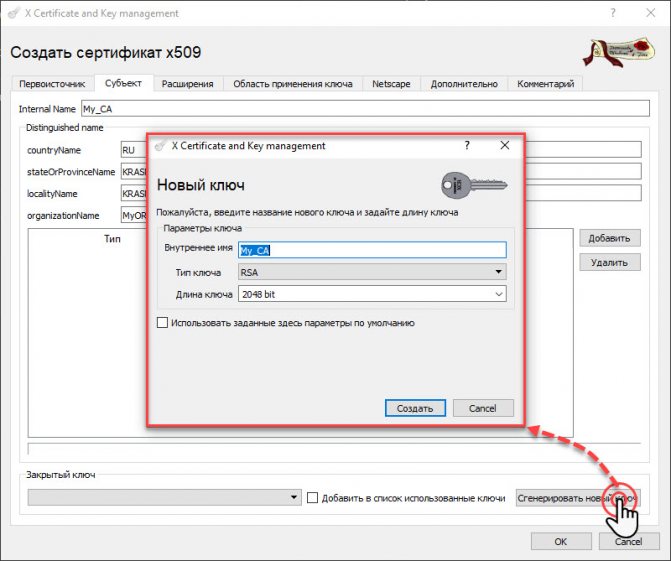

Нажимаем «Сгенерировать новый ключ» и подтверждаем действие нажатием кнопки «создать».

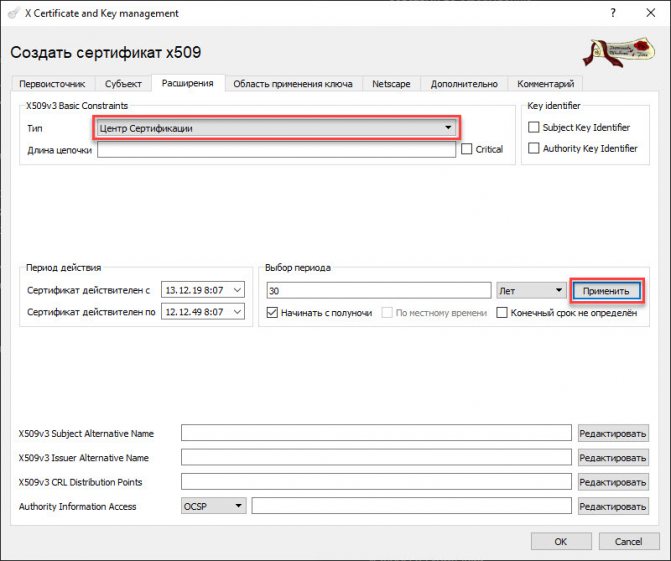

Переключаемся на вкладку «Расширения», выбираем тип сертификата «Центр Сертификации» и настраиваем срок действия сертификата (сертификат CA должен иметь более длительный срок действия, чем сертификаты компьютера, которые будут созданы позже.)

Нажимаем «ОК» и теперь мы можем приступить к настройке сертификатов компьютера.

Создание шаблонов сертификатов компьютера

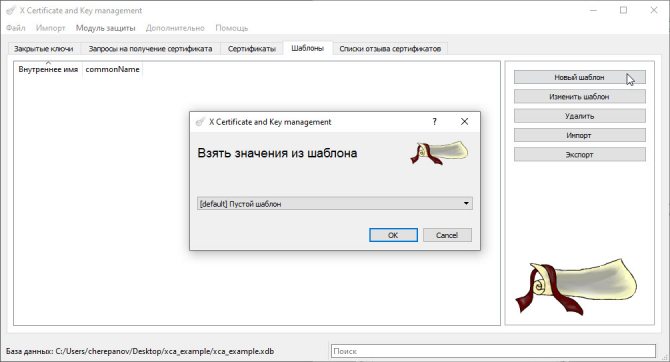

Для упрощения создания машинных сертификатов будем использовать заранее приготовленный шаблон. Переключаемся на вкладку «Шаблоны» и нажимаем на кнопку «Новый шаблон».

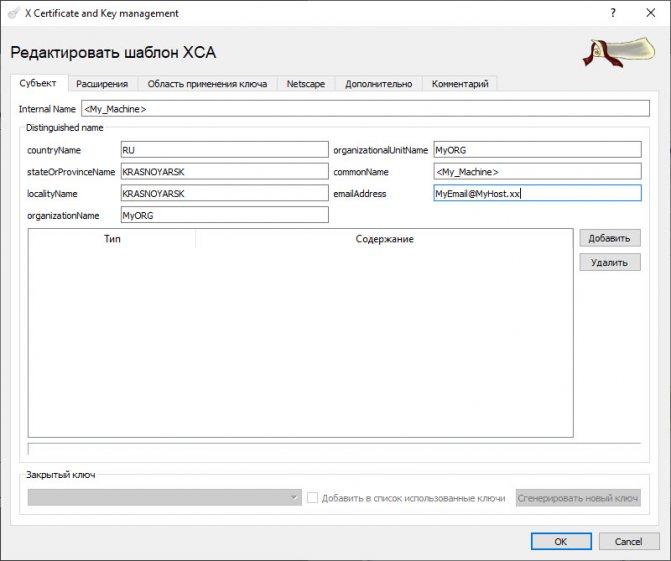

Выбираем «Пустой шаблон» и переходим к редактированию нашего шаблона, имена в угловых скобках в будущем должны быть уникальными.

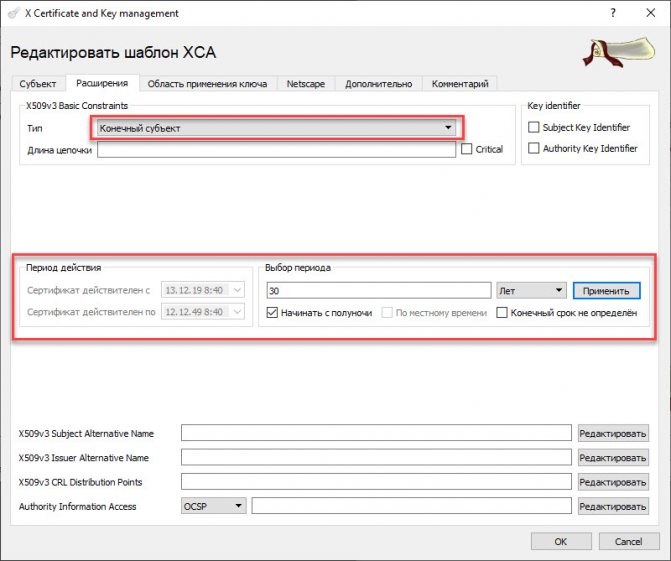

Переходим на вкладку «Расширения», задаём тип «Конечный субъект» и настраиваем период действия сертификата компьютера (должен быть не больше чем у сертификата удостоверяющего центра).

Нажимаем «Ок» для создания шаблона. Данный шаблон теперь может быть использован как базовый в качестве создания машинных сертификатов, подписанных нашим удостоверяющим центром.

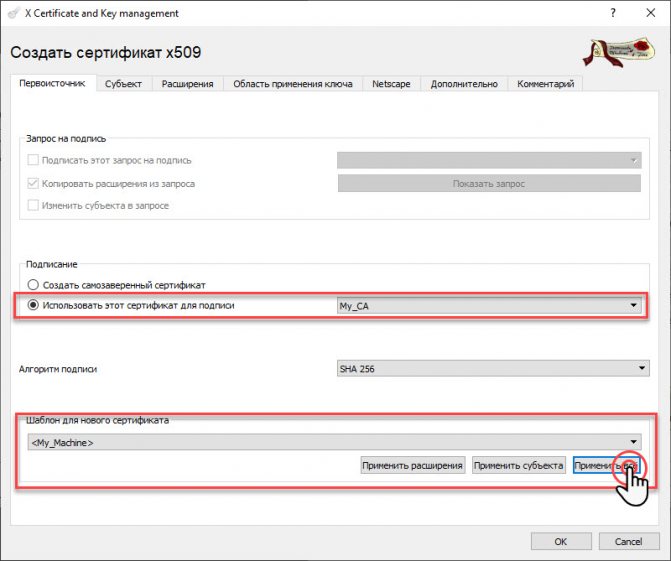

Создания сертификатов компьютера с использованием шаблона

Переключаемся на вкладку «сертификаты» и нажимаем на кнопку «Новый сертификат», выбираем опцию «Использовать этот сертификат для подписи», в качестве шаблона выбираем наш шаблон и нажимаем на кнопку «Применить всё».

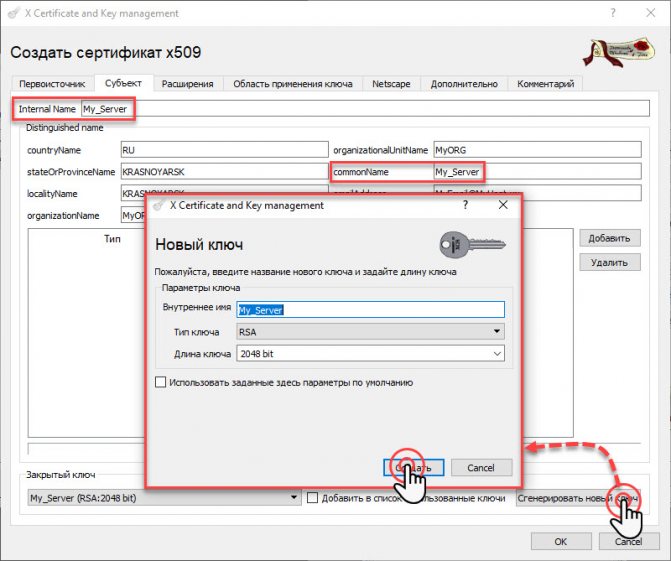

Далее переходим на вкладку «Субъект» вводим уникальное имя, например, «My_Server», генерируем ключ.

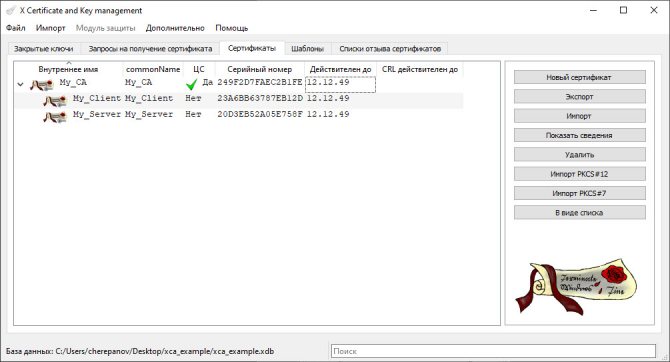

Таким образом мы создали сертификат сервера. Проделываем туже самую процедуру для сертификата клиента (My_Client).

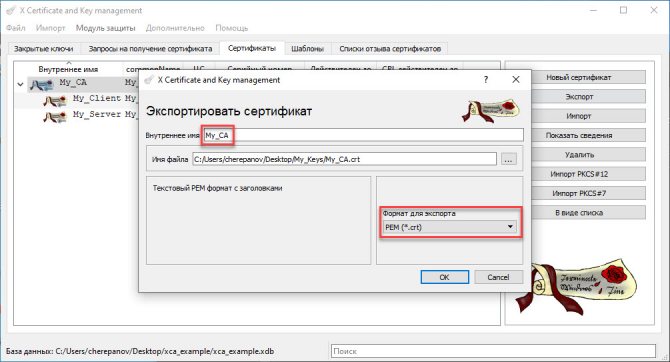

Экспорт машинных сертификатов и ключей

Проделываем тоже самое для сертификата клиента (My_Client) и сертификата сервера (My_Server).

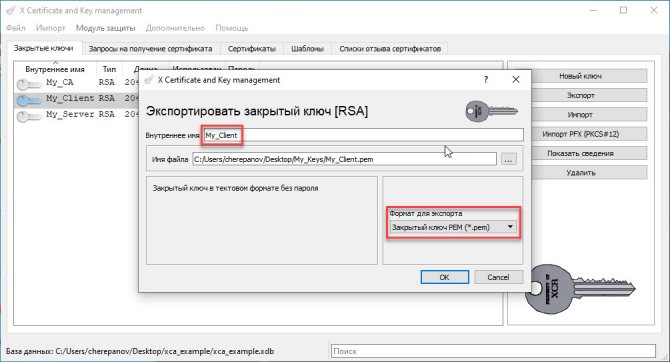

Переключаемся на вкладку «Закрытые ключи» выбираем ключ My_Client, нажимаем экспорт и выгружаем в нашу папку.

Проделываем туже самую процедуру для ключа сервера.

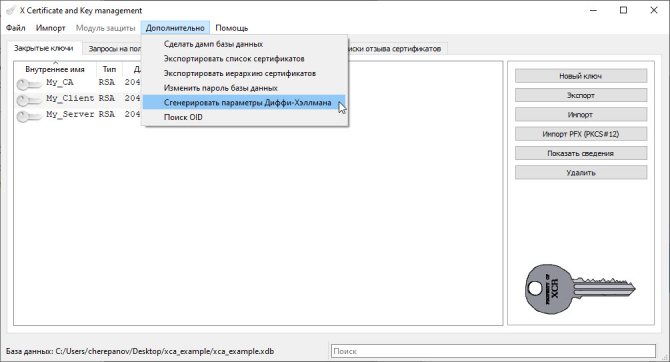

Создания параметра Диффи-Хэллмана

Для конфигурации параметров сервера нам также потребуется параметр Диффи-Хэллмана Для создания параметра нажимаем на вкладку «Дополнительно» и выбираем пункт «Сгенерировать параметры Дифии-Хэллмана».

Далее выбираем длину параметра, например, 2048. Далее выгружаем наш параметр в папку с ключами.

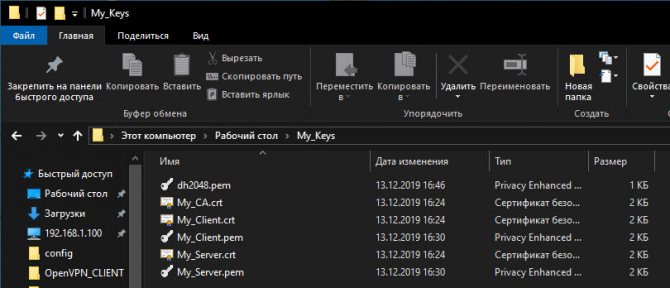

В итоге в нашей папке должны находиться следующее файлы:

- Сертификат удостоверяющего центра My_CA.crt

- Сертификат клиента My_Client.crt

- Сертификат сервера My_Server.crt

- Закрытый ключ клиента My_Client.pem

- Закрытый ключ сервера My_Server.pem

- Параметр Дифии-Хэллмана dh2048.pem

Скачать OpenVPN

Скачивая OpenVPN на компьютер с ОС Windows 7, 8, 10, можно получить не только доступ к заблокированным ресурсам, но и полноценный многофункциональный комбайн, позволяющий использовать ПО, в том числе, и в коммерческих целях.

Программа позволяет создать сеть для более удобной работы сотрудников внутри офиса и далеко за его пределами – при наличии фрилансеров или работников вне штата, связанных с вами рабочими обязательствами.

Windows 7, 8, 10, Vista

Windows XP 32-bit

Схема сети для первого VPN-примера

У нас сеть домашний компьютер на Windows 10 x64, на нем развернута виртуалка на Debian 8, которая будет использоваться в качестве файлового хранилища, и рабочий ноутбук на Windows 10. Мы хотим с рабочего ноутбука подключиться к домашнему компьютеру и иметь доступ ко всем локальным ресурсам домашней сети.

На маршрутизаторе мы имеем внешний адрес 87.215.46.32, внутренний адрес 192.168.1.1. на домашнем компе мы имеем внутренний адрес 192.168.1.2, а также 192.168.94.2 для подсети VMWare. На виртуальном компе мы имеем адрес 192.168.94.110 и именно этот адрес нам понадобится для удаленного доступа к серверу. В качестве VPN подсети я выбрал 10.10.20.0 с префиксом /24 (маска 255.255.255.0):

Используемые источники:

- https://infostart.ru/1c/articles/1166495/

- https://www.tp-link.com/ru/support/faq/1544/

- https://mycomp.su/operacionka/openvpn-gui.html

Как отключить vpn в windows 10

Как отключить vpn в windows 10

Как установить VPN и обходить блокировки. Пять надежных сервисов

Как установить VPN и обходить блокировки. Пять надежных сервисов

Что такое маска подсети? IP-адрес и маска подсети

Что такое маска подсети? IP-адрес и маска подсети

И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется

И снова говорим про VPN программы для смены IP-адреса. Не все так гладко, как хочется Компьютер + Интернет + блог = Статьи, приносящие деньги

Компьютер + Интернет + блог = Статьи, приносящие деньги Всё о VPN-подключении: от общей информации до создания сервера

Всё о VPN-подключении: от общей информации до создания сервера Атаки на удаленных сотрудников через захваченные роутеры

Атаки на удаленных сотрудников через захваченные роутеры