Содержание

- 1 Беспроводная передача данных

- 2 Классификация беспроводных каналов

- 3 Основные виды для подключения дома

- 4 Какие бывают проблемы

- 5 Перспективы использования беспроводных сетей

- 6 Средства защиты информации в сети Интернет

- 7 Технологии защиты информации в сетях

- 8 Защита данных на личном компьютере (ноутбуке)

- 9 Исторический аспект

- 10 Виды

- 11 Принцип действия глобальных сетей

- 12 Локальные сети

- 13 Топологии

- 14 Уровни сети

Пользователям интернета и неравнодушным к техническому прогрессу людям будет полезно узнать новости из мира высоких технологий. В статье вкратце будет дано определение беспроводных сетей, подробнее раскрыта технология соединения интернет диалог, указаны общие проблемы и пути развития данного направления.

Содержание

Беспроводная передача данных

Беспроводные технологии представляют собой раздел информатики и информационных коммуникаций, позволяющий на большие расстояния передавать сигналы в виде текстовых, визуальных или аудио записей без электрических проводов в качестве посредников. Наиболее известные — Bluetooth, Wi-Fi, WiMAX.

Термин подводит к пониманию того, что такое беспроводной интернет. Это выделенная частная сеть, предоставляющая пользователю доступ к глобальному источнику всемирной информации. Такая линия может работать как дома, так и в офисе. Она оформляется через выбранного провайдера.

Примечание! Сейчас проводной интернет актуален только для стационарных устройств.

Что это за технология, преимущества и недостатки использования

Таким образом, главные особенности новой технологии:

- Отсутствие электрического кабеля.

- Возможность мгновенного обмена информацией между 2 и более точками.

- Использование радиоволн, инфракрасного, оптического, или лазерного излучения с целью осуществления контакта.

- Разнообразие способов реализации и областей использования.

Достоинства беспроводной передачи информации:

- Мобильность — независимость сетей от дополнительных приспособлений в виде шнуров, что снижает общую стоимость оборудования.

- Предоставляемый частотный диапазон не предполагает получения разрешения.

- Протоколы технологии беспроводного подключения к интернету предусматривают обеспечение безопасности абонента: шифрование, фильтрация МАС-адресов (по физическим адресам устройств) и шифрование.

- Возможность изменения точек доступа для WLAN для поиска лучшего приема сигнала.

- Большой выбор оборудования различных производителей. Благодаря соблюдению международных стандартов приобретенные аппараты для беспроводной связи успешно работают и за рубежом.

Недостатки:

- Менее надежный метод связи, нежели посредством кабеля. Возможны перебои и временное отключение доступа.

- Ограниченная зона действия: в домах это около 50 м, на открытых пространствах — не более 100 м. При превышении данной отметки сигнал становится слабее и пропадает.

- Риск снижения качества подключения из-за пересечения каналов близко расположенных станций, электроприборов в квартире и физических преград прохождения сигнала.

- Высокий уровень расхода энергии: быстрое снижение зарядки прибора, особенно если он работает от аккумуляторов или батареи.

Важно! Возможность подключения конкретной технологии доступа в интернет необходимо уточнять у специалиста, она зависит от района проживания.

Классификация беспроводных каналов

Существует несколько вариантов разделения существующих каналов. Дальность действия — одна из важнейших характеристик. Какие существуют технологии беспроводного подключения к интернету:

- Персональные сети (сокращенно WPAN). Примером является Bluetooth.

- Локальные (или WLAN). Беспроводной интернет это — Wi-Fi.

- Городские линии (WMAN). Сюда относится WiMAX.

- Выделенные глобальные сети (WWAN): CSD, GPRS, EDGE, HSPA, LTE и др.

Технологии и стандарты беспроводной передачи данных

Беспроводные технологии, которые чаще объединены термином Wi-Fi (Wireless Fidelity), работают по единому протоколу IEEE 802.11. Наиболее распространенными видами спецификации являются:

- IEEE 802.11a: частотная полоса в рамках 5 ГГц, сетевая пропускная способность — 54 Мбит/с.

- IEEE 802.11b — канал связи с диапазоном 2,4 ГГц и скоростью до 11 Мбит/с.

- IEEE 802.11g: частота 2,4 ГГц, максимальная скорость передачи — 54 Мбит/с.

Зона распространения WLAN 50-100 метров. Линия может находиться как в помещении, так и на улице, иметь закрытый или открытый доступ. Первоначально сети стоили дорого и интернет проводился только в крупные организации. Вскоре хот-споты возникли и в общественных местах больших городов — через контроллер Wi-Fi в ноутбуке или телефоне любой посетитель мог легко и быстро подключиться к веб-ресурсу в личных целях.

Основные виды для подключения дома

В домашних условиях наиболее предпочтительны варианты интернета:

- Wi-Fi соединение: выделенная локальная линия предназначена для частного применения, имеет уровень защиты и способна предоставлять интернет нескольким устройствам сразу. Для подсоединения необходим раздающий источник (маршрутизатор): сила сигнала зависит от близости расположения к нему пользователя.

- Через мобильного оператора: например, Теле2, Йота и другие. Пользователь выбирает доступный вариант, уточняет тарифы и затем ежемесячно оплачивает услугу. На данный момент возможно подключать связь 3G или 4G, отличные по качественным характеристикам. Мобильный интернет доступен на устройствах (телефонах и планшетах), в которых может работать сим-карта; для компьютера рассматривается версия мини-модема.

- Спутниковое подключение посредством тарелки. Несомненным плюсом данной технологии доступа к интернету является ее широкая зона покрытия, доступ в отдаленные области мира. Однако, на стандартных тарифах скорость интернета будет невысокой, безлимит же смогут позволить себе только обеспеченные граждане.

Внимание! В отличие от вида № 1, мобильный ресурс не ограничен по радиусу действия и будет функционировать и дома, и на улице.

Какие бывают проблемы

Кроме ограниченности подключения по районам, беспроводные сети интернет могут функционировать некорректно и иметь трудности разного порядка:

- Сбой настроек роутера: от необходимости уточнения информации по устройству и смены канала, частоты работы до поломки микросхемы.

- Отсутствие драйверов на компьютере, необходимость обновления ПО, системные ошибки, несовместимость устройств и т. д.

- Проблемы на линии. Следует обращаться в службу поддержки клиентов: сложности могут быть как временного характера, так и более серьезные, связанные с выходом из строя оборудования.

Несмотря на наличие протоколов защиты клиентов WPA, во многих случаях используются аппараты, работающие с WEP. Таким образом, формируются уязвимые хот-споты. Поэтому конфиденциальность передаваемой информации в рамках беспроводной сети не может гарантироваться на 100 % и личные сведения все же могут попасть в руки мошенников.

Важная информация! Некоторые исследователи уверяют, что постоянное использование беспроводных технологий может негативно повлиять на здоровье. Однако фундаментальных исследований на эту тему не проводилось.

Перспективы использования беспроводных сетей

Стандарт IEEE 802.11 беспроводной связи был создан в 1997 г. Он был первым и доступен далеко не всем гражданам. Сейчас высокоскоростное подключение к линии возможно практически в любом регионе планеты. Количественному росту беспроводных точек поспособствовало появление на рынке платформы Centrino от Intel. Благодаря данной утилите многие ноуты теперь оснащены контроллерами Wi-Fi.

В ближайшие время планируется массовый переход на технологии и стандарт IEEE 802.16a, который может обеспечить сети WiMAX. Предполагается, что будет применяться полоса частот 2-11 ГГц, скорость передачи информации будет поддерживаться в пределах 70 Мбит/с и при этом зона покрытия возрастет до 50 км.

Приборы WiMAX уже начали производить некоторые организации, в частности, Intel. Широкополосные сети находятся в разработке также у Telecom, BT, Millicom, у российских операторов Петерстар, МедиаСеть, Комстар.

Подводя итог, в будущем можно прогнозировать:

- Улучшение качества связи, расширение функций.

- Выход в интернет с любого уголка земли.

- Увеличение скорости подсоединения к сети.

- Количественный рост пользователей за счет повышения финансовой доступности оборудования.

- Распространение возможности удаленного контроля за электронными приборами.

Локальные беспроводные технологии распространяются все активнее. Ими пользуются как офисы, бизнес-центры, так и жилые дома. На данный момент Wi-Fi обладает рядом недочетов. Однако, средства связи стремительно развиваются, растет качество. В последующие годы можно ожидать преодоление существующих недостатков, рост возможностей и обеспечение высокой безопасности клиентов.

Все о ITСамое интересное и полезное.информационно-коммуникационные технологииЕжедневно новоеПЕРЕЙТИтелеграмм канал ITUMNIK

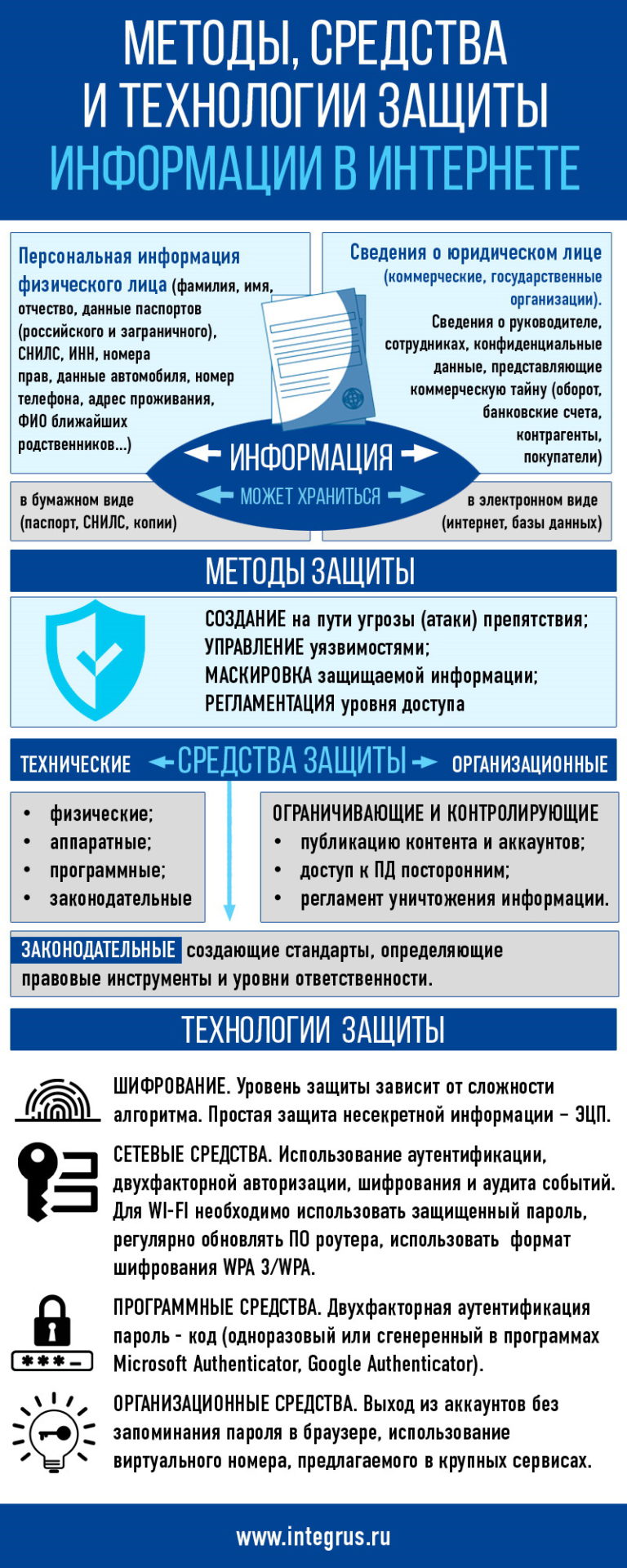

Что такое данные, где они хранятся, как используются и зачем их защищать? Кому они вообще нужны и как их защищать?

Данные можно условно разделить на два вида:

- Персональная информация физического лица (фамилия, имя, отчество, данные паспортов (российского и заграничного), СНИЛС, ИНН, номера прав, данные своего автомобиля, номер телефона, адрес проживания, ФИО ближайших родственников и их данные и т.д.);

- Сведения компаний (юридического лица: как коммерческие, так и государственные организации). Сюда входят сведения о руководителе, о сотрудниках, конфиденциальные данные, представляющие коммерческую тайну (оборот компании, банковские счета, перечень контрагентов – поставщиков и покупателей) и так далее.

Информация хранится на бумаге – паспорт, СНИЛС, бумажные копии документов – и в электронном виде в сети Интернет, в программах кадровых служб, в базе данных операторов связи, у контрагентов и поставщиков услуг, товаров и т.д.

Пользователями информации являются представители государственной власти (МВД, ФСБ, судебные приставы), службы HR компаний, сотрудники коммерческих организаций. Цели самые разные: обзвон для предложения своих товаров и услуг, ознакомление с потенциальным работником перед наймом, контактные данные… И среди прочих, ищут персональные и корпоративные данные мошенники.

Одной из основных задач по обработке, хранению данных является предотвращение несанкционированного доступа к конфиденциальной информации. Задача эта решается путем выбора соответствующего метода защиты информации в сети. В теории все методы защиты информации в сети Интернет можно разбить на несколько больших групп:

- создание на пути угрозы (атаки) препятствия – в том числе ограничение физического доступа к носителям информации;

- управление уязвимостями и элементами защищаемой системы;

- осуществление комплекса мероприятий, результатом которых становится маскировка защищаемой информации (сюда можно отнести средства криптографического шифрования);

- разработка плана мероприятий, распределение ролей и уровней доступа (регламентация), при которых пользователи информационной системы (ИС) обязаны придерживаться заданных протоколов использования информации, снижающих риски несанкционированного доступа к сведениям.

Соблюдение правил доступа, обработки и хранения информации может достигаться за счет мер принуждения (в том числе угрозы административной, материальной, уголовной ответственности за нарушения) и побуждения (соблюдения установленных правил по морально-этическим и психологическим причинам).

Метод маскировки считается единственным надёжным способом защиты информации при ее передаче по каналами связи (в Интернете). В корпоративных и локальных сетях также высокую эффективность показывают следующие методы:

- идентификация пользователей, ресурсов компьютерной сети (через присвоение идентификаторов и аутентификации при каждом сеансе работы с данными из ИС, аутентификация может производиться посредством использования электронной цифровой подписи, ЭЦП, пары логин-пароль и иными средствами);

- регламентация доступов к любым ресурсам – контроль доступа и полномочий, ведение журнала учета обращений (запросов) к ИС, анализ соответствия запросов времени суток (с установлением границ рабочего времени), определение мер ограничения при несанкционированном доступе.

Средства защиты информации в сети Интернет

Средства защиты информации в Интернете бывают:

- техническими и технологическими:

- физическими – устройствами и системами, создающими препятствия на пути злоумышленников или дестабилизирующих факторов, сюда относятся в том числе и двери, замки и т.д.;

- аппаратными – устройствами, встраиваемыми в ИС специально для защиты информации (могут создавать препятствия или шифровать данные);

- программными – специализированным программным обеспечением (ПО), реализующим функции создания препятствий действиям злоумышленников, шифрующими данные или распределяющим уровни доступа;

- законодательными – правовыми инструментами, стандартами (на уровне предприятия это могут быть нормативы, права доступа и т.д., включая устанавливающие материальную ответственность за небрежное или намеренное нарушение правил использования ИС);

- организационными, в том числе сложившаяся практика обработки информации.

К организационным методам защиты информации от ее последующего распространения в сети можно назвать:

- ограничение публикуемого контента в социальных сетях (путешествия, обстановку своего жилья, ФИО друзей, даты дней рождения, номера телефонов и другую контактную информацию);

- использование сотрудниками специально созданных и не связанных с корпоративными аккаунтами личных аккаунтов на avito.ru, youla.ru и прочих досках объявлений;

- контроль предоставления персональной информации в банках, налоговых органах, на вокзалах, в авиа/железнодорожных кассах, где могут быть посторонние «уши»;

- контроль публикуемой на бейджах линейного персонала информации о работниках – достаточно должности и имени (зная ФИО сотрудника несложно найти его профиль в социальных сетях, т.е. однозначно идентифицировать личность);

- уничтожение бумажных носителей информации (бланков, отчетов), содержащих конфиденциальные данные;

- ограничение использования корпоративных аккаунтов, email для прохождения регистрации и авторизации в социальных сетях, на сайтах, в мобильных приложениях;

- предоставление взвешенной информации о сотрудниках, организации на сайте, в социальных сетях (официальных страницах, группах).

Технологии защиты информации в сетях

Основным способом защиты передаваемых данных является их шифрование. Стойкость шифра зависит от сложности используемого алгоритма. Криптографические (математические) методы шифрования защищены от любых типов угроз, кроме физического доступа к носителям информации (с ключом шифрования).

Если передаваемые данные не являются секретными, а требуется лишь подтверждение их подлинности (подлинности подписей), то используется электронная цифровая подпись (ЭЦП). Подписанный ЭЦП электронный документ не защищен от несанкционированного доступа, однако не может быть изменен без сигнализации об этом.

Сетевые средства защиты информации

В общем случае, проникнуть в сеть предприятия можно только имея логин и пароль одного из пользователей, т.е. пройдя процедуру аутентификации. При передаче информации посредством сети Интернет возможен перехват пользовательских имени и пароля. Технически вопрос можно решить проведением дополнительной аутентификации машин-клиентов, двухфакторной системой авторизации, применением шифрования. Организационно – проведением аудита событий.

Защита беспроводной сети

С развитием беспроводных технологий и их доступностью в каждом доме и офисе появился wi-fi роутер. Но любое удобство несет за собой определенные риски. Сегодня на рынке стали доступны сканеры (снифферы – анализаторы) wi-fi сетей, которые могут получить данные паролей, установленных на Вашем беспроводном устройстве. Как защититься от взломщика?

- Используйте защищенный пароль. Требования к паролям изложены ниже.

- Регулярно обновляйте программное обеспечение роутера. Пригласите специалиста для этих целей. Данную процедуру проводите не реже чем раз в год.

- Обязательно запишите пароль к вашему устройству, который вам установил мастер-наладчик оборудования.

- Обязательно должен быть установлен формат шифрования сети WPA В ближайшее время появится стандарт шифрования WPA 3.

Программные средства защиты информации в сети

Одним из способов получения мошенниками логина и пароля для доступа в корпоративную сеть является метод подбора. Для начала злоумышленнику может потребоваться получить варианты логина, и сделать это можно путем сбора почтовых аккаунтов – с сайтов, социальных сетей и других профилей лиц, принимающих решения (ЛПР). Иногда ЛПР используют несколько почтовых аккаунтов, не только корпоративные. Получив тем доступ к личной почте, можно попробовать получить доступ уже к корпоративной (например, запросив пароль для ее восстановления). Как этому противостоять?

Большинство крупнейших почтовых сервисов и социальных сетей предлагают двухфакторную авторизацию – суть которой заключается в первичном вводе пароля, на втором шаге система авторизации сервиса просит ввести либо одноразовый код, либо код из специальных программ типа Google Authenticator или Microsoft Authenticator.

Google Authenticator

Microsoft Authenticator

Программы Authenticator обычно устанавливается на мобильный телефон и требует соединение с сетью Интернет. В режиме реального времени программа Authenticator генерирует одноразовые коды, которые требуются ввести на втором этапе авторизации пользователя.

Организационные методы защиты данных

Если Вы использовали Ваши аккаунты на корпоративных устройствах, либо в Интернет-кафе – не поленитесь – нажмите кнопку «Выход» и очистите Ваши данные в браузере. Не ставьте галочку «Запомнить» ваши данные аккаунтов в браузере.

Также требуется защита персональных данных в крупнейших сервисах по продаже личных вещей типа avito.ru, youla.ru — данные сервисы научились ранжировать продаваемые товары по разным критериям, в число которых входит стоимость. Для защиты номера телефона при размещении объявлений в категории автомобили, сервисы предлагают замену фактически указанного номера на виртуальный и все звонки проходят через переадресацию. Вы как пользователь можете сами определять кому давать свой настоящий номер, а кому нет.

Защита данных на личном компьютере (ноутбуке)

Для хищения личных данных пользователей и компаний каждый день в сети появляются сотни вирусов, троянов, шпионских программ, программ-вымогателей, которые попадая на компьютер или ноутбук практически с первых секунд начинают либо кидать информацию в Интернет, либо ее шифровать. Как защититься? Правила простые:

- Всегда используйте лицензионное программное обеспечение – операционную систему, офисные и антивирусные программы. Лицензионный софт постоянно обновляется – шанс подхватить вредоносное ПО значительно меньше. Заведите привычку раз в неделю проверять свое устройство антивирусом.

- Не работайте на своем домашнем устройстве под пользователем администратором, заведите две учетные записи и работайте всегда под пользователем с ограниченными правами. Если лень это делать – приобретите устройство компании Apple, которое защищено лучше и включает в себя вышеизложенные пункты защиты.

- Обязательно делайте резервные копии важной информации. В сети доступны за небольшие деньги облачные сервисы, которые позволяют надежно хранить ваши данные.

- mail.ru.

- yandex.ru.

- ru.

- При серфинге в интернет и вводе данных обязательно обращайте внимание, что вы действительно находитесь на сайте нужно организации, а не на его клоне – фишинговый сайт.

- Если к Вашему ноутбуку или компьютеру имеют доступ другие люди, не пользуйтесь сервисами хранения паролей на сайте.

Очень избитая тема – тема защиты паролей. В Интернете есть база скомпрометированных паролей — https://www.opennet.ru/opennews/art.shtml?num=48121, в которой содержится более 500 млн паролей. Проверьте пароли свои и своих сотрудников, не исключено, что и они так же окажутся в этой базе. Что делать? Придумайте свои интересные требования к паролям. К примеру, книга «Граф Монте-Кристо» заканчивается фразой «Ждать и надеяться!» в итоге получаем замечательный пароль на английском языке – «:lfnmbyfltznmcz!». Обязательно используйте и цифры, и символы, и буквы. Длину пароля задавайте не меньше 8 знаков. Думайте нестандартно. Обязательно раз квартал или полгода меняйте свои пароли к сервисам. Не используйте один и тот же пароль для всех сервисов.

Если же Вы не надеетесь на свою память – установите приложение для хранения паролей на свой мобильный телефон — https://lifehacker.ru/10-menedzherov-parolej/.

Часто в интернете требуется для авторизации на сервисе ввести личную почту или данные аккаунта от социальных сетей. Заведите себе дополнительный в аккаунт, который вы будете использовать для таких целей. Помните, что любая регистрация на сайтах в Интернете несет за собой СПАМ, и, если вы активный пользователь Интернета – дополнительный аккаунт – ваша защита. Внедрите такой же подход для своих сотрудников, используя метод побуждения.

История неумолимо доказывает: развитие компьютерных сетей прошло семимильными шагами. Век назад Никола Тесла предсказал появление глобальных общедоступных источников информации, сто лет спустя его потомки увидели Internet. Сегодня модное недавно слово принято писать со строчной буквы. Основой интернета назовём системы связи проводного и беспроводного (радиосвязи) типа.

Компьютерная сеть — объединение вычислительных машин, обменивающихся информационными пакетами.

Исторический аспект

Появление вычислительных технологий обусловлено течением Второй мировой войны. Как это произошло с транзистором и микроволновой печью, техника военного назначения породила новые концепции, изменившие жизнь мирного населения. Уровень автоматизации позволил поручить сложные вычисления машинам. Исторически первые компьютеры-оружейные комплексы наведения первыми же и были объединены сетью (американская SAGE, советская ПРО Система А).

Терминалы

Первая цифровая техника имела тенденцию к глобализации: свои правила диктовал принцип Гроша. Рост производительности равен квадрату стоимости, ПК вдвое дороже даёт вчетверо выше скорость выполнения математических операций. Большие вычислители, более выгодные экономически, обладали неимоверными возможностями, перекрывающими способность одного оператора загрузить мощности полностью.

Поэтому компьютерный зал снабжался рядом рабочих мест-терминалов, содержащих устройства ввода (клавиатуры) и мониторы. Операторы решали служебные задачи параллельно, автоматически получая время центрального вычислительного блока. Многие откровенно полагали, что математические действия выполняют стоящие повсеместно мониторы.

Появлению ARPANET предшествовал факт первого объединения двух машин, обменивающихся пакетами информации, минуя человеческое вмешательство. Новинку быстро оценили. В 1969 году правительство США поставило задачу объединить оборонные вычислительные мощности.

Сети

В начале 80-х (XX века) компьютерные сети считали диковинкой, обжившей лаборатории разработчиков. К 1988 году — первые пташки стали верным другом студентов некоторых зарубежных ВУЗов. Середину 90-х принято считать временем вступления технологии в жизнь миллионов, даже миллиардов. Сегодня интернет стал неотъемлемой частью существования доброй половины населения планеты. Монтаж, установка, подключение пока что выполняются профессионалами. Не сложно увидеть: грядёт глобальное объединение ресурсов, где каждый желающий сможет внести вклад, собственноручно модифицируя планетарную сеть.

Эволюционно господствующей технологией передачи информации стал Ethernet, локальные сети объединены всемирной паутиной. Сказанное стало возможным благодаря двум неоспоримым преимуществам:

- Низкая стоимость оборудования.

- Возможность гибкой подстройки скорости передачи информации целям построения системы.

Сказанное объясняет постоянные поправки, вносимые в классификацию вопроса авторами, разработчиками. Развитие выбросило в Лету ADSL, оптическим волокном заменяют медные жилы. Повышение частоты увеличивает скорость передачи информации. Впрочем, названное достоинство используется преимущественно геймерами. Серьёзные люди довольствуются малым. Во Франции скорость 1 Мбит/с называют роскошью.

Середина нулевых годов миллениума ознаменована широким шествием беспроводных технологий протоколов 802.11. Параллельно развивались сотовые операторы. 3G, согласно заявлениям, обеспечил скорость передачи 2 Мбит/с. Группа ресурсов, превышающая указанный порог, получала маркетинговые наименования:

- 3,5 G.

- 3,75 G.

Сегодня МТС рекламирует 4G, Япония осваивает 5G, Тайвань полностью покрыт сетью Wi-Fi. Информационный бум, презирая океаны, сделал возможным надомное обучение произвольным профессиям. ВУЗы быстро признали факт, призрев территориальный принцип. Середину 10-х годов ознаменовало возникновение заведений, обучающих дистанционно. Существуют предпосылки дальнейшего обособления социальных ячеек с ростом независимости индивидуумов.

Виды

Выдуман миллион принципов поделить иерархические структуры цифровых мощностей. Ниже вводится ещё и понятие топологии, позволяющее продолжить ряд. Отсутствует резон приводить полный список неудобоваримых классификацией, утомляющих бессмысленностью читателя. Бытует практика различать следующие виды сетей:

- Глобальные (всемирные).

- Локальные.

- Муниципальные (городские, областные).

Реально встречаются комбинированные варианты. Считаем общепринятую классификацию устаревшей, потерявшей физический смысл. Следует разделять 2 категории:

- ресурсы, наделённые доменными именами, составляющие интернет;

- прочие структурные формирования.

Рассмотрим ниже понятие доменного имени, пользуясь концепцией глобальных сетей.

Вики-классификация

Поможем желающим копать глубже – усвоить глубочайшую классификацию, созданную народными энтузиастами.

Протяжённость

- Нательная составлена имплантами и носимыми гаджетами.

- Персональная объединяет устройства одного владельца.

- Локальная ограничена пределами офиса, завода. Эксперты единогласно называют пределом протяжённости 10 км.

- Кампусная охватывает несколько близлежащих зданий.

- Городская связывает абонентов населённого пункта.

- Глобальная помогает общаться населению планеты.

Архитектура

- Серверная. Клиенты пользуются услугами центрального ресурса, заведующего правами.

- Однораноговая. Типичным примером назовём пользователей торрент-клиентов.

Топология

- Звезда.

- Кольцо.

- Шина.

- Ячейки.

- Решётка.

- Двойное кольцо.

- Дерево.

- Жирное дерево.

- Гибрид.

Среда передачи

- Проводные (медный кабель, волокно).

- Беспроводные (Wi-Fi, 3G).

Функции

- Базы данных.

- Серверы.

- Управление процессами.

- Домашние.

Скорость передачи

- Низкая скорость (<10 ит>

- Среднескоростные (10..100 Мбит/с).

- Высокоскоростные (выше 100 Мбит/с).

Операционная система сервера

- Windows.

- Cisco.

- UNIX.

- NetWare.

Особенности поддержания соединения

- Пакетная.

- Файловая.

Принцип действия глобальных сетей

Новички демонстрируют полное непонимание вопроса. Рассмотрим организацию глобальной топологии интернета.

Хостинг

Всемирная паутина образована глобальным объединением постоянно функционирующих компьютеров. Изначально это были унылые системные блоки, знакомые обывателю. Сегодня специальные компании, именуемые хостингами, предоставляют виртуальное пространство громадных серверов желающим обзавестись собственным сайтом. Услуга стоит денег.

Собственный сервер

Люди прозорливые немедля задают вопрос: почему нельзя обойти посредников, тряхнув стариной? Да, локальный системный блок по-прежнему способен выступать сервером. Важно наличие постоянного IP-адреса. Соответствующая услуга предоставляется провайдерами. Спонтанно возникает вторая проблема – обращение пользователей, использующих браузер. Разрешая буквенную комбинацию, ПК использует информацию ДНС.

ДНС-сервер

Вычислительная техника общается, используя 12-значные коды IP-адресов (всем знакомый 192.168.1.1 роутера служит неплохим примером). Позволяют получить удобную форму записи ДНС-серверы – региональные базы данных соответствия машинного представления IP удобоваримым представлениям доменов, наподобие ya.ru. Организующий собственный сервер столкнётся с необходимостью достучаться до ДНС, чтобы прописать ресурс.

Альтернативный вариант – забивать строку браузера 12-значным машинным адресом. Неудобный, но приемлемый вариант. Хозяин запускает на компьютере http-сервер, разрешая внешним посетителям смотреть контент.

Имя сайта

Узел всемирной паутины доступен через доменное имя. Название представлено иерархической структурой, включающей глобальный идентификатор страны, компании. Например, com произошло от слова коммерция. Типичные глобальные домены:

- com;

- ru, de, en…

- net.

Обычно имя сайта образовано двумя иерархическими ступенями (yandex.ru). Однако встречаем яркие исключения. Желающие подробностей вольны осмотреть бесплатные конструкторы сайтов ucoz, narod. Технически точка имени выступает корневым (главным) уровнем. Практически указанный факт лишён смыслового значения.

Приобретение имени

Услуга регистрации стоит денег. Хозяин сайта волен добавлять новые поддомены, однако на уровне нулевого и первого правом создавать новые ветви, узлы наделены специализированные организации. Каждой назначена ответственная зона (например, ru). Рядовой гражданин лишён возможности самоуправства. Желающий получить имя выполняет поэтапно шаги:

- Оценивает доступность выбранного псевдонима будущего сайта.

- Отыскивает регистратора, предлагающего застолбить имя.

- Оплачивает запрашиваемую стоимость. Домены ru обычно продляют ежегодно.

Технически отечественные имена стоят дешевле мировых втрое-вчетверо. Домены com дороже рф. Дилеры заманивают дешёвой регистрацией. Желающим продлить услугу впоследствии затягивают гайки. Общемировая практика, кстати.

Локальные сети

Разновидности структур уровня предприятия отвечают задачам организации. Каждый волен объединять собственные ПК, формируя домашнюю сеть. Иногда соседями могут оказаться клерки офисов, пространственно разделённых тысячами километров. Территориально набор ПК определяется конкретными задачами.

Сетевые интерфейсы

Физический интерфейс (порт) сформирован набором электрических микросхем, позволяя объединять отдельные вычислители. Аппаратный модуль часто называют адаптером, либо картой, согласно техническому исполнению компонента системного блока.

Доступ в интернет

Используя шлюз, администратор организует пользователям доступ в интернет. Технически шлюз может являться:

- ПК.

- Специализированным цифровым блоком.

- Набором программного обеспечения.

Подробности реализации знает один администратор ресурса. Пользователям такие тонкости безразличны.

Серверные операционные системы

Локальная сеть по большей части составлена отдельными системными блоками, наделённым правами. ОС Windows (серверные варианты) предлагает использовать Active Directory. Мудрые провайдеры запускают платформы Linux. Имеется ограниченное число иных вариантов серверных операционных систем.

Важно! Отличием серверных операционных систем являются специфические возможности администрирования. Типичные пользовательские варианты Виндовс лишены оснастки Active Directory.

Цель объединения ПК

Посредством объединения пользовательских машин администратор:

- Централизуют установку, обновление программного обеспечения.

- Задаёт права доступа юзерам.

- Делает общедоступным ресурсы (принтеры, МФУ, разделы жёстких дисков).

Поддерживая возможности локальных объединений, фирмы, выпускающие ПО, создают групповые версии компиляторов языков программирования, текстовых редакторов, пакетов создания графики, формируя мощный подраздел в компьютерной индустрии.

Топологии

Совместное использование вычислительных мощностей требует выбора топологии. То есть, способа организации сети. Создатели Википедии вводят понятие графа – термина малознакомого населению, создатели сетей употребляют математические названия. Ниже приведены некоторые.

Мы предпочитаем определение паутины, где узлами выступают персональные компьютеры, маршрутизаторы, прочее оборудование, а нитями – физические каналы передачи информации (кабель, эфир).

Полносвязная

Между каждой парой рабочих мест существует канал передачи информации. Подвидом полносвязной считают и ячеистую: часть каналов отсутствует. Потребность в обилии интерфейсов ввода-вывода стала чертой, перечеркнувшей возможность практического использования концепции.

Шина

Единственный центральный информационный кабель питает информацией физически равноценные ветви, увенчанные каждая компьютером пользователя. Противоположные концы шины оканчиваются гасителями сигнала-терминаторами. Передача информации требует наличия специального программного обеспечения, поскольку серверы отсутствуют. Некому формировать html-страницы, прочий сетевой контент.

Протяжённость ограничена. Для технологии Ethernet 10BASE-2 длина участка составляет 185 метров. Проблему решают использованием повторителей, концентраторов, хабов. Недостатки:

- Повреждение кабеля, повторителя, терминатора вызывает неработоспособность системы.

- Усложнён поиск неисправностей.

- Рост числа рабочих станций снижает скорость обмена пакетами.

Среди достоинств эксперты называют:

- Простоту развёртки.

- Дешевизну.

- Отказоустойчивость, независимость рабочих станций.

Кольцо

Набор ПК образует замкнутую структуру, каждая машина получает строго двух соседей. Информация передаётся как бы по кольцу. Несомненным достоинством становится наличие резерва – возможность передать пакет по, против часовой стрелки. Топология требует наличия двух интерфейсов. Проблема решаема устранением резервного направления.

Иногда кольцо дублирует, повышая отказоустойчивость.

Кольцевая топология

Внимание! Token ring 802.5 (звезда) не использует топологию кольца на первом слое протокола. Логически производится имитация замкнутого контура слоем 2. Именно эта технология IBM предотвращает коллизии. Типичное кольцо лишено указанного преимущества.

Рабочая станция ретранслирует чужие пакеты. Однонаправленное кольцо теряет работоспособность при поломке любой рабочей станции. Дублированное кольцо строится на интерфейсе FDDI. Преимущества:

- Относительное равноправие, упрощающее захват маркера (token).

- Обгоняет шину производительностью при плотной загрузке.

- Отсутствует потребность в наличии центрального узла-концентратора.

- Простота добавления/исключения узлов, конфигурирования оборудования.

- Точечная адресация позволяет быстро выявить неисправный узел (для дублированных вариантов).

Недостатки:

- Проблему отказа рабочей станции обходят использованием двунаправленного кольца.

- Изменение конфигурации системы опционально вызывает необходимость абонентам переждать технические работы.

- Полоса пропускания делится меж устройствами.

- Уступает простой настройки звезде.

- Лаги пропорциональны числу абонентов.

Заблуждение:

- Маркер (token) нельзя назвать субъективной чертой топологии кольца. Технология реализуема звездой, шиной.

Звезда

Единственный центральный узел-концентратор испускает множество лучей. Типичным примером звезды выступает домашний роутер, выделяющий индивидуальные каналы абонентам. Доминирование де-факто объясняют снижением стоимость концентраторов, роутеров. Преимущества:

- Независимость рабочих станций.

- Безболезненное добавление/устранение абонентов.

Минусы:

- Многочисленные кабели.

- Отказ концентратора вызывает неработоспособность.

Дерево

Реальная конфигурация абонентской сети чаще напоминает иерархическую звезду концентраторов: один вход, множество выходов, уровень постепенно понижается, достигая квартиры клиента провайдера. Профессионалы договорились называть означенную топологию деревом. Пропускная способность линий эквивалентна.

Топология сети Дерево

Утолщённое дерево

Термин введён Чарльзом Лейсерсоном (Технологический институт Массачусетса) в 1985 году. Отличается наличием дополнительных связей, ускоряющих передачу информации близ вершины. Выше уровень иерархии – больше пропускная способность линии.

Потребность модифицировать дерево обусловили высокие мощности суперкомпьютеров наподобие Жёлтого камня, Тианхи-2, Мейко Саентифик, Крэй Х2. Вычислительная оборонная система Меркурий (Массачусетс) поныне использует жирное дерево. Особенно хорошо топология показала себя при выполнении быстрого преобразования Фурье распределительными вычислительными системами.

В августе 2008 года топологии усовершенствовали учёные Университета Калифорнии. Результат, согласно классификации экспертов, больше напоминает сеть Клоза (1953 год). Многоярусная система выигрывает в производительности за счёт внедрения перекрёстных связей между этажами.

Решётка

Основа представлена правильной сеткой. Каждый ПК имеет строго двух соседей в одном или нескольких направлениях. Общее число контактов – 2, 4, 6, 8… Одномерная замкнутая решётка становится кольцом. Системы FDDI используют два противоположно направленных дублирующих друг друга кольца, повышая надёжность. Многомерная топология подобного рода формирует тор. Наличие двух узлов вдоль каждого измерения тороидальной сети формирует гиперкуб.

Параллельный кластер многоядерных процессоров часто образует регулярные структуры:

- граф де Брейна;

- гиперкуб;

- гипердерево;

- утолщённое дерево;

- тор.

Топология сети Решётка

Точка-точка

Простейшая структура, сформированная двумя рабочими станциями. Типичное решение традиционной проводной телефонии.

Классификация топологий

Следует отметить важный факт: топология топологии рознь, бывают:

- физическая;

- логическая (см. выше пример Token ring);

- информационная;

- управления обменом.

Сказанное означает: единственный физический канал может использоваться различным образом.

Уровни сети

Создатели стандартов, обобщая опыт проектирования, сумели выделить основные уровни сети. Бывают, начиная нижним:

- Физический. Непосредственно кабели, эфир.

- Канальный. Ступень mac-адреса оборудования.

- Сетевой. Трансляция логических адресов в физические.

- Транспортный. Задействует адресата/получателя пакета.

- Сеансовый.

- Представления информации.

- Прикладной. Непосредственно виден пользователю.

Используемые источники:

- https://itumnik.ru/internet/kakie-sushhestvuyut-tehnologii-besprovodnogo-podklyucheniya-k-internetu

- https://integrus.ru/blog/it-decisions/metody-sredstva-tehnologii-zashhity-informatsii-v-seti-internet.html

- https://setinoid.ru/types/kompyuternye-seti

5 видов беспроводного интернета: плюсы и минусы

5 видов беспроводного интернета: плюсы и минусы Типы компьютерных сетей (классификация компьютерных сетей)

Типы компьютерных сетей (классификация компьютерных сетей)

Беспроводные сети — как установить вручную

Беспроводные сети — как установить вручную

Что такое степень защиты IP68 в смартфонах, часах? Расшифровка и характеристики

Что такое степень защиты IP68 в смартфонах, часах? Расшифровка и характеристики Принцип функционирования ADSL-модема, основные достоинства и недостатки технологии

Принцип функционирования ADSL-модема, основные достоинства и недостатки технологии Способы подключения к интернету

Способы подключения к интернету Что такое VPN — описание технологии и обзор 7 приложений и сервисов

Что такое VPN — описание технологии и обзор 7 приложений и сервисов