В инструкции описан процесс настройки NAT для преобразования IP-адресов в маршрутизируемых сетях.

Что такое NAT?

NAT (Network Address Translation) — это процесс при котором сетевое устройство, например маршрутизатор, назначает публичный адрес серверу внутри частной сети. Основное использование NAT — это ограничение количества публичных IP-адресов, которые должна использовать организация или компания, в целях экономии IP-адресов и безопасности.

Как добавить NAT правило?

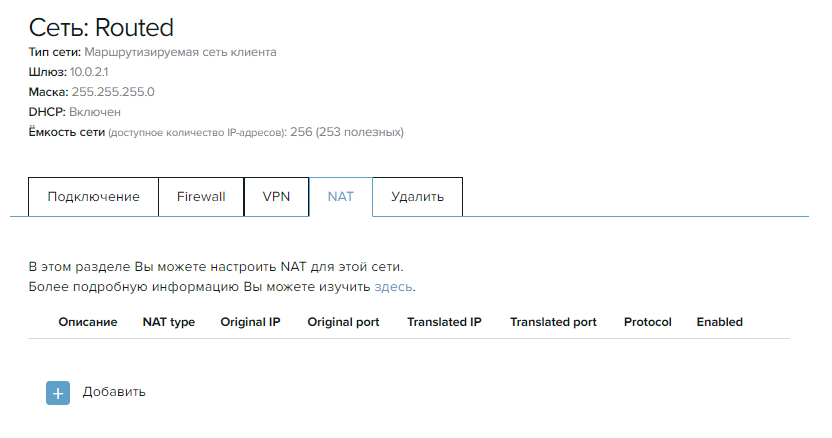

После создания маршрутизируемой сети и подключению к ней виртуальных серверов перейдите на вкладку NAT. Нажмите кнопку Добавить.

Перед вами появится новое окно в котором необходимо выбрать тип правила SNAT или DNAT.

SNAT

SNAT или Source NAT позволяет изменить исходный IP-адрес сетевого пакета на другой IP-адрес.

Использование SNAT позволяет увеличить безопасность и сохранить конфиденциальность, поскольку маскируются и скрываются частные IP-адреса устройств.

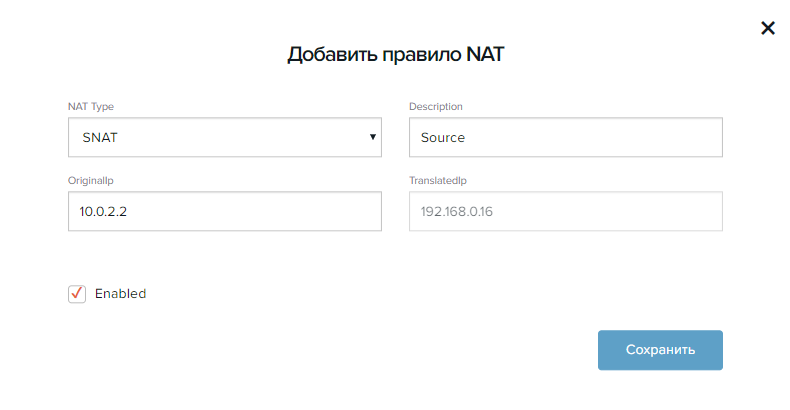

Для создания правила такого типа в поле NAT Type выберете SNAT. В поле Description введите удобное описание. В качестве OriginalIp укажите локальный адрес сервера, который нужно преобразовать. TranslatedIp — это белый IP-адрес маршрутизатора в сети, который вводится автоматически и не может быть изменен. Флаг Enable служит для включения или отключения правила. Если флаг установлен, то правило включено.

DNAT

DNAT или Destination NAT используется для преобразования целевого IP-адреса сетевого пакета в другой IP-адрес. Используя DNAT, можно скрыть внутренний IP-адрес приложения и заменить его другим IP-адресом, что делает его более безопасным.

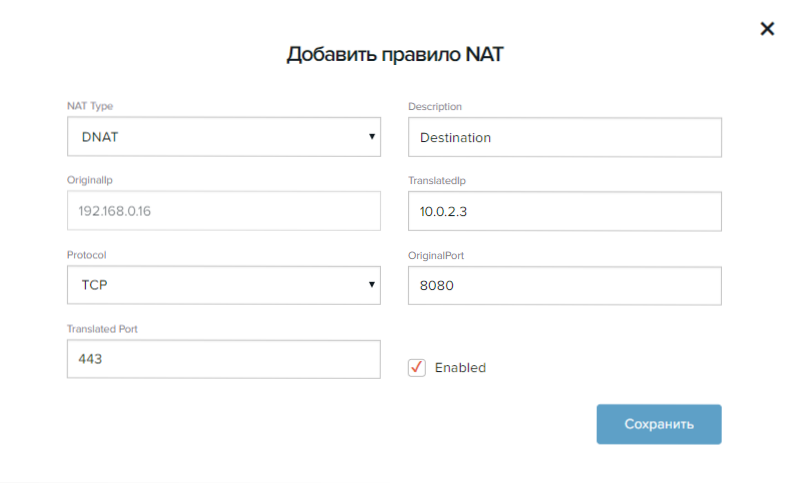

Для создания правила такого типа в поле NAT Type выберете DNAT. В поле Description введите удобное описание.OriginalIp — это белый IP-адрес маршрутизатора в сети, который вводится автоматически, этот адрес будет преобразован. В качестве TranslatedIp укажите локальный адрес сервера, для которого нужно выполнить преобразование. В выпадающем списке Protocol выберете нужный протокол.OriginalPort — это порт маршрутизатора, на который поступают пакеты данных. В качестве TranslatedPort укажите порт локального сервера, к которому нужно выполнить преобразование. Флаг Enable служит для включения или отключения правила. Если флаг установлен, то правило включено.

Примечание: если TranslatedPort выбран Any, то и OriginalPort автоматически принимает значение Any. При этом TranslatedPort может может иметь конкретное значение, если OriginalPort выбран Any.

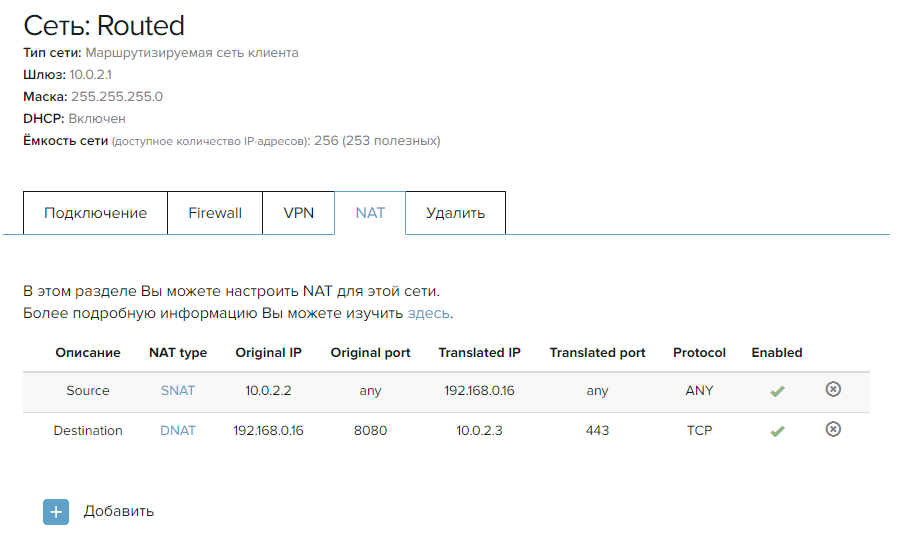

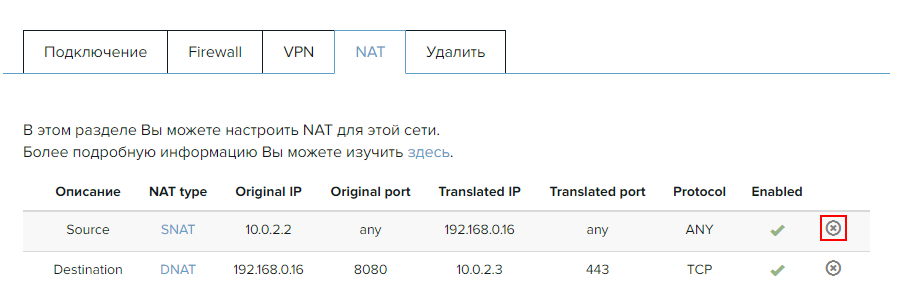

В результате созданные правила отобразятся в списке в панели управления.

Редактирование NAT правил

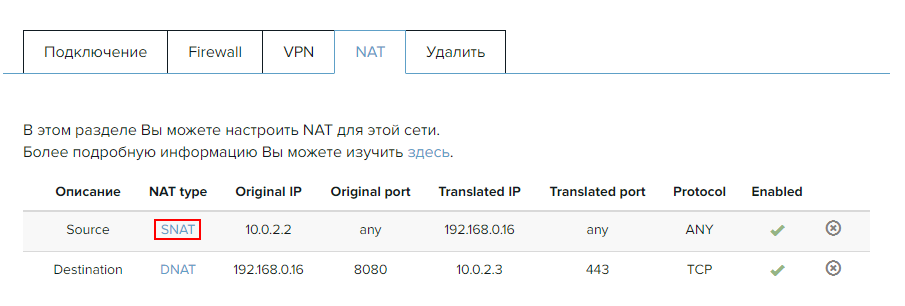

Для редактирования правила выберете нужное и кликните на его поле NAT type (показано на изображении ниже).

После внесения изменений не забудьте сохранить правило.

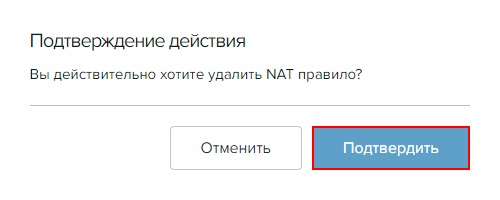

Удаление NAT правил

Удалить каждое правило можно с помощью кнопки Крестик.

Подтвердите свои действия для удаления правила.

ДомойИГРОВЫЕ ПРИСТАВКИИзменение типа NAT на PS4

Хуже проблем с подключением ничего не бывает, верно? Все мы ощутили пригорание в пятой точке, играя в Overwatch или ведя рейд в Destiny, когда внезапно персонажи начинают замирать и сбиваться, пинг взлетает, и ваши шансы на победу тают. Так что сегодня мы расскажем вам, как с этим справиться.

Изменение типа NAT PS4 может быть легким, простым и удивительно эффективным способом борьбы с этими провалами соединения. NAT означает «перевод сетевых адресов», и, если не углубляться в технические термины, по сути это способ для PS4 соединяться с хост-серверами без постоянной переадресации хостов.

Если даже это для вас слишком запутанно, не теряйтесь, потому что мы собираемся объяснить метод изменения типа NAT шаг за шагом, и это вполне может исправить ваше нестабильное соединение. Это неплохое решение, если у вас возникли проблемы с подключением к PSN (например, зависшая страница магазина), с отключением во время онлайн-игр или просто во время просмотра, или у вас высокий пинг и куча лагов.

Сначала проверьте существующий тип NAT. Вы можете сделать это, перейдя на страницу настроек PS4, затем выбрав Сеть, а затем Просмотреть состояние подключения. Ваш тип NAT будет указан внизу страницы и должен быть одним из 3 типов. Если вы не видите одного из них в списке, вам, к сожалению, может потребоваться обратиться за помощью к специалисту. Однако в 99,99% случаев вы увидите один из них:

- Открытый — ваш NAT полностью открыт. Это означает, что вы, вероятно, не будете испытывать проблем с соединением, но ваша сеть наиболее уязвима. Если ваше соединение в порядке, возможно, стоит изменить его на один из других типов.

- Умеренный — настройка по умолчанию. Какой-то трафик приоритетен, какой-то не проходит. Это соединение используется в большинстве PS4 и маршрутизаторов.

- Строгий — если у вас возникли проблемы, это одна из вероятных причин. Как и следовало ожидать, «Строгий» — это жесткая настройка, которая, вероятно, будет мешать большинству домашних подключений к Интернету на PS4.

Теперь перейдем к технической части. Вам потребуется доступ к странице администратора маршрутизатора. Они отличаются зависимости от модели и поставщика. Адрес обычно находится на задней панели маршрутизатора, и обычно это что-то вроде «192.168.0.1». Но лучше взгляните на устройство или руководство к нему, тобы наверняка.

После входа в меню администратора маршрутизатора найдите параметр «Universal Plug’n’Play» (или UPnP). Опять же, его место положение может отличаться. Включите его (если он еще не включен). Есть два способа дальнейшей настройки, но мы посмотрим на самый безопасный – нам же не нужно, чтобы что-нибудь случилось с вашей PS4.

Далее вам нужно совершить «переадресацию портов». Она заключается в создании исключений в домашней сети брандмауэра для игровых консолей и других устройств, имеющих доступ к интернету. Мы не можем дать однозначную инструкцию, ведь все маршрутизаторы разные, но эта ссылка должна помочь вам.

Как только вы нашли нужную инструкцию, Sony посоветовала, какие конкретные порты, по ее мнению, следует открыть, чтобы оптимизировать соединение. Список следующий:

- TCP: 80, 443, 3478, 3479, 3480

- UDP: 3478, 3479

После завершения этого процесса перезагрузите PS4. Обычная перезагрузка должна пройти как надо, но если вы не заметили никаких изменений после простого перезапуска, выполните принудительную перезагрузку (нажмите и удерживайте кнопку питания в течение нескольких секунд). Проверьте настройки интернета, и вы увидите, что тип NAT переключился со строгого на умеренный. Это должно позволить вам спокойно играть онлайн. Не забудьте про PS Plus!

Слишком запутанно? Дайте нам знать, и если мы пропустили что-нибудь, и что у вас получилось!

- 15-10-2016, 01:45

- 4 079

Сеть и интернет / Статьи и теория

Network Address Translation — механизм в хозяйстве совершенно необходимый уже с 1994-го года. Много сессий об него сломано и пакетов потеряно.Нужен он чаще всего для подключения вашей локальной сети к Интернету. Дело в том, что теоретически существует 255*255*255*255=4 228 250 625. 4 миллиарда адресов. Даже если бы у каждого жителя планеты был всего один компьютер, адресов бы уже не хватало. А тут разве что утюги к Интернету не подключаются. Умные люди сообразили это ещё в начале 90-х и как временное решение предложили разделить пространство адресов на публичные (белые) и приватные (частные, серые).В Определение от CiscoNAT означает преобразование сетевых адресов. NAT предназначен для упрощения и сохранения IP-адресов. Он позволяет частным IP-сетям, которые используют незарегистрированные IP-адреса, подключаться к Интернету. NAT работает на маршрутизаторе, который обычно соединяет две сети, и преобразует частные (а не глобально уникальные) адреса во внутренней сети в действительные адреса перед отправкой пакетов в другую сеть. Поскольку данная функция является частью возможностей маршрутизатора, трансляцию сетевых адресов (NAT) можно настроить для отображения только одного адреса всей сети для внешнего мира. Это обеспечивает дополнительную безопасность и позволяет скрыть внутреннюю сеть от доступа извне. NAT поддерживает совместные функции обеспечения безопасности и сохранения адресов и обычно устанавливается в средах удаленного доступа. Дополнительные сведения о работе NAT содержатся в документе Принципы работы NAT.К последним относятся три диапазона:10.0.0.0/8————————172.16.0.0/12————————192.168.0.0/16Их вы свободно можете использовать в своей частной сети, и поэтому, разумеется, они будут повторяться. Как же быть с уникальностью? Кому будет отвечать WEB-сервер, которому пришёл запрос с обратным адресом 192.168.1.1? Ростелекому? Компании Татнефть? Или вашему комнатному Длинку? В большом интернете никто ничего не знает о приватных сетях — они не маршрутизируются.Тут и выходит на сцену NAT. По большому счёту, это обман, подстава. На натирующем устройстве ваш приватный адрес, грубо говоря, просто подменяется на белый адрес, который и будет фигурировать далее в пакете, пока он путешествует до WEB-сервера. А вот белые адреса очень даже хорошо маршрутизируются, и пакет точно вернётся обратно на натирующее устройство. Но как оно в свою очередь поймёт, что с ним делать дальше? Вот с этим и разберёмся.Типы NATСтатическийВ этом случае один внутренний адрес преобразуется в один внешний. И при этом все запросы, приходящие на внешний адрес будут транслироваться на внутренний. Словно бы этот хост и является обладателем этого белого IP-адреса.Настраивается следующей командой:

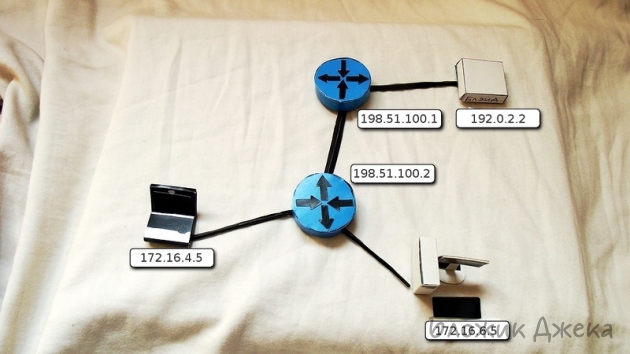

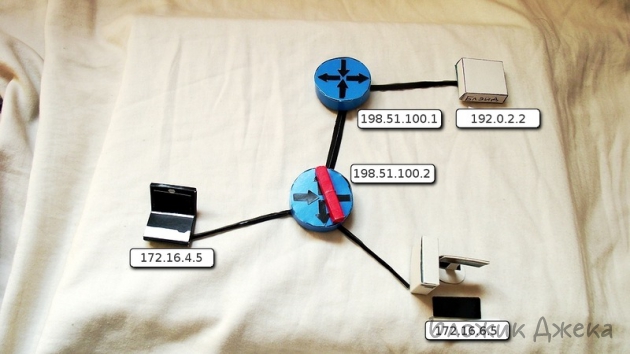

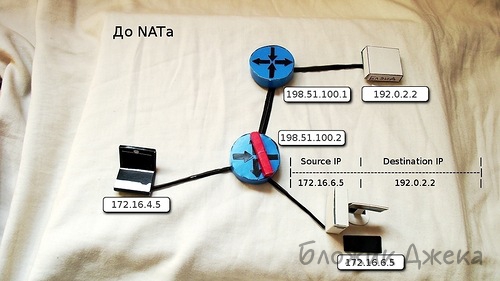

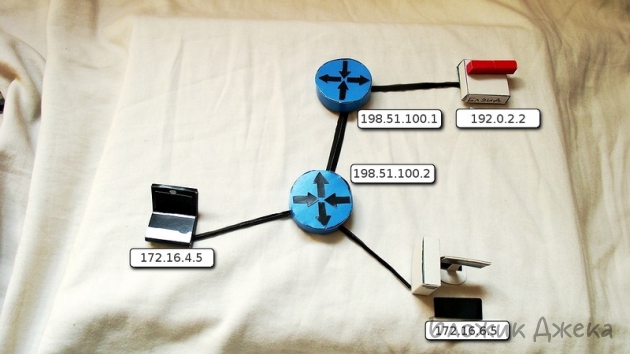

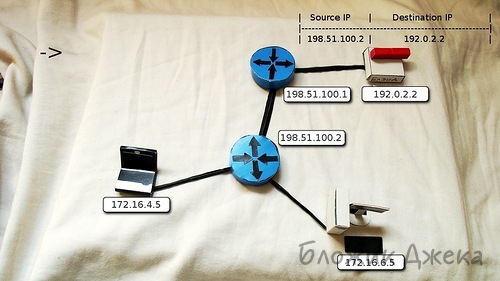

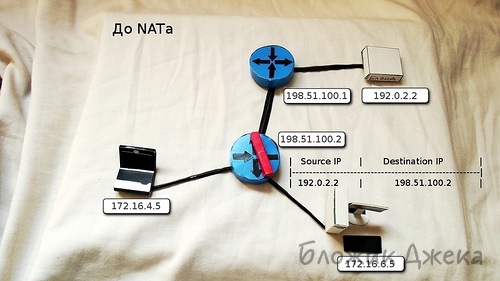

Router (config)# ip nat inside source static 172.16.6.5 198.51.100.2Что происходит:1) Узел 172.16.6.5 обращается WEB-серверу. Он отправляет IP-пакет, где в качестве адреса получателя стоит 192.0.2.2, а отправителя 172.16.6.5.

Router(config)#ip nat pool lol_pool 198.51.100.3 198.51.103.14Задали пул (диапазон) публичных адресов, из которого будет выбираться адрес для натирования

Router(config)#access-list 100 permit ip 172.16.6.0 0.0.0.255 anyЗадаём список доступа, который пропускает все пакеты с адресом источника 172.16.6.х, где х варьируется 0-255.

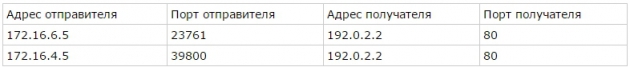

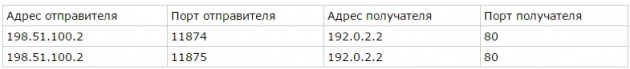

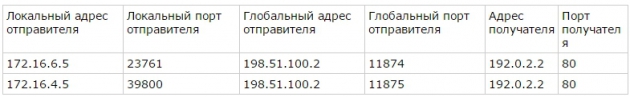

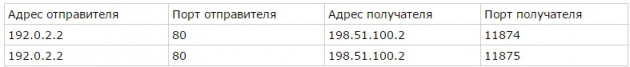

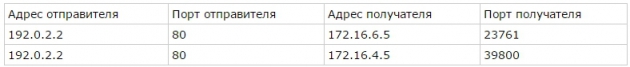

Router(config)#ip nat inside source list 100 pool lol_poolЭтой командой мы стыкуем созданный ACL и пул. Этот вариант тоже не универсальный, своих 300 пользователей вы так же не сможете выпустить всех в Интернет, если у вас нет 300 внешних адресов. Как только белые адреса исчерпаются, никто новый уже не сможет получить доступ в Интернет. При этом те пользователи, что уже успели отхватить себе внешний адрес, будут работать. Скинуть все текущие трансляции и освободить внешний адреса вам поможет команда clear ip nat translation *Помимо динамического выделения внешних адресов, этот динамически NAT отличается от статического тем, что без отдельной настройки проброса портов уже невозможно внешнее соединение на один из адресов пула.Many-to-OneСледующий тип имеет несколько названий: NAT Overload, Port Address Translation (PAT), IP Masquerading, Many-to-One NAT.Последнее название говорит само за себя — через один внешний адрес выходит в мир много приватных. Это позволяет решить проблему с нехваткой внешних адресов и выпустить в мир всех желающих.Тут надо бы дать пояснение, как это работает. Как два приватных адреса транслируются в один можно представить, но как маршрутизатор понимает кому нужно переслать пакет, вернувшийся из Интернета на этот адрес? Всё очень просто:Предположим, что от двух хостов из внутренней сети приходят пакеты на натирующее устройство. Оба с запросом к WEB-серверу 192.0.2.2.Данные от хостов выглядят так:

Router(config)#access-list 101 permit 172.16.4.0 0.0.0.255 Router(config)#ip nat inside source list 101 interface fa0/1 overloadПри этом, разумеется, сохраняется возможность настроить пул адресов:

Router(config)#ip nat pool lol_pool 198.51.100.2 198.51.103.14 Router(config)#access-list 100 permit 172.16.6.0 0.0.0.255 Router(config)#ip nat inside source list 100 pool lol_pool overloadПеренаправление портовИначе говорят ещё проброс портов или mapping.Когда мы только начали говорить про NAT, трансляция у нас была один-в-один и все запросы, приходящие извне автоматически перенаправлялись на внутренний хост. Таким образом можно было бы выставить сервер наружу в Интернет.Но если у вас нет такой возможности — вы ограничены в белых адресах, или не хотите выставлять всем пучком портов его наружу, что делать?Вы можете указать, что все запросы, приходящие на конкретный белый адрес и конкретный порт маршрутизатора, должны быть перенаправлены на нужный порт нужного внутреннего адреса.

Router(config)#ip nat inside source static tcp 172.16.0.2 80 198.51.100.2 80 extendableПрименение данной команды означает, что TCP-запрос, пришедший из интернета на адрес 198.51.100.2 по порту 80, будет перенаправлен на внутренний адрес 172.16.0.2 на тот же 80-й порт. Разумеется, вы можете пробрасывать и UDP и делать перенаправление с одного порта на другой. Это, например, может оказаться полезным, если у вас есть два компьютера, к которым нужен доступ по RDP извне. RDP использует порт 3389. Один и тот же порт вы не можете пробросить на разные хосты (при использовании одного внешнего адреса). Поэтому вы можете сделать так:

Router(config)# ip nat inside source static tcp 172.16.6.61 3389 198.51.100.2 3389 Router(config)# ip nat inside source static tcp 172.16.6.66 3389 198.51.100.2 3398 Тогда, чтобы попасть на компьютер 172.16.6.61 вы запускаете RDP-сессию на порт 198.51.100.2:3389, а на 172.16.6.66 — 198.51.100.2:3398. Маршрутизатор сам раскидает всё, куда надо.Кстати, эта команда — частный случай самой первой: ip nat inside source static 172.16.6.66 198.51.100.2. Только в этом случае речь идёт о пробросе всего трафика, а в наших примерах — конкретных портов протокола TCP.Вот так в общих чертах фунциклирует NAT. Про его особенности, плюсы/минусы написано куча статей, но не отметить их нельзя.Слабости и силости NATПлюсы— В первую очередь NAT позволяет сэкономить публичные IP-адреса. Собственно для этого он и был создан. Через один адрес, теоретически можно выпустить больше 65000 серых адресов (по количеству портов).— Во-вторых, PAT и динамический NAT является в какой-то степени файрволом, препятствуя внешним соединениям доходить до конечных компьютеров, на которых может не оказаться своего файрвола и антивируса. Дело в том, что если извне на натирующее устройство приходит пакет, который тут не ожидается или не разрешён, он просто отбрасывается.Чтобы пакет был пропущен и обработан, должны выполниться следующие условия:1) В NAT-таблице должна быть запись для этого внешнего адреса, указанного как адрес отправителя в пакетеИ2) Порт отправителя в пакете должен совпадать с портом для этого белого адреса в записи И3) Порт назначения в пакете, совпадает с портом в записи.ИЛИНастроен проброс портов.Но не нужно рассматривать NAT именно как файрвол — это не более, чем дополнительная его плюшка.— В-третьих, NAT скрывает от посторонних глаз внутреннюю структуру вашей сети — при трассировке маршрута извне вы не увидите ничего далее натирующего устройства.МинусыЕсть у NAT’а и минусы. Самые ощутимые из них, пожалуй, следующие:— Некоторые протоколы не могут работать через NAT без костылей. Например, FTP или протоколы туннелирования (несмотря на то, как просто я настроил FTP в лабораторке, в реальной жизни это может создать кучу проблем)— Другая проблема кроется в том, с одного адреса идёт много запросов на один сервер. Многие были свидетелем этого, когда заходишь на какой-нибудь Rapidshare, а он говорит, что с вашего IP уже было соединение, вы думаете, что “врёт, собака”, а это ваш сосед уже сосет. По этой же причине бывали проблемы c ICQ, когда сервера отказывали в регистрации.— Не очень актуальная сейчас проблема: нагрузка на процессор и оперативную память. Поскольку объём работы довольно велик по сравнению с простой маршрутизацией (это надо не просто глянуть заголовок IP, надо его снять, TCP-заголовок снять, в таблицу занести, новые заголовки прикрутить) в мелких конторах с этим бывают проблемы. Я сталкивался с такой ситуацией.Одно из возможных решений — вынести функцию NAT на отдельный ПК либо на специализированное устройство, например Cisco ASA.Для больших игроков, у которых маршрутизаторы ворочают по 3-4 BGP full-view, сейчас это не составляет проблем.Что ещё нужно знать?— NAT применяется в основном для обеспечения доступа в Интернет хостам с приватными адресами. Но бывает и иное применение — связь между двумя частными сетями с пересекающимися адресными пространствами.Например, ваша компания покупает себе филиал в Актюбинске. У вас адресация 10.0.0.0-10.1.255.255, а у них 10.1.1.0-10.1.10.255. Диапазоны явно пересекаются, настроить маршрутизацию никак не получится, потому что один и тот же адрес может оказаться и в Актюбинске и у вас в штаб-квартире.В таком случае на месте стыка настраивается NAT. Поскольку серых адресов у нас не мерено, можно выделить, к примеру, диапазон 10.2.1.0-10.2.10.255 и делать трансляцию один-в-один:10.1.1.1-10.2.1.110.1.1.2-10.2.1.2…10.1.10.255-10.2.10.255— В больших игрушках для взрослых NAT может быть реализован на отдельной плате (и часто так и есть) и без неё не заработает. А на офисных железках, напротив, есть почти всегда.— С повсеместным внедрением IPv6 необходимость в NAT’e будет сходить на нет. Уже сейчас большие заказчики начинают интересоваться функционалом NAT64 — это когда у вас выход в мир через IPv4, а внутренняя сеть уже на IPv6— Разумеется, это лишь поверхностный взгляд на NAT и есть ещё море нюансов, не утонуть в котором вам поможет самообразование.Теперь перейдем к практике.Оригинал статьи на Хабрескачать dle 12.0Используемые источники:

- https://1cloud.ru/help/network/nastroika-nat-v-paneli-upravleniya

- https://toconsole.ru/%d0%b8%d0%b7%d0%bc%d0%b5%d0%bd%d0%b5%d0%bd%d0%b8%d0%b5-%d1%82%d0%b8%d0%bf%d0%b0-nat-%d0%bd%d0%b0-ps4/

- http://routeworld.ru/set-i-internet/theory/108-nat-preobrazovanie-setevyh-adresov.html

NAT (Преобразование сетевых адресов)

NAT (Преобразование сетевых адресов)

Исправление неполадок GTA Online при использовании «строгого» типа NAT

Исправление неполадок GTA Online при использовании «строгого» типа NAT

CG-NAT — зачем нужен и как начать пользоваться

CG-NAT — зачем нужен и как начать пользоваться

Тип нат умеренный как изменить на открытый. Как настроить NAT соединение и статический IP на PS4

Тип нат умеренный как изменить на открытый. Как настроить NAT соединение и статический IP на PS4 10 лайфхаков для владельцев PS4. Все, что вы не знали о своей приставке

10 лайфхаков для владельцев PS4. Все, что вы не знали о своей приставке NAT в роутере и на сервере – что это такое и где используется

NAT в роутере и на сервере – что это такое и где используется