Содержание

- 1 Удаляем исполняемые файлы вируса на USB флешке

- 2 Проверка системы на наличие команд автозапуска вируса

- 3 Восстанавливаем вид каталогов и доступ к папкам

- 4 Ручной способ восстановления атрибутов скрытых папок на флешке

- 5 Скрипт для автоматического снятия атрибутов скрытия с исходных папок и файлов

- 6 Как защитить флешку от вирусов и стирания информации

Вчера на курсах подхватил на флешку вирус, который был немедленно детектирован и удален антивирусом на моем домашнем компе. Однако оказалось, что все папки на флешке стали ярлыками. Какое-то время назад я уже сталкивался с такой проблемой, поэтому знаю первое правило, позволяющее предотвратить заражение вашего компьютера: не в коем случае не пытайтесь открыть ярлыки к папкам! (даже если данные на флешке бесценны, и вы хотите немедленно убедиться в том, что они никуда не пропали). Почему не стоит открывать эти ярлыки? Создатели вируса пошли на такую уловку: в свойствах этих ярлыков прописаны две команды:

- Первая запускает и устанавливает вирус на Ваш ПК

- Вторая открывает интересующую Вас папку

Т.е. пользователь, на компьютере которого не установлен антивирус, не обратив внимание на тот факт, что все каталоги на флешке теперь отображаются в виде ярлыков, может просто не знать, что флешка заражена, т.к. все папки на флешке открываются и информация в них на месте. В некоторых модификациях подобного вируса папки перестают открываться, даже если щелкнуть по ярлыку. В любом случае, не паникуйте, не спешите форматировать USB флешку и читайте внимательно инструкцию ниже. Поймите, каталоги никуда не делись, они как лежали на флешке так и лежат. Просто вирус скрыл все папки на флешке, т.е. им были назначены соответствующие атрибуты (скрытый + архивный). Наша задача: уничтожить вирус и снять эти атрибуты.

Итак, ниже я приведу инструкцию, описывающую что делать, если папки на флеше стали ярлыками

Содержание:

Удаляем исполняемые файлы вируса на USB флешке

Первым делом необходимо избавиться от исполняемых фалов вируса. Это можно сделать с помощью любого антивируса (благо есть куча бесплатных или portable версий, таких как Dr.Web CureIt или Kaspersky Virus Removal Tool), если же его нет – можно попробовать найти и обезвредить вирус вручную. Как же найти файлы вируса, заразившего USB флешку?

- В проводнике Windows включаем отображение скрытых и системных фалов.

- В Windows XP: Пуск-> Мой компьютер->Меню Сервис->Свойства папки->вкладка Вид. На ней снимаем галку у параметра «Скрывать защищенные системные файлы (рекомендуется)» и устанавливаем у «Показывать скрытые файлы и папки».

- В Windows 7 путь немного другой: Пуск->Панель Управления->Оформление и персонализация->Параметры папок->Вкладка Вид. Параметры те же самые.

- Для Windows 8/10 инструкция есть в статье Показать скрытые папки в Windows 8.

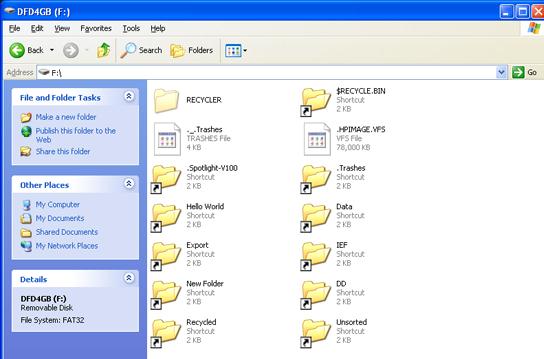

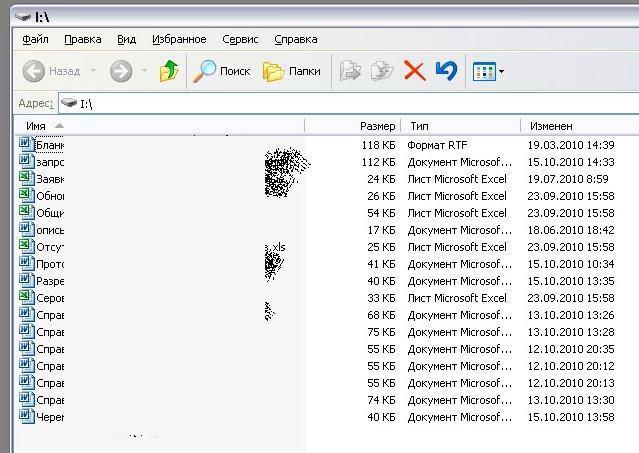

- Открываем содержимое флешки, и видим на нем множество ярлыков на папки (обратите внимание на значок ярлыка у иконок папок).

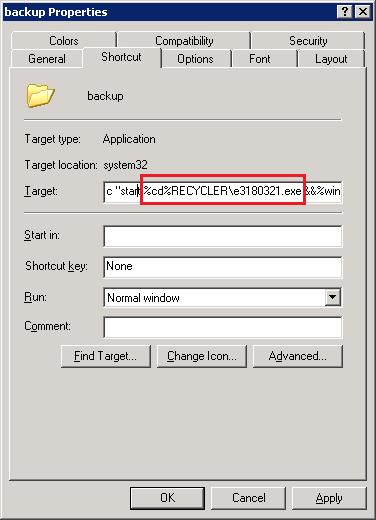

Теперь нужно открыть свойства любого ярлыка на папку (ПКМ -> Свойства). Они будут выглядеть примерно так:

Нас интересует значения поля Target (Объект). Строка, указанная в нем довольно длинная, и может выглядит примерно так:

%windir%system32cmd.exe /c "start %cd%RECYCLERe3180321.exe &&%windir%explorer.exe %cd%backup

В этом примере RECYCLERe3180321.exe это и есть тот самый вирус. Т.е. файл вируса с именем e3180321.exe находится в папке RECYCLER. Удаляем этот файл, а можно и папку целиком (рекомендую проверить наличие этой папки как на самой зараженной флешке, так и в системных каталогах C:windows, C:windowssystem32 и в профиле текущего пользователя (о них чуть ниже)).

Так же рекомендую посмотреть исполняемые файлы вируса в следующих каталогах:

- в Windows 7, 8 и 10 —

C:usersимя_пользователяappdataroaming - в Windows XP —

C:Documents and Settingsимя_пользователяLocal SettingsApplication Data

Если в этих каталогах имеются файлы с расширением «.exe», то скорее всего это и есть исполняемый файл вируса и его можно удалить (на незараженном компьютере в этом каталоге .exe файлов быть не должно).

В некоторых случаях такие вирусы не детектируются антивирусами, т.к. их могут создавать в виде .bat/.cmd/.vbs файлов сценариев, которые в принципе не выполняют никаких деструктивных действия на компьютере. Рекомендуем руками проверить флешку на наличие файлов с такими разрешениями (их код можно посмотреть с помощью любого текстового редактора).

Теперь клик по ярлыку не опасен!

Проверка системы на наличие команд автозапуска вируса

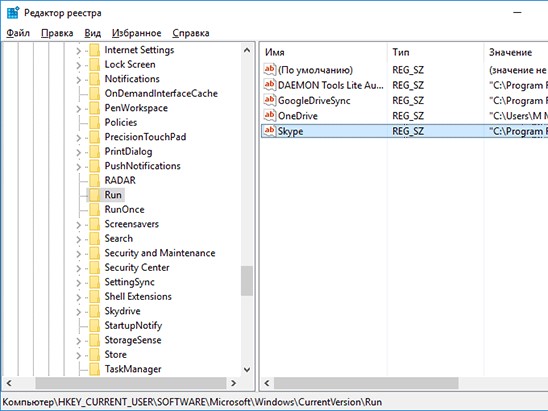

В некоторых случаях вирусы прописывают себя в автозапуск системы. Проверьте руками следующие ветки реестра (regedit.exe) на наличие подозрительных записей:

- HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun – эти программы запускаются при загрузке компьютера

- HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionRun – программы, автоматически запускаемые при входе текущего пользователя

Удалите все подозрительные записи и незнакомые программ (ничего плохого вы не сделаете, и если даже вы отключите автозагрузку какой-то нужной программы, вы сможете всегда запустить ее вручную после входа в систему).

Другие способы автозапуска программ в системе описаны в статье Управление автозапуском программ в Windows 8.

Восстанавливаем вид каталогов и доступ к папкам

После того, как флешка и компьютер очищена от вирусов, нужно восстановить обычный вид папок и файлов на флешке. В зависимости от модификации вируса (и фантазии «разработчиков») оригинальным папкам могут быть присваивоены системные атрибуты «скрытая» и «системная», либо они могут быть перенесены в некую также скрытую папку, специально созданную вирусом. Просто так эти атрибуты не снять, поэтому придется воспользоваться командами сброса атрибутов через командную строку. Это также можно сделать вручную или с помощью командного файла. Затем оставшиеся ярлыки на папки можно удалить – они нам не нужны

Ручной способ восстановления атрибутов скрытых папок на флешке

- Открываем командную строку с правами администратора

- В появившемся черном окне вводим команды, после набора каждой нажимаем Enter

cd /d f:, гдеf:— это буква диска, назначенная флешке (в конкретном случае может отличаться)attrib -s -h /d /s, команда сбрасывает атрибуты S («Системный»), H («Скрытый») для всех файлов и папок в текущем каталоге и во всех вложенных.

В результате все данные на накопителе становятся видимыми.

Скрипт для автоматического снятия атрибутов скрытия с исходных папок и файлов

Можно воспользоваться готовым скриптов, которые выполняет все операции по восстановлению атрибутов файлов автоматически.

С этого сайта скачайте файл clear_attrib.bat (263 байта) (прямая ссылка) и запустите его с правами администратора. Файл содержит следующий код:

:lblclsset /p disk_flash="Enter flash drive: "cd /D %disk_flash%:if %errorlevel%==1 goto lblclscd /D %disk_flash%:del *.lnk /q /fattrib -s -h -r autorun.*del autorun.* /Fattrib -h -r -s -a /D /Srd RECYCLER /q /sexplorer.exe %disk_flash%:

При запуске программа просит вас указать имя диска флешки (например, F:), а затем сама удаляет все ярлыки, фалы autorun.*, снимает атрибуты скрытия с каталогов, удаляет папку с вирусом RECYCLER и, наконец, показывает содержимое USB флешки в проводнике.

Надеюсь, эта заметка будет полезной. Если у вас встретятся другие модификации вируса, превращающего папки на флешке в ярлыки – описывайте симптомы в комментариях, попытаемся разобраться с проблемой вместе!

Информация к новости

- Просмотров: 23 279

- Автор: admin

- Дата: 22-01-2018

22-01-2018

Категория: Безопасность

Те, кто активно используют флешки в процессе своей работы, наверняка не единожды задумывались над вопросом, как защитить устройство и хранящуюся на нём информацию. Защитить от вирусов, которые могут проникнуть на накопитель, если его приходится подключать к чужим компьютерам. Защитить, возможно, от намеренных действий коллег на работе, жаждущих уничтожить хранимую информацию. Защитить от детей. Уберечься как минимум от вирусов и детских шалостей можно с помощью механического переключателя для защиты от записи, если флешка таковой предусматривает. Если такого переключателя нет, можно прибегнуть к программным аналогам такого механизма. А при необходимости ещё и усилить безопасность хранимой информации. Об этом, собственно, и будем говорить далее.

Как защитить флешку от вирусов и стирания информации

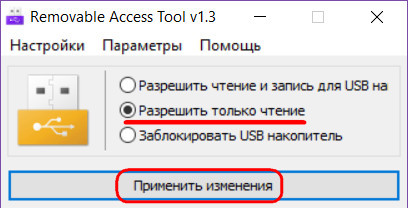

Программа Ratool

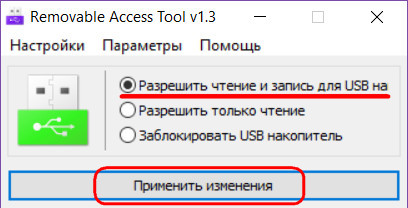

Защищать съёмные накопители – флешки, SD-карты, оптические диски — от записи ненужной информации и удаления, наоборот, нужной информации умеет небольшая портативная программка Ratool. Её совершенно бесплатно можно скачать на сайте разработчиков:https://www.sordum.org/8104/ratool-v1-3-removable-access-toolДве основные возможности программки:• Запрет записи данных на носитель и блокировка удаления существующих данных;• Полное блокирование носителя.Запускаем Ratool. Чтобы запретить запись на флешку и удаление с неё данных, в окне программки выбираем пункт «Разрешить только чтение». Жмём кнопку «Применить изменения».

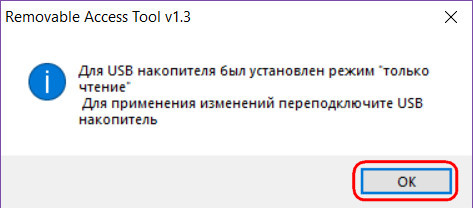

Увидим уведомление, в котором говорится, что для применения внесённых изменений флешку нужно переподключить. Жмём «Ок».

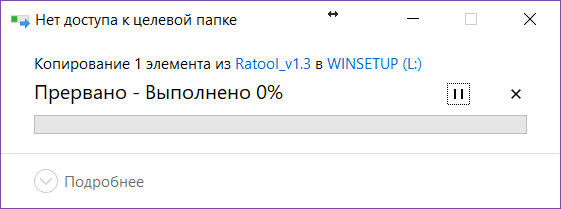

Вынимаем флешку из USB-порта и снова вставляем. Теперь при попытке копирования файлов на флешку в проводнике Windows этот процесс подвиснет на 0% и никак не будет продвигаться дальше.

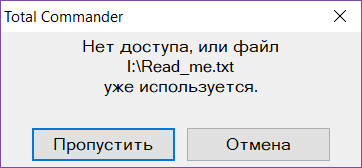

А при удалении с флешки файлов операция будет попросту игнорироваться. А вот Total Commander желающему несанкционированно поработать с нашей флешкой расскажет о том, что происходит. При копировании файлов внутри файлового менеджера увидим сообщение, что, мол, нет доступа.

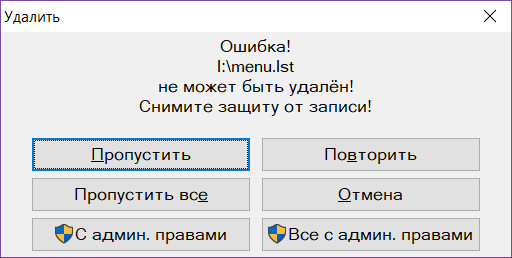

А при попытке удаления данных Total Commander запросит снятие защиты от записи.

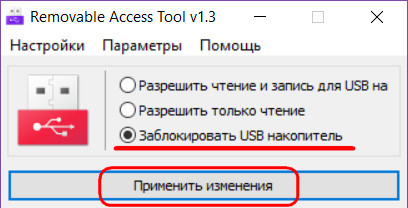

Ratool при необходимости может заблокировать флешку полностью – сделать так, что компьютер вовсе не будет её определять. Для этого в окне программы нужно выбрать последний пункт «Заблокировать USB накопитель» и применить изменения.

И, как и в предыдущем случае, переподключить флешку. Чтобы вернуть всё назад — сделать флешку определяемой компьютером или разрешить запись данных — в окне Ratool выбираем первый пункт «Разрешить чтение и запись…», применяем изменения и переподключаем носитель.

От сообразительных сторонних лиц, которые могут раскрыть секрет защиты флешки от записи, в арсенале Ratool есть возможность доступа к программе при условии ввода пароля.

Простой и удобный механизм работы Ratool, увы, не лишён недостатков. Осуществляемая средствами этой программки блокировка носителей касается только текущего компьютерного устройства. На другом ПК, на другом ноутбуке флешка не будет защищена от записи. На любом новом устройстве придётся запускать Ratool и проводить операцию по запрету записи данных касательно именно этого устройства. Благо, весит программка совсем мало, так что её можно поместить на флешку и всегда носить с собой. Ratool является программой для Windows, запускается с EXE-файла, следовательно, она не поможет в случаях подключения флешки к компьютерам на базе других операционных систем.

Редактор локальной групповой политики Windows

Ratool, по сути, являет собой упрощённый механизм блокировки съёмных носителей информации, который на своём личном или рабочем компьютере можно осуществить средствами самой Windows – с помощью редактора групповой политики. Последний нельзя использовать в редакции Windows Home, зато в редакции Pro с его помощью можно заблокировать флешки, SD-карты, оптические диски и прочие накопители как для всех, так и для отдельных учётных записей компьютера. Как работать с редактором в принципе и в части создания ограничений только для отдельных пользователей в деталях рассматривается в этой статье. В её п. 3 описан способ отключения записи данных на съёмные носители.***Даже первый способ, не говоря уже о втором, хорош, когда флешка используется в ограниченном круге Windows-компьютеров. Если круг компьютеров широк, более уместными будут иные действия. Можно, например, отдельным способом обезопасить флешку от возможности проникновения вредоносного ПО. Ну а вопрос с блокировкой возможности удаления данных сторонними лицами желательно заменить на вопрос ограничения доступа к данным накопителя в принципе.

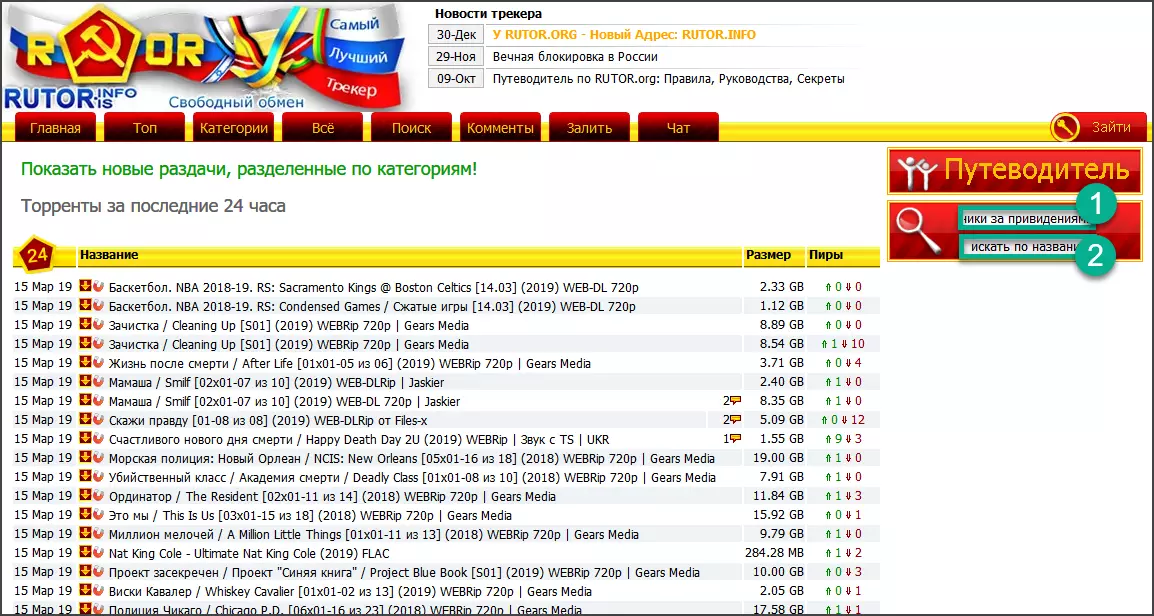

Защита флешки от вирусов

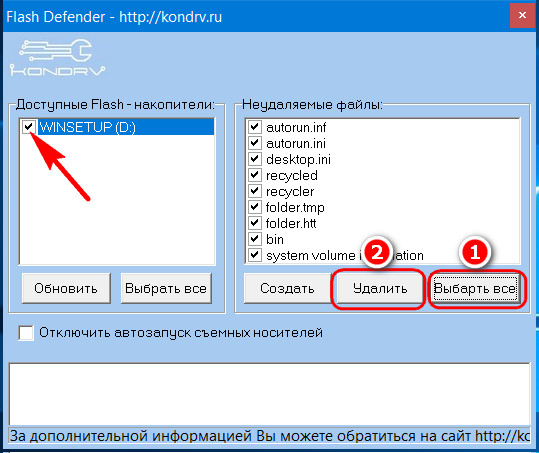

Защитить флешку от вирусов поможет механизм записи на неё специальных скрытых файлов с нулевым размером. Они имеют названия и расширения файлов автозапуска, под которые обычно маскируется вредоносное ПО, не удаляются, не перезаписываются. Они просто хранятся на флешке, не занимая места. Если вирус попытается перезаписать их, ему это не удастся сделать. Создавать такие файлы-обманки умеет, например, бесплатная портативная утилита Flash Defender, скачать можно на нашем облачном хранилище по ссылке:https://cloud.mail.ru/public/GpFu/PxPLjziXfЗапускаем утилиту. В левой части окошка галочкой отмечаем флешку. Справа кликаем кнопку «Выбрать все», затем «Удалить».

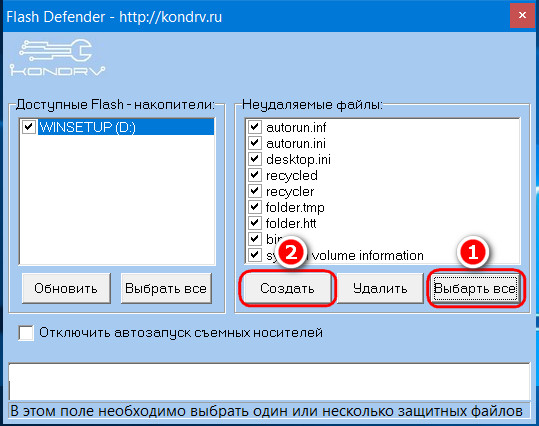

Если на флешке до этого существовали скрытые файлы с именами из перечня Flash Defender, они должны быть удалены, чтобы утилита могла создать свои такие файлы. Далее в правой части окошка снова жмём кнопку «Выбрать все» и жмём «Создать».

Всё – теперь можно не бояться подключать флешку к компьютеру каждого встречного-поперечного. Как минимум от классических сценариев распространения вредоносного ПО такая защита сработает.

Шифрование флешки

У Windows есть свой штатный механизм шифрования дисков и съёмных носителей BitLocker, но поскольку нам нужен универсальный способ доступа к данным флешки, его рассматривать в этом контексте никак нельзя. BitLocker не доступен в редакции Windows Home, засилье которых можем наблюдать на многих OEM-устройствах обывателей. Универсальный способ защиты может предложить кроссплатформенная программа TrueCrypt. Она шифрует носитель, запароливает доступ к нему. С ней можно работать в системах Windows (в том числе с портативной версией), Mac и Linux. Подробно работу этой программы мы рассматривали в статьях о «TrueCrypt инструкция» и EncFS.ВернутьсяКомментариев: 12 Дорогой посетитель, Вы можете задать на сайте любой вопрос и обязательно получите ответ!

В этом случаи форматировать флешку не стоит !!!

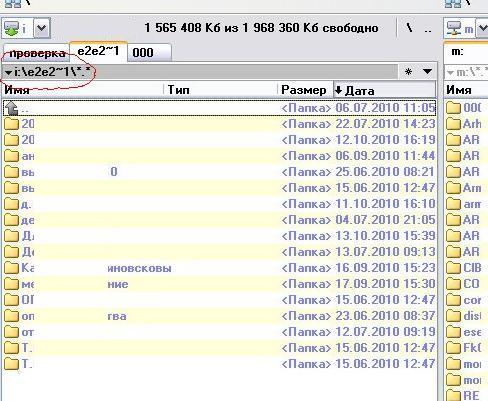

Все дело в том, что вирус создает директорию в названии которой есть недопустимые символы. Этих символов нет в наборе символов, которые используют для назначения имен папок в формате 8.3. В результате, такая папка не отображается ни в одном из файловых менеджеров в независимости от настроек последнего.

Затем вирус переносит настоящие папки в эту скрытую папку.

Я попытаюсь описать по шагам, как вынуть файлы из скрытой папки на флешке, которой якобы нет. ————————————ВНИМАНИЕ: если у вас вместо папок ярлыки или файлы *.exe, то читаем статью «Папки на флешке стали ярлыками«.Это сделано потому что способ решения проблемы разный. ————————————

Итак, начнем. Наша флека/диск это диск с буквой I:

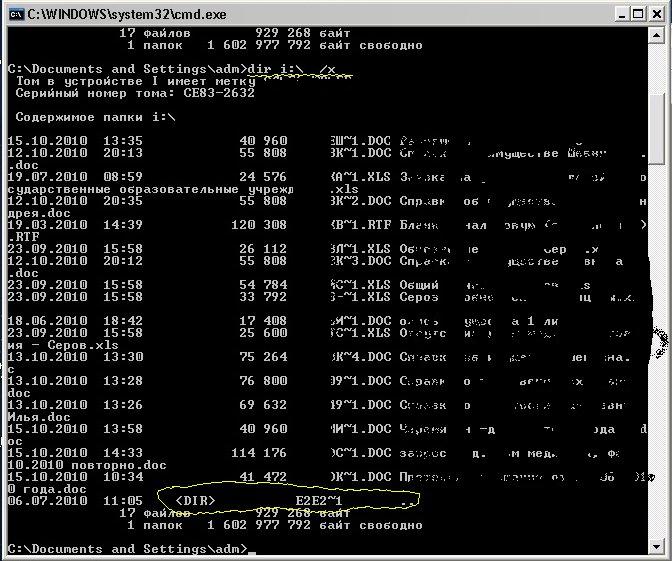

Чтобы нам увидеть директорию, обратимся за помощью к командной строке. Жмем WIN+R вбиваем команду CMD и жмем Enter. Перед нами приглашение командной строки.

Microsoft Windows XP [Версия 5.1.2600] (С) Корпорация Майкрософт, 1985-2001.

C:Documents and SettingsUser>_

Далее вводим командуDir i: /x где :i – буква вашей флешки/х – ключ для показа всех файлов

На картинке видно скрытую папку с названием e2e2~1

Советы пользователей присланных мне.

Совет 1: Меняем имя папки

Совет 2: Бат файл для скрытых папок

Также если у Вас на флешке есть скрытые папки то вам поможет БАТ файл:

@echo off mode con codepage select=1251 > nul echo Please wait… attrib -s -h -r -a /s /d

Кому лень создавать файл, можете загрузить бат файл прямо с блога.

Данный файл снимает все атрибуты со всех папок и файлов, ЗАПУСКАТЬ ТОЛЬКО НА ФЛЕШЬ ДИСКЕ.

Внимание 20-03-2011 был добавлен комментарий о том, что уже существует новая модификация вируса, которая не прячет папки, а удаляет их, будте бдительней.

Совет 3: Простой способ вынимания информации

Пользователем СЕРГЕЙ был прислан самый простой способ решение задачи. Он открыл флешку в Total Commander 7.0 Podarok Edition как оказалось там есть кнопка 8.3 (Короткие имена в формате DOS 8.3) нажав её имена папок отображаемых изменились и появилась нужная папка е2е2~1 войдя в которую всё ее содержимое можно скопировать в другое место, или можно её переименовать в 111 и она становится видна.

Совет 4: Способ пользователя Muller

Пользователем Muller был предложен оригинальный способ. Для этого нужно запаковать флешку архиватором RAR. Затем открыть архив и вынуть нужные вам файлы =) вот ссылка на комментарий Muller`а.

PS: Информация взята с сайта http://acid.name/

Используемые источники:

- https://winitpro.ru/index.php/2012/07/19/papki-na-fleshke-stali-yarlykami/

- https://remontcompa.ru/bezopasnost/1484-kak-zaschitit-fleshku-ot-virusov-i-stiraniya-informacii.html

- http://www.imsprice.ru/pc-soft/44-antivirus/173-virus-skryl-faily-na-fleshke-reshenie-problemy

Теперь нужно открыть свойства любого ярлыка на папку (ПКМ -> Свойства). Они будут выглядеть примерно так:

Теперь нужно открыть свойства любого ярлыка на папку (ПКМ -> Свойства). Они будут выглядеть примерно так:  Нас интересует значения поля Target (Объект). Строка, указанная в нем довольно длинная, и может выглядит примерно так:

Нас интересует значения поля Target (Объект). Строка, указанная в нем довольно длинная, и может выглядит примерно так: Выбираем флэшку. Основные характеристики USB-флэш-накопителей

Выбираем флэшку. Основные характеристики USB-флэш-накопителей

Как подключить флешку к ноутбуку: работа с флешкой для начинающих.

Как подключить флешку к ноутбуку: работа с флешкой для начинающих.

Почему компьютер не видит флешку и Micro SD: что делать в этом случае

Почему компьютер не видит флешку и Micro SD: что делать в этом случае

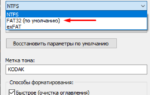

Как поменять FAT32 на NTFS на флешке, жестком диске или SSD без потери данных

Как поменять FAT32 на NTFS на флешке, жестком диске или SSD без потери данных Avp exe что это такое

Avp exe что это такое Как сделать загрузочный диск или флешку Windows 7, 8.1, 10

Как сделать загрузочный диск или флешку Windows 7, 8.1, 10 USBGrab – программа для автоматического копирования всех файлов с подключаемой USB флешки

USBGrab – программа для автоматического копирования всех файлов с подключаемой USB флешки