Содержание

- 1 Что делать, если касперский блокирует локальную сеть?

- 2 Настройка касперского для локальной сети:

- 3 2: отключить проверку зашифрованных соединений

- 4 3: обновить или понизить Kaspersky

- 5 4: Проверьте драйверы TAP

- 6 5: переустановить VPN

- 7 Твой Сетевичок

- 8 Все о локальных сетях и сетевом оборудовании

- 9 Касперский блокирует локальную сеть: что делать?

- 10 Что делать, если касперский блокирует локальную сеть?

- 11 Настройка касперского для локальной сети:

- 12 Настройка сети при касперском

- 13 Настройка сети при касперском

- 14 Настройка сети при касперском

Нередко случается, что антивирус касперского, который должен обеспечивать безопасность локальной сети, наоборот всячески мешает доступу к сетевым ресурсам.

Поэтому здесь мы разберем, что делать, если касперский блокирует локальную сеть, и какие настройки необходимы, если доступ к компьютеру ограничен.

Прежде чем приступать к диагностике проблемы, убедитесь, что

- — у вас установлена свежая версия антивируса;

- — на компьютере обновлен драйвер на сетевую карту.

Что делать, если касперский блокирует локальную сеть?

Для проверки следует временно отключить защиту. Для этого правой кнопкой мыши кликните по значку антивируса в системном трее и выберите пункт «приостановить защиту».

Также необходимо отключить брандмауэр windows — Касперский сам выполнит задачу сетевого экрана, присвоит статусы и будет контролировать сетевое соединение. Если же оставить брандмауэр включённым, то антивирус будет периодически отключать сеть.

Необходимо сразу запомнить название сети и .

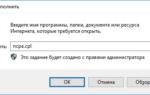

Для этого зайдите «Пуск» — «Панель управления» — «Сеть и интернет» — «Центр управления сетями и общим доступом» — «Изменение параметров адаптера» — «Подключение по локальной сети» (имя локальной сети по умолчанию — модель сетевой карты: Realtek RTL8102E…, Atheros и другие).

Настройка касперского для локальной сети:

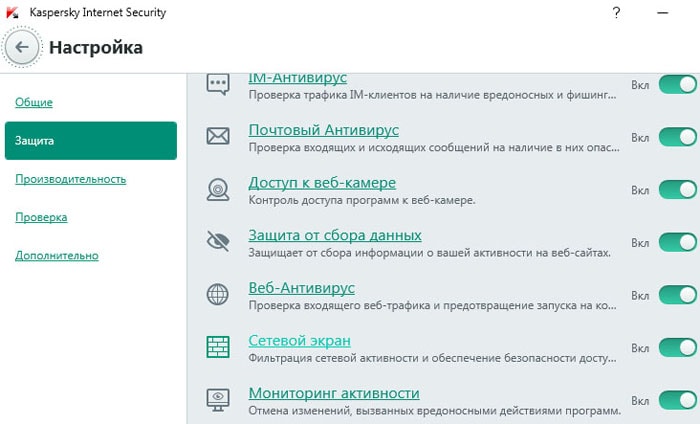

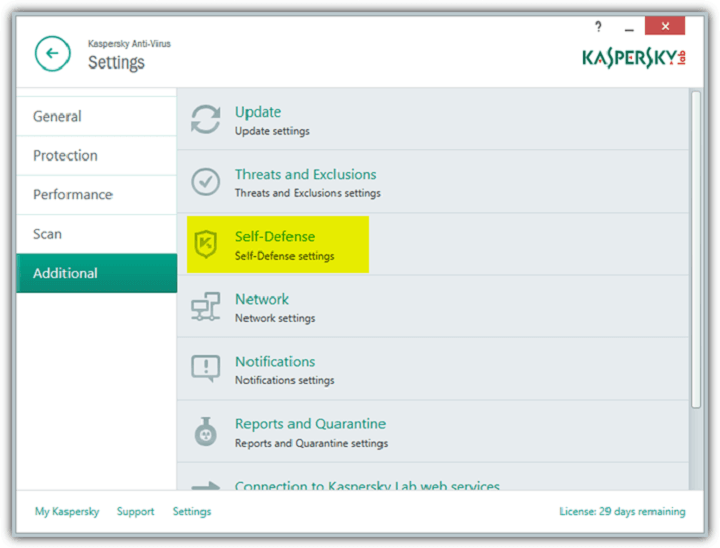

1) откройте главное окно антивируса; 2) внизу слева кликните знак настройки (шестерёнка); 3) в левой колонке нажмите «защита»; 4) далее в правом окне — «сетевой экран»;

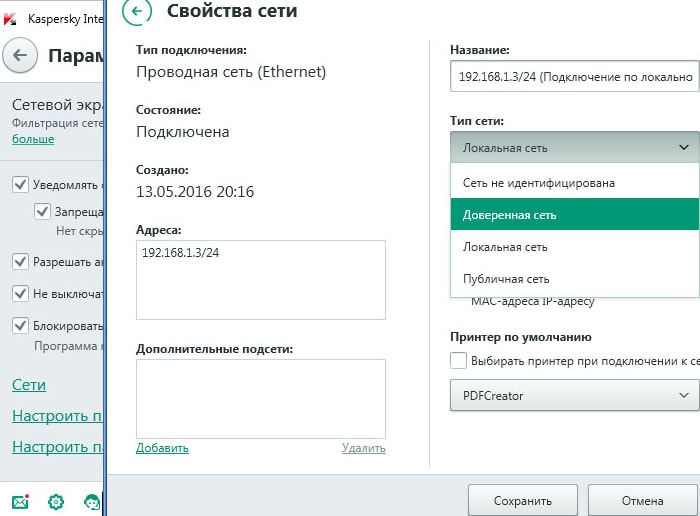

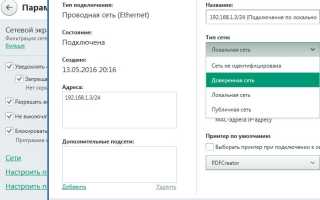

Двойным кликом откройте свойства сети и выберите тип сети «доверенная сеть».

Включать и перезагружать компьютер необходимо с включенной локальной сетью и подключенным к сетевой карте компьютера кабелем, т.к. Касперский начинает конфликтовать со службой «Обозреватель компьютеров».

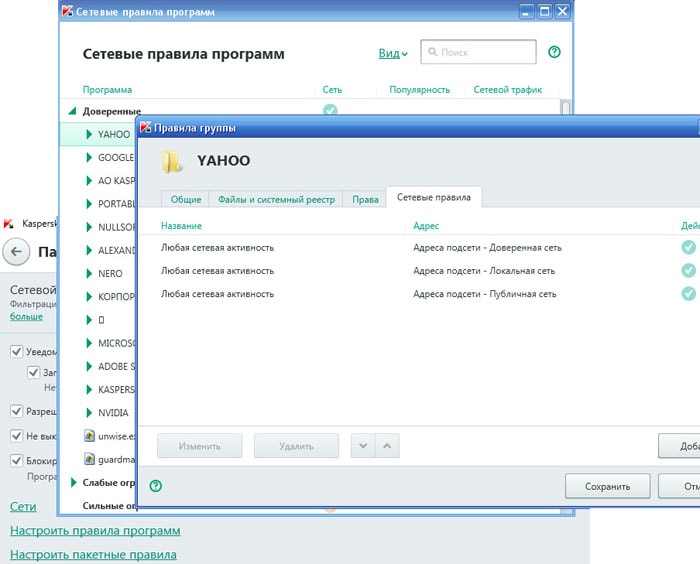

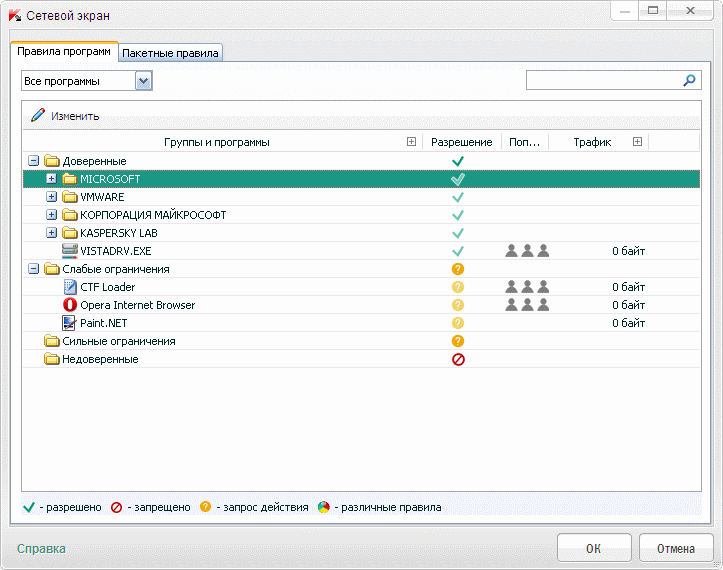

Также можно запрещать или ограничивать определённым программам выход в локальную сеть. Для этого выполните пункты с первого по четвёртый и выберите «Настроить правила программ».

Здесь есть на выбор четыре группы: доверенные, слабые ограничения, сильные ограничения и недоверенные. С помощью правой кнопки мыши выберите подходящий приоритет для работы программ, после чего добавьте новые группы и программы. Для этого выберите:

Правила программ по умолчанию «наследуются» от установленной программы, но их можно поменять на необходимые. Для этого правой кнопкой мыши кликните нужную программу (или подгруппу) и выберите соответствующий пункт в меню.

Cетевой экран Kaspersky Internet Security, разбираемся с настройками по умолчанию

Alexander Antipov

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security.

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security . Несмотря на то, что KIS продукт достаточно сложный, он сразу после установки готов выполнять все возложенные на него обязанности. Необходимость в дополнительных настойках возникает крайне редко, и это очень большой плюс разработчикам. Но необходимо понимать, что эта возможность базируется на острой грани компромиссных решений. В чем они заключаются рассмотрим на примере сетевого экрана.

Настройки сетевого экрана состоят из двух частей: правила для программ и пакетные правила. При помощи правил программ можно разрешать или запрещать определенным программам или группам программ посылать или принимать пакеты или устанавливать сетевые соединения. При помощи пакетных правил разрешается или запрещается устанавливать входящие или исходящие соединения, и передача или прием пакетов.

Посмотрим, что представляют собой правила для программ.

Все программы имеется четыре категории:

- Доверенные — им разрешено все без исключения.

- Слабые ограничения — установлено правило “запрос действия”, позволяющее пользователю по самостоятельно принимать решение о целесообразности сетевого общения программ этой группы.

- Сильные ограничения — в части разрешения работы с сетью, то же, что и слабые.

- Не доверенные — по умолчанию этим программам запрещено любое сетевое общение (по человечески очень жаль их).

В группу “доверенные” по умолчанию помещены все программы от Микрософт, собственно сам KIS и другие программы известных производителей. Для настроек по умолчанию выбор хороший, но лично я не стал бы всем программам, пусть даже и именитых производителей, так безраздельно доверять.

Как же попадают программы в ту или иную группу? Здесь все не так просто. Решение о помещении конкретной программы в одну из четырех групп принимается на основе нескольких критериев:

- Наличие сведений о программе в KSN (Kaspersky Security Network).

- Наличие у программы цифровой подписи (уже проходили).

- Эвристический анализ для неизвестных программ (что то типа гадания).

- Автоматически помещать программу в заранее выбранную пользователем группу.

Все эти опции находится в настройках “Контроль программ”. По умолчанию установлены первые три опции, использование которых и приводит к большому количеству “доверенных” программ. Четвертую опцию можно выбрать самостоятельно как альтернативу первым трем.

Проведем эксперимент. Поместим какую либо программу (например, браузер “Opera”) в список программ со слабыми ограничениями и посмотрим как работает правило “запрос действия”. Для вступления правил программ в действие нужно закрыть и снова открыть программу, правила для которой были изменены. Если теперь попробовать зайти на любой сайт, то никакого запроса действия не произойдет, а программа спокойно установит сетевое соединение. Как оказалось, правило “запрос действия” работает только если в основных параметрах защиты снят флажок с опции “Выбирать действие автоматически”.

Еще один сюрприз ожидает пользователей сетевых утилит типа ping, tracert (если правило “запрос действия” распространить на доверенные программы), putty (ssh клиент) и, возможно, им подобных. Для них KIS упорно не хочет выводить экран запроса действия. Здесь выход может быть только один — устанавливать разрешения для конкретной программы вручную.

Прежде, чем перейти к пакетным правилам, позволю себе один совет: создавайте для каждой группы программ свои подгруппы. Например: “Сетевые утилиты”, “Офисные программы”, “Программы для Интернета”, и т.д. Во первых, всегда можно будет быстро найти нужную программу, и, во вторых, можно будет устанавливать правила на определенные группы, вместо установки правил для отдельных программ.

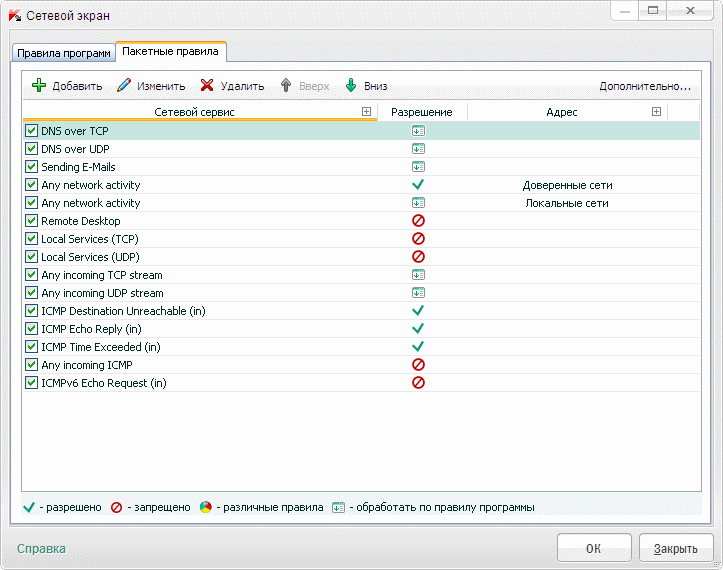

Пакетные правила.

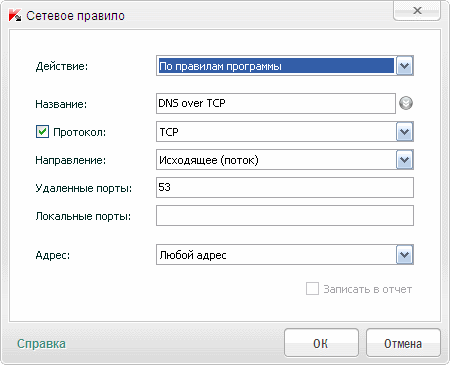

В пакетных правилах определяются отдельные признаки пакетов: протокол, направление, локальный или удаленный порт, сетевой адрес. Пакетные правила могут действовать как “разрешающие”, “запрещающие” и “по правилам программ”. Правила просматриваются сверху вниз пока не будет найдено разрешающее или запрещающее правило по совокупности признаков. Если правило для пакета не найдено, то применяется правило по умолчанию (последнее). Обычно в сетевых экранах последним правилом устанавливают запрет на прием и передачу любых пакетов, но для KIS это правило разрешающее.

Действие “по правилу программ” является по своей природе “окном” для собственно действий правил программ. Это удобно, поскольку можно определять очередность выполнения правил. Например, программа пытается отправить пакет на 53 порт DNS сервера. Если есть пакетное правило с действием “по правилам программ”, направлением “исходящее”, удаленный порт 53 (или не определен), и для программы установлено разрешающее правило для отправки пакета на 53 порт, то пакет будет отправлен, если программе запрещено отправлять пакеты на 53 порт, то этот пакет отправлен не будет.

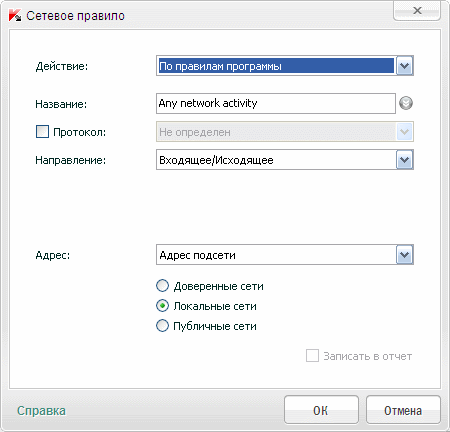

Область действия правил охватывает определенную область: “любой адрес” (все адреса), “адрес подсети” — здесь можно выбрать тип подсети “доверенные”, “локальные” или “публичные”, и “адреса из списка” — указать IP адреса или доменные имена вручную. Отношение конкретной подсети к “доверенной”, “локальной” или “публичной” устанавливается в общих нстройках сетевого экрана.

Пакетные правила KIS, в отличие от большинства сетевых экранов, перегружены большим числом направлений: “входящее”, “входящее (поток)”, “исходящее”, “исходящее (поток)”, и “входящее/исходящее”. Причем, правила с некоторыми сочетаниями протокола и направления не работают. Например, правило запрета ICMP в сочетании с потоковыми направлениями работать не будет, т.е. запрещенные пакеты будут проходить. К UDP пакетам почему то применяются потоковые направления, хотя UDP протокол по своей природе как такового “потока” не создает, в отличии от TCP.

Еще один, не совсем приятный момент заключается в том, что в пакетных правилах отсутствует возможность указать реакцию на запрет входящего пакета: запретить прием пакета с уведомлением отправившей его стороны или просто отбросить пакет. Это так называемый режим “невидимости”, который раньше в сетевом экране присутствовал.

Теперь обратимся к собственно правилам.

1 и 2 правила разрешают по правилам программ отправлять DNS запросы по протоколам TCP и UDP. Безусловно, оба правила полезны, но в основном такие сетевые программы как почтовые и браузеры запрашивают адреса сайтов через системную службу DNS, за работу которой отвечает системная программа “svchost.exe”. В свою очередь, сама служба использует вполне конкретные адреса DNS серверов, указываемые вручную или через DHCP. Адреса DNS серверов меняются редко, так что вполне хватило бы разрешения отправки DNS запросов для системной службы “svchost.exe” на фиксированные сервера доменных имен.

3 правило разрешает программам отправку электронной почты по протоколу TCP. Здесь также, как и для первых двух правил, достаточно было бы создать правило для конкретной программы работы с электронной почтой указав на какой порт и сервер производить отправку.

4 правило разрешает любую сетевую активность для доверенных сетей. Будьте очень внимательны при включении этого правила, не перепутайте случайно тип сети. Это правило фактически отключает функции сетевого экрана в доверенных сетях.

5 правило разрешает любую сетевую активность по правилам программ для локальных сетей. Это правило хоть и не отключает полностью сетевой экран, но в значительной степени ослабляет его контрольные функции. По логике 4 и 5 правила нужно было бы разместить в самом верху, чтобы предотвратить обработку пакетов правилами 1 — 3 при нахождении компьютера в доверенной или локальной сети.

6 правило запрещает удаленное управление компьютером по протоколу RDP. Хотя область действия правила “все адреса”, но фактически оно действует только в “публичных сетях”.

7 и 8 правило запрещает доступ из сети к сетевым службам компьютера по протоколам TCP и UDP. Фактически правило действует только в “публичных сетях”.

9 и 10 правила разрешают всем без исключения подключаться к компьютеру из любых сетей, конечно исключая службы, запрещенные правилами 6 — 8. Действует правило только для программ с разрешенной сетевой активностью. Но будьте очень внимательны, сетевая активность по умолчанию разрешена практически всем программам за исключением не доверенных.

11 — 13 правила разрешают прием входящих ICMP пакетов для всех программ. Смысла в этих правилах не больше, чем в 1 — 3, потому, что ICMP в подавляющем большинстве случаев использует программа ping и tracert.

14 правилом запрещается прием всех типов ICMP пакетов, разумеется за исключением разрешенных правилами 11 — 13.

16 правило запрещает входящий ICMP v6 эхо запрос. ICMP v6 в подавляющем большинстве случаев не нужен. Можно было бы запретить его полностью.

17 правило разрешает все, что явно не разрешено или запрещено предыдущими правилами. Это правило хотя и не отображается на экране, но помнить о его существовании безусловно необходимо.

Настройки сетевого экрана KIS по умолчанию безусловно хороши и подходят большинству пользователей домашних компьютеров, на которых, собственно, и ориентирован этот продукт. Но гибкость и нетребовательность к дополнительным настройкам, о которой упоминалось в начале статьи, к сожалению достигается за счет безопасности самих же пользователей, делая эту самую безопасность очень сильно зависимой от человеческого фактора: знаний и безошибочных действий самого пользователя.

Чтобы добавить или изменить правило доступа к веб-ресурсам, выполните следующие действия:

- Откройте окно настройки параметров программы .

- В левой части окна в разделе Контроль рабочего места выберите подраздел Веб-Контроль .

В правой части окна отобразятся параметры компонента Веб-Контроль.

- Выполните одно из следующих действий:

- Если вы хотите добавить правило, нажмите на кнопку Добавить .

- Если вы хотите изменить правило, выберите правило в таблице и нажмите на кнопку Изменить .

Откроется окно .

- Задайте или измените параметры правила. Для этого выполните следующие действия:

- В поле Название введите или измените название правила.

- В раскрывающемся списке Фильтровать содержание выберите нужный элемент:

- Любое содержание .

- По категориям содержания .

- По типам данных .

- По категориям содержания и типам данных .

- Если выбран элемент, отличный от Любое содержание , откроются блоки для выбора категорий содержания и / или типов данных. Установите флажки напротив названий желаемых категорий содержания и / или типов данных.

Установка флажка напротив названия категории содержания и / или типа данных означает, что Kaspersky Endpoint Security, в соответствии с правилом, контролирует доступ к веб-ресурсам, принадлежащим к выбранным категориям содержания и / или типам данных.

- В раскрывающемся списке Применять к адресам выберите нужный элемент:

- Ко всем адресам .

- К отдельным адресам .

- Если выбран элемент К отдельным адресам , откроется блок, в котором требуется создать список адресов веб-ресурсов. Вы можете добавлять или изменять адреса веб-ресурсов, используя кнопки Добавить , Изменить , Удалить .

- Установите флажок Укажите пользователей и / или группы .

- Нажмите на кнопку Выбрать .

Откроется окно Microsoft WindowsВыбор пользователей или групп .

- Задайте или измените список пользователей и / или групп пользователей, для которых разрешен или ограничен доступ к веб-ресурсам, описанным в правиле.

- Из раскрывающегося списка Действие выберите нужный элемент:

- Разрешать . Если выбрано это значение, то Kaspersky Endpoint Security разрешает доступ к веб-ресурсам, удовлетворяющим параметрам правила.

- Запрещать . Если выбрано это значение, то Kaspersky Endpoint Security запрещает доступ к веб-ресурсам, удовлетворяющим параметрам правила.

- Предупреждать . Если выбрано это значение, то при попытке доступа к веб-ресурсам, удовлетворяющим правилу, Kaspersky Endpoint Security выводит предупреждение о том, что веб-ресурс не рекомендован для посещения. По ссылкам из сообщения-предупреждения пользователь может получить доступ к запрошенному веб-ресурсу.

- Выберите из раскрывающегося списка Расписание работы правила название нужного расписания или сформируйте новое расписание на основе выбранного расписания работы правила. Для этого выполните следующие действия:

- Нажмите на кнопку Настройка напротив раскрывающегося списка Расписание работы правила .

Откроется окно Расписание работы правила .

- Чтобы добавить в расписание работы правила интервал времени, в течение которого правило не работает, в таблице с изображением расписания работы правила левой клавишей мыши выберите ячейки таблицы, соответствующие нужному вам времени и дню недели.

Цвет ячеек изменится на серый.

- Чтобы в расписании работы правила изменить интервал времени, в течение которого правило работает, на интервал времени, в течение которого правило не работает, левой клавишей мыши выберите серые ячейки таблицы, соответствующие нужному вам времени и дню недели.

Цвет ячеек изменится на зеленый.

- Нажмите на кнопку Сохранить как .

Откроется окно Название расписания работы правила .

- Введите название расписания работы правила или оставьте название, предложенное по умолчанию.

- Нажмите на кнопку OK .

- Нажмите на кнопку Настройка напротив раскрывающегося списка Расписание работы правила .

- В окне Правило доступа к веб-ресурсам нажмите на кнопку OK .

- Нажмите на кнопку Сохранить , чтобы сохранить внесенные изменения.

2: отключить проверку зашифрованных соединений

Некоторые опытные пользователи рекомендовали отключить определенные опции, чтобы заставить VPN работать. Один из вариантов, который, по-видимому, нарушает соединение VPN, — это «Сканирование зашифрованных соединений». Также могут помочь отключение опций «Внедрить скрипт в веб-трафик для взаимодействия с веб-страницами» и «Автоматически активировать расширение Kaspersky Protection в браузерах».

- ЧИТАЙТЕ ТАКЖЕ: Microsoft закрывает топор с помощью Kaspersky, улучшающего стороннюю AV-совместимость

Если вы не уверены, как это сделать, мы предоставили шаги для всех трех вариантов ниже.

- Запустите Kaspersky> Настройки> Дополнительно> Сеть> отключить « Не проверять зашифрованные соединения ».

- Запустите Kaspersky> «Настройки»> «Дополнительно»> «Сеть»> отключить « Ввод скрипта в веб-трафик для взаимодействия с веб-страницами ».

- Откройте «Kaspersky»> «Настройки»> «Защита»> «Настройки веб-антивируса»> «Дополнительные настройки»> отключить « Автоматически активировать расширение Kaspersky Protection в браузерах ». Перед этим мы рекомендуем удалить расширение из браузера.

3: обновить или понизить Kaspersky

Прежде всего, убедитесь, что у вас установлен последний патч Касперского. Если это так, то обновление / понижение кажется приемлемым. Кроме того, похоже, что версия, которая сломала VPN, — это Kaspersky 2017. Вместо того, чтобы ждать патча, некоторые пользователи решили изменить версию антивируса, обновив его или понизив его в процессе работы. Если у вас есть лицензионный ключ, вы можете установить практически все версии Kaspersky, так что имейте это в виду.

- Читайте также: лучшее антивирусное программное обеспечение для использования в 2018 году для вашего ПК с Windows 10

Важно пропустить приглашения к обновлению («Настройки»> «Дополнительно»> «Обновить» и снять флажок для загрузки новых версий), если вы, скажем, переходите на Kaspersky 2016. Вам нужно будет сохранить лицензию ключ и удалить текущую версию Kaspersky. После этого перейдите на официальный сайт и загрузите версию, которую вы считаете функциональной. Если вы используете VPN ежедневно, вам, вероятно, следует рассмотреть этот вариант.

Также вы можете бесплатно обновить версию Kaspersky 2018 таким же образом.

4: Проверьте драйверы TAP

В этом может участвовать и уязвимая VPN, хотя основным виновником является Kaspersky. А именно, ожидая решения, некоторые пользователи вмешивались в работу адаптера TAP и соответствующего драйвера. По некоторым причинам у них было намного лучшее соединение после отката водителей. Адаптер TAP является неотъемлемой частью VPN, поэтому связь очевидна.

- Читайте также: как исправить проблемы с сетевым адаптером Windows 10

Из-за очевидных различий в каждой системе (нет двух одинаково настроенных ПК), мы не можем с уверенностью сказать, является ли это постоянным решением. Тем не менее, стоит попробовать.

5: переустановить VPN

Наконец, вы можете попробовать переустановить уязвимый VPN. При этом само приложение (VPN-клиент) должно реинтегрироваться в системную оболочку. И, возможно, проблема не будет сохраняться после этого. Мы рекомендуем использовать стороннюю программу удаления, чтобы очистить все оставшиеся файлы и записи реестра, оставленные позади.

- Читайте также: 5 лучших Windows 7 деинсталляторов

Следуйте этим инструкциям для удаления VPN:

</ul></ul></ul></ul></ul>

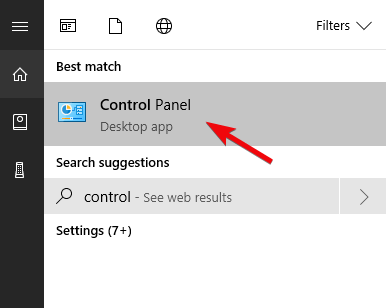

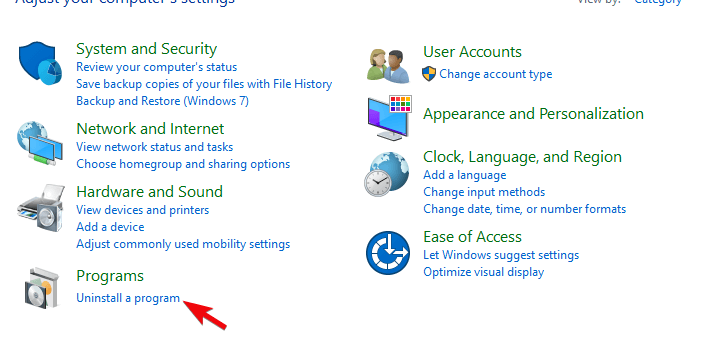

- В панели поиска Windows введите Control и откройте панель управления из списка результатов.

- В представлении «Категория» нажмите « Удалить программу» в разделе «Программы».

- Щелкните правой кнопкой мыши по вашему VPN- решению и удалите его.

- Используйте IObit Uninstaller Pro (рекомендуется) или любой другой сторонний деинсталлятор, чтобы очистить все оставшиеся файлы и записи реестра, сделанные VPN.

- Перезагрузите компьютер.

- Загрузите последнюю версию VPN на ваш выбор ( CyberGhostVPN — наш выбор) и установите ее.

Это должно сделать это. Если у вас есть какие-либо вопросы или предложения относительно невозможности работы VPN в сочетании с антивирусом Касперского, не стесняйтесь сообщать нам в разделе комментариев ниже.

</ol>

Твой Сетевичок

Все о локальных сетях и сетевом оборудовании

Касперский блокирует локальную сеть: что делать?

Нередко случается, что антивирус касперского, который должен обеспечивать безопасность локальной сети, наоборот всячески мешает доступу к сетевым ресурсам.

Поэтому здесь мы разберем, что делать, если касперский блокирует локальную сеть, и какие настройки необходимы, если доступ к компьютеру ограничен.

Прежде чем приступать к диагностике проблемы, убедитесь, что

- — у вас установлена свежая версия антивируса;

- — на компьютере обновлен драйвер на сетевую карту.

Что делать, если касперский блокирует локальную сеть?

Для проверки следует временно отключить защиту. Для этого правой кнопкой мыши кликните по значку антивируса в системном трее и выберите пункт «приостановить защиту».

Также необходимо отключить брандмауэр windows — Касперский сам выполнит задачу сетевого экрана, присвоит статусы и будет контролировать сетевое соединение. Если же оставить брандмауэр включённым, то антивирус будет периодически отключать сеть.

Необходимо сразу запомнить название сети и проверить её настройки.

Для этого зайдите «Пуск» — «Панель управления» — «Сеть и интернет» — «Центр управления сетями и общим доступом» — «Изменение параметров адаптера» — «Подключение по локальной сети» (имя локальной сети по умолчанию — модель сетевой карты: Realtek RTL8102E…, Atheros и другие).

Также рекомендуется отключить DHCP на сетевом оборудовании. Теперь потребуется перезагрузить компьютер. Если всё ОК включите защиту касперского обратно.

Настройка касперского для локальной сети:

1) откройте главное окно антивируса; 2) внизу слева кликните знак настройки (шестерёнка); 3) в левой колонке нажмите «защита»; 4) далее в правом окне — «сетевой экран»;5) внизу — кнопку «сети»; 6) выберите свою сеть (название которой вы запомнили ранее)

Двойным кликом откройте свойства сети и выберите тип сети «доверенная сеть». Далее по необходимости можно отключить драйвер NDIS filter (скорость обмена по сети значительно увеличится). Отключается он в настройках локальной сети и настройке не подлежит.

Включать и перезагружать компьютер необходимо с включенной локальной сетью и подключенным к сетевой карте компьютера кабелем, т.к. Касперский начинает конфликтовать со службой «Обозреватель компьютеров».

Также можно запрещать или ограничивать определённым программам выход в локальную сеть. Для этого выполните пункты с первого по четвёртый и выберите «Настроить правила программ».

Здесь есть на выбор четыре группы: доверенные, слабые ограничения, сильные ограничения и недоверенные. С помощью правой кнопки мыши выберите подходящий приоритет для работы программ, после чего добавьте новые группы и программы. Для этого выберите:

Правила программ по умолчанию «наследуются» от установленной программы, но их можно поменять на необходимые. Для этого правой кнопкой мыши кликните нужную программу (или подгруппу) и выберите соответствующий пункт в меню.

Источник

Настройка сети при касперском

Создавая сетевые пакетные правила, следует помнить, что они имеют приоритет над сетевыми правилами программ.

Чтобы создать или изменить сетевое пакетное правило, выполните следующие действия:

- Откройте окно настройки параметров программы.

- В левой части окна в разделе Антивирусная защита выберите подраздел Сетевой экран .

- Нажмите на кнопку Сетевые пакетные правила .

- Откроется окно Сетевой экран на закладке Сетевые пакетные правила .

На этой закладке представлен список сетевых пакетных правил, установленных Сетевым экраном по умолчанию.

Выполните одно из следующих действий:

- Если хотите создать новое сетевое пакетное правило, нажмите на кнопку Добавить .

- Если хотите изменить сетевое пакетное правило, выберите его в списке сетевых пакетных правил и нажмите на кнопку Изменить .

Откроется окно Сетевое правило .

</li>В раскрывающемся списке Действие выберите действие, которое должен выполнять Сетевой экран, обнаружив этот вид сетевой активности:

- Разрешать .

- Запрещать .

- По правилам программы .

</li>В поле Название укажите название сетевой службы одним из следующих способов:

Набор параметров, характеризующих сетевую активность. Для этой сетевой активности вы можете создать сетевое правило, регулирующее работу Сетевого экрана.

- Нажмите на значок , расположенный справа от поля Название , и в раскрывающемся списке выберите название сетевой службы.

В раскрывающийся список входят сетевые службы, описывающие наиболее часто используемые сетевые соединения.

В поле Название введите название сетевой службы вручную.</li>Укажите протокол передачи данных: </ul>

- Установите флажок Протокол .

- В раскрывающемся списке выберите тип протокола, по которому следует контролировать сетевую активность.

Сетевой экран контролирует соединения по протоколам TCP, UDP, ICMP, ICMPv6, IGMP и GRE.

Если сетевая служба выбрана в раскрывающемся списке Название , то флажок Протокол устанавливается автоматически и в раскрывающемся списке рядом с флажком выбирается тип протокола, который соответствует выбранной сетевой службе. По умолчанию флажок Протокол снят.

В раскрывающемся списке Направление выберите направление контролируемой сетевой активности.

Сетевой экран контролирует сетевые соединения со следующими направлениями:

- Входящее (пакет) .

- Входящее .

- Входящее / Исходящее .

- Исходящее (пакет) .

- Исходящее .

Если в качестве протокола выбран протокол ICMP или ICMPv6, вы можете задать тип и код ICMP-пакета:

- Установите флажок ICMP-тип и в раскрывающемся списке выберите тип ICMP-пакета.

- Установите флажок ICMP-код и в раскрывающемся списке выберите код ICMP-пакета.

</li>Если в качестве протокола выбран протокол TCP или UDP, вы можете через запятую указать номера портов компьютера пользователя и удаленного компьютера, соединение между которыми следует контролировать:

- В поле Удаленные порты введите порты удаленного компьютера.

- В поле Локальные порты введите порты компьютера пользователя.

</li>В таблице Сетевые адаптеры укажите параметры сетевых адаптеров, с которых могут быть отправлены или которыми могут быть приняты сетевые пакеты. Для этого воспользуйтесь кнопками Добавить , Изменить и Удалить .</li>Если вы хотите ограничить контроль сетевых пакетов по времени их жизни (TTL, Time to Live), установите флажок TTL и в поле рядом укажите диапазон значений времени жизни передаваемых и / или получаемых сетевых пакетов.

Сетевое правило будет контролировать передачу сетевых пакетов, у которых время жизни не превышает указанного значения.

В противном случае снимите флажок TTL .

Укажите сетевые адреса удаленных компьютеров, которые могут передавать и / или получать сетевые пакеты. Для этого в раскрывающемся списке Удаленные адреса выберите одно из следующих значений:

- Любой адрес . Сетевое правило контролирует отправку и / или получение сетевых пакетов удаленными компьютерами с любым IP-адресом.

- Адреса подсети . Сетевое правило контролирует отправку и / или получение сетевых пакетов удаленными компьютерами с IP-адресами, относящимися к выбранному типу сети: Доверенные сети , Локальные сети , Публичные сети .

- Адреса из списка . Сетевое правило контролирует отправку и / или получение сетевых пакетов удаленными компьютерами с IP-адресами, которые можно указать в списке ниже с помощью кнопок Добавить , Изменить и Удалить .

</li>Укажите сетевые адреса компьютеров с установленной программой Kaspersky Endpoint Security, которые могут передавать и / или получать сетевые пакеты. Для этого в раскрывающемся списке Локальные адреса выберите одно из следующих значений:

- Любой адрес . Сетевое правило контролирует отправку и / или получение сетевых пакетов компьютерами с установленной программой Kaspersky Endpoint Security и любым IP-адресом.

- Адреса из списка . Сетевое правило контролирует отправку и / или получение сетевых пакетов компьютерами с установленной программой Kaspersky Endpoint Security и с IP-адресами, которые можно указать в списке ниже с помощью кнопок Добавить , Изменить и Удалить .

Иногда для программ, работающих с сетевыми пакетами, не удается получить локальный адрес. В этом случае значение параметра Локальные адреса игнорируется.

</li>Установите флажок Записывать в отчет , если вы хотите, чтобы действие сетевого правила было отражено в отчете.</li>Нажмите на кнопку ОК в окне Сетевое правило .

Если вы создали новое сетевое правило, оно отобразится на закладке Сетевые пакетные правила окна Сетевой экран . По умолчанию новое сетевое правило помещается в конец списка сетевых пакетных правил.

Нажмите на кнопку ОК в окне Сетевой экран .</li>Нажмите на кнопку Сохранить , чтобы сохранить внесенные изменения.</li>

В начало

Источник

Настройка сети при касперском

Можно задать доступ к Kaspersky Security Network (KSN) с Сервера администрирования и с точки распространения.

Чтобы настроить доступ Сервера администрирования к Kaspersky Security Network (KSN), выполните следующие действия:

- В дереве консоли выберите Сервер администрирования, для которого нужно настроить доступ к KSN.

- В контекстном меню Сервера администрирования выберите пункт Свойства .

- В окне свойств Сервера администрирования выберите раздел Прокси-сервер KSN → Параметры прокси-сервера KSN .

- Установите флажок Использовать Сервер администрирования как прокси-сервер , чтобы использовать службу прокси-сервера KSN.

Передача данных от клиентских устройств в KSN регулируется политикой Kaspersky Endpoint Security, действующей на клиентских устройствах. Если флажок снят, передача данных в KSN от Сервера администрирования и от клиентских устройств через Kaspersky Security Center не осуществляется. При этом клиентские устройства в соответствии со своими параметрами могут передавать данные в KSN напрямую (не через Kaspersky Security Center). Действующая на клиентских устройствах политика Kaspersky Endpoint Security для Windows определяет, какие данные эти устройства напрямую (не через Kaspersky Security Center) передают в KSN.

Включите параметр Я принимаю условия использования Kaspersky Security Network .

Если параметр включен, клиентские устройства будут передавать результаты установки патчей в «Лабораторию Касперского». При включении этого параметра убедитесь, что вы прочитали и принимаете условия Положения о KSN.

Если вы используете Локальный KSN, включите параметр Настроить Локальный KSN и по кнопке Выбрать файл с параметрами KSN загрузите параметры Локального KSN (файлы с расширениями pkcs7 и pem). После загрузки параметров в интерфейсе отображаются наименование провайдера, контакты провайдера и дата создания файла с параметрами Локального KSN.

Локальный Kaspersky Security Network – это решение, которое предоставляет пользователям устройств, с установленными программами «Лаборатории Касперского», доступ к базам данных Kaspersky Security Network и другим статистическим данным, без отправки данных со своих устройств в Kaspersky Security Network. Локальный Kaspersky Security предназначен для организаций, которые не могут участвовать в Kaspersky Security Network по одной из следующих причин:

- Устройства пользователей не подключены к интернету.

- Передача любых данных за пределы страны или корпоративной сети (LAN) запрещена законом или корпоративными политиками безопасности.

При включении Локального KSN обратите внимание на точки распространения настроенные на отправление KSN запросов напрямую облачной-службе KSN. Точки распространения с установленным Агентом администрирования версии 11 (или более ранней) не могут напрямую обращаться к облачной-службе KSN. Чтобы перенастроить точки распространения для отправки запросов KSN в Локальный KSN, включите параметр Пересылать KSN запросы Серверу администрирования для каждой точки распространения. Вы можете включить этот параметр в свойствах точки распространения или политики Агента администрирования.

Когда вы устанавливаете флажок Настроить Локальный KSN , появляется сообщение с информацией о Локальном KSN.

Работу с Локальным KSN поддерживают следующие программы «Лаборатории Касперского»:

- Kaspersky Security Center 10 Service Pack 1 и выше;

- Kaspersky Endpoint Security 10 Service Pack 1 для Windows и выше;

- Kaspersky Security для виртуальных сред 3.0 Защита без агента Service Pack 2;

- Kaspersky Security для виртуальных сред 3.0 Service Pack 1 Легкий агент.

Если вы включите опцию Настроить Локальный KSN в Kaspersky Security Center, эти программы получат об этом информацию о поддержке Локального KSN. В окне свойств программы в подразделе Kaspersky Security Network раздела Продвинутая защита отображается Поставщик KSN: Локальный KSN . В противном случае отображается Поставщик KSN: Глобальный KSN .

Если для работы с Локальным KSN вы используете версии программ ниже Kaspersky Security для виртуальных сред 3.0 Защита без агента Service Pack 2 или ниже Kaspersky Security для виртуальных сред 3.0 Service Pack 1 Легкий агент, рекомендуется использовать подчиненные Серверы администрирования, для которых не настроено использование Локального KSN.

Kaspersky Security Center не отправляет статистику Kaspersky Security Network, если настроен Локальный KSN в окне свойств Сервера администрирования в разделе Прокси-сервер KSN → Параметры прокси-сервера KSN .

Если у вас настроены параметры прокси-сервера в свойствах Сервера администрирования, но ваша архитектура сети требует, чтобы вы использовали Локальный KSN напрямую, включите параметр Игнорировать параметры прокси-сервера для подключения к Локальному KSN . В противном случае запрос от управляемой программы не будет передан в Локальный KSN.

Настройте параметры подключения Сервера администрирования к службе прокси-сервера KSN:

- В блоке Параметры подключения , в поле ввода TCP-порт укажите номер TCP-порта, через который будет выполняться подключение к прокси-серверу KSN. По умолчанию подключение к прокси-серверу KSN выполняется через порт 13111.

- Чтобы Сервер администрирования подключался к прокси-серверу KSN через UDP-порт, включите параметр Использовать UDP-порт и в поле UDP-порт укажите номер порта. По умолчанию параметр выключен, используется порт TCP. Если параметр включен, по умолчанию подключение к прокси-серверу KSN выполняется через UDP-порт 15111.

</li>Включите параметр Подключать подчиненные Серверы администрирования к KSN через главный Сервер .

Если этот параметр включен, подчиненные Серверы администрирования используют главный Сервер администрирования в качестве прокси-сервера KSN. Если этот параметр выключен, подчиненные Серверы администрирования подключаются к KSN самостоятельно. В этом случае управляемые устройства используют подчиненные Серверы администрирования как прокси-серверы KSN.

Подчиненные Серверы администрирования используют главный Сервер администрирования в качестве прокси-сервера, если в свойствах подчиненных Серверов администрирования в разделе Прокси-сервер KSN также установлен флажок Использовать Сервер администрирования как прокси-сервер .

В результате параметры доступа к KSN будут сохранены.

Можно также настроить доступ к KSN со стороны точки распространения, например, если необходимо снизить нагрузку на Сервер администрирования. Точка распространения, выполняющая роль прокси-сервера KSN, отправляет KSN запросы от управляемых устройств напрямую в «Лабораторию Касперского», минуя Сервер администрирования.

Чтобы настроить доступ точки распространения к Kaspersky Security Network (KSN), выполните следующие действия:

- Убедитесь, что точка распространения была назначена вручную.

- В дереве консоли выберите узел Сервер администрирования – .

- В контекстном меню Сервера администрирования выберите пункт Свойства .

- В окне свойств Сервера администрирования выберите раздел Точки распространения .

- Выберите в списке точку распространения и по кнопке Свойства откройте окно ее свойств.

- В окне свойств точки распространения в разделе Прокси-сервер KSN выберите Доступ к облачной службе KSN непосредственно через интернет .

- Нажмите на кнопку ОК .

Точка распространения будет исполнять роль прокси-сервера KSN.

Источник

Настройка сети при касперском

Чтобы настроить параметры проверки защищенных соединений, выполните следующие действия:

- В главном окне программы нажмите на кнопку Настройка.

- В левой части окна в разделе Общие параметры выберите подраздел Параметры сети .

В правой части окна отобразятся параметры сети.

В правой части окна в блоке Проверка защищенных соединений нажмите на кнопку Дополнительные параметры .

Откроется окно Дополнительные параметры .

В раскрывающемся списке При переходе на домен с недоверенным сертификатом выберите один из следующих элементов:

- Разрешать . Если выбран этот элемент, то при переходе на домен с недоверенным сертификатом Kaspersky Endpoint Security разрешает установку сетевого соединения.

При переходе на домен с недоверенным сертификатом в браузере Kaspersky Endpoint Security отображает HTML-страницу с предупреждением и информацией о причине, по которой этот домен не рекомендован для посещения. По ссылке из HTML-страницы с предупреждением пользователь может получить доступ к запрошенному веб-ресурсу. После перехода по этой ссылке Kaspersky Endpoint Security в течении часа не будет отображать предупреждения о недоверенном сертификате при переходе на другие ресурсы в том же домене.

Блокировать . Если выбран этот элемент, то при переходе на домен с недоверенным сертификатом Kaspersky Endpoint Security блокирует сетевое соединение, устанавливаемое при переходе на этот домен.

При переходе на домен с недоверенным сертификатом в браузере, Kaspersky Endpoint Security отображает HTML-страницу с информацией о причине, по которой переход на этот домен заблокирован.

</li>В раскрывающемся списке При возникновении ошибок проверки защищенных соединений выберите один из следующих элементов:

- Разрывь соединение . Если выбран этот элемент, то при возникновении ошибки проверки защищенного соединения Kaspersky Endpoint Security блокирует это сетевое соединение.

- Добавлять домен в исключения . Если выбран этот элемент, то при возникновении ошибки проверки защищенного соединения Kaspersky Endpoint Security добавляет домен, при переходе на который возникла ошибка, в список доменов с ошибками проверки и не контролирует зашифрованный сетевой трафик при переходе на этот домен.

По ссылке Домены с ошибками проверки вы можете открыть окно Домены с ошибками проверки , в котором перечислены домены, добавленные в исключения при возникновении ошибки проверки защищенного соединения.

Ссылка Домены с ошибками проверки доступна, если выбран элемент Добавлять домен в исключения .

При выборе элемента Разрывать соединение в раскрывающемся списке При возникновении ошибок проверки защищенных соединений Kaspersky Endpoint Security удаляет все исключения, перечисленные в окне Домены с ошибками проверки .

Установите флажок Блокировать соединения по протоколу SSL 2.0 , если вы хотите, чтобы Kaspersky Endpoint Security блокировал сетевые соединения, устанавливаемые по протоколу SSL 2.0.

Снимите флажок Блокировать соединения по протоколу SSL 2.0 , если вы хотите, чтобы Kaspersky Endpoint Security не блокировал сетевые соединения, устанавливаемые по протоколу SSL 2.0, и не контролировал сетевой трафик, передаваемый по этим соединениям.

Не рекомендуется использовать протокол SSL 2.0, так как он содержит недостатки, влияющие на безопасность передачи данных.

Установите флажок Расшифровывать защищенные соединения с EV-сертификатом , если вы хотите, чтобы Kaspersky Endpoint Security расшифровывал и контролировал сетевой трафик, передаваемый по защищенным соединениям, установленным в браузере с использованием EV-сертификата.

Снимите флажок Расшифровывать защищенные соединения с EV-сертификатом , если вы хотите, чтобы Kaspersky Endpoint Security не расшифровывал и не контролировал сетевой трафик, передаваемый по защищенным соединениям, установленным в браузере с использованием EV-сертификата.

Нажмите на кнопку OK .</li>Нажмите на кнопку Сохранить , чтобы сохранить внесенные изменения.</li>

В начало

Источник

Читайте также: Настройка принтера по локальной сети kyoceraИспользуемые источники:

- https://cammeteo.ru/dobavlenie-i-izmenenie-pravila-dostupa-k-veb-resursam-cetevoi-ekran-kaspersky-internet/

- https://ru.compbs.com/is-kaspersky-antivirus-blocking

- https://varebux.ru/nastroyka-seti-pri-kasperskom/

Родительский контроль на телефоне Андроид: как установить и отключить

Родительский контроль на телефоне Андроид: как установить и отключить

Нет доступа к сети возможно доступ блокирует Брандмауэр или антивирус

Нет доступа к сети возможно доступ блокирует Брандмауэр или антивирус

Защитят вайфай и удалят письмо от мошенника: 5 надежных антивирусов

Защитят вайфай и удалят письмо от мошенника: 5 надежных антивирусов Как настроить сетевой адаптер на Windows 7

Как настроить сетевой адаптер на Windows 7 Бесплатный антивирус защитник Windows

Бесплатный антивирус защитник Windows Самоучитель для ISP по запуску услуги IPTV с использованием платформы IPTVPORTAL

Самоучитель для ISP по запуску услуги IPTV с использованием платформы IPTVPORTAL