Содержание

- 1 Блокировка через файл Hosts

- 2 Через DNS

- 3 В браузерах

- 4 C помощью брандмауэра Windows или стороннего файервола

- 5 На роутере

- 6 Средствами родительского контроля

- 7 С помощью статических маршрутов

- 8 С использованием локальных политик IP-безопасности (IPSec)

- 9 Введение

- 10 Изменить пароль доступа «Wi-Fi»

- 11 Используйте фильтрацию «MAC-адресов» на своем маршрутизаторе

- 12 Используйте гостевую сеть для временных пользователей

- 13 Стороннее программное обеспечение, способное отключать посторонних пользователей от личной сети «Wi-Fi»

- 14 Заключение

Использованием Интернета в ненадлежащих целях «грешат» и взрослые. Ошибки офисных работников нередко возникают потому, что 50% времени они заняты не делом, а социальными сетями.

Решить проблему радикально помогает только одно средство — блокировка нежелательных ресурсов. Читайте, как заблокировать сайт от детей и нерадивых взрослых восемью проверенными способами.

Содержание

Блокировка через файл Hosts

Метод блокировки веб-ресурсов через Hosts — локальную базу IP-адресов и сопоставленных им доменных имен, рассчитан на самых неопытных. Так как про Hosts сегодня знают даже младшие школьники, для многих не составит труда обнулить настройку и свести ваши старания на нет. Поэтому вам следует предпринять и меры по ее защите. Например:

- Создать для пользователя, которому вы собираетесь закрыть доступ к нежелательным сайтам, учетную запись с ограниченными правами. Тогда он не сможет ничего исправить в файле Hosts при всем желании.

- Использовать хитрости для сокрытия блокирующих записей.

Сама технология блокировки очень проста:

- Авторизуемся в Windows под учеткой администратора.

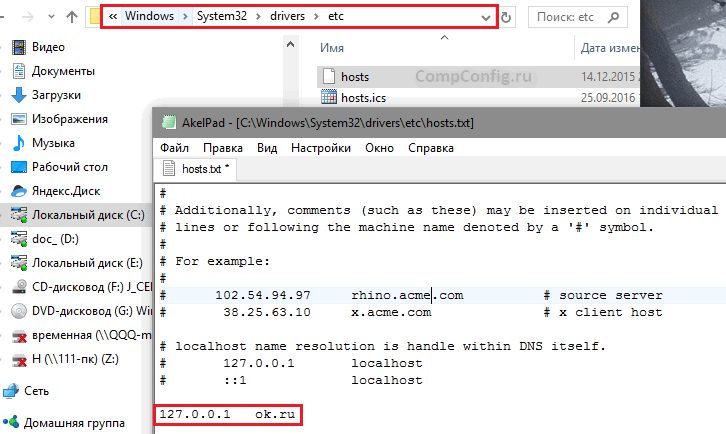

- Заходим в папку %Windir%System32driversetc, находим файлик без расширения с именем «Hosts» и открываем с помощью Блокнота или замещающей его программы. Чтобы не было проблем с сохранением изменений, можно сделать так: запустить Блокнот Windows (файл notepad.exe, находится в папке Windows) с правами админа, через меню «Файл» — «Открыть» перейти к Hosts и загрузить его в программу.

- В любое место файла с новой строки добавляем запись 127.0.0.1 сайт, где вместо «сайт» прописываем адрес блокируемого ресурса.

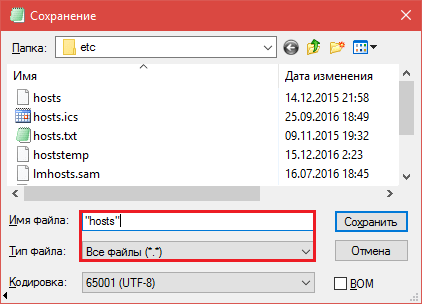

- Сохраняем файл на прежнем месте. Чтобы блокнот не приписал ему расширение txt, имя «hosts», пишем в кавычках, а из типов файла выбираем «все файлы».

После этого сайт перестанет открываться в браузерах, так как компьютер будет искать его не в Интернете, а на самом себе.

Хитрости, которые помешают пользователю удалить вашу запись в Hosts

Первый вариант — это сокрытие самой записи в файле. Сделать ее невидимой невозможно, но между комментариями (строчками, начинающимися с #) и ней можно вставить 2-3 сотни пустых строк. Пользователь при открытии файла, скорее всего, не обратит внимание на полосу прокрутки документа и не увидит вашу запись, так как она будет далеко внизу.

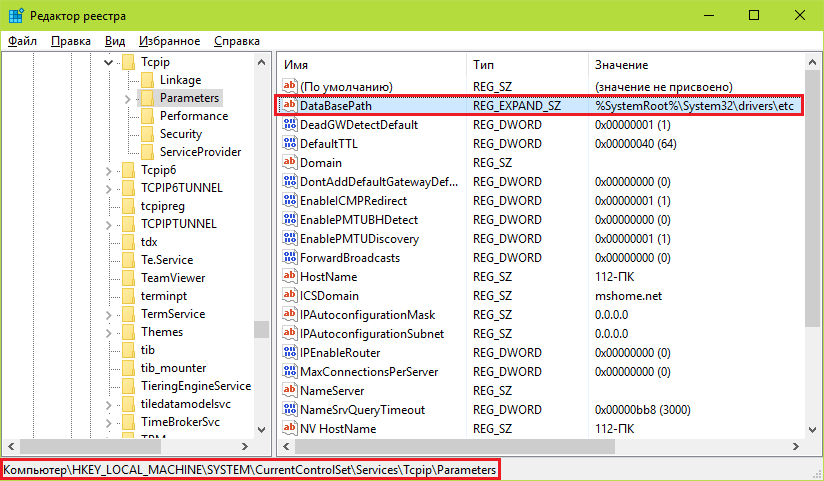

Второй вариант — это перемещение файла Hosts в другое, более укромное место. Куда его поместить, решайте сами, но чтобы система его не потеряла, придется внести небольшую правку в реестр. Откройте в редакторе RegEdit ветку HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParameters и в значении параметра DataBasePath пропишите новый путь к Hosts.

Через DNS

Трафик компьютера, подключенного к Интернету, проходит через сервера DNS (которые, как и hosts, сопоставляют имена веб-сайтов их ИП-адресам). Кроме DNS, предоставленных провайдером, вы можете использовать другие, например, бесплатные публичные.

Некоторые публичные ДНС имеют систему фильтрации контента, то есть не загружают на компьютер сайты с определенным содержимым.

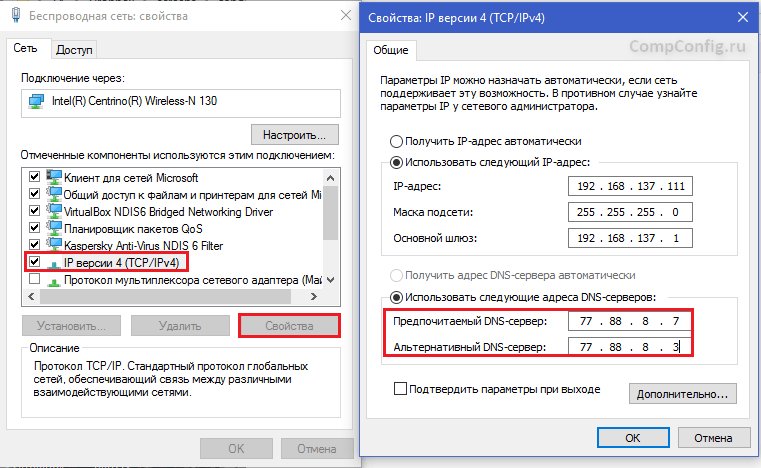

К сожалению, блокировать ресурсы по своему выбору с помощью ДНС нельзя, но если вы хотите закрыть доступ к контенту для взрослых или к потенциально вредоносным веб-сайтам, способ весьма эффективен. Чтобы им воспользоваться, достаточно прописать в свойствах подключения и протокола версии IPv4 нужные DNS-адреса.

В этом примере использованы публичные ДНС Яндекс с фильтром взрослого контента.

Есть и другие варианты блокировок:

- Яндекс: 77.88.8.88 (основной) и 77.88.8.2 (альтернативный) — фильтрация фишинга и мошеннических ресурсов.

- Norton ConnectSafe (Symantec): 198.153.192.40 (основной) и 198.153.194.40 (альтернативный) — фильтрация фишинга, мошенничества, вредоносных программ.

- Norton ConnectSafe: 198.153.192.50 и 198.153.194.50 — то же плюс фильтр контента для взрослых.

- Norton ConnectSafe: 198.153.192.60 и 198.153.194.60 — то же плюс блокировка любой «недетской» тематики.

В браузерах

Современные браузеры содержат в себе много полезного, но функций блокировки сайтов по выбору пользователя в большинстве из них нет. Осталась она, пожалуй, только в Internet Explorer.

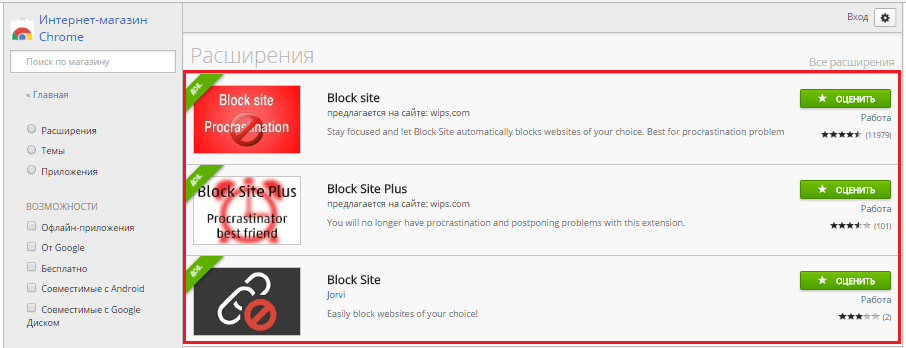

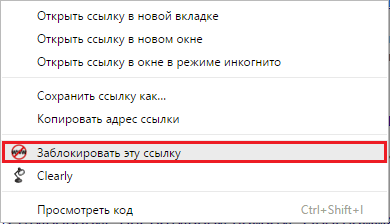

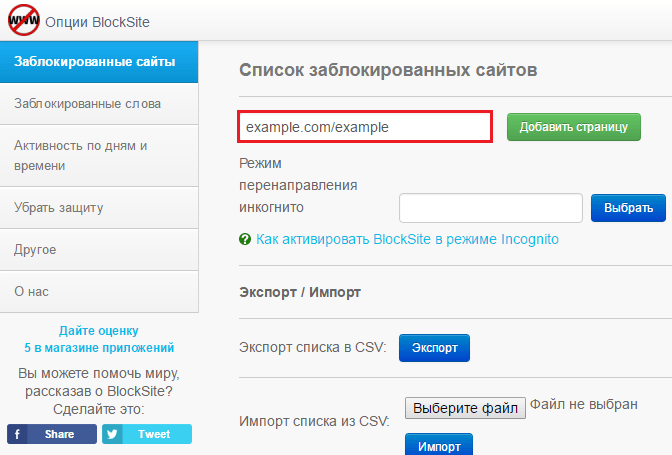

Чтобы возможность блокировать сайты появилась в вашем любимом браузере, достаточно установить в него специальное расширение, например, Block Site. Эта ссылка ведет в магазин Chrome, откуда вы можете скачать такой плагин (даже не один, а три с похожим именем) для Google Chrome и Яндекс.Браузер.

Принцип работы подобных расширений очень прост. Они добавляют функцию блокировки в контекстное меню. Щелкнув правой кнопкой мыши по любой ссылке (в том числе на скачивание файла) и выбрав команду «Заблокировать», вы занесете сайт в черный список. Причем целиком, а не отдельную страницу.

Некоторые из представленных расширений позволяют также пополнять черный список вручную и создавать пользовательские фильтры для блокировки по содержимому.

Плагины с функциями блока веб-ресурсов выпускаются не только для Chrome, но и для Opera, Mozilla Firefox и других, менее популярных браузеров.

C помощью брандмауэра Windows или стороннего файервола

Брандмауэр Windows может блокировать веб-сайты только по IP-адресам. Это не самый лучший способ, так как один IP иногда делят между собой несколько ресурсов, а большие порталы, такие как ВКонтакте и Одноклассники, занимают целые диапазоны адресов. Сторонние файерволы настраиваются более гибко — позволяют закрыть доступ даже к единственной странице. Для этого достаточно указать в программе ее URL, а не IP, что гораздо удобнее для пользователя.

Поскольку каждый файервол настраивается по-своему, а рассмотреть их все мы не можем, изучим принцип настройки универсального средства — брандмауэра Windows 10.

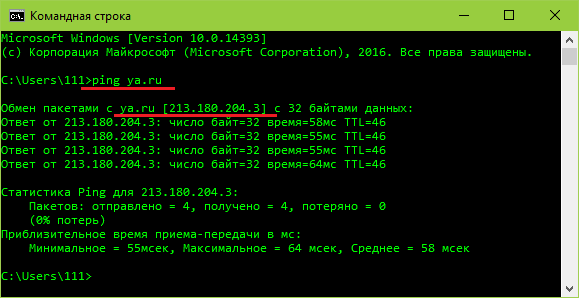

Для создания правила блокировки сначала определим IP сайта. Для этого удобно использовать команду ping_URL (например, «ping ya.ru») или whois-сервисы.

Далее пошагово:

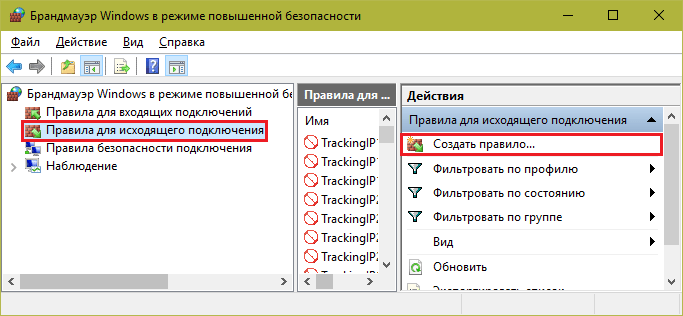

- Откроем брандмауэр. В левой панели выберем «Правила исходящих подключений», а в списке «Действия» — «Создать правило».

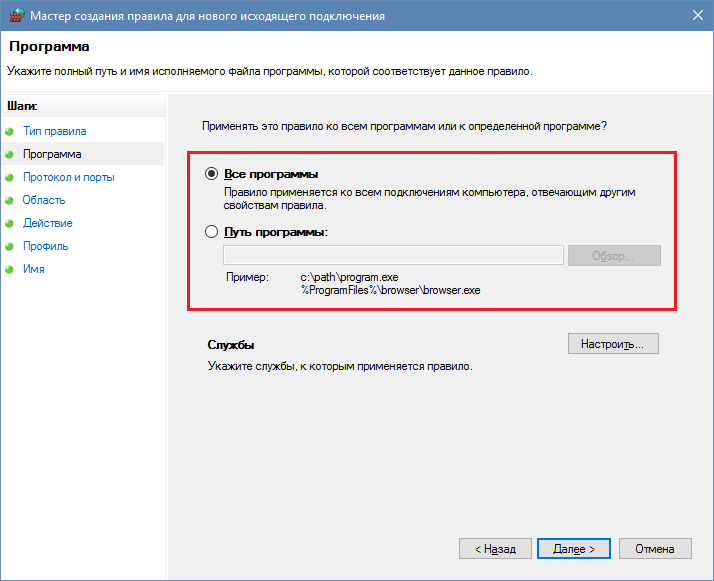

- В следующем окне отметим «Все программы» (если сайт должен блокироваться во всех браузерах) или «Путь программы» (если в одном). При выборе второго варианта укажем путь к исполняемому файлу браузера.

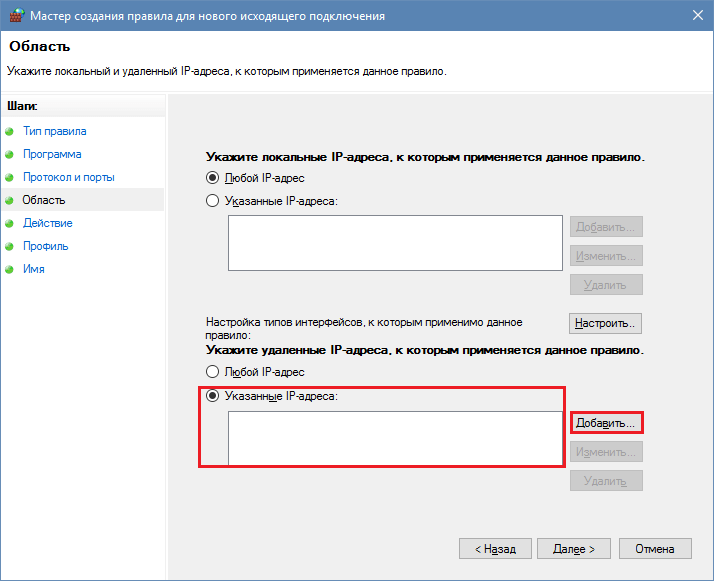

- Следующее окно пропустим. После него нам предстоит указать IP, подлежащий блокировке. Отметим в нижней части окна «Область» пункт «Указанные IP-адреса» и нажмем «Добавить». Верхнее поле не трогаем, так как оно предназначено для создания правил в локальных сетях.

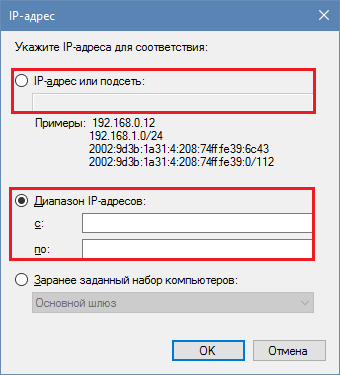

- Пропишем ИП-адрес или диапазон адресов веб-сайта и щелкнем ОК.

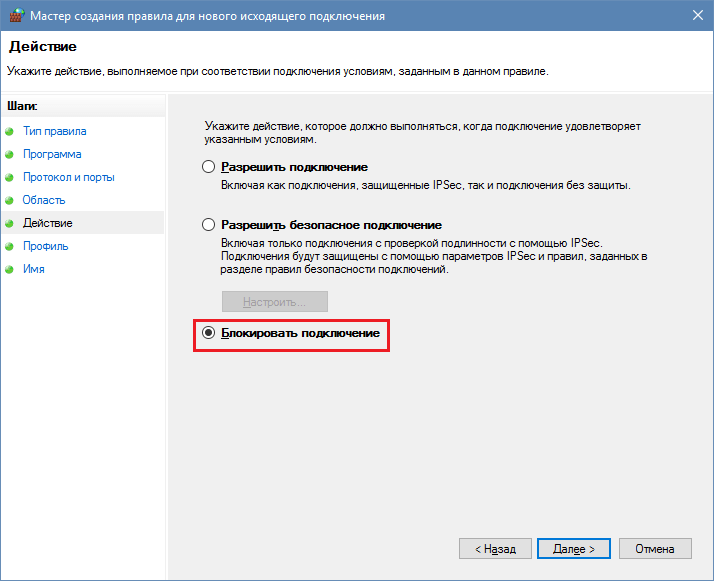

- Далее выберем «Блокировать подключение».

- Отметим сетевые профили, для которых собираемся использовать правило.

- И последним шагом присвоим правилу имя.

После нажатия «Готово» правило вступит в действие.

На роутере

Настройки контроля доступа на роутерах разных моделей неодинаковы, но их алгоритм во многом схож. Разберемся, как блокировать доступ к нежелательным сайтам на примере TP-Link.

Контроль доступа TP-Link (и не только) работает в режиме черного и белого списков. В первом случае доступ разрешается к любым веб-ресурсам, кроме указанных. Во втором — запрещается ко всем, кроме, опять же, указанных. Рассмотрим в качестве примера создание черного списка, так как он используется чаще.

- Заходим в админ-панель, открываем раздел «Контроль доступа» и нажимаем «Мастер настройки».

- В новом окне выбираем режим «IP-адрес», указываем имя узла, для которого создаем правило, и прописываем его IP или диапазон адресов.

- Далее выбираем режим «Доменное имя», пишем произвольное имя цели (для чего создается правило) и перечисляем запрещенные сайты.

- Следующим этапом создаем расписание блокировки.

- Потом задаем имя правила, проверяем все параметры и нажимаем «Завершить».

- Последний шаг — выбор режима фильтрации (в нашем случае — запретить пакетам с указанных доменов проходить через маршрутизатор) и сохранение правила. Также не забываем отметить «Включить управление контролем доступа к Интернет».

На этом настройка закончена.

Средствами родительского контроля

Родительский контроль сегодня встраивают куда только можно. Он есть во многих роутерах, антивирусных программах и даже в самих операционных системах. До выхода Windows 7 родительский контроль был отдельной системной функцией. В Windows 10 он стал «семейной безопасностью с настройками через сайт Microsoft», однако суть его от этого не поменялась. Родители по-прежнему имеют возможность ограничивать с его помощью доступ ребенка к сетевым ресурсам.

Впрочем, что мы всё о Windows да о Windows? Давайте рассмотрим, как работает родительский контроль в Касперском Интернет Секьюрити.

- Настройка ограничений выполняется через специально выделенный раздел.

- Первое, что предстоит сделать после захода в него, это установить пароль на отключение функции и изменение настроек.

- Дальше вам откроется список учетных записей пользователей, для которых можно задействовать родительский контроль. Нажмите возле выбранной учетки «Настроить ограничения».

- Ограничения доступа к веб-контенту устанавливаются в разделе «Интернет». В наличии 2 режима блокировки: сайты для взрослых (черный список) и все сайты, кроме разрешенных (белый список).

- При выборе режима черного списка вы можете задать категории контента, подлежащего блокировке, но без указаний конкретных сайтов. При выборе режима белого списка разрешенные сайты необходимо добавить в исключения. Всё остальное будет блокироваться.

Ползунок включения/выключения контроля находится вверху окна настроек в списке пользователей.

С помощью статических маршрутов

Статический (постоянный) маршрут — это жестко заданный путь следования пакетов от одного сетевого узла к другому. Например, от вашего компьютера к серверу, на котором хостится веб-сайт. Прописав в реестре Windows или в настройках роутера ложный маршрут к интернет-ресурсу (точнее, к его IP-адресу), вы сделаете так, чтобы он не открывался.

Как это выполнить:

- Определите с помощью команды ping_URL IP-адрес нужного сайта.

- Не закрывая командной строки (она должна быть запущена от админа), выполните еще одну инструкцию: route -p add IP_целевого_сайта mask 255.255.255.0 192.168.1.0 metric 1.

Ответ «Ок» означает, что маршрут к сайту 213.180.193.3 создан. Теперь на этом компьютере ya.ru открываться не будет.

В реестре Windows все статические маршруты находятся в разделе HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersPersistentRoutes.

Чтобы убрать оттуда запись, ставшую ненужной, и возобновить доступ к сайту, щелкните по записи правой кнопкой мышки и выберите «Удалить». Или выполните в командной строке инструкцию route — f. Последний способ удаляет все существующие постоянные маршруты. Если хотите убрать только один из них, выполните команду route delete IP_целевого_узла, например, route delete 213.180.193.3. После этого сайт ya.ru снова станет доступным.

С использованием локальных политик IP-безопасности (IPSec)

Использование для ограничения доступа в Интернет политики безопасности IP (IPSec) — способ нетривиальный. О существовании такой возможности знают очень немногие (в отличие от Hosts), и тот, для кого вы заблокируете некий веб-ресурс, ни за что не догадается, как вы это сделали.

С помощью IPSec можно блокировать как отдельный IP сайта, так и пул адресов. Единственный недостаток этого метода в том, что оснастка управления политиками есть не во всех редакциях Windows. Так, в домашних выпусках она отсутствует.

Создание политики IP-безопасности может показаться сложным, но только в первый раз. После нескольких попыток оно не будет отнимать у вас больше 2-3 минут. Тем более, что каждый шаг настройки сопровождает Мастер.

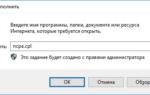

- Итак, для доступа к оснастке откройте в панели управления раздел «Администрирование», щелкните «Локальная политика безопасности» и выберите «Политики IP-безопасности на локальном ПК».

- Нажмите правой кнопкой мышки на пустую область правой половины окна «Локальных политик» и выберите «Создать политику ИП-безопасности». Запустится первый Мастер настройки.

- В открывшемся далее окошке укажите имя новой политики и кратко опишите ее назначение. Можно оставить эти поля по умолчанию, но лучше заполнить, чтобы потом не запутаться.

- Следом нажмите «Далее», ничего не меняя.

- Завершите работу Мастера, отметив «Изменить свойства» и щелкнув «Готово».

- В окошке свойств будущей политики IPSec кликните «Добавить». Это запустит следующий Мастер — создания правил IP-безопасности.

- В окне «Конечная точка туннеля» оставьте всё как есть.

- В разделе «Тип сети» выберите «Все подключения».

- В «Списке IP-фильтров» (их только предстоит создать) кликните «Добавить». Следом — дайте вашему списку имя и снова нажмите «Добавить». Запустится третий Мастер — IP-фильтров.

- Первым делом дайте новому фильтру описание (удобнее всего указать URL блокируемого сайта).

- Источником трафика укажите «Мой IP адрес».

- Назначением — «Определенный IP или подсеть». Ниже пропишите адрес блокируемого сайта или подсети.

- В разделе «Тип протокола» отметьте «Любой».

- Последним шагом нажмите «Изменить свойства» и «Готово». Осталось совсем немного.

- Подтвердите параметры нового фильтра.

- Если хотите создать еще один, щелкните в следующем окне кнопку Добавить. Иначе — нажмите «ОК». Это запустит Мастер настройки действий фильтров.

- В «Списке ИП-фильтров» отметьте только что созданный и кликните «Далее».

- Дайте имя и описание тому, что он будет делать (блокировать сайт).

- В параметрах действия укажите «Блокировать».

- Завершающий шаг этапа — «Изменение свойств» и завершение работы мастера.

- Теперь снова проверьте и подтвердите настройку.

- Последний рывок — создать правила безопасности. Этим займется пятый Мастер.

- По окончанию его работы опять измените свойства и нажмите «Готово».

- Проверьте и подтвердите параметры нового правила.

- И напоследок — все свойства политики. Она создана и отображается в списке раздела.

- Осталось привести политику в действие. Кликните по ней правой кнопкой мышки и выберите «Назначить».

В разделе «Свойства» вы сможете в дальнейшем изменять любые параметры политики, а через контекстное меню — отключать, переименовывать и удалять.

Если собственник подключения желает ограничить доступ сторонних лиц, исключив любые устройства, кроме собственных или разрешенных, то представленные далее в нашей статье варианты смогут ему в этом помочь.

<label>Содержание</label>

Введение

Области применения современных персональных компьютерных устройств различны и представлены значительным списком. Устройства задействуются повсеместно. И если ранее границы областей были четко разграничены, то на сегодняшний день степень взаимозаменяемости устройств выросла многократно. Обобщающим фактором, помимо возросших функциональных возможностей устройств, как стационарного, так и мобильного исполнения, стало разработка, внедрение и повсеместное распространение международной компьютерной сети «Интернет».

Обладая самой крупной базой разнообразных видов данных и уникальной способностью предоставлять, при наличии соответствующих условий, неограниченного доступа к сети с любых устройств, «Интернет» стал основной платформой для исполнения самых разных действий. Ведение профессиональной деятельности, осуществление различных деловых, образовательных, консультационных процедур, социальное общение пользователей, официальная и частная переписка, создание, просмотр, обмен и распространение различных цифровых снимков и видео композиций и многое другое в сети «Интернет» стало на порядок быстрее и гораздо удобней, повысив скорость обработки и передачи данных многократно.

Первоначально, подключение к сети «Интернет» предусматривало использование проводных способов, но с развитием новых стандартов и методов удаленной передачи данных, массовость использования сети поднялась на значительно новый уровень.

Основным универсальным способом подключения к сети «Интернет» стало семейство стандартов беспроводного протокола цифрового обмена данными по радиоканалам, представленного обобщающим названием технология беспроводной локальной сети «Wi-Fi».

Популярность беспроводного соединения «Wi-Fi» достигла огромных размеров. Практически в любом общественном месте и частном доме присутствует возможность выхода в «Интернет» посредством «Wi-Fi», позволяя получить доступ к разнообразной нужной информации мгновенно из любого места и на любом устройстве, поддерживающим способ беспроводного соединения. Многие общественные организации бесплатно раздают соединение «Wi-Fi» для повышения привлекательности своих заведений. Но для частных пользователей, подключение сторонних абонентов нежелательно, особенно когда такое подключение не санкционированно.

Использование «Wi-Fi» соединения для доступа к сети «Интернет» требует наличия специального оборудования, способного обрабатывать, принимать и раздавать сигнал. И наиболее часто используется универсальный маршрутизатор, комплексно сочетающий проводные и беспроводные способы выхода в «Интернет», и способный обслуживать одновременно несколько разнообразных устройств, использующих разный или одинаковый выход в сеть.

Для уверенного подключения через маршрутизатор достаточно знать имя учетной записи сети и пароль, предварительно установленные собственником устройства. И если учетные данные были переданы собственником не только доверенным пользователям, но и сторонним абонентам (друзьям или знакомым для разового подключения), то любой из владеющих данными удаленного подключения сможет беспрепятственно пользоваться неограниченным доступом в сеть «Интернет» с любого количества сторонних устройств.

И если собственник подключения желает ограничить доступ сторонних лиц, исключив любые устройства, кроме собственных или разрешенных, то представленные далее в нашей статье варианты смогут ему в этом помочь.

Изменить пароль доступа «Wi-Fi»

При необходимости обезопасить себя от несанкционированного подключения сторонних пользователей посредством беспроводной сети «Wi-Fi»можно воспользоваться легким и гарантированным способом, заключающемся в простом изменении пароля пользовательской сети «Wi-Fi» на личном маршрутизаторе. После обновления учетных данных любые устройства, непосредственно подключенные к данной сети, включая все устройства собственника маршрутизатора, обладающие разрешением на подключение, будут в принудительном порядке отключены. И для повторного подключения к сети потребуется заново ввести новые значения парольной фразы на всех устройствах, для которых такое подключение необходимо. Сторонний пользователь, не обладающий новыми данными для входа в сеть, уже подключиться не сможет.

Для некоторых пользователей, в обязательном порядке использующих «Wi-Fi» сеть для многих своих устройств, таких как компьютер, ноутбук, планшет, смартфон, «SMART-телевизор» и ряд других устройств, обладающих соответствующей возможностью подключаться к сети «Интернет» через беспроводное соединение «Wi-Fi», процедура переподключения вручную каждого объекта может показаться слишком утомительной. Однако из всех различных вариантов, смена пароля является действительно по-настоящему единственно надежным способом гарантированно отключить сторонние устройства от своей «Wi-Fi» сети.

Даже внесение в черный список маршрутизатора определенного устройства для последующей блокировки его «Интернет-соединения» оставляет возможность выполнить подключение к вашей сети с другого нового устройства, используя известный пароль. А в случае, если пароль был забыт, существуют различные способы восстановить сохраненные пароли «Wi-Fi» на персональных компьютерах под управлением операционной системы «Windows» и других видах устройств. Поэтому, смена парольной фразы поможет убрать любые подключения и предоставить доступ к сети только действительно необходимым устройствам.

Изменение пароля беспроводного соединения «Wi-Fi» осуществляется в настройках сетевого маршрутизатора, доступ к которым можно получить в веб-браузере, указав в адресной строке соответствующий адрес. Используя собственные учетные данные, пользователь должен войти в систему управления настройками, отыскать раздел, часто содержащий в названии слова «беспроводная», «Wi-Fi», «Wireless» и отвечающий за присвоение сети «Wi-Fi» конкретного имени (которое также можно изменить на любое имя по выбору пользователя) и парольной фразы, и установить новые значения. При затруднении отыскать соответствующий раздел в веб-интерфейсе маршрутизатора, пользователи могут по марке устройства отыскать инструкцию производителя с официальным описанием характеристик параметров всех присутствующих разделов. Убедитесь, что было использовано безопасное шифрование («WPA2») и задана надежная фраза-пароль (избегайте простых и распространенных вариантов фраз, включающих простой возрастающий или убывающий числовой ряд, например, «123456» или «654321», прямых или обратных последовательностей букв, таких как «qwerty», распространенных и популярных слов или собственного имени). И по завершению изменений пользовательская сеть станет недоступна для устройств сторонних пользователей, не обладающих новым паролем, и последующее их подключение станет невозможным.

Используйте фильтрацию «MAC-адресов» на своем маршрутизаторе

Отдельные модели маршрутизаторов обладают встроенными функциями контроля доступа, которые определяют список устройств, владеющих разрешением на подключение к сети. Каждое беспроводное устройство имеет уникальный «MAC-адрес». И пользователи, при желании заблокировать определенному устройству доступ, могут внести его «MAC-адрес» в черный список в настройках маршрутизатора, после чего, выйти в «Интернет» такое устройство уже не сможет. Или наоборот, для предотвращения подключения сторонних устройств в дальнейшем, пользователи могут указать белый список «MAC-адресов» разрешенных устройств, последующий доступ которых к сети одобрен, и ограничен лишь указанными устройствами.

Но не все маршрутизаторы обладают такими функциями. И даже если пользовательский маршрутизатор способен осуществлять фильтрацию «MAC-адресов», такой способ не гарантирует безопасное использование сети без нежелательных участников. Сторонний пользователь, обладающий парольной фразой «Wi-Fi» может внести «MAC-адрес» своего устройства в разрешенный список или наоборот убрать его из перечня запрещенных устройств и продолжить использовать подключение к сети «Wi-Fi» на постоянной основе. Но даже если этого не произойдет, владельцу сети придется регулярно отслеживать созданный список и каждый раз вручную добавлять «MAC-адреса» при подключении новых устройств, предотвращая их несанкционированное подключение. И сложностей при использовании данного способа может возникнуть гораздо больше, чем выгоды от его применения.

Фильтрация «MAC-адресов» хороша при желании временно отключить определенное устройство, например, детский смартфон или планшет, ограничив ему выход в сеть «Интернет» для достижения конкретных целей или исполнения определенных действий.

Для включения функции фильтрации «MAC-адресов» пользователю придется самостоятельно изучить официальное руководство производителя конкретной модели маршрутизатора и убедиться, что он поддерживает подобную настройку. Встроенная функция может как полностью блокировать доступ по «MAC-адресу», так и выполнять лишь частичное ограничение, закрывая выход в «Интернет», но оставляя возможность подключаться к сети «Wi-Fi». И пользователь, в соответствии с доступными настройками своего маршрутизатора, может устанавливать конкретные ограничения.

Используйте гостевую сеть для временных пользователей

Если по ряду причин пользователю необходимо предоставить доступ к своей сети «Wi-Fi» и временно обеспечить выход в «Интернет» отдельных пользователей, то верным решением будет настроить гостевую сеть «Wi-Fi» на своем маршрутизаторе. Такой подход значительно упрощает весь процесс. Гостевая сеть является отдельной сетью для доступа в «Интернет» и временные пользователи, использующие данную сеть, никогда не получат доступ к основной пользовательской сети, что исключает обязательную смену пароля и последующее переподключение всех устройств в дальнейшем.

Многие модели современных маршрутизаторов предлагают такую функцию, именуя ее по-разному, но сохраняя общий понятный смысл, зачастую включая обязательную фразу «гостевая» или «гостевой» в своих настройках. Пользовательская гостевая сеть может иметь совершенно отдельный пароль, управляемый отдельно от основной сети и не затрагивающий ее настроек. В любой момент пользователь может изменить пароль без каких-либо негативных последствий для сетевых подключений своих разрешенных устройств.

Также часто пользователь может изолировать гостевую сеть от своей основной сети, заблокировав доступ сторонним устройствам к общим папкам на своих компьютерах или других подключенных к сети устройствах.

Конечно, пользователю придется подробно изучить официальное руководство к своему маршрутизатору и проверить, представлена ли функция гостевой сети в данной конкретной модели. Однако гостевые сети встречаются гораздо чаще, чем списки контроля доступа, ответственные за фильтрацию «MAC-адресов», и шансы, что она присутствует в настройках маршрутизатора довольно велики.

Стороннее программное обеспечение, способное отключать посторонних пользователей от личной сети «Wi-Fi»

Исследуя данную тему в сети «Интернет», мы обнаружили, что часто можно встретить рекомендации использовать специальное программное обеспечение, такое как «Netcut» или «JamWifi», способного отправлять командные пакеты на другие устройства в вашей сети «Wi-Fi», сообщая им о принудительном отключении. Такие программные решения в основном выполняют временную деавторизацию устройств из сети «Wi-Fi», поэтому их трудно назвать настоящим действенным решением. После уведомления об отключении, стороннее устройство все равно будет пытаться повторно подключиться, вынуждая программу непрерывно отправлять пакеты на отключение.

Поэтому такой способ не позволит навсегда удалить стороннего пользователя из личной сети «Wi-Fi», а лишь только будет создавать ему трудности с подключением.

Заключение

Использование беспроводной сети «Wi-Fi» для удаленного подключения к сети «Интернет» значительно расширило возможности разнообразных видов компьютерных устройств и позволило выполнять множество различных действий значительно быстрее, на любых устройствах и в любом месте. Применение специальных сетевых маршрутизаторов помогает подключать к сети разное количество устройств, обеспечивая им беспрепятственное использование всех возможностей сети «Интернет». Но иногда к личной беспроводной сети «Wi-Fi» подключаются сторонние пользователи и собственнику сети необходимо знать способы их принудительного отключения.

Самым лучшим и гарантированным способом исключить в личной сети присутствие сторонних устройств является изменение парольной фразы сети «Wi-Fi» с последующим переподключением всех разрешенных пользовательских устройств.

В зависимости от целей, пользователь может устанавливать определенные ограничения в сети, используя функцию фильтрации «MAC-адреса», или создавать отдельную гостевую сеть при необходимости временной раздачи «Wi-Fi» соединения.

Владея представленными способами, пользователи всегда смогут поддерживать свою сеть «Wi-Fi» свободной от несанкционированных подключений и быстро отключать сторонних пользователей, в случае такой необходимости.

Мне удалось заблокировать тик-ток на роутере!

ЕДИНСТВЕННЫЙ существующий сервис который успешно блокирует тик-ток на роутере через DNS это NextDNS

1. Зарегистрируйтесь на NextDNS, выберите русский язык. В разделе «Родительский контроль» -> «Сайты, приложения и игры» выберите «добавить сайт, приложение или игру», найдите и отметьте «тик-ток».

2. На роутере в разделе WAN -> DNS сервера «установить вручную» и введите два IP адреса DNS с первого раздела настроек NextDNS

3. На роутере в разделе сетевого контроля установите блокировку двух IP адресов Google DNS — 8.8.8.8 и 8.8.4.4 — ваш роутер должен поддерживать эту функцию, иначе ничего не выйдет!

4. Выходя в интернет через данный роутер, в самом начале и потом периодически обновляете ваш связанный адрес (linked IP) — синяя кнопка «обновить». Если ваш адрес изменится из-за временного отключения роутера — и вы не обновите его — блокировки не будет, пока адрес не будет обновлен! Если раскрыть «дополнительные настройки» ниже этой кнопки — то будет специальный URL вида «htt…p.nextdns…io/123456789» используя который можно создать «задачу» в «планировщике» виндовс для автоматического обновления например раз в час, запускать текстовый файл update.cmd в который нужно поместить строку explorer «htt…link-ip.nextdns…io/123456789»

Находясь на домашнем вай-фае зайдя с телефона в тик-ток вы увидите текст, но ни одно видео загружаться не будет.

Используемые источники:

- https://compconfig.ru/internet/kak-zablokirovat-dostup-na-sajt.html

- https://hetmanrecovery.com/ru/recovery_news/how-to-kick-people-off-your-wi-fi-network.htm

- https://pikabu.ru/story/uspeshnaya_blokirovka_tiktok_na_wifi_routere_8090310

Windows 10: нет подключения к Интернету после подключения к VPN-серверу (РЕШЕНО)

Windows 10: нет подключения к Интернету после подключения к VPN-серверу (РЕШЕНО)

Все о локальной сети в Windows 10: создание, настройка, изменение и устранение неполадок

Все о локальной сети в Windows 10: создание, настройка, изменение и устранение неполадок

Как настроить сетевой адаптер на Windows 7

Как настроить сетевой адаптер на Windows 7

Как очистить сетевой кэш Windows, отключить сетевые папки, диски, подключения через командную строку?

Как очистить сетевой кэш Windows, отключить сетевые папки, диски, подключения через командную строку? Как узнать имя компьютера в операционной системе Windows

Как узнать имя компьютера в операционной системе Windows Как исправить ошибку «к сожалению не удалось подключиться к Skype»

Как исправить ошибку «к сожалению не удалось подключиться к Skype» Отключилась клавиатура на ноутбуке как включить 8 методов для разных моделей!

Отключилась клавиатура на ноутбуке как включить 8 методов для разных моделей!