Содержание

- 1 1. Сброс пароля Windows 10 с помощью ключа‑носителя

- 2 2. Сброс пароля учётной записи Microsoft Live

- 3 3. Сброс пароля через восстановление Windows 10 до предыдущего состояния

- 4 4. Сброс пароля Windows 10 через вход по PIN‑коду или отпечатку пальца

- 5 5. Сброс пароля с помощью утилиты Lazesoft Recover My Password

- 6 6. Сброс пароля Windows 10 через режим восстановления

- 7 Как узнать пароль администратора в Windows 7

- 8 Взламываем пароль администратора подбором

- 9 Меняем пароль командой «Net User»

- 10 Как сбросить пароль администратора Windows 7 в безопасном режиме

- 11 Сбрасываем пароль через командную строку

- 12 Взламываем пароль Администратора в Windows 8

- 13 Узнаем пароль администратора в Windows 10

- 14 Используем подсказки для взлома пароля в Windows 10

1. Сброс пароля Windows 10 с помощью ключа‑носителя

Если вы предусмотрительная личность и предпочитаете иметь решение для ещё несуществующей проблемы, создайте заранее USB‑носитель для сброса пароля.

Вам понадобится флешка, необязательно большого объёма. Она не будет отформатирована, но Microsoft рекомендует всё-таки сделать резервную копию файлов с неё — для подстраховки.

Вставьте устройство в компьютер. Затем сделайте вот что:

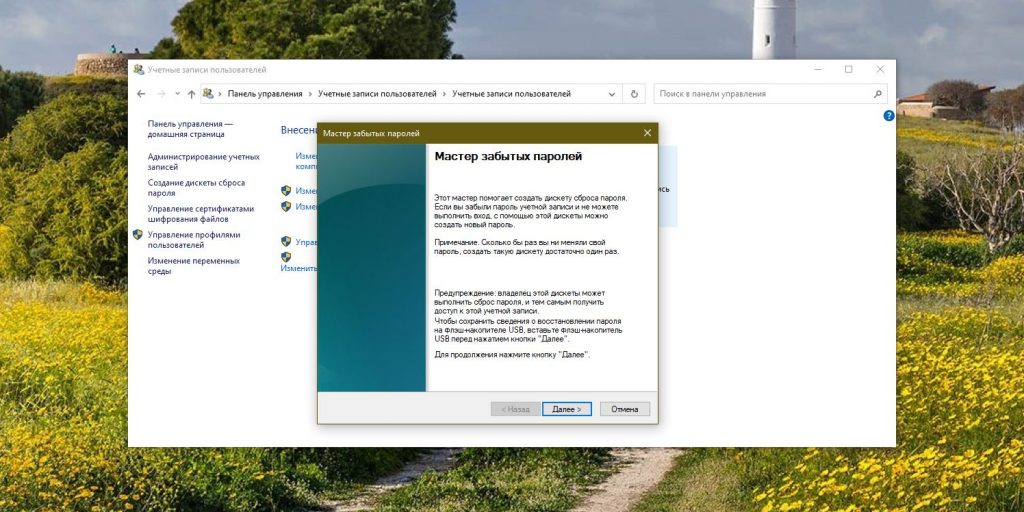

- Откройте меню «Пуск» и наберите там «Панель управления».

- В появившейся «Панели управления» нажмите «Учётные записи пользователей» → «Учётные записи пользователей» → «Создание дискеты сброса пароля». Да, классическая панель управления предполагает, что вы до сих пор пользуетесь дискетами. Но и USB‑носители она понимает.

- Следуйте указаниям «Мастера забытых паролей», нажимая кнопку «Далее».

В результате на флешке появится файл userkey.psw. При желании его можно скопировать на другой накопитель, про запас. Это универсальный ключ для вашего компьютера, он позволяет сбрасывать пароли сколько пожелаете. Даже если вы смените код уже после того, как создадите файл‑ключ, userkey.psw всё равно будет подходить к вашей системе.

Теперь, когда забудете шифр, введите в окошко для ввода паролей любое слово, чтобы отобразилась кнопка «Сбросить пароль». Вставьте флешку в компьютер, нажмите «Сбросить пароль» → «Вместо этого использовать диск сброса пароля» и следуйте инструкции мастера.

Этот трюк работает только с локальными учётными записями. Если вы предпочитаете использовать Microsoft Live, переходите к следующему пункту.

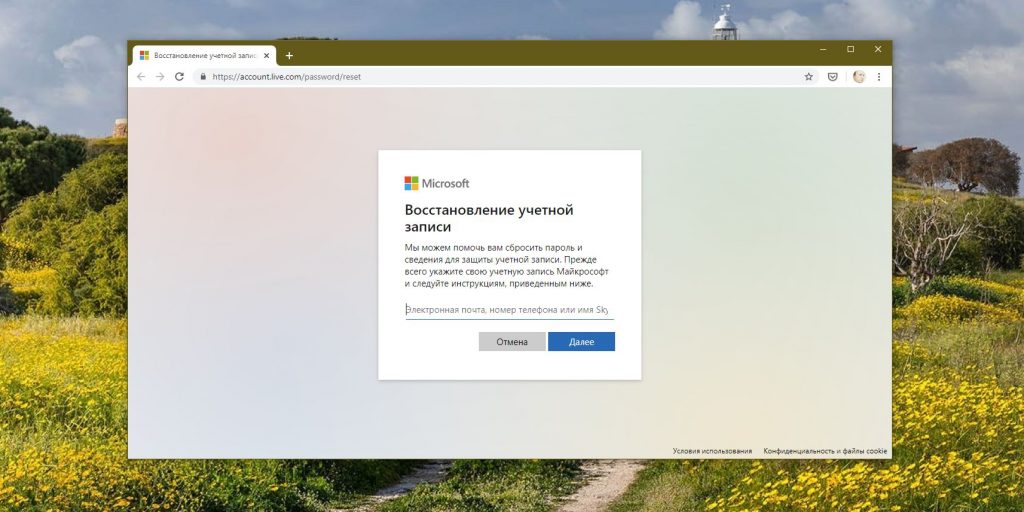

2. Сброс пароля учётной записи Microsoft Live

Тут всё просто, если у вас есть электронная почта, номер телефона или аккаунт Skype. Откройте форму сброса пароля на сайте Microsoft и введите один из этих трёх вариантов, затем нажмите «Далее».

Система предложит получить и применить секретный код, который вам отправят на почту, по SMS или в Skype. Нажмите «Далее», введите шифр и сможете назначить новый пароль для аккаунта Microsoft Live.

Это не сработает с локальными учётными записями Windows 10, которые не привязаны к Microsoft Live.

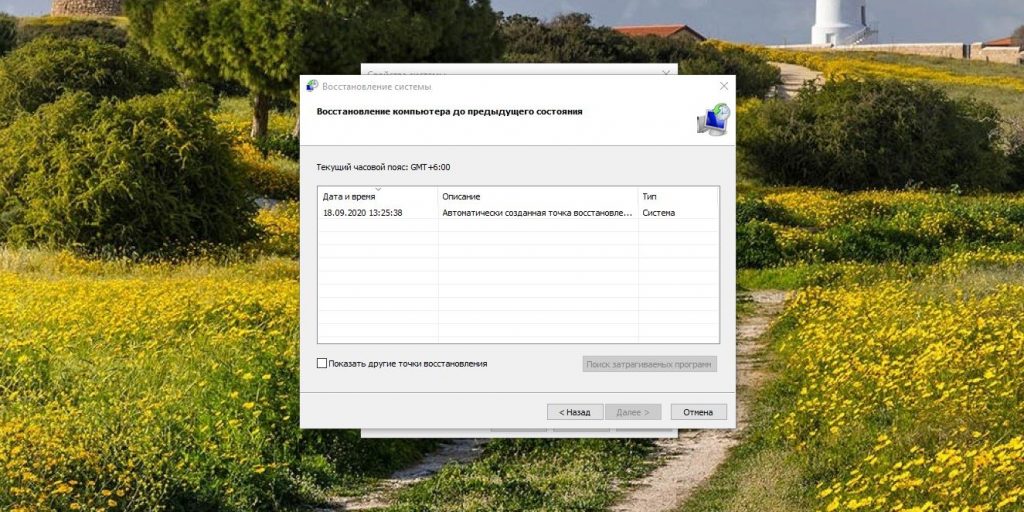

3. Сброс пароля через восстановление Windows 10 до предыдущего состояния

Допустим, вы назначили пароль, но опечатались при его создании (да, дважды). И теперь не знаете, как он выглядит, и не можете войти в систему. Воспользуйтесь инструментом восстановления Windows, и вы вернёте ПК к более раннему состоянию, когда кода ещё не было.

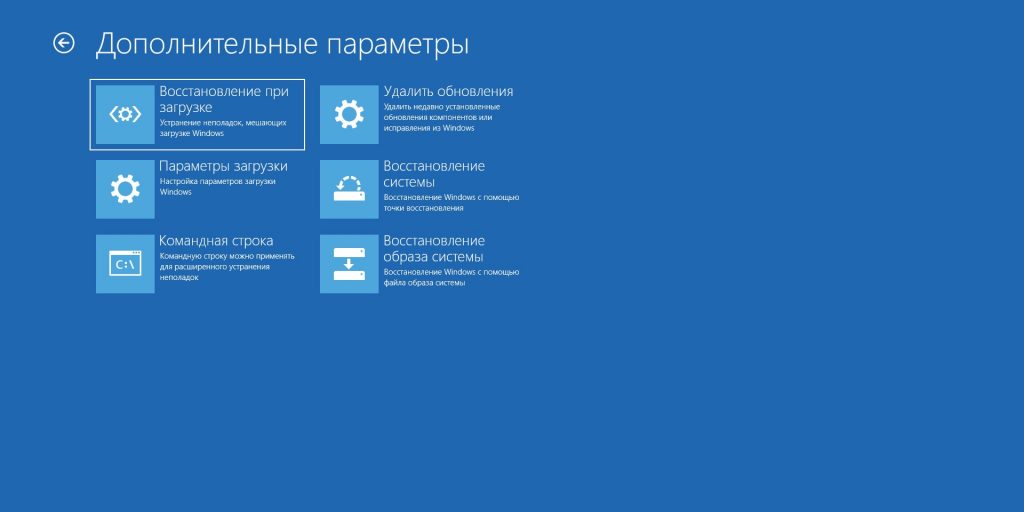

Нажмите на кнопку выключения в правом нижнем углу экрана и с зажатой клавишей Shift щёлкните «Перезагрузить». Система покажет меню «Автоматическое восстановление». Кликните «Дополнительные параметры» → «Поиск и устранение неисправностей» → «Дополнительные параметры» → «Восстановление системы».

Выберите точку восстановления с датой до того момента, как вы создали новый пароль. Нажмите «Восстановить», подождите. Когда компьютер снова загрузится, он будет в том состоянии, какое было до назначения кода.

Учтите: это сработает только с новыми, недавно установленными паролями.

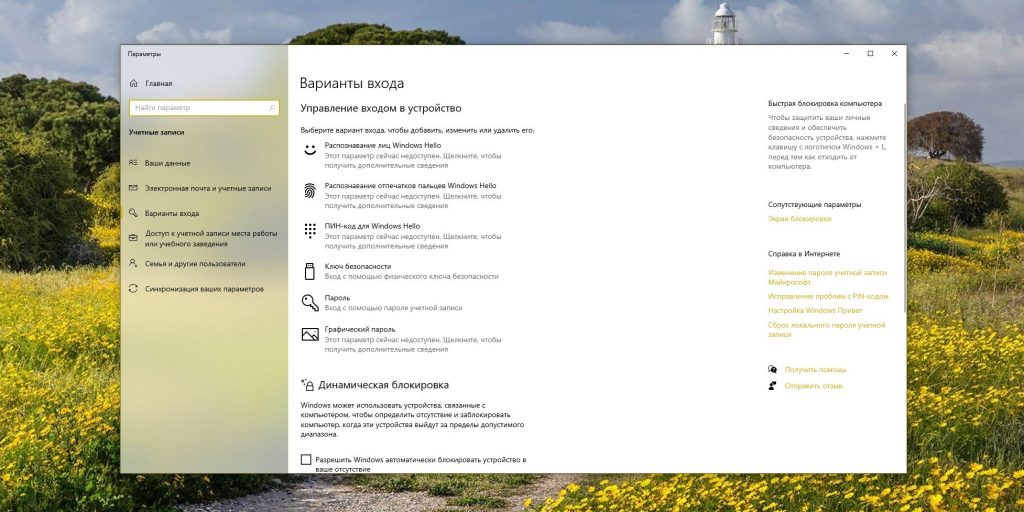

4. Сброс пароля Windows 10 через вход по PIN‑коду или отпечатку пальца

Windows 10 позволяет одновременно входить в систему несколькими способами, например не только с паролем, но и с помощью отпечатка пальца, PIN‑кода или распознавания лица. Если у вас есть такая возможность, используйте её. А затем сбросьте забытый пароль таким образом:

- Нажмите Windows + X и выберите Windows Power Shell (Администратор).

- Введите команду

net user имя_пользователя новый_пароль - Забытый код доступа будет заменён новым.

Работает только с локальными паролями, не Microsoft Live.

5. Сброс пароля с помощью утилиты Lazesoft Recover My Password

На самом деле парольная защита в Windows 10 оставляет желать лучшего. Это подтверждается тем, как легко сторонние программы сбрасывают код системы. Для примера возьмём утилиту Lazesoft Recover My Password.

- Скачайте и установите Lazesoft Recover My Password на другой компьютер, доступ к которому у вас есть.

- Откройте программу и подключите к ПК флешку (система её отформатирует, так что не оставляйте на ней ничего важного).

- Нажмите кнопку Burn Bootable CD/USB Disk Now! и следуйте инструкциям программы.

- Вставьте флешку в заблокированный компьютер и перезагрузите его.

- Нажмите при запуске клавишу F2, F8, F9, F11 или F12 (нужная обычно отображается на экране), откройте BIOS и загрузите ПК с флешки — она будет называться Lazesoft Live CD (EMS Enabled).

- Выберите вариант Password Recovery и следуйте инструкциям программы.

Учтите: эта и подобные утилиты не сработают, если система установлена на зашифрованном с помощью встроенного инструмента BitLocker диске. С такого накопителя также нельзя извлечь данные. Так что убедитесь, что хорошо запомнили пароль и подготовили флешку для его сброса, как описано выше, прежде чем зашифровать системный диск Windows 10.

6. Сброс пароля Windows 10 через режим восстановления

Этот способ сложноват, но не требует дополнительных программ. Работает только с локальными учётными записями, не аккаунтами Windows Live.

Вам понадобится диск или флешка с установочным образом Windows 10. О том, как его получить, можно узнать в этой статье. Перезапустите компьютер, вставьте носитель и загрузитесь с него — нужная для этого клавиша обычно отображается на экране. Либо попробуйте нажать F2, F8, F9, F11 или F12. Далее действуйте так:

- Когда появится интерфейс установки Windows 10, нажмите Shift + F10. Или Shift + Fn + F10 на некоторых ноутбуках, если первая комбинация не сработает. Откроется командная строка.

- Введите команду

regeditи нажмите Enter. - В открывшемся редакторе реестра выделите справа папку HKEY_LOCAL_MACHINE. Затем нажмите «Файл» → «Загрузить куст».

- Откройте путь к файлу

C:WindowsSystem32configSYSTEM. Учтите, что в режиме восстановления могут путаться имена дисков, например диск С отображается как E. Это нормально. Узнать, на каком диске у вас папка Windows, можно, посмотрев их содержимое. - Система предложит ввести имя для куста реестра. Введите любое, чтобы не совпадало с существующими, например

lifehacker, и нажмите OK. - Откройте папку HKEY_LOCAL_MACHINE на панели слева, в ней — lifehacker, а в нём — раздел Setup.

- Найдите параметр CmdLine, щёлкните дважды и в поле «Значение» введите

cmd.exe, нажмите OK. Затем в другом параметре SetupType (он ниже) укажите значение2и опять кликните OK. - Выделите вашу папку lifehacker на панели слева и нажмите «Файл» → «Выгрузить куст».

- Закройте все окна и перезагрузите ПК. Вытащите флешку, чтобы он запустился как обычно.

- При перезагрузке логотип системы не появится. Вместо этого откроется командная строка. Введите

net user имя_пользователя новый_пароль, и пароль будет изменён на указанный вами. Если хотите убрать код вовсе, напишитеnet user имя_пользователя ""(две кавычки без пробелов и других символов). Нажмите Enter. - Введите команду

regeditи откройте раздел HKEY_LOCAL_MACHINE/System/Setup. В параметре CmdLine удалитеcmd.exe, в параметре SetupType установите значение . - Перезагрузите компьютер. Далее можете заходить в систему с новым паролем или вовсе без него.

Иногда выполнить шаг 11 не получается, так как в редакторе реестра не работает курсор. В таком случае просто выключите компьютер и включите его снова. Windows 10 запустится как обычно. Откройте редактор реестра через меню «Пуск» и измените параметры CmdLine и SetupType на обычные значения, как указано в пункте 11.

Как видите, избавиться от пароля Windows 10 может каждый. Так что, если хотите действительно защитить свои данные, лучше пользоваться функцией шифрования.

Сбрасываем пароль администратора Windows за несколько кликов! Несмотря на тот факт, что компания Microsoft за последние несколько лет выпустила пару надежных и высокопроизводительных операционных систем, Windows 7 все еще остается в качестве основной ОС на миллионах ноутбуков и компьютеров. Она проста в использовании и привычна многим людям, поэтому переход на новые платформы сегодня происходит весьма томительно. Как и все версии Windows, данная имеет функцию защиты входа в учетную запись паролем. Такой формат обеспечения безопасности данных действительно эффективен, однако иногда с ним могут возникнуть определенные проблемы. Не редко пользователи забывают свой пароль, после чего не могут войти в профиль и пользоваться системой в штатном режиме. Такая ситуация чревата полной потерей доступа к собственным важным данным, но это можно исправить. Узнать пароль администратора в Windows 7 не так уж и сложно, главное отыскать правильный подход.

Содержание:

Как узнать пароль администратора в Windows 7

Для забывчивых администраторов, которые постоянно забывают пароли разработчиками Windows были предусмотрены несколько встроенных средств для восстановления или сброса паролей, например команда Net User, подсказки, Windows miniPE edition, ERD Commander или безопасный режим. Кроме данных средств, продвинутые пользователи/программисты/хаккеры разработали специальный софт для взлома паролей администратора Windows. О всех данных средствах будет подробно рассказано в данной статье.

Важно: Забыв пароль от Windows не стоит беспокоится и переживать, вы в любом случае сумеете вернуть себе учетную запись администратора и поменять утерянный пароль на новый!

Взламываем пароль администратора подбором

Метод взлома пароля подбором наиболее трудоемкий, так как отнимает массу времени и нервов. Здесь весь успех зависит напрямую от вашей смекалки, памяти и удачи. Метод подбора заключается в том, что вы будете вписывать наиболее вероятные значения, пока одно из них не окажется верным. Например, вы можете попробовать вбить дату вашего рождения или же ближайших родственников, день, когда произошло какое-либо памятное событие и так далее. Весьма важно пробовать одно и тоже значение в нескольких вариациях, применяя разные регистры клавиш.

Меняем пароль командой «Net User»

Сегодня на просторах интернета возникает множество вопросов о том, как сбросить пароль администратора Windows, что же, в этом вам обязательно поможет командная строка. В самых первых версиях ОС от Microsoft не было такого высокоразвитого графического интерфейса как сейчас и все взаимодействия с компьютером осуществлялись посредством рукописных команд в простенькой оболочке. Чтобы воспользоваться этим методом общения с компьютером сегодня, вам требуется открыть Пуск — Все программы — Стандартные — Командная строка. Если же вы не можете войти в учетную запись изначально, то здесь потребуется небольшая хитрость.

Вставьте любой накопитель с установочным образом Windows 7 в ваш ноутбук или компьютер и загрузитесь с него, нажав клавишу F12 при включении устройства (зависит от версии BIOS). Далее вы сможете вызывать окно взаимодействий комбинацией кнопок Shift+F10, в которое необходимо вписать значение «regedit», открывающее доступ к системному реестру. Здесь вам потребуется ветка реестра HKEY_LOCAL_MACHINE, войдя в которую кликните по меню «Файл» и выберите опцию «Загрузить Куст». Итак, после всего проделанного, перейдите в корневой каталог на диске, где инсталлирована ваша операционная система, например, — C:WindowsSystem32config и откройте файл SYSTEM. Введя любое имя (на ваше усмотрение) загружаемого раздела, войдите в ветку HKEY_LOCAL_MACHINE — (Имя раздела) — Setup. Здесь будет несколько параметров, для которых вам понадобится изменить значения, кликнув правой кнопкой мыши и выбрав пункт «Изменить». Для CmdLine сделайте значение «cmd.exe», а для SetupType значение «2». Выделив в ветке реестра HKEY_LOCAL_MACHINE имя загружаемого раздела, выгрузите куст аналогичным способом. Завершите работу реестра и командной строки, а также извлеките устройство с образом Windows 7. Продолжив загрузку перед вами откроется та самая командная строка. В нее вам потребуется ввести команду net user имя учетной записи новый пароль для учетной записи (пример: net user Mikle 23568901). Важно отметить, что если наименование вашей учетной записи имеет пробелы, то вводите его в кавычках. Вот и все.

Как сбросить пароль администратора Windows 7 в безопасном режиме

Информации о том, как взломать пароль администратора, в интернете очень много, но не вся оно хорошо отфильтрована. Если предыдущий способ кажется вам слишком сложным, то попробуйте поступить иначе. Итак, пошаговая инструкция выглядит приблизительно так:

- Зайдите в меню выбора загрузки (клавиша F8 при включении устройства);

- Выберите пункт «Безопасный режим с поддержкой командной строки»;

- Дождитесь завершения загрузки;

- Введите команду из прошлого способа: net user имя учетной записи новый пароль (пример: net user Mikle 23568901);

Этот метод куда более легок и прост для понимания, поэтому рекомендуется воспользоваться именно им.

Сбрасываем пароль через командную строку

Сброс пароля в командной строке производится исключительно командой net user, но и здесь есть некоторые секреты. Например, если вы забыли точное наименование учетной записи, то можете ввести команду net user без каких-либо дополнительных значений и система отобразит вам всех пользователей, которые имеются на данный момент. В некоторых ситуациях это поможет выйти из тупика и с легкостью вернуть доступ к учетной записи. Запустить командную строку из-под Windows можно также сочетанием клавиш Win+R и вводом значения CMD.

Взламываем пароль Администратора в Windows 8

Windows 8 обладает совершенно видоизмененным пользовательским интерфейсом, нежели семерка, но способ взлома пароля администратора от этого стал только легче. Итак, вам нужно:

- Войти в раздел восстановления системы, а конкретно в меню «Диагностика» — «Дополнительные параметры»;

- Далее необходимо попасть в командную строку и ввести значение copy с:windowsSystem32sethc.exe с:temp (это скопирует ваш файл setch.exe в другую папку, так как его потребуется подменить другим);

- Следующая команда — copy c:windowsSystem32cmd.exe c:windowsSystem32sethc.exe (скопирует файл cmd.exe в нужный раздел);

- Перезагружаем компьютер и жмем клавишу Shift для входа в оболочку CMD;

- «lusrmgr.msc» — команда, показывающая имя администратора;

- Вводим в командную строку значение net user имя учетной записи новый пароль (пример: net user Mike 23568901).

Как видно, на Windows 8 взломать пароль совсем не сложно, как могло бы показаться изначально.

Узнаем пароль администратора в Windows 10

Новая операционная система Windows 10 принесла с собой массу нововведений не только в плане интерфейса, но и функций. Вы, как и раньше, можете изменить пароль при его утере. Пусть вас не пугают длинные инструкции, ведь единожды проделав процедуру, в следующий раз она будет даваться вам очень и очень легко.

Используем подсказки для взлома пароля в Windows 10

В Windows 10 имеется функция подсказки пароля, которую настоятельно рекомендуется использовать при его создании. Например, если в качестве секретного ключа вы вводите имя вашей первой учительницы в младших классах, то так и напишите в поле для подсказки. Когда вы это увидите, сразу же вспомните нужную вам информацию и вернете доступ к учетной записи без лишней головной боли.

Windows miniPE edition

Загрузочный Windows miniPE edition поможет вам восстановить пароль, если он был забыт или потерян. Итак, алгоритм действий следующий:

- Вставьте носитель с Windows miniPE edition в устройство и загрузитесь с него;

- Войдите в меню Password Renew;

- Выберите в пункте Select Windows Folder вашу папку с ОС Windows;

- Кликните по Renew existing user password, выбрав нужного пользователя в выпадающем окне;

- В поле New Password введите ваш новый пароль и нажмите Install.

- Перезагрузите компьютер и загрузитесь с жесткого диска.

Данный метод хорош тем, что является универсальным и подходит под множество систем.

Меняем пароль администратора при помощи ERD Commander

Как узнать пароль администратора в Windows, если вышеперечисленные способы не дали результата? Попробуйте аварийно-загрузочный образ ERD Commander, который по принципу работы схож с описанным ранее Windows miniPE edition. Вам потребуется:

- Загрузится с диска ERD Commander;

- Выбрать операционную систему для манипуляций;

- В System Tools выбрать пункт Locksmith Wizard и нажать кнопку Next;

- Выделить учетную запись, для которой вы желаете сменить пароль администратора;

- В New Password ввести новый пароль, подтвердить действие и перезагрузить устройство.

Программы для взлома/сброса пароля администратора

Доброго времени суток, друзья!

Из этого руководства вы узнаете, как извлечь пароли из учетных записей служб и как внедрить gMSA (групповые учетные записи управляемых служб) для правильного управления идентификацией служб. Неправильно настроенные учетные записи служб случаются в каждой компании, и не многие администраторы компании знают о том, насколько опасным может быть неправильная настройка учетных записей.

Так уж сложилось исторически, что все известные мне админы систем не всегда осознают опасности запуска сервисов под доменными администраторами. Как правило существуют различные приложения, наподобии Acronis Backup или к примеру службы SQL Server, а зачастую и службы кластера 1С, службы Параграф, которые необходимо запускать под своими учетными записями. В тот или иной момент времени по различным причинам возникает необходимость просмотра пароля сервисов, ну к примеру неадекватный уход предыдущего системного администратора. Правда, я лично сталкивался с такими случаями неоднократно и представляете себе, практически всем приходится переустанавливать сервис для получения контроля над службой приложения.

HKEY_LOCAL_MACHINE/Security/Policy/Secrets

Существуют способы, которые позволяют извлечь пароли из LSA Secrets:

- Скопировать путь реестра во временный путь, а затем расшифровать зашифрованные пароли

- Использовать теневые копии

- Использовать специальные утилиты для работы с процессом lsass.exe

Итак приступим…

Прежде всего, вам нужно скачать 2 приложения:

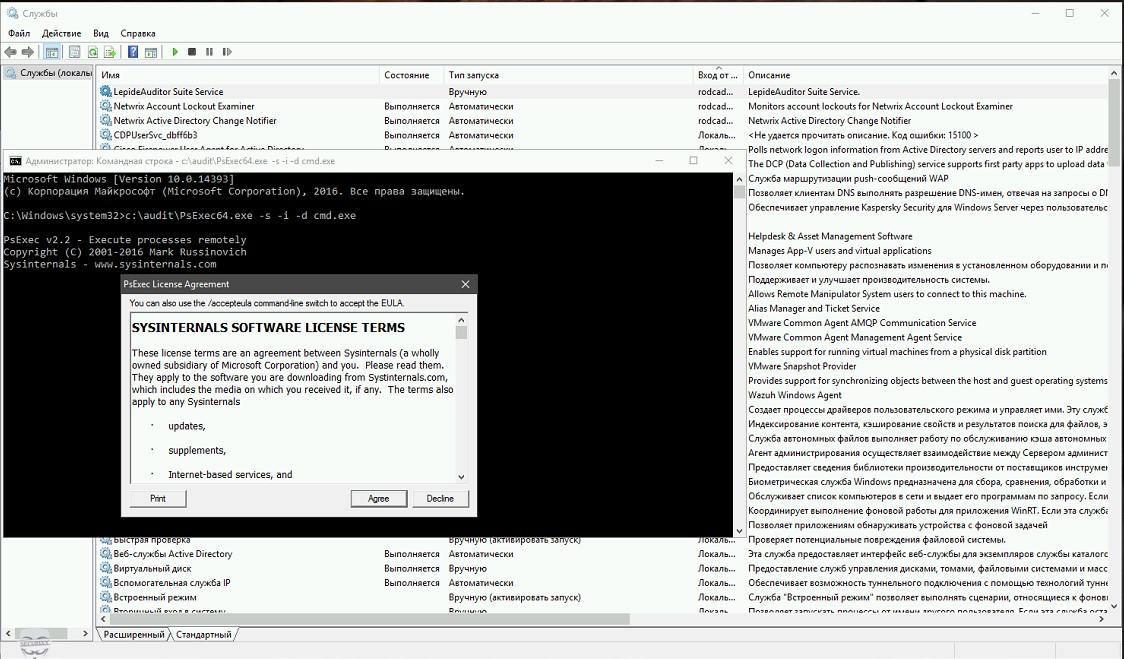

PsExec / PsExec64 Инструмент, написанный Марком Руссиновичем, который вы можете скачать с sysinternals.com. Нам понадобится этот инструмент для повышения уровня учетной записи локальной системы.

>> Скачать PsExec<<

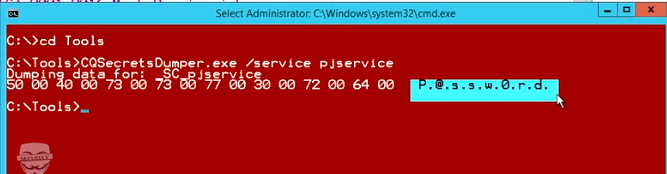

CQ Secrets Dumper Мы собираемся извлекать пароли из реестра, получая доступ к LSASS с помощью нашего инструмента CQ Secrets Dumper. Мы практически используем его в тесте на проникновение.

>> Скачать CQ Secrets Dumper <<

Пароль от архива: CQUREAcademy#123!

Попав в систему под локальным администратором (как конкретно это сделать и какими средствами пользоваться можете найти в нашем блоге), Вам необходимо запустить командную строку с правами Системы (не запустить от имени Администратора, а именно NT AuthoritySystem) по причине отсутсвия прав к определенным веткам реестра даже у локальных или доменных администоров.

Для этого воспользуемся утилитой Марка PsExec или PsExec64 в зависимости от битности Вашей системы, запустив ее через командную строку запущенную от имени Администратора.

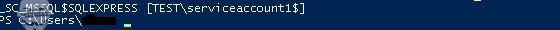

PsExec64.exe -s -i -d cmd.exeЗатем, нам всего лишь необходимо воспользоваться второй утилитой CQSecretsDumper для извлечения информации о необходимой для нас службы:

CQSecretsDumper.exe /service pjserviceЕсли не убедительно, то давайте замарочимся без стилиты, который мы получили пароль в 2 шага:

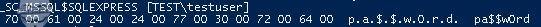

Воспользуемся утилитой gsecdump для извлечения паролей (!Внимание данная утилита в отличии от предыдущих попадает под прицел антивирусных продуктов). Запустим PowerShell от имени администратора и выполним команду:

gsecdump-v2b5.exe -lРезультат:

Ужасаемся и думаем, что с этим делать и как себя и свою компанию обезопасить. Об этом ниже и нам необходимо воспользоваться gMSA (group Managed Service Accounts) в нормальной поднятом уровне леса домена до Windows Server 2012 ну или на худой конец до Windows Server 2008R2.

Теперь Вы можете проверить это в рамкой своей организации на обслуживаемых серверах и если найдете службы запускаемые не от Локальной системы или не от Сетевой службы (отсортируйте по Входу от…):

– знайте, любой получивший права локального администратора может воспользоваться этим недочетом.

Этот метод активно демонстрирует знаменитая Паула Янушкевич со своей командой CQURE:

Как обезопасить:

На самом деле, чтобы не изобретать колесо, мы воспользуемся очень старой статьей с хабра.

Чтобы защититься от такого рода атак начиная с Windows Server 2008 R2 был придуман механизм Managed Service Accounts или MSA в Server 2012 – gMSA. Managed Service Accounts являются управляемыми учетными записями в домене, которые обеспечивают автоматическое управление паролями и упрощенное управление именами служб-участников, включая делегирование управления другим администраторам.

Преимущества управляемых учетных записей служб:

- Автоматическая смена паролей. По умолчанию смена пароля – раз в 30 дней

- Сложный пароль. Используется комплексный автоматически генерируемый пароль из 240 символов в случайном порядке (первая половина — буквы английского алфавита, вторая половина — цифры и другие символы)

- Отсутствие избыточных прав

- Возможность использования одного MSA на нескольких серверах (gMSA). В случае, когда требуется, чтобы все экземпляры служб использовали один и тот же субъект, например для использования в службе NLB

- Управление SPN

Сервисы и службы, которые поддерживают MSA:

- IIS

- AD LDS

- SQL Server 2008 R2 SP1, 2012

- MS Exchange 2010, 2013

Требования MSA:

- Уровень домена и леса – Windows Server 2008 R2

- Windows Server 2008 R2, Windows 7 (Professional, Enterprise, Ultimate)

- .Net Framework 3.5x

- Модуль администрирования Active Directory для PowerShell

- Установленный патч 2494158

Если лес и домен не имеют уровень 2008 R2 (MSA) и 2012 (gMSA) нужно поднять уровень леса командой:

adprep /forestprepИ уровень домена, командой:

adprep /domainprepв каждом домене, в котором необходимо создать и использовать управляемые учетные записи службы.

Включение MSA в PowerShell 1) Выполнить командлет: Import-Module ActiveDirectory 2) Чтобы создать учётную запись MSA нужно выполнить командлет:

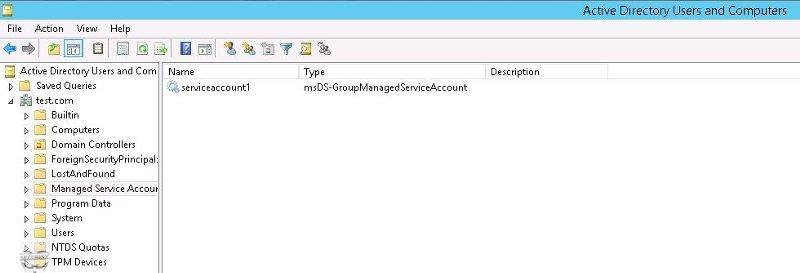

New-ADServiceAccount serviceaccount –RestrictToSingleComputerМожно зайти в Active Directory Users and Computers и убедиться, что MSA был создан (чтобы появился раздел Managed Service Accounts, нужно включить в оснастке View — Advanced Features).

3) Чтобы привязать MSA к серверу нужно выполнить командлет:

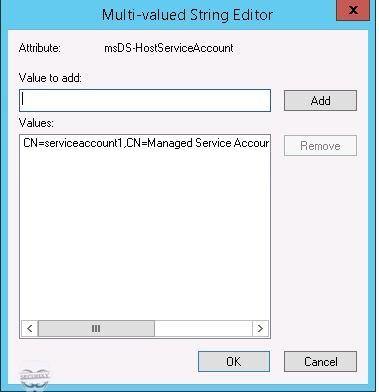

Add-ADComputerServiceAccount -Identity server -ServiceAccount serviceaccountгде server – имя сервера, который будет соотнесён с MSA serviceaccount – имя учетной записи MSA Чтобы проверить, что операция выполнена успешно, нужно зайти в оснастку Active Directory Users and Computers, перейти в свойства сервера и посмотреть атрибут msDS-HostServiceAccount

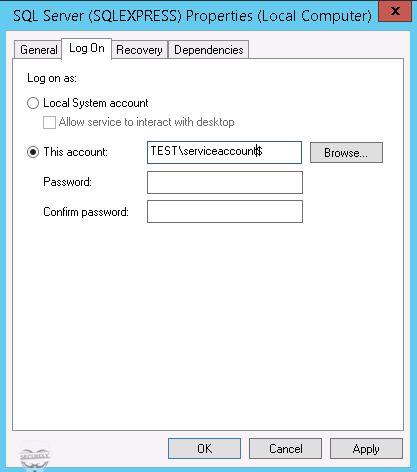

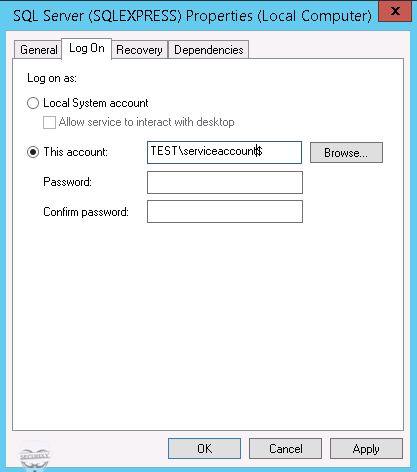

Install-ADServiceAccount -Identity serviceaccountTest-ADServiceAccount serviceaccountгде serviceaccount – имя учетной записи MSA Вернёт значение True или False 6) Установить для службы Windows запуск от имени MSA и перезапустить службу. В конце имени MSA не забудьте указать знак $ Поле пароль нужно оставить пустым.

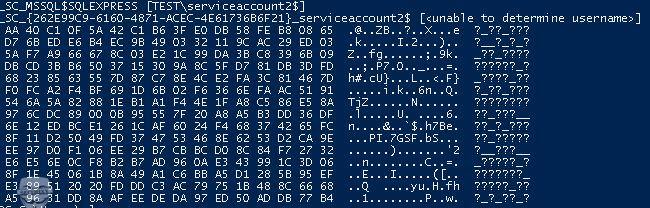

Проверим с помощью утилиты gsecdump пароль для учётной записи службы:

В Windows Server 2012 появились Групповые управляемые учетные записи служб (Group Managed Service Accounts). Они позволяют привязывать управляемую учетную запись не к одному серверу, а к нескольким. Это может потребоваться, например, для использования в службе балансировки сетевой нагрузки.

Требования:

- Уровень схемы – Windows Server 2012

- Контроллер домена Windows Server 2012 (R2) на котором запущена служба Microsoft Key Distribution Service

- Windows Server 2012, 2012 R2, 8, 8.1

- Модуль администрирования Active Directory для PowerShell

Включение gMSA в PowerShell 1) Проверить, что включена служба Microsoft Key Distribution Services “Служба распространения ключей использует общий секрет для создания ключей учетной записи. Эти ключи периодически изменяются. В дополнение к прочим атрибутам групповых управляемых учетных записей служб контроллер домена Windows Server 2012 вычисляет пароль для ключа, предоставленного службами распространения ключей. Обратившись к контроллеру домена Windows Server 2012, узлы Windows Server 2012 и Windows 8 могут получить текущий и предыдущий пароль.” 2) Создать Root Key За создание Root Key отвечает командлет:

Add-KdsRootKeyЧтобы создать новый Root Key нужно выполнить командлет:

Add-KdsRootKey –EffectiveImmediatelyМожно выполнить командлет:

Add-KdsRootKey –EffectiveTime ((get-date).addhours(-10))New-ADServiceAccount serviceaccount -DNSHostName test.test.com –PrincipalsAllowedToRetrieveManagedPassword $testМожно зайти в Active Directory Users and Computers и убедиться, что gMSA был создан (чтобы появился раздел Managed Service Accounts, нужно включить в оснастке View — Advanced Features).

Install-ADServiceAccount -Identity serviceaccountTest-ADServiceAccount serviceaccountгде serviceaccount – имя учетной записи MSA Вернёт значение True или False 6) Установить для службы Windows запуск от имени gMSA и перезапустить службу. В конце имени gMSA не забудьте указать знак $ Поле пароль нужно оставить пустым.

Ну и проверим с помощью утилиты gsecdump пароль для учётной записи службы

Удалить MSA/gMSA можно с помощью командлета Uninstall-ADServiceAccount

Задавать параметры MSA/gMSA можно с помощью командлета Set-ADServiceAccount Задание периода смены пароля:

Set-ADServiceAccount serviceaccount -ManagedPasswordIntervalInDays 60Задание криптоалгоритмов Kerberos для использования MSA Варианты: RC4, AES128, AES256

Set-ADServiceAccount serviceaccount -KerberosEncryptionType RC4, AES128, AES256Задание SPN

Set-ADServiceAccount serviceaccount -ServicePrincipalNames @{Add=«добавляемый SPN»}Задание NetBIOS имени для сервиса (SAMAccountName) Если не задано, используется идентификатор Name Если задано, имя отображения в AD будет из Name, а идентификатор для логина из SAMAccountName

Set-ADServiceAccount serviceaccount –SamAccountName testMSA/gMSA – это ещё один способ, который позволяет повысить безопасность. Надеюсь Вам было полезно и интересно.

Используемые источники:

- https://lifehacker.ru/sbros-parolya-windows-10/

- https://runos.ru/kak-sbrosit-parol-windows

- https://securixy.kz/hack-faq/prosmotr-parolja-sluzhby.html/

Простой способ сброса пароля учётной записи любой версии Windows!

Простой способ сброса пароля учётной записи любой версии Windows!

6 способов, которыми можно убрать установленный пароль с ноутбука с Виндовс

6 способов, которыми можно убрать установленный пароль с ноутбука с Виндовс

Что делать, если забыл пароль от учетной записи iCloud

Что делать, если забыл пароль от учетной записи iCloud

Как сбросить пароль на Windows 10, 8.1, 8, 7 программа бесплатная

Как сбросить пароль на Windows 10, 8.1, 8, 7 программа бесплатная Сброс пароля администратора windows 7

Сброс пароля администратора windows 7 Забыл пароль от компьютера. Как разблокировать компьютер, если забыт пароль?

Забыл пароль от компьютера. Как разблокировать компьютер, если забыт пароль?