Содержание

Описание решения

В ИТ-инфраструктуре современной организации внедрены различные сервисы и информационные системы, имеющие собственные каталоги учетных записей и, соответственно, требующие отдельного ввода учетных данных для авторизации. При этом часть сервисов поддерживает и реализует аутентификацию по цифровым сертификатам, выданным как собственным, так и сторонним удостоверяющим центром. Эти сертификаты могут использоваться для электронного документооборота.

Для безопасного использования парольной аутентификации вводятся соответствующие требования (состав и длина пароля, периодичность обновления, исключение использования популярных последовательностей, например “admin” и “123456”). Соблюдение всех этих требований, даже в случае одного пароля, может быть сложной задачей. Не говоря уже о том, когда сотрудник вынужден помнить несколько логинов и паролей. Кроме того, частой является ситуация, когда смена пароля в разных системах и сервисах происходит в разное время (т.е. нет синхронизации и контрольных дат).

Возможны сценарии, когда у сотрудника имеется несколько аппаратных устройств для защищенного хранения ключей и сертификатов электронной подписи. К примеру, для каждого квалифицированного сертификата — отдельный носитель.

На “бумаге” (во внутренних организационно-распорядительных документах ) указано, что сотрудник самостоятельно обеспечивает требования к безопасному хранению и использованию собственных паролей и устройств — носителей ключевой информации.

Однако на практике возможны следующие проблемы:

- Игнорирование требований безопасности к составу паролей в системах и сервисах, где не настроены соответствующие политики

- Преднамеренное или непреднамеренное игнорирование необходимости менять пароли с заданной периодичностью там, где это не настроено автоматически

- Выполнение всех требований безопасности к ведению паролей, но и одновременная их фиксация на материальном носителе или в текстовом файле

- Забывание паролей и просьба к специалистам ИТ/ИБ сбросить их (после чего не все их меняют, если нет принудительной смены после первого входа)

- В случае наличия нескольких устройств — путаница с их использованием или хранение их в небезопасных местах

Более того, каждый аппаратный защищенный носитель требует отдельных вложений на приобретение (или замену). В случае наличия нескольких устройств затраты возрастают. Не говоря уже про сложности их учета и администрирования.

Сложности с использованием и администрированием паролей, с управлением цифровыми сертификатами и их носителями ведут к снижению управляемости ИТ-инфраструктурой и снижению уровня ИБ. Оптимальным решением будет использование связки специализированных программных комплексов классов Public Key Infrastructure Management (PKI-Management), Authentication Management (или Access Management) и Two-Factor Authentication (2FA)

Применение подобных программных комплексов позволит, с одной стороны, повысить эффективность управления аутентификаторами (не только паролями) и инфраструктурой открытых ключей, с другой — повысит общий уровень ИБ.

Использование комплекса программных продуктов, направленных на контроль аутентификации, защиту доступа и управление инфраструктурой открытых ключей (PKI) позволит централизованно решать широко распространенные задачи защиты доступа.

Такие задачи позволит решить совместное применение платформ Indeed Access Manager и Indeed Certificate Manager.

Технологически эти продукты представляют собой две отдельные системы: система управления аутентификацией и система управления инфраструктурой открытых ключей. Между ними реализован обмен данными о пользователях, их действиях, присвоенных им аутентификаторах и выданных сертификатах.

Совместное использование продуктов Indeed AM и Indeed CM позволяет реализовать следующие задачи информационной безопасности:

- Двухфакторная аутентификация во всех корпоративных ресурсах даже в тех, где не поддерживаются сценарии многофакторной аутентификации и используются только пароли, включая настольные приложения без встроенной поддержки Single Sign-On)

- Реализация единого защищенного носителя для хранения сертификатов электронной подписи, хранения идентификационной и аутентификационной информации, а также для регистрации и идентификации в СКУД

- Контроль обращения и использования цифровых сертификатов и защищенных носителей

- Нейтрализация проблем и уязвимостей технологии парольной аутентификации

С точки зрения пользователей, наличие единого устройства, используемого для идентификации и аутентификации, а также служащего корпоративным удостоверением, несет очевидные преимущества, исключающие затраты рабочего времени не непродуктивные вопросы:

- Отсутствие необходимости “придумывания” новых паролей для всех корпоративных ресурсов

- Отсутствие риска забывания паролей и последующего простоя работы

- Единое универсальное защищенное устройство для всех задач управления доступом и хранения электронных подписей

С точки зрения администраторов ИБ и ИТ, внедрение подобного технологического комплекса также несет выгоды:

- Повышение уровня информационной безопасности за счет внедрения двухфакторной аутентификации

- Снятие ответственности за формирование и использование паролей с пользователей, соответственно, невозможности передачи и разглашения паролей

- Соблюдение требований к генерации паролей в целевых системах, не поддерживающих иные технологии аутентификации

- Отсутствие необходимости контроля соблюдения требований безопасности и обращения паролей

- Отсутствие затрат рабочего времени на сброс пользовательских паролей

- Единые консоли мониторинга и управления устройствами аутентификации и идентификации

Двухфакторная аутентификация

При всей легкости эксплуатации технологии парольной аутентификации обладают существенными недостатками. В то же время использование для аутентификации защищенных аппаратных носителей и цифровых сертификатов нейтрализует недостатки парольных систем защиты:

- Сложность компрометации устройства и сертификата

- Факт компрометации (например, через утерю устройства) может быть сразу выявлен, после чего администратор ИБ может принять меры для блокировки скомпрометированного устройства

- PIN-код от устройства зачастую достаточно просто запомнить, при этом он сам по себе бесполезен без наличия физического доступа к устройству

- Легкость смены PIN-кода и отсутствие необходимости создания нескольких PIN-кодов, т.к. все сертификаты и аутентификационная информация от всех корпоративных сервисов хранятся на одном устройстве

- Привязка аутентификации к аппаратному устройству, которое даже в случае компрометации не так просто применить с рабочего места, явно не настроенного для получения доступа к корпоративным ресурсам (исключая публичные веб-ресурсы)

Совместное применение платформ Indeed Access Manager и Indeed Certificate Manager позволяет реализовать в корпоративной ИТ-инфраструктуре специальное аппаратное средство двухфакторной аутентификации в целевых сервисах.

Аутентификация в ОС Windows по сертификатам

Платформа Indeed Certificate Manager поддерживает интеграцию с внутренними удостоверяющими центрами, реализованными на базе Microsoft CA. При этом в доменной инфраструктуре Active Directory “из коробки” поддерживается аутентификация по выпущенным Windows CA сертификатам.

Indeed Certificate Manager позволяет централизованно управлять выпуском и обращением цифровых сертификатов, выпущенных Microsoft CA. Данные сертификаты могут храниться на защищенном устройстве пользователя, где содержатся и иные сертификаты.

Таким образом, защищенное устройство также можно использовать для аутентификации в ОС Windows.

Аутентификация в приложениях по смарт-картам и сертификатам

До сих пор многие информационные системы и сервисы по умолчанию используют парольную аутентификацию. При этом они могут не поддерживать иные сценарии аутентификации или иные протоколы (RADIUS, SAML, ADFS, Active Directory, X.509 и т.п.).

В то же время приложения и веб-приложения поддерживающие аутентификацию по цифровым сертификатам могут требовать предъявления сертификатов, выпущенных сторонним удостоверяющим центром. Это вполне типичная ситуация, например, в случае организации государственного межведомственного документооборота или участия в государственных закупках.

Используя Indeed Certificate Manager возможно поставить под контроль и отслеживать все цифровые сертификаты, в т.ч. выданные сторонними удостоверяющими центрами (включая аккредитованные ).

Платформа Indeed Access Manager позволяет использовать аппаратные устройства с защищенным хранилищем для сквозной аутентификации в любом приложении или веб-приложении с парольной защитой. Это может быть реализовано:

- через поддержку протоколов аутентификации (RADIUS, ADFS, SAML и т.п.)

- через модуль Enterprise Single Sign On (ESSO)

ESSO перехватывает графические формы ввода пароля и подставляет в них учетные данные. Далее данный модуль поддерживает защищенное хранение упомянутых учетных данных и отвечает за их обновление (ввод в приложение нового пароля осуществляется также через перехват графических форм ввода пароля).

Таким образом, единое устройство может использоваться для аутентификации во всех корпоративных приложениях и веб-приложениях.

Единый носитель идентификационной и аутентификационной информации

Платформа Indeed Access Manager позволяет реализовать сценарии аутентификации с использованием аппаратного защищенного носителя в любых целевых ресурсах (с помощью соответствующих модулей интеграции). Возможна интеграция со СКУД, тогда используемые пользователями для аутентификации аппаратные носители также можно использовать и для прохода в помещения, защищенные СКУД.

Используя оба продукта, можно реализовать сценарий, когда один ключевой носитель используется для хранения всех цифровых сертификатов, доступных пользователю, более того, этот же ключевой носитель используется в качестве аутентификатора для рабочих мест на базе ОС Windows и для всех целевых приложений и веб-приложений.

Единое устройство для идентификации и аутентификации позволяет, с одной стороны, существенно повысить эффективность авторизации во всех корпоративных ресурсах, повышает степень лояльности рядовых пользователей, не говоря уже о том, что использование такого устройства повышает общий уровень ИБ организации. В т.ч. за счет мониторинга всех событий аутентификации.

Шифрование и электронная подпись

Платформа Indeed Certificate Manager реализует не только задачи управления внутренними цифровыми сертификатами , но позволяет ставить под контроль сертификаты, выпущенные сторонним удостоверяющим центром, в т.ч. аккредитованным.

Соответственно, хранимые на едином носители цифровые сертификаты могут использоваться не только для аутентификации в целевых системах, но и для иных задач:

- шифрование и подпись сообщений электронной почты

- шифрование и подпись электронных документов

- подпись бизнес-транзакций (например, переводы финансовых средств на счет)

- шифрование файлов и дисков

- организация VPN-соединения

Применение квалифицированных цифровых сертификатов позволяет получить юридическую значимость формируемой электронной подписи, что может быть использовано для организации юридически значимого электронного документооборота, для участия в государственных закупках и для получения иных государственных электронных услуг.

Корпоративное удостоверение сотрудника

Совместное использование продуктов Indeed Access Manager и Indeed Certificate Manager позволяет реализовать единый защищенный носитель для идентификации, аутентификации и для иных бизнес-задач:

- аутентификации на рабочих местах с ОС Windows

- аутентификация в корпоративных приложениях и веб-приложениях

- аутентификация в публичных веб-сервисах

- электронная подпись документов и сообщений почты

- шифрование сообщений, файлов и дисков

- организация VPN-соединения

- идентификация в СКУД

- корпоративная дебетовая карта, привязанная к счету в банке

Безусловно, конечный перечень возможностей, реализуемых единым устройством, зависит от технических особенностей самого устройства (наличие RFID чипа, наличие защищенного хранилища сертификатов, наличие магнитной полосы или микросхемы для привязки к счету, форм-фактор), получившееся устройство может служить корпоративным удостоверением (или карточкой) сотрудника. Данное удостоверение позволяет сотрудникам получать все “услуги” своей компании, а также доступ ко всем корпоративным сервисам.

Нейтрализация угроз утери или поломки устройства

С одной стороны, наличие единого устройства для получения доступа ко всем корпоративным сервисам и для иных бизнес-задач позволяет получить следующие выгоды для пользователей и для компании:

- существенно повысить эффективность использования корпоративных ресурсов

- повысить производительность труда в части получения доступа к ресурсам

- повысить уровень информационной безопасности за счет использования защищенного носителя идентификационной и аутентификационной информации

С другой стороны, существование подобного устройства может быть критично с точки зрения информационной безопасности в случае его утери или целенаправленного кражи. Ситуация может обостриться, если устройство позволяет получать доступ к корпоративным ресурсам удаленно и злоумышленник прибегает к откровенному грабежу для изъятия его у сотрудника.

Продукты компании Индид реализуют инструментарий централизованного мониторинга использования подобных устройств. Более того, в случае выявления факта компрометации устройство может быть оперативно заблокировано, а сертификаты — отозваны, все это — используя инструментарий Indeed Access Manager и Indeed Certificate Manager. Поддержка интеграции с SIEM позволяет оперативно выявлять инциденты и факты компрометации без обращения сотрудника.

Двухфакторная аутентификация

- Поддерживаемые Удостоверяющие центры: КриптоПро УЦ, Microsoft CA, Валидата УЦ

- Поддержка моделей съемных аппаратных носителей сертификатов: Рутокен, компании Актив, eToken, компании SafeNet, ESMART, компании ISBC, JaCarta, компании Аладдин Р.Д. Yubikey, компании Yubico, ID Prime, компании Gemalto, ePass, компании Feitian

- Поддержка протоколов аутентификации: RADIUS, SAML, ADFS, OpenID Connect, Kerberos (Active Directory)

- Поддержка аутентификации в целевых системах: Microsoft Windows Logon, Microsoft RDS, MS IIS, VPN, Web-Application, Desktop Application

- Поддержка интеграции с: средства защиты от НСД (Secret Net Studio), принтеры смарт-карт, средства управления аутентификацией (Indeed Access Manager), средства управления полномочиями и учетными записями — IdM (через API)

С проблемой аутентификации беспроводной сети периодически сталкиваются разные пользователи гаджетов на платформе Андроид. Сразу сообщим, что проблема не критичная и выходов из ситуации сразу несколько, в зависимости от причины возникновения. В сегодняшней статье мы разберёмся что такое ошибка аутентификации при подключении к WiFi на Андроид, что делать, если она возникла и почему она периодически напоминает о себе. Итак, обо всём по порядку.

Содержание

Что такое аутентификация

Когда смартфон или планшет на платформе Андроид пытается подключиться к точке доступа WiFi, один из этапов процесса называется аутентификация. Именно на нём чаще всего возникают проблемы.

Аутентификация – это проверка ключа безопасности. Иными словами, сеть проверяет нового пользователя на возможность пользоваться данным подключением. Подобное решение необходимо для обеспечения безопасности сети и исключения подключения к ней злоумышленников.

Всем известно, что WiFi имеет довольно обширную территорию покрытия сигнала, благодаря чему возникает возможность и удалённого подключения. Технология шифрования данных, предотвращает попытки несанкционированного подключения и перехвата данных, но для этого необходимо пройти аутентификацию.

Причины возникновения ошибки

Итак, возникла ошибка аутентификации при подключении к WiFi на Андроид, что делать мы разберём в следующем разделе. Сейчас выясним причины появления такой ошибки.

- Самая распространённая причина, которая актуальна для 80% случаев, — неверно введённый пароль для подключения. Чтобы не нагружать сеть и исключить подключение к ней сторонних устройств пользователь устанавливает пароль. Для того чтобы подключиться клиент должен выбрать нужную сеть и ввести ключ. В идеале он должен состоять не менее чем из 8 символов и содержать в себе только цифры. В этом случае ниже вероятность ошибиться, так как ввод пароля чувствителен не только к раскладке, но и к регистру букв.

- Вторая распространённая причина – несоответствие выбранного типа шифрования. В этом случае устройство просто не поддерживает установленный в настройках маршрутизатора тип, поэтому аутентификация не может пройти успешно.

Гораздо реже причиной возникновения подобного оповещения может стать неисправность или нестабильность маршрутизатора. Поэтому первое, что рекомендуют сделать опытные пользователи – это перезагрузить сам роутер, чтобы исключить этот вариант. Обычно такие ситуации характерны для бюджетных моделей роутеров. Сказывается на работе устройства и проблемы на линии провайдера, нестабильность электропитания, нагрузка при большом количестве пользователей. Если проблема не ушла, то способы устранения читаем дальше.

Ошибка аутентификации при подключении к WiFi на Андроид, что делать?

И вот мы перешли к основной части нашей статьи. Ошибка аутентификации при подключении к WiFi на Андроид, что делать? как уже было описано выше проблема может носить разный характер, а соответственно и подходить к её решению следует с разных сторон. Мы разберёмся как исправить ошибку в системе Андроид, а также выясним, как действовать, если необходимо изменить настройки маршрутизатора.

Решение проблемы со стороны Андроида

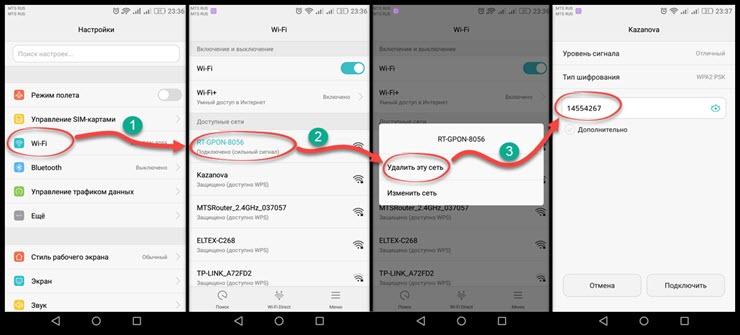

Для начала выясним, как действовать, если просто не совпадает ключ для подключения. В этом случае проблема решается через Андроид и не требует особых навыков от пользователя.

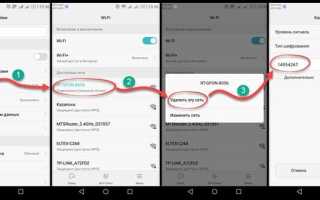

- Активируйте модуль WiFi на планшете или телефоне и дождитесь пока гаджет найдёт всё доступные подключения.

- Среди предложенных вариантов выберите ту сеть, к которой Андроид не может подключиться.

- Нажмите на неё и удерживайте до появления контекстного меню.

- Выберите пункт «Удалить сеть» или «Забыть сеть», в зависимости от модели гаджета и версии прошивки. Не беспокойтесь, она всё так же будет появляться в списке доступных для подключения, просто, устройство удалит все данные об этой точке доступа и позволит произвести подключение с нуля.

- Затем вновь запустите сканер доступных подключений и найдите среди предложенных доступных вариантов нужную сеть.

- Чуть ниже формы для ввода пароля поставьте галочку на пункте «Показать пароль». В некоторых смартфонах и планшетах эта команда представлена значком в виде глаза, в зависимости открыт он или нет определяется видимость символов.

- Внимательно введите ключ для подключения. Уточнить пароль можно в веб-интерфейсе настроек роутера.

Если вы выполнили алгоритм по шагам, но желаемого результата это не принесло, пароль точно указан верно, а ошибка аутентификации всё ещё возникает, значит, проблема в другом.

Корректировка настроек маршрутизатора

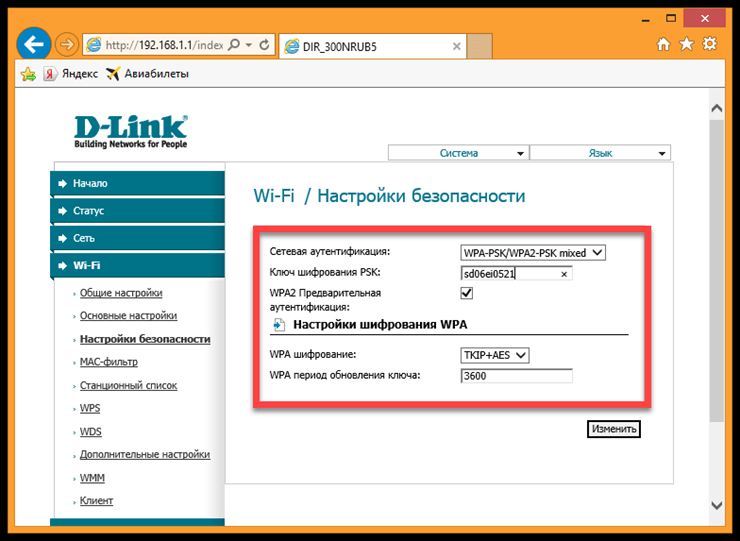

Если всё предыдущие манипуляции не дали нужного результата, значит, проблему нужно искать в настройках маршрутизатора. Точнее, в несоответствии типа шифрования роутера и Андроида.

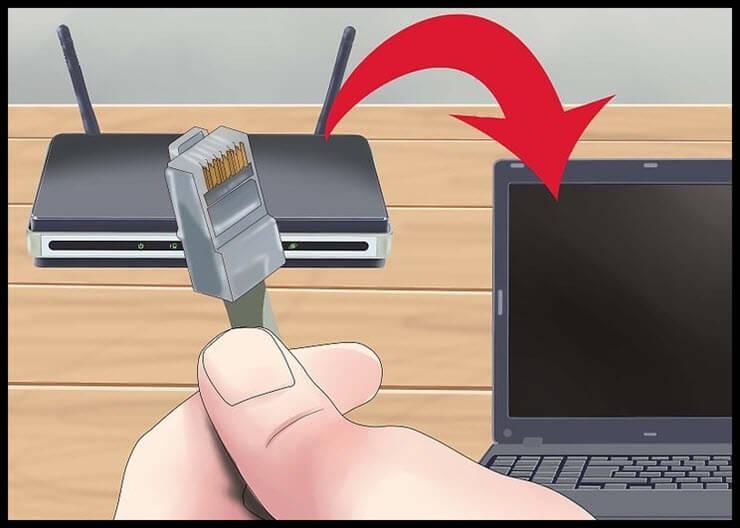

Чтобы внести изменения в настройку маршрутизатора, необходимо организовать подключение. Сделать это можно и по WiFi, но надёжнее, если для этого будет использоваться специальный кабель. Подключаться для внесения корректировок можно с компьютера или ноутбука. Для того чтобы попасть в веб-интерфейс достаточно открыть браузер и прописать Ip-адрес нужной точки доступа. Уточнить последний можно на самом роутере, коробке от маршрутизатора или панели управления доступными сетями.

Чтобы узнать IP для доступа через раздел «Управления сетями» нажмите в панели задач на кнопку «Центр управления сетями». В разделе тип подключения найдите беспроводное соединение и, открыв окно, найдите раздел «Сведения». В пункте «Шлюз по умолчанию IPv4» будет прописан нужный адрес.

Итак, мы вносим данные в адресную строку и оказываемся на странице авторизации. Если вы не меняли данные, то в полях логин и пароль прописываем admin, admin. Внутренний интерфейс веб-сервиса различается в зависимости от модели маршрутизатора, но общая суть остается идентичной.

Перейдите в расширенные настройки роутера и в разделе WiFi откройте настройки безопасности. В разделе «Сетевая аутентификация» прописан текущий тип аутентификации или шифрования, который может не поддерживать Андроид. Если ваш роутер поддерживает миксованную систему шифрования (с пометкой mixed), то это будет идеальным вариантом выбора. Если такого параметра нет, то стоит экспериментальным методом выбрать тот тип шифрования, который понятен вашему устройству. Для этого выберите один из вариантов, сохраните изменения, перезагрузите маршрутизатор и предпримите попытку подключения. Возможно, описанное действие придётся повторить несколько раз, чтобы устранить первоначальную проблему.

Мы разобрали почему возникает ошибка аутентификации при подключении к WiFi на Андроид, что делать, если это произошло. Пишите в комментариях, как вы избавились от ошибки, а также если у вас возникнут проблемы, попытаемся их решить. Делитесь статьёй в социальных сетях и оставайтесь с нами.

Интернет

Телефоны и планшеты с предустановленной системой Android часто при подключении к роутеру Wi-Fi выдают ошибку аутентификации, из-за которой невозможно получить доступ к Интернету. Это стандартная защита от несанкционированного использования имеющейся сети. Проблема очень распространенная, но не все пользователи понимают, как ее решить самостоятельно.

Что такое аутентификация?

Чтобы получить доступ к беспроводной сети могли только конкретные лица, была создана специальная технология защиты. Она позволяет обезопасить интернет-канал от использования злоумышленниками. Для обеспечения достойного уровня защиты применяется высококачественное шифрование данных, а также осуществляется проверка подлинности с минимальной вероятностью подбора пароля.

Аутентификация – это процесс идентификации пользователей с использованием определенной политики безопасности.

Процедура проверки проводится с применением шифрования данных. Исходный набор символов преобразуется при помощи специального алгоритма. Существуют различные протоколы шифрования, обеспечивающие разный уровень защиты от несанкционированного доступа.

Способ шифрования данных для сетей Wi-Fi выбирается непосредственно в настройках роутера. Наибольшей популярностью пользуется проверка подлинности по технологии WPA-PSK/WPA2-PSK. Здесь доступны два варианта. В первом из них все участники сети используют разные ключи, а во втором – один и тот же.

Внимание: есть различные способы, позволяющие получить рут-права на Андроид. Для этого могут использоваться как специальные приложения, так и программное обеспечение на персональном компьютере.

Как убрать ошибку аутентификации?

Существуют разные причины, по которым сетевые устройства не могут идентифицировать друг друга. Самая банальная из них — неправильное введение пароля при подключении. Если же с этим проблем нет, то стоит обратить внимание на другие варианты. Их несколько:

- Ошибка аутентификации часто происходит из-за несовместимости вариантов шифрования сети. Они могут быть выставлены неправильно. Для этого придется войти в настройки роутера и переключить используемый тип шифрования данных на поддерживаемый телефоном.

- Еще одна причина – неподходящий режим работы сети Wi-Fi. Здесь важную роль играет максимально возможная скорость передачи данных. Некоторые смартфоны не поддерживают высокоскоростные режимы, из-за чего и происходит ошибка. Вместо параметра «b/g/n» нужно попробовать установить «b/g».

- Часто в настройках роутера вводят пароль с ошибкой, после чего не получается подключить телефон или планшет к сети. Чтобы исключить эту проблему, рекомендуется задать новый пароль, состоящий только из цифр. Его всегда можно поменять в случае необходимости обратно.

- Иногда аутентификация пользователя невозможна из-за программной ошибки в определенной версии операционной системы Android. Проверить это можно, если полностью отключить шифрование данных в настройках. Если будет выявлено именно это, то придется обновить версию Андроид.

Интересно: многие абоненты используют Интернет Мегафона на компьютере. Модем для подключения можно настроить разными способами, выбрав для себя наиболее оптимальный из них.

Вопросы от наших пользователей

Основные проблемы с аутентификацией пользователей в сети Wi-Fi в целом понятны, но многие юзеры просят подробнее остановиться на некоторых моментах и задают свои вопросы. Не все до конца представляют, что делать при возникновении ошибки на смартфоне.

Что такое аутентификация Wi-Fi на телефоне?

Все современные модели смартфонов оснащены беспроводной связью Wi-Fi. Через нее можно без лишних сложностей подключаться к роутеру при нахождении в зоне досягаемости. Для обеспечения защиты от несанкционированного доступа используются пароли и специальные протоколы шифрования. Наиболее надежными считаются WPA/WPA2.

Каждый пользователь, который подключается к защищенному роутеру Wi-Fi с телефона, должен вводить пароль (проходить процедуру аутентификации). Если он будет введен неправильно, то не удастся получить доступ к Интернету. Проблемы также часто возникают при несовместимости протоколов шифрования.

Телефон не подключается к Wi-Fi (ошибка аутентификации) – что делать?

Если обычная перезагрузка маршрутизатора не помогает, то для исправления ошибки следует сделать следующее:

- проверить соответствие пароля в настройках роутера тому, что был введен в телефоне;

- удостовериться, что смартфон или планшет поддерживают технологию шифрования, установленную в конфигурации маршрутизатора;

- убедиться, что выбран соответствующий режим работы сети по максимальной скорости.

Подводим итоги

Чаще всего ошибки, связанные с аутентификацией пользователя в сети Wi-Fi, происходят именно по перечисленным выше причинам и решаются изменением настроек роутера, к которому осуществляется подключение. Для внесения правок в конфигурацию маршрутизатора достаточно войти по определенному адресу через любой браузер.

Смотрите также

Используемые источники:

- https://indeed-id.ru/two-factor-authentication

- https://strana-it.ru/oshibka-autentifikacii/

- https://konekto.ru/chto-takoe-autentifikacija.html

Сетевая аутентификация какую выбрать dir 300

Сетевая аутентификация какую выбрать dir 300 Почему при повторном подключении к wi-fi требуется авторизация?

Почему при повторном подключении к wi-fi требуется авторизация? Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Что нужно использовать для более быстрой работы Wi-Fi сети: AES или TKIP?

Почему возникает ошибка аутентификации при подключении к wifi на андроид? Что делать и как с ней бороться?

Почему возникает ошибка аутентификации при подключении к wifi на андроид? Что делать и как с ней бороться? Не появляется страница авторизации при подключении к бесплатному вай-фай с Android

Не появляется страница авторизации при подключении к бесплатному вай-фай с Android Как узнать пароль от компьютера? Программа для паролей на компьютере

Как узнать пароль от компьютера? Программа для паролей на компьютере Что такое Wi-Fi репитер (повторитель), как он работает, и что значит роутер в режиме репитера?

Что такое Wi-Fi репитер (повторитель), как он работает, и что значит роутер в режиме репитера?