Содержание

Привет. Ролик, который вы можете включить ниже в виде файла весит 1,5 ГБ. Но я загрузил его в YouTube всего за пару минут. По Wi-Fi. Слава скорости — 300 Мбит/с. После переезда на новую студию никак не могу к такому привыкнуть.

Это прекрасное чувство когда себе подключил интернет 300 Мбит! Просто бальзам на душу! Но как всё это возможно?

Мы уже привыкли передавать данные по воздуху: Wi-Fi, AirDrop, Bluetooth, NFC. Но вы задумывались, как это работает? Почему стандартов так много и как они не конфликтуют друг с другом. Каким образом видео с YouTube из неоткуда появляется на экране вашего смартфона?

Сегодня мы поговорим о том как работают беспроводные технологии.

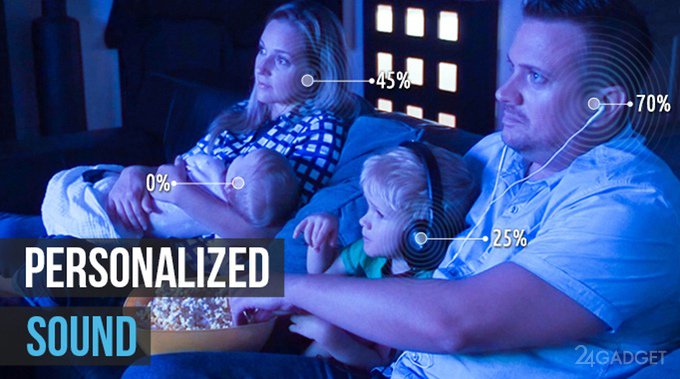

Узнаем почему Wi-Fi быстрее Bluetooth? Хоть работают они на одной частоте. А заодно разберемся, почему беспроводные технологии могут быть безопасными на примере системы AJAX. И выясним, что нам ждать от следующих поколений связи 6G и Wi-Fi 7?

Электромагнитные волны

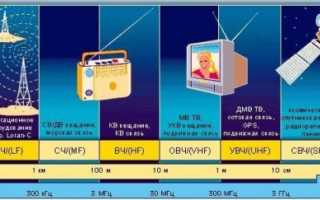

Радио, GPS, Bluetooth, 5G — все эти технологии передают данные при помощи электромагнитных волн. Но как они это делают?

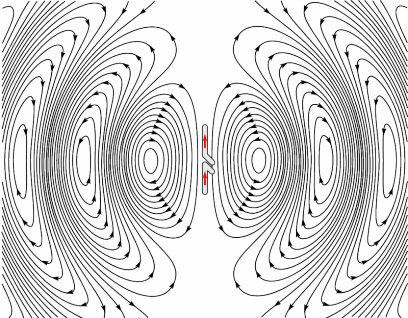

Простой пример: если бросить в воду камень — возникают волны — это некое возмущение водной поверхности. А если где-то образуется новое электромагнитное поле, оно точно также возмущает пространство вокруг себя и образуются волны. А когда мы пускаем по проводнику переменный ток, он возмущает пространство попеременно — это и порождает электромагнитные волны.

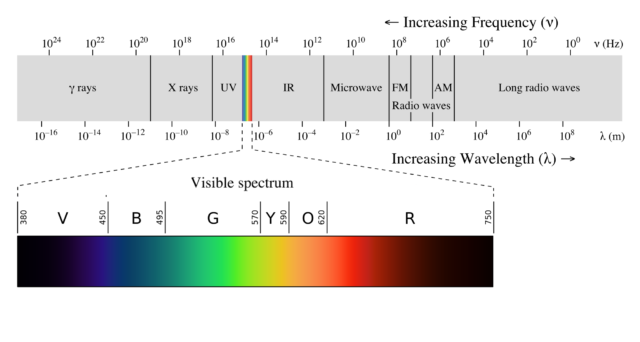

Эти волны распространяются в воздушном пространстве со скоростью света (примерно 300 тысяч км/с). И это неудивительно, потому как свет — это тоже электромагнитная волна. Просто наши глаза по мере эволюции стали восприимчивы к определенному спектру электромагнитного излучения, который исходит от солнца.

Поэтому, если бы много миллионов лет, нашу Землю обогревало не Солнце, а огромный Wi-Fi-роутер, наши глаза бы точно также научились видеть Wi-Fi.

Помимо простого распространения в пространстве эти волны могут отражаться, либо поглощаться предметом. Поэтому, когда волна исходящая от передатчика поглощается антенной приёмника, в ней возникает электрический импульс, такой же как и в передатчике. Поэтому, если мы грамотно закодируем эти электромагнитные колебания, мы можем передать информацию по воздуху. Но как конкретно кодируется сигнал?

AM

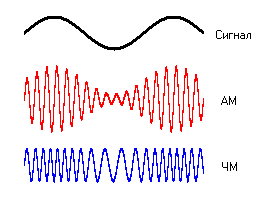

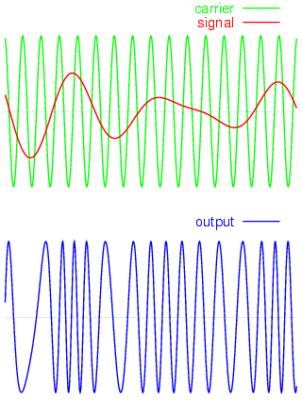

Начнем с очень простого примера, с радиосигнала. Самый первый вид кодирования радиосигнала, которое придумало человечество — это амплитудная модуляция. Помните буковки AM на старых радиоприемниках. Это оно — Amplitude modulation

Тут принцип кодирования элементарный. В соответствии с амплитудой сигнала, изменяется амплитуда колебаний. Это как если бы мы поместили колонку в пруд: и от громких фрагментов возникала бы большая волна. Такой сигнал очень просто передать и расшифровать.

Правда, есть у него недостаток — он очень чувствителен к помехам. В частности поэтому амплитудная модуляция не прижилась в радиовещании, и её быстро вытеснила частотная модуляция, более известная нам как FM — Frequency modulation. Тут принцип похож, но вместо амплитуды меняется частота колебаний.

Цифровой сигнал

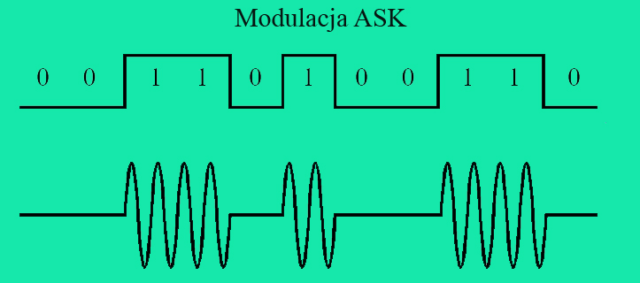

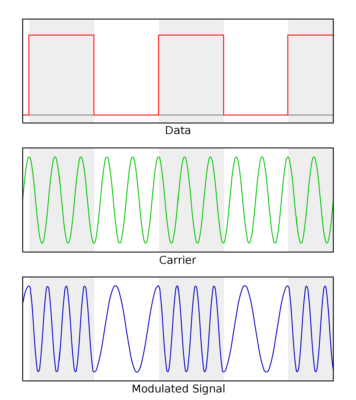

Это были примеры аналоговых сигналов, но точно также при помощи амплитудной или частотной модуляции можно передавать и цифровой сигнал.

Это даже еще проще и надежнее, потому как вместо непрерывного аналогового сигнала, нужно передать просто нолики и единички. Есть колебание — нет колебания для амплитудной модуляции, высокая частота — низкая частота для частотной.

АМ (цифровая)

FM (цифровая)

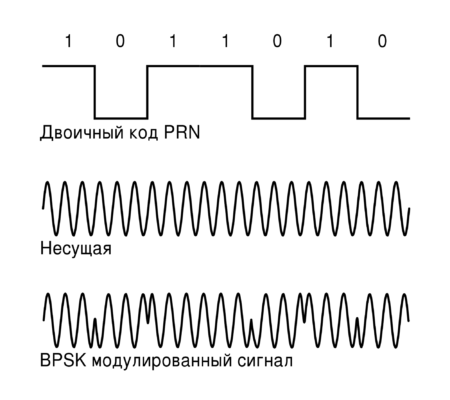

Фазовая манипуляция / Phase-shift keying (PSK)

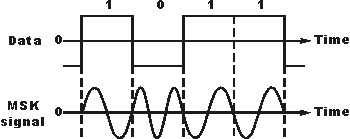

Гауссовская частотная модуляция с минимальным сдвигом / Gaussian Minimum Shift Keying (GMSK))

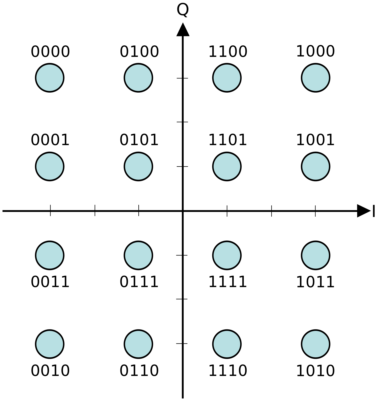

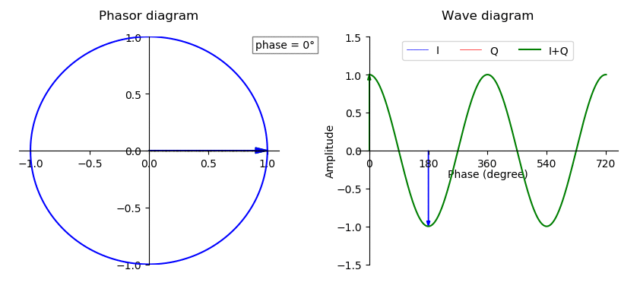

Естественно сейчас методы кодирования куда более изобретательны, в мобильной связи и Wi-Fi используются методы ортогонального частотного разделения (OFDM), а также квадратурной амплитудной модуляции (QAM).

Всё это выглядит гораздо сложнее, но я думаю основной принцип вы поняли: амплитудой, частотой, фазой несущего сигнала, мы можем закодировать массу информации.

Квадратурная амплитудная модуляция /Quadrature Amplitude Modulation, QAM

Шифрование

Но раз всё так просто, насколько это безопасно? Ведь по идее сигнал по воздуху можно легко перехватить.

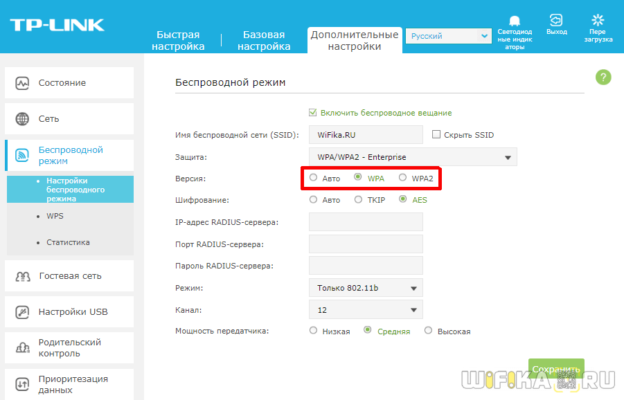

Естественно, сигнал шифруется. О том как работает шифрование мы делали отдельный материал. Тут же же дадим несколько дельных советов. В настройках роутера вам нужно выбрать тип защиты и тип шифрования.

Если у вас в типе защиты выбрано WEP (Wired Equivalent Privacy) — код красный. Это не актуальный стандарт его легко взламывают за счет уязвимостей.

В качестве защиты выбирайте WPA любой версии, но лучше самую последнюю WPA3 (Wi-Fi Protected Access).

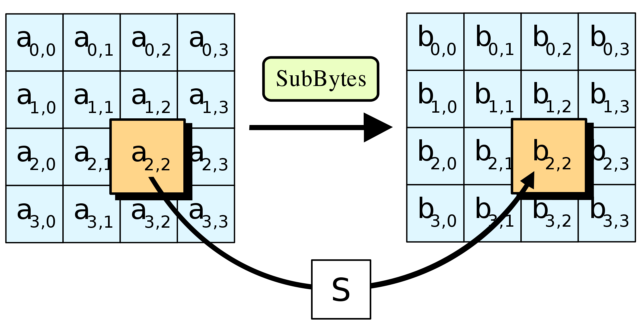

А в качестве стандарта шифрования выбирайте AES. Сейчас это самый надежный стандарт беспроводного шифрования.

TKIP (Temporal Key Integrity Protocol) — НЕБЕЗОПАСНО

AES (Advanced Encryption Standard) — БЕЗОПАСНО

Даже Агентство национальной безопасности США постановило, что шифр AES является достаточно надежным, чтобы использовать его для защиты сведений, составляющих государственную тайну. Вплоть до уровня TOP SECRET.

Также алгоритмы на основе AES в том числе используются во всевозможных охранных системах. Например, в беспроводной системе безопасности AJAX защищены все передаваемые данные. Там используется собственный помехоустойчивый протокол связи c AES-шифрованием с плавающим ключом. Поэтому на взлом такое системы уйдёт астрономически много времени.

Скорость

Оки-доки, данные мы передавать научились. Но от чего зависит скорость передачи? Есть несколько факторов.

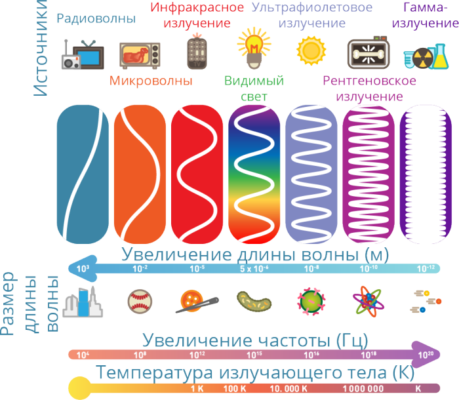

Во-первых, это частота сигнала. Тут всё вроде как просто. Чем выше частота, тем выше скорость передачи. Потому как чем больше колебаний в секунду мы сможем передать, тем больше бит информации мы сможем запихнуть.

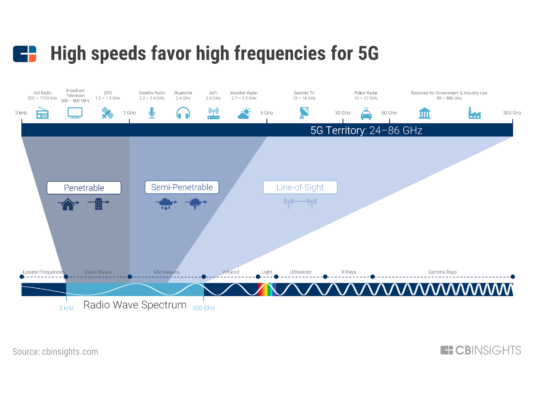

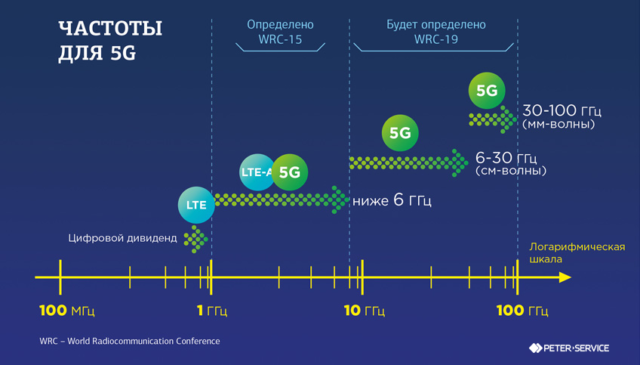

Именно поэтому новые стандарты связи переходят на всё более и более высокие частоты.

Например, если с первого по четвертое поколение мобильных сетей, мы как-то обходились частотами от 750 до 2700 МГц и максимальная скорость передачи данных на 4G была 1 Гбит/с, то с приходом 5G начали использоваться частоты до 30 ГГц и выше, что позволит увеличить скорость передачи данных в 20 раз.

Длина волны и скорость

Так почему бы все данные не передавать на частоте 100 ГГц или даже выше? Скажем так, есть побочный эффект.

Чем выше частота — тем меньше дальность передачи сигнала.

Во-первых, чем короче волна, тем быстрее она затухает в пространстве.

Во-вторых, у коротких волн уменьшается, так скажем, ловкость.

Дело в том, что волны способны огибать препятствия меньшие по размеру, чем их длина.

Например, на частоте 2,4 ГГц, на котором работает обычный Wi-Fi, длина волны 12,5 см. Это позволят ей спокойно огибать мелкие препятствия. А вот на частоте свыше 30 ГГц длина волны уже меньше 10 мм, поэтому каждый листик или капелька дождя для такого сигнала становятся серьезной преградой. Поэтому крайне высокочастотный сигнал не является надежным. Да что уж далеко ходить за примерами, у кого есть Wi-Fi на частоте 5 ГГц знает насколько меньше зона покрытия у такой сети.

Мощность

Высокая частота повышает скорость, но уменьшает зону охвата и надежность. Это мы поняли. Но значит ли это, что всё стандарты, которые работают на одной частоте одинаковые по скростоит и надежности?

Конечно, нет: на скорость и охват также очень влияет мощность передатчика.

Например, Wi-Fi и Bluetooth работают на одной и той же частоте 2.4 Ггц. Но при этом WI-Fi и бьет дальше, и скорость выше.

| Wi-Fi | Bluetooth | |

| Частотный диапазон | 2.4 ГГц и 5 ГГц | 2.400 ГГц и 2.483 ГГц |

Как так? Всё потому что, Bluetooth проектировался как персональный стандарт передачи данных, в котором главное — не скорость, а энергоэффективность. А значит можно и мощность передатчика поубавить.

Помехи

И последнее, что влияет на скорость — это помехи. Вернёмся к нашему Wi-Fi и Bluetooth. Из-за того, что они работают на одной частоте — 2.4 ГГц — на многих ноутбуках и смартфонах при одновременно включенном Wi-Fi и Bluetooth падает скорость как у одного, так и у второго. А могут вообще возникнуть проблемы с передачей сигнала. Это происходит из-за интерференции и электромагнитных волн. Сигналы накладываются и гасят друг друга.

Точно также гасят друг друга соседские роутеры и другие умные девайсы. При этом ситуация с каждым годом ухудшается. Появляется всё больше систем умных домов от тех же Xiaomi, которые работают на стандарте Wi Fi, что ненадежно и небезопасно.

Во-первых, обилие умных лампочек, чайников и ip-камер непреднамеренно засоряет эфир.

Во-вторых, Wi-Fi можно легко заглушить преднамеренно при помощи недорогих глушилок.

В-третьих, так как мы не особо паримся по поводу паролей и методов шифрования, можно перехватить пакет данных и ваш “умный дом” может с легкостью превратиться в дом ужасов.

Ну и, в-четвертых, в примитивных беспроводных системах связь проходит напрямую через роутер. А если он перестает работать — система становится бесполезной. Нет альтернативных каналов связи или просто выделенного канала.

Надежность

Что же получается? Беспроводная связь — очень удобная вещь, но она никогда не сравнится с проводами по надёжности и безопасности?

На самом деле всё не так плохо.

Например, существуют системы умного дома: Zigbee и Z-Wave, которые работают на кастомных протоколах и частота преимущественно до 1 ГГЦ.

| Частота в МГц | Используется в |

| 865,2 | Индия |

| 869 | Россия |

| 868,4 | Китай, Сингапур, Южная Африка |

| 868,40, 868,42, 869,85 | Страны CEPT (Европа и другие страны региона), Французская Гвиана |

| 908,40, 908,42, 916 | США, Канада, Аргентина, Гватемала, Багамы, Ямайка, Барбадос, Мексика, Бермудские острова, Никарагуа, Боливия, Панама, Британские Виргинские острова, Суринам, Каймановы острова, Тринидад и Тобаго, Колумбия, Теркс и Кайкос, Эквадор, Уругвай |

| 916 | Израиль |

| 919,8 | Гонконг |

| 919,8, 921,4 | Австралия, Новая Зеландия, Малайзия, Бразилия, Чили, Сальвадор, Перу |

| 919–923 | Южная Корея |

| 920–923 | Таиланд |

| 920–925 | Тайвань |

| 922–926 | Япония |

Эти системы используют низкоэнергетические радиоволны с достаточно большим радиусом действия, что позволяет обеспечить надежный канал связи, при этом устройства не будут потреблять много энергии и могут работать на батарейках годами.

И это уже не плохо. Но вот с точки зрения дальностидействия, шифрования и альтернативных каналов связи у таких систем умного дома всё еще есть проблемы. Поэтому большинство профессиональных систем безопасности делают проводными. Но есть и светлые примеры. Я естественно имею ввиду беспроводную систему безопасности AJAX.

AJAX

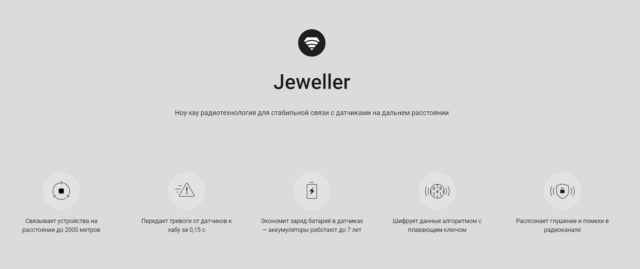

Система уникальна тем, что ребята разработали собственную радиотехнологию Jeweller, при помощи которой осуществляется связь между устройствами системы и её центром (хабом).

У технологии есть несколько преимуществ. Во-первых, используются незагруженная полоса частот 868-869.2 МГц, что позволяет AJAX поддерживать связь с датчиками и устройствами на расстоянии 2000 метров.

- 868.0 — 868.6 МГц для Европы

- 868.7-869.2 для стран ЕАС

Так как частота не очень высокая, то не требуется огромная мощность передатчика, плюс батарею экономит кастомный радиопротокол. Благодаря этому датчики AJAX стабильно работают от предустановленных батареек до семи лет.

Внутри хаба установлены две антенны для частот Jeweller, что позволяет добиться бесперебойного сигнала даже в экстремальных радиоусловиях. Но как всё это поможет, если сигнал будут глушить злоумышленники?

На этот случай, есть несколько степеней защиты. При наличии помех или глушении система автоматически сменит частоту на свободную. Эта технология называется радиочастотным хоппингом. А если кто-то заглушил вообще весь канал — соответствующее событие отправляется на пульт охранной компании и всем пользователям. Вот бы с Wi-Fi соседа так можно было сделать.

Более того, хаб общается с пользователями и охранной компанией по Ethernet, Wi-Fi, LTE. Каналы работают параллельно и страхуют другдруга.

Но самое классное, в беспроводных охранных системах, что стены штробить не надо.

В общем, будущее за беспроводными технологиями, ведь даже в таких серьезных вещах, как системы безопасности удалось достичь уровня защиты, сравнивого с проводными решениями.

Что нас ждёт в будущем?

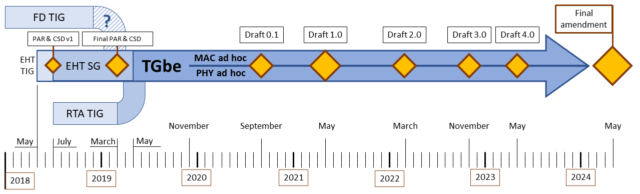

Безусловно, мы будем всё больше переходить на беспроводные технологии. Мы еще не успели вкусить 5G как уже во всю разрабатывается шестое поколение мобильной связи, которые планируют внедрить через 5-10 лет. 6G, кстати, будет работать на терагерцовом и субтерагерцовый диапазоны частот. Это как раз частоты между инфракрасным диапазоном и микроволновым.

Нас ожидают скорости передачи данных от 100 Гбит до 1 Тбит/с и управлять всем этим будет искусственный интеллект. Примерно в тоже время, в 2025 году мы увидим Wi-Fi 7. Стандарт будет работать на частоте до 7 ГГц, а пропускная способность достигнет 40 Гбит/с. Про Wi-Fi 7 и 6G мы еще сделаем отдельные материалы.

А пока покупаем себе Wi-Fi 6 роутеры, золотые iPhone с поддержкой 5G и прочие гаджеты. Охранять это всё будут беспроводные системы безопасности. Поэтому ставим себе AJAX, всё это добро еще надо уберечь до 2025 года.

Автор3 февраля 2021 в 09:50

| 20 мая 2005 |

Голубой огонек на мобильнике (КПК, ноутбуке) у продвинутого Hi-Tech населения планеты сегодня зачастую ассоциируется только с наличием у этого устройства поддержки технологии Bluetooth. Не в даваясь в историю появления сего названия, стоит заметить, что, несмотря на всю полезность данной технологии, пока не в каждом устройстве можно встретить ее поддержку. В частности, в большинстве ноутбуков поддержка «голубого зуба» заявлена лишь опционально. В КПК же Bluetooth встречается почаще — просто у него нет такого широкого диапазона возможных связей с «внешним миром», как у портативного ПК.

Но что делать тем, кому достался ноутбук или наладонник без Bluetooth, а сегодня понадобился? Менять устройство? Не стоит спешить, выход есть. На рынке сегодня представлена тьма-тьмущая разнообразных вспомогательных устройств, снабжающих вашу старенькую технику дополнительным голубым индикатором. Вот о двух таких, разных по своему способу применения мы сегодня и поговорим.

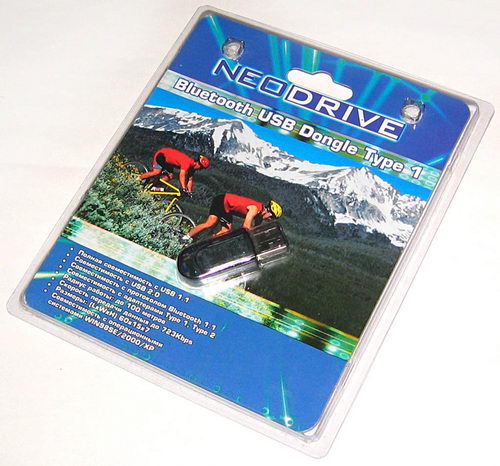

Оба устройства произведены на свет одной и той же компанией Neodrive, специализирующейся на производстве различных компьютерных гаджетов, в том числе Wi-Fi и Bluetooth адаптеров. Первый адаптер — маленький скромненький USB Bluetooth, а второй — связка из PCMCIA-ридера Compact Flash карт и непосредственно CF карточки-адаптера Bluetooth.

NeoDrive Bluetooth USB Dongle Type I

Итак, это — миниатюрный USB Bluetooth адаптер, предназначенный для подключения к любым компьютерам, будь то ноутбук или персоналка, лишь бы был в наличии свободный USB порт.

Технические характеристики

- Интерфейс: USB 1.1

- Plug & Play

- Поддержка спецификации Bluetooth 1.2

- Максимальная скорость передачи информации 1 Мб/с

- Расстояние передачи данных до 100 м

- Компактный размер, простота установки

- Встроенная система безопасности

Особенность данного устройства — в поддержке нового Bluetooth стандарта 1.2. По сравнению с предыдущим стандартом 1.1, он обеспечивает ряд преимуществ, таких, как автоматический подбор частоты для избежания интерференции при работе нескольких Bluetooth устройств; новую организацию передачи данных для улучшения качества звука; ускоренную процедуру поиска для предоставления более быстрого соединения между Bluetooth устройствами; сокращенное на 65% время соединения; обработку ошибок в исходящем потоке при передаче больших файлов; улучшенный алгоритм проверки качества передачи данных; сниженное энергопотребление. Довольно внушительный список, чтобы задуматься о приобретении именно этого устройства.

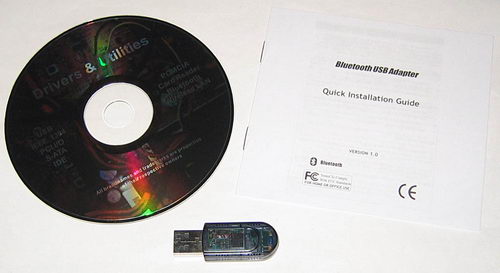

Комплектация

Адаптер поставляется в стильной прозрачной пластиковой упаковке, под которой вы не только можете лицезреть саму штуковину, но и прочитать все ее характеристики, а также способы применения, коих тут целый десяток.

Кроме самого адаптера в упаковке нашелся диск с драйверами и краткая инструкция по установке на английском языке. Совершенно обыкновенная простенькая комплектация.

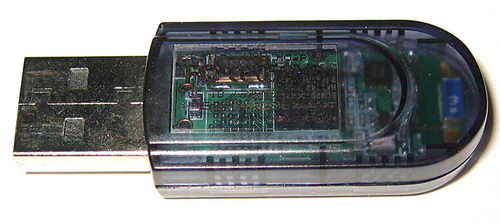

Внешний вид

По самым современным канонам «гаджетостроения» адаптер выполнен не в компактном, а в ультракомпактном полупрозрачном пластиковом корпусе.

Под стать ярко-голубому индикатору, загорающемуся на девайсе при работе, корпус этого чуда современной инженерной мысли также синих оттенков. Если присмотреться внимательно, то через полупрозрачный пластик можно увидеть и плату, и то, что на ней расположено.

Все просто отлично, кроме одного — почему-то производитель не предусмотрел в корпусе адаптера маленькое отверстие для крепления какого-нибудь ремешка. Адаптер настолько маленький, что затеряться ему будет очень легко.

Работа с адаптером

Работоспособность устройства определялась как на стационарном компьютере, так и на ноутбуке. Отличий в особенностях эксплуатации нет, так что сразу перейдем к главному.

Воткнув адаптер в USB порт, первый сразу же дает понять, что он ожил с помощью включающегося индикатора работы. Однако, этого мало. Теперь необходимо установить ПО с прилагающегося диска.

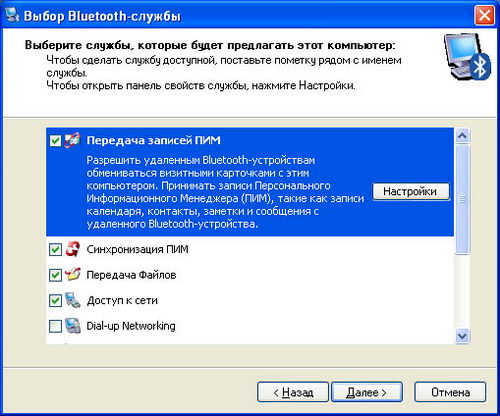

Установка менеджера работы Bluetooth устройств, а также драйверов проходит быстро и без проблем, и вот уже нам на русском языке предлагают сконфигурировать установленную программу. Настройка заключается в подключении выбора тех служб, с которыми вы хотите работать при соединении Bluetooth устройств. Собственно, все это можно и перенастроить потом в процессе работы.

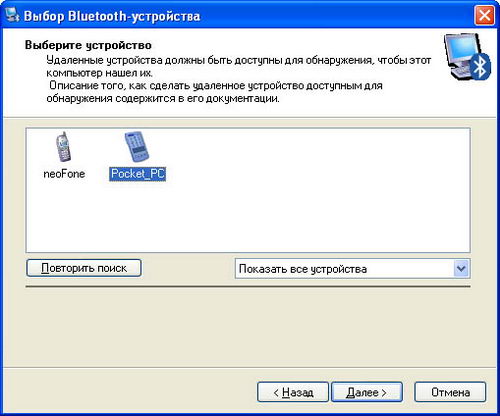

Софт и драйвера стоят, Bluetooth адаптер воткнут в разъем USB — теперь можно и попытаться найти устройства с голубым зубом вокруг. Выбираем пункт «Bluetooth окружение» и начинаем поиск.

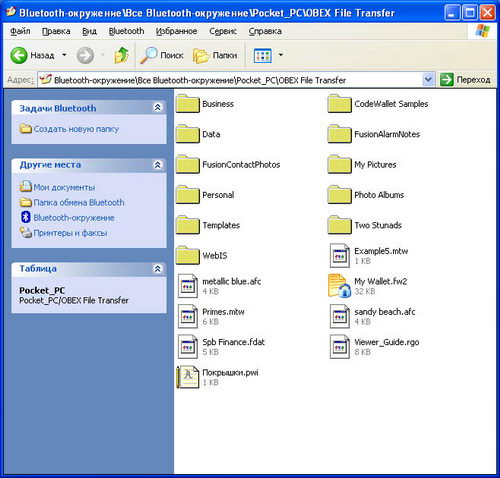

После обнаружения устройств остается только лишь выполнить стандартные действия по аутентификации и вот уже, например, мы можем наблюдать у себя на персоналке открытые для доступа папки (и, естественно, копировать файлы) лежащего неподалеку КПК.

За весь период тестирования адаптера не было обнаружено ни единого сбоя ПО (работа велась под Windows XP SP2). При копировании файлов связь не нарушалась даже тогда, когда второй адаптер находился в соседней комнате. Вообще, радиус действия этого адаптера заявлен до 100 метров. Может, конечно, такое и бывает, но, видимо, не с тем КПК (HP iPAQ2210), с которым производилось тестирование. Даже при прямой видимости связь между начинала теряться метрах в 50. Однако может с другими устройствами будет и не так.

С другой стороны, даже такая дальность вам может понадобиться редко. Я, например, могу для себя придумать только один способ применения, когда может понадобиться такая дальность — ловить «голубым зубом» бесплатный интернет рядом с каким-нибудь кафе, где таковой имеется, благо таких кафе, ресторанов и прочих мест сегодня в Москве немало.

Однако круг применения данного USB адаптера на этом не ограничивается. Вовсе не обязательно с помощью него исключительно «качать файлы». Ведь он может помочь в подключении к ПК любой другой Bluetooth техники — сотовых телефонов, мышей, клавиатур, маршрутизаторов и любых других нужных и ненужных гаджетов, которых сейчас в природе развелось предостаточно.

Итого

За 40 долларов для своего любимого ноутбука или настольной персоналки мы получили простой и удобный в использовании (пусть и не самый быстрый) способ связи с любыми Bluetooth устройствами. К тому же, адаптер поддерживает новый Bluetooth стандарт. NeoDrive Bluetooth USB снимает проблему отсутствия «голубого зуба» у вашего компьютера навсегда. К сильным сторонам этого устройства можно отнести прекрасный софт и ультракомпактные габариты (хотя для неаккуратных пользователей последний плюс легко может превратиться в минус).

Цена: $ 6.18

Zombie9

- 23 ноября 2014, 21:16

- 2

2 комментария

И не спрашивайте меня, где её взять

Содержание статьи

Все отлично знают, что с помощью Bluetooth можно передать файл с девайса на девайс или подключить беспроводную гарнитуру. Но этим его возможности не ограничиваются. Имея при себе нужный инструмент, можно творить настоящие чудеса. Так почему бы не попробовать себя в роли фокусника?

Встроенный модуль технологии Bluetooth (или, если более официально, IEEE 802.15.3) давно перестал быть диковинкой. Стоимость модуля настолько мизерна, что не встраивает его в мобильный, ноутбук или КПК только ленивый производитель. Да и то – по соображениям маркетинга. Словом, Bluetooth используют практически все. Но лишь единицы знают, что, используя технологию, рискуют выдать свои конфиденциальные данные. Но начнем все-таки с хорошего!

Трюк 1: Используем BT для удаленного доступа к компьютеру

Как-то для проведения презентации я пригласил одну длинноногую подругу – нажимать кнопку «пробел», чтобы перелистывать слайды в Power Point. Это удовольствие стоило мне недешевого обеда и двух часов пустых разговоров с Barbie girl. После этого я твердо решил: в следующий раз проблему отсутствия пульта ДУ я обойду по-другому. И обошел, воспользовавшись мобильником! Да-да, прямо с телефона можно перелистывать слайды, управлять музыкой – и делать еще бог знает что. Главное, чтобы на мобильнике и компьютере были установлены BT-модули. Мало того, что сэкономишь деньги и силы, так еще и выглядеть будешь непростительно модно. Показать такой фокус способен каждый, кто заюзает утилиту , не столь давно обновившуюся до версии 3.0. Она позволяет управлять компьютером с экрана любого мобильного телефона. Все очень просто. На компьютер ставится специальная серверная часть, а на телефон – программа-клиент, написанная на Java (требуется MIDP 2.0). После настройки нехитрой схемы ты сможешь дистанционно управлять мышкой и клавиатурой компа. И самое главное – получишь доступ к удаленному рабочему столу. Настоящий Remote Desktop прямо с экрана мобильного телефона! Ну, а с длинноногой подругой время можно провести куда более удачно. Bluetooth Remote Control пригодится и здесь: чтобы поставить романтическую музыку :).

Трюк 2: Контроль доступа с помощью BT

Если ты работаешь в комнате, где вместе с тобой сидит с десяток коллег, тебе наверняка приходилось блокировать компьютер, когда уходишь в другое помещение. А что? Не успеешь отойти, как кто-нибудь уже покопается на твоем харде. Расклад не самый приятный. В общем, лочить компьютер нужно обязательно, вопрос в том – как? Можно использовать стандартные возможности винды и по десять раз на дню вводить длиннющий пароль. Или же делать это красиво с помощью технологии Bluetooth. Все просто, как дважды два. Отходишь от компьютера – и он тут же блокируется. Возвращаешься обратно – и лока как не бывало! Единственное условие: как в компьютере, так и в мобильном телефоне должен быть установлен модуль Bluetooth, а в системе заинсталена программа LockItNow ( ты легко можешь написать такую программу и сам, у нас была целая статья ) . Впрочем, приятелям и коллегам можно рассказывать о телепатических возможностях, а потом продавать секрет за деньги :). Кстати говоря, если под рукой BT-модуля нет, то его можно заменить телефоном, который поддерживает «синий зуб» (подключи по COM-порту).

Трюк 3: Снифаем BT-трафик из эфира

Мастерство начинается с понимания. Не возникало ли у тебя когда-нибудь желания посмотреть внутрь протокола и узнать, как происходит обмен данными через «синий зуб»? Прослушивание трафика Bluetooth может выполняться только «в себя», то есть выполняется перехват исходящего и входящего трафика узла, на котором ты отдал команды. В этом деле немаловажное значение имеет так называемый Host Controller Interface (HCI), который позволяет обращаться к передатчику. HCI-узел обычно подключается к узлу драйвера устройства Bluetooth (входящий поток) и к узлу L2CAP (исходящий поток). Windows платформа по умолчанию такой возможности не предоставляет. Однако сторонними разработчиками были выпущены специальные драйвера, которые позволяют переводить стандартный донгл в сниффер. Традиционно показательной в этом плане является работа FTS4BT Wireless Bluetooth Protocol Analyzer, стоящего бешеные деньги. Продукт цепляет тем, что поддерживает новый Bluetooth v2.0 + EDR, на базе которого работают современные устройства и, более того, способен на лету декодировать весь трафик из эфира, аккуратно отсортировывая аудио, данные протоколов приложений и многое другое. Понятно, что для снифинга (да и вообще) наиболее актуальны USB-донглы класса 1, радиус действия которых достигает ста метров.

Трюк 4: Работаем с BT-адаптером напрямую

Долгое время Bluetooth стеки для Windows предоставляли настолько скудные возможности, что программисты просто обходили эту платформу стороной. Этим объясняется, что большинство программ для серьезных забав c «синим зубом» разрабатываются под никсовую платформу. Некоторые из хитрых приемов мы разберем именно на это платформе, а именно FreeBSD (напомню, что на диске прошлого номера мы выкладывали свежий 7.0 релиз этой ОС). Сама технология Bluetooth официально стала поддерживаться на ней только с 5-ой ветки на базе подсистемы Netgraph. Радует, что большинство USB-адаптеров совместимы с драйвером ng_ubt (его необходимо завести перед подключением устройства). Попробуем?

- Подключаем устройство: kldload ng_ubt

- Копируем сценарий подгрузки стека в удобное место: cp /usr/share/examples/netgraph/bluetooth/rc.bluetooth /usr/local/etc/rc.bluetooth

- Копируем сценарий подгрузки стека в удобное место и запускаем: sh /usr/local/etc/rc.bluetoots start ubt0

Теперь хочу познакомить тебя с утилитой hccontrol. Это одна из основных программ для работы с BT-модулем. Именно она выполняет все операции, связанные с интерфейсом HCI, и имеет следующий синтаксис: hccontrol –n . Проверим функциональность нашего устройства, просканиров эфир на наличие устройств:

hccontrol –n ubt0hci Inquiry

Как результат, утилита выведет информацию о найденных устройствах, в том числе их MAC-адреса. Надо заметить, что каждое из устройств Bluetooth, будь то хедсет или обыкновенный телефон, представляет некоторый набор сервисов. Базовый перечень включает в себя: CIP (Common ISDN Access), CTP (Cordless Telephony), DUN (dial-up networking), FAX (FAX), FTRN (Obex File Transwer), HSET (Headset), NAP (Network Access Point). Чтобы выяснить, какие сервисы предоставляет то или иное устройство, используется запрос на специальном протоколе SPD (Service Descovery Protocol). Сервер SPD работает непосредственно на машине-хосте и является исключительно информационной составляющей (повлиять на него невозможно). Определить, какие сервисы предоставляют найденные устройства, можно с помощью соответствующей утилиты:

# spdcontrol -a browse

Трюк 5: Находим скрытые устройства

Итак, эфир мы просканировали и даже выяснили, какие сервисы доступны на активных устройствах. Но вот загвоздка! Некоторые девайсы никак не выдают своего присутствия, поскольку находятся в режиме «Undiscoverable mode» и не отвечают на широковещательные запросы. По настройкам своего телефона ты наверняка знаешь о подобной опции безопасности. Однако обнаружить такие устройства все-таки можно!

Самый известный прием их обнаружения – тупой перебор MAC-адресов, то есть последовательная посылка запросов на разные адреса из определенного диапазона. Для этого нужно использовать очень простую утилиту Redfang, которая перебирает последние шесть байт адреса устройства и таким образом обнаруживает спрятавшиеся устройства.

Другой вариант – это использовать пассивные методики: перевести свое устройство в режим ожидания, при этом назначить сети какое-нибудь привлекательное имя:

В результате отобразятся все входящие соединения, среди которых могут запросто оказаться товарищи со скрытыми идентификаторами.

Трюк 6: Перехватываем из эфира разговоры по гарнитуре

Одна из основных угроз радиотехнологий состоит в том, что данные можно перехватить. Первое, что приходит в голову, касаемо Bluetooth – прослушать разговоры людей, использующих гарнитуру. И зачастую это реально! На хакерском фестивале What the Hack в Нидерландах специалисты из группы Trifinite продемонстрировали, как при помощи ноутбука с Linux, специальной программы и направленной антенны можно подслушать, о чем говорит через Bluetooth-гарнитуру водитель проезжающего автомобиля. Группа разработала программу Car Whisperer («Автомобильный шептун»). Возможности программы относительно невелики: прослушать можно только тех, кто забыл сменить заводские пароли доступа к Bluetooth наподобие «0000» или «1234». Но таких бедолаг, поверь, очень и очень много! «Шептун» способен вклиниться и успешно пройти «pairing» устройств, получив информацию, передаваемую с каркита или хедсета на мобилку. Хочу обратить внимание: утилита позволяет не только получить информацию, передающуюся между хедсетом и мобилой, но и инжектить туда свою. Мы решили проверить возможности этой программы, скачав Car Whisperer с сайта разработчиков.

Перед началом операции рекомендуется изменить класс своего устройства, особенно если программа будет использоваться с компьютера:

В противном случае некоторые «умные» девайсы могут заподозрить неладное. Смотрим синтаксис утилиты, который выглядит следующим образом:

./carwhisperer «что внедряем в линию» «что захватываем из линии» «адрес устройства» [канал]

Мы взяли внедряемый файл прямо из папки утилиты, а в качестве выходного указали out.raw:

На выходе получаем файл out.raw. Прослушать его в чистом виде нельзя: необходимо преобразовать в аудио формат, для чего потребуется дополнительная утилита. Подойдут довольно многие аудио конвертеры, например SoX:

Кроме прослушивания, можно войти в систему, просмотреть телефонную книгу и воспользоваться другими возможностями «свободных рук» с Bluetooth. Принцип такой: сначала осуществляется поиск активных устройств и проверка на предмет сервиса HS (Head Set). Далее исследуется MAC-адрес устройства и производится попытка подключения с использованием стандартного ключа. Если коннект установлен, то с устройством можно делать все, что угодно (в пределах доступного набора AT-команд).

На практике это выглядит следующим образом. Сначала осуществляется поиск всех активных гарнитур с помощью команды «sdptool search HS», которая выдает примерно такой ответ:

Далее осуществляется попытка открыть RFCOMM соединение на SCO audio channel с помощью команды «rfcomm connect 2 00:0A:3A:54:71:95 1» и посылка нужных AT-команд. Приведу небольшую статистическую заметку о данных авторизации на некоторые модели беспроводных гарнитур:

Кстати говоря, тот же принцип может использоваться для несанкционированного подключения и ко всем остальным устройствам. При помощи AT-команд и протокола RFCOMM можно, к примеру, прочитать SMS-сообщение или даже отправить его с чужого телефона на платный номер, поставив владельца девайса на деньги. Будь бдителен!

Трюк 7: DDoS BT-устройств

Подход традиционен. DDoS реально провести, когда хостовый девайс («master») выполняет работу, во много раз превосходящую клиентскую. Такую ситуацию называют атакой на отказ в обслуживании (Denial Of Service). Она может подвесить телефон или привести к быстрой разрядке батарейки. Провести атаку можно несколькими способами. Начнем со стандартных средств. Самое очевидное – пинговать девайс пакетами большого размера. Сделать это можно, указав утилите l2ping в качестве параметра «-s» флаг:

# l2ping -s 10000 -b «МАС адрес»

Многие телефоны по-прежнему не могут переварить файлы-бомбы. Вот простая реализация подобного приема.

Полную версию статьи читай в апрельском номере Хакера! На нашем диске ты найдешь полные версии программ, описанных в статье, а также полную подборку документации Bluetooth и уязвимостей в этой технологии.

Читайте также: Asus rt ac51u usb модемИспользуемые источники:

- https://droider.ru/post/ajax-kak-rabotaet-besprovodnaya-set-razbor-03-02-2021/

- https://24gadget.ru/1161062856-besprovodnoy-audiohab-dlya-naushnikov-13-foto-video.html

- https://web-shpargalka.ru/bluetooth-dongle-chto-jeto.php

Блютуз-адаптер для автомагнитолы: как выбрать лучший?

Блютуз-адаптер для автомагнитолы: как выбрать лучший?

Как включить блютуз на ноутбуке под разными версиями Windows

Как включить блютуз на ноутбуке под разными версиями Windows

Как включить Bluetooth в Windows 10 и использовать его на полную?

Как включить Bluetooth в Windows 10 и использовать его на полную?

Как самостоятельно встроить Блютуз в любую автомагнитолу

Как самостоятельно встроить Блютуз в любую автомагнитолу Как выбрать Bluetooth-адаптер для компьютера

Как выбрать Bluetooth-адаптер для компьютера Как включить Bluetooth на ноутбуке Windows 10 8 7

Как включить Bluetooth на ноутбуке Windows 10 8 7 Подключаем колонку через блютуз к ноутбуку. Как? Рассказываю

Подключаем колонку через блютуз к ноутбуку. Как? Рассказываю