Содержание

- 1 Трюк 1: Используем BT для удаленного доступа к компьютеру

- 2 Трюк 2: Контроль доступа с помощью BT

- 3 Трюк 3: Снифаем BT-трафик из эфира

- 4 Трюк 4: Работаем с BT-адаптером напрямую

- 5 Трюк 5: Находим скрытые устройства

- 6 Трюк 6: Перехватываем из эфира разговоры по гарнитуре

- 7 Трюк 7: DDoS BT-устройств

- 8 1. Включите Bluetooth из быстрых настроек в Android (все версии)

- 9 2. Включить Bluetooth из настроек (в Android 7 Nougat или старше)

- 10 3. Включите Bluetooth из настроек (в Android 8 Oreo)

- 11 Как отключить Bluetooth на вашем Android смартфоне или планшете

- 12 Заключение

Ключ для хакера:В чем опасен Bluetooth на смартфонеМаргарита Герасюкова02.09.2020, 14:05Прослушать новостьОстановить прослушиваниеАктивированный в смартфонеВ Bluetooth может представлять угрозу для владельца устройства — хакеры могут использовать его, чтобы без особых усилий взломать гаджет, предупреждает эксперт. Эта технология, являющаяся «проклятием» для ИБ-специалистов, действительно обладает слабым уровнем защищенности, поэтому использовать ее рекомендуется как можно реже.

Постоянно включенный Bluetooth на смартфоне грозит не только быстрой разрядкой аккумулятора, но и более серьезными проблемами, сообщил агентству «Прайм»В доцент кафедры информатики РЭУ им. Плеханова . По словам эксперта, хакеры могут использовать Bluetooth для взлома электронного устройства.

В«Возможность взлома Bluetooth может подвергнуть опасности любую информацию, хранящуюся наВ устройстве (фотографии, электронные письма, тексты). Кроме этого злоумышленник сможет получить контроль надВ устройством иВ отправлять наВ него нежелательные данныеВ», — заявил Тимофеев.

Эксперт рекомендует отключать Bluetooth, как только в нем исчезает необходимость, так как эта функция в активированном состоянии является «находкой для мошенников».

Реклама

Действительно, технология Bluetooth уже давно является головной болью для тех, кто занимается информационной безопасностью. Ни одна хакерская конференция в мире не проходит без презентации того, как с помощью Bluetooth можно взломать смартфон и украсть личные данные, илиВ подслушать участника телефонного разговора. На одном из крупнейших подобных мероприятий, DEF CON, ежегодно проходящем в Лас-Вегасе, всем участникам настоятельно рекомендуют отключитьВ Bluetooth во время посещения, сообщает Mashable.

Известно, что с помощью Bluetooth злоумышленники могут получить контроль над незащищенными динамиками и колонками, заставив их проигрывать «опасные» звуки, которые при неудачном стечении обстоятельств могут обернуться для владельца гаджета частичной потерей слуха.

Кроме того, Bluetooth позволяет хакерам перехватывать передаваемые данные и вносить в них свои изменения.

Также Bluetooth может быть использован для слежки за покупателями и фиксированием их перемещений. Эта информация впоследствии передается рекламодателям, которые создают шопинг-портреты потребителей для более успешного рекламного таргетинга.В

В«Мы не сталкивались с какой-либо атакой, которую можно было предотвратить, отключив Bluetooth на телефоне или отключив режим обнаружения. Для проведения большинства атак злоумышленникам нужно узнать MAC-адрес Bluetooth жертвы — то есть что-то, что однозначно идентифицирует целевой приемник Bluetooth. Например, это может быть номер телефона. Конечно, это легче сделать, если телефон можно обнаружить. Поэтому, если вы постоянно не используете Bluetooth, его лучше отключатьВ», — рассказал В«Газете.RuВ» старший инженер-программист Avast Войтех Бочек.

Постоянно включенный Bluetooth несет в себе значительную угрозу безопасности телефона и его владельца, соглашается руководитель группы системных инженеров по работе с партнерами в России Check Point Software Technologies Ltd. Сергей Забула. Мошенники непрерывно совершенствуют методы атак, и небольшой радиус распространения Bluetooth-сигнала уже не является для них проблемой.

В«Используя усилители, хакеры могут проникнуть в устройство пользователя, даже не запрашивая его разрешения и не зная секретного ключа соединения.

Так, недавно обнаруженная французскими исследователями уязвимость в Bluetooth затронула миллиарды мобильных телефонов по всему миру.

В результате атаки на протокол злоумышленник мог выдавать своё устройство за то, с которым уже спарено устройство жертвыВ», — пояснил Забула.

Последствия атак с использованием Bluetooth могут быть разнообразны. Так, всего за несколько секунд мошенники могут подключиться к устройству пользователя, установить вредоносное ПО и в итоге украсть или удалить ценную информацию. Более того, через Bluetooth хакеры могут прослушивать звонки, устанавливать их переадресацию, а также отправлять вызовы и текстовые сообщения, что в свою очередь ведет к финансовым потерям жертвы. Также, с помощью Bluetooth соединения мошенники могут осуществить DoS-атаку (атака отказа в обслуживании), и полностью вывести телефон из строя.

В«Защититься от подобных атак можно с помощью постоянного обновления ОС. Однако основной способ — это использование Bluetooth на мобильном устройстве только по мере необходимости. Также для защиты мобильных устройств и критичных данных на них от различных видов угроз специалисты рекомендуют использовать решения класса Mobile Threat Defense (MTD)В», — рекомендует эксперт.

Все отлично знают, что с помощью Bluetooth можно передать файл с девайса на девайс или подключить беспроводную гарнитуру. Но этим его возможности не ограничиваются. Имея при себе нужный инструмент, можно творить настоящие чудеса. Так почему бы не попробовать себя в роли фокусника?

Встроенный модуль технологии Bluetooth (или, если более официально, IEEE 802.15.3) давно перестал быть диковинкой. Стоимость модуля настолько мизерна, что не встраивает его в мобильный, ноутбук или КПК только ленивый производитель. Да и то – по соображениям маркетинга. Словом, Bluetooth используют практически все. Но лишь единицы знают, что, используя технологию, рискуют выдать свои конфиденциальные данные. Но начнем все-таки с хорошего!

Трюк 1: Используем BT для удаленного доступа к компьютеру

Как-то для проведения презентации я пригласил одну длинноногую подругу – нажимать кнопку «пробел», чтобы перелистывать слайды в Power Point. Это удовольствие стоило мне недешевого обеда и двух часов пустых разговоров с Barbie girl. После этого я твердо решил: в следующий раз проблему отсутствия пульта ДУ я обойду по-другому. И обошел, воспользовавшись мобильником! Да-да, прямо с телефона можно перелистывать слайды, управлять музыкой – и делать еще бог знает что. Главное, чтобы на мобильнике и компьютере были установлены BT-модули. Мало того, что сэкономишь деньги и силы, так еще и выглядеть будешь непростительно модно. Показать такой фокус способен каждый, кто заюзает утилиту Bluetooth Remote Control, не столь давно обновившуюся до версии 3.0. Она позволяет управлять компьютером с экрана любого мобильного телефона. Все очень просто. На компьютер ставится специальная серверная часть, а на телефон – программа-клиент, написанная на Java (требуется MIDP 2.0). После настройки нехитрой схемы ты сможешь дистанционно управлять мышкой и клавиатурой компа. И самое главное – получишь доступ к удаленному рабочему столу. Настоящий Remote Desktop прямо с экрана мобильного телефона! Ну, а с длинноногой подругой время можно провести куда более удачно. Bluetooth Remote Control пригодится и здесь: чтобы поставить романтическую музыку :).

Трюк 2: Контроль доступа с помощью BT

Если ты работаешь в комнате, где вместе с тобой сидит с десяток коллег, тебе наверняка приходилось блокировать компьютер, когда уходишь в другое помещение. А что? Не успеешь отойти, как кто-нибудь уже покопается на твоем харде. Расклад не самый приятный. В общем, лочить компьютер нужно обязательно, вопрос в том – как? Можно использовать стандартные возможности винды и по десять раз на дню вводить длиннющий пароль. Или же делать это красиво с помощью технологии Bluetooth. Все просто, как дважды два. Отходишь от компьютера – и он тут же блокируется. Возвращаешься обратно – и лока как не бывало! Единственное условие: как в компьютере, так и в мобильном телефоне должен быть установлен модульBluetooth, а в системе заинсталена программа LockItNow (ты легко можешь написать такую программу и сам, у нас была целая статья). Впрочем, приятелям и коллегам можно рассказывать о телепатических возможностях, а потом продавать секрет за деньги :). Кстати говоря, если под рукой BT-модуля нет, то его можно заменить телефоном, который поддерживает «синий зуб» (подключи по COM-порту).

Трюк 3: Снифаем BT-трафик из эфира

Мастерство начинается с понимания. Не возникало ли у тебя когда-нибудь желания посмотреть внутрь протокола и узнать, как происходит обмен данными через «синий зуб»? Прослушивание трафика Bluetooth может выполняться только «в себя», то есть выполняется перехват исходящего и входящего трафика узла, на котором ты отдал команды. В этом деле немаловажное значение имеет так называемый Host Controller Interface (HCI), который позволяет обращаться к передатчику. HCI-узел обычно подключается к узлу драйвера устройства Bluetooth (входящий поток) и к узлу L2CAP (исходящий поток). Windows платформа по умолчанию такой возможности не предоставляет. Однако сторонними разработчиками были выпущены специальные драйвера, которые позволяют переводить стандартный донгл в сниффер. Традиционно показательной в этом плане является работа FTS4BT Wireless Bluetooth Protocol Analyzer, стоящего бешеные деньги. Продукт цепляет тем, что поддерживает новый Bluetooth v2.0 + EDR, на базе которого работают современные устройства и, более того, способен на лету декодировать весь трафик из эфира, аккуратно отсортировывая аудио, данные протоколов приложений и многое другое. Понятно, что для снифинга (да и вообще) наиболее актуальны USB-донглы класса 1, радиус действия которых достигает ста метров.

Трюк 4: Работаем с BT-адаптером напрямую

Долгое время Bluetooth стеки для Windows предоставляли настолько скудные возможности, что программисты просто обходили эту платформу стороной. Этим объясняется, что большинство программ для серьезных забав c «синим зубом» разрабатываются под никсовую платформу. Некоторые из хитрых приемов мы разберем именно на это платформе, а именно FreeBSD (напомню, что на диске прошлого номера мы выкладывали свежий 7.0 релиз этой ОС). Сама технология Bluetooth официально стала поддерживаться на ней только с 5-ой ветки на базе подсистемы Netgraph. Радует, что большинство USB-адаптеров совместимы с драйвером ng_ubt (его необходимо завести перед подключением устройства). Попробуем?

- Подключаем устройство: kldload ng_ubt

- Копируем сценарий подгрузки стека в удобное место: cp /usr/share/examples/netgraph/bluetooth/rc.bluetooth /usr/local/etc/rc.bluetooth

- Копируем сценарий подгрузки стека в удобное место и запускаем: sh /usr/local/etc/rc.bluetoots start ubt0

Теперь хочу познакомить тебя с утилитой hccontrol. Это одна из основных программ для работы с BT-модулем. Именно она выполняет все операции, связанные с интерфейсом HCI, и имеет следующий синтаксис: hccontrol –n <имя_hci_узла><команда>. Проверим функциональность нашего устройства, просканиров эфир на наличие устройств:

hccontrol –n ubt0hci Inquiry

Как результат, утилита выведет информацию о найденных устройствах, в том числе их MAC-адреса. Надо заметить, что каждое из устройств Bluetooth, будь то хедсет или обыкновенный телефон, представляет некоторый набор сервисов. Базовый перечень включает в себя: CIP (Common ISDN Access), CTP (Cordless Telephony), DUN (dial-up networking), FAX (FAX), FTRN (Obex File Transwer), HSET (Headset), NAP (Network Access Point). Чтобы выяснить, какие сервисы предоставляет то или иное устройство, используется запрос на специальном протоколе SPD (Service Descovery Protocol). Сервер SPD работает непосредственно на машине-хосте и является исключительно информационной составляющей (повлиять на него невозможно). Определить, какие сервисы предоставляют найденные устройства, можно с помощью соответствующей утилиты:

# spdcontrol -a browse

Трюк 5: Находим скрытые устройства

Итак, эфир мы просканировали и даже выяснили, какие сервисы доступны на активных устройствах. Но вот загвоздка! Некоторые девайсы никак не выдают своего присутствия, поскольку находятся в режиме «Undiscoverable mode» и не отвечают на широковещательные запросы. По настройкам своего телефона ты наверняка знаешь о подобной опции безопасности. Однако обнаружить такие устройства все-таки можно!

Самый известный прием их обнаружения – тупой перебор MAC-адресов, то есть последовательная посылка запросов на разные адреса из определенного диапазона. Для этого нужно использовать очень простую утилиту Redfang, которая перебирает последние шесть байт адреса устройства и таким образом обнаруживает спрятавшиеся устройства.

Другой вариант – это использовать пассивные методики: перевести свое устройство в режим ожидания, при этом назначить сети какое-нибудь привлекательное имя:

hciconfig hci0 name BT_YANDEX hciconfig hci0 down hciconfig hci0 up hcidump -V | grep bdaddr

В результате отобразятся все входящие соединения, среди которых могут запросто оказаться товарищи со скрытыми идентификаторами.

Трюк 6: Перехватываем из эфира разговоры по гарнитуре

Одна из основных угроз радиотехнологий состоит в том, что данные можно перехватить. Первое, что приходит в голову, касаемо Bluetooth – прослушать разговоры людей, использующих гарнитуру. И зачастую это реально! На хакерском фестивале What the Hack в Нидерландах специалисты из группы Trifinite продемонстрировали, как при помощи ноутбука с Linux, специальной программы и направленной антенны можно подслушать, о чем говорит через Bluetooth-гарнитуру водитель проезжающего автомобиля. Группа разработала программу Car Whisperer («Автомобильный шептун»). Возможности программы относительно невелики: прослушать можно только тех, кто забыл сменить заводские пароли доступа к Bluetooth наподобие «0000» или «1234». Но таких бедолаг, поверь, очень и очень много! «Шептун» способен вклиниться и успешно пройти «pairing» устройств, получив информацию, передаваемую с каркита или хедсета на мобилку. Хочу обратить внимание: утилита позволяет не только получить информацию, передающуюся между хедсетом и мобилой, но и инжектить туда свою. Мы решили проверить возможности этой программы, скачав Car Whisperer с сайта разработчиков.

Перед началом операции рекомендуется изменить класс своего устройства, особенно если программа будет использоваться с компьютера:

hciconfig адаптер class 0x500204 # 0x500204 - это класс «phone»

В противном случае некоторые «умные» девайсы могут заподозрить неладное. Смотрим синтаксис утилиты, который выглядит следующим образом:

./carwhisperer «что внедряем в линию» «что захватываем из линии» «адрес устройства» [канал]

Мы взяли внедряемый файл прямо из папки утилиты, а в качестве выходного указали out.raw:

./carwhisperer 0 message.raw /tmp/out.raw 00:15:0E:91:19:73

На выходе получаем файл out.raw. Прослушать его в чистом виде нельзя: необходимо преобразовать в аудио формат, для чего потребуется дополнительная утилита. Подойдут довольно многие аудио конвертеры, например SoX:

raw –r 8000 –c 1 –s –w out.raw –t wav –r 44100 –c 2 out.wav

Кроме прослушивания, можно войти в систему, просмотреть телефонную книгу и воспользоваться другими возможностями «свободных рук» с Bluetooth. Принцип такой: сначала осуществляется поиск активных устройств и проверка на предмет сервиса HS (Head Set). Далее исследуется MAC-адрес устройства и производится попытка подключения с использованием стандартного ключа. Если коннект установлен, то с устройством можно делать все, что угодно (в пределах доступного набора AT-команд).

На практике это выглядит следующим образом. Сначала осуществляется поиск всех активных гарнитур с помощью команды «sdptool search HS», которая выдает примерно такой ответ:

Inquiring ... Searching for HS on 00:0A:3A:54:71:95 ... Service Name: Headset Service RecHandle: 0x10009 Service Class ID List: "Headset" (0x1108) "Generic Audio" (0x1203) Protocol Descriptor List: "L2CAP" (0x0100) "RFCOMM" (0x0003) Channel: 7 Language Base Attr List: code_ISO639: 0x656e encoding: 0x6a base_offset: 0x100 Profile Descriptor List: "Headset" (0x1108) Version: 0x0100

Далее осуществляется попытка открыть RFCOMM соединение на SCO audio channel с помощью команды «rfcomm connect 2 00:0A:3A:54:71:95 1» и посылка нужных AT-команд. Приведу небольшую статистическую заметку о данных авторизации на некоторые модели беспроводных гарнитур:

Nokia (00:02:EE...) - pin="5475" Audi UHV (00:0E:9F...) - pin="1234" O'Neill (00:80:37...) - pin="8761" Cellink (00:0A:94...) - pin="1234" Eazix (00:0C:84...) - pin="1234"

Кстати говоря, тот же принцип может использоваться для несанкционированного подключения и ко всем остальным устройствам. При помощи AT-команд и протокола RFCOMM можно, к примеру, прочитать SMS-сообщение или даже отправить его с чужого телефона на платный номер, поставив владельца девайса на деньги. Будь бдителен!

Трюк 7: DDoS BT-устройств

Подход традиционен. DDoS реально провести, когда хостовый девайс («master») выполняет работу, во много раз превосходящую клиентскую. Такую ситуацию называют атакой на отказ в обслуживании (Denial Of Service). Она может подвесить телефон или привести к быстрой разрядке батарейки. Провести атаку можно несколькими способами. Начнем со стандартных средств. Самое очевидное – пинговать девайс пакетами большого размера. Сделать это можно, указав утилите l2ping в качестве параметра «-s» флаг:

# l2ping -s 10000 -b "МАС адрес"

hciconfig hci0 name `perl -e 'print "ash" x 3137'` # Команда для линукса hccontrol –n адаптер change_local_name “новое имя”) # пример для FreeBSD

Многие телефоны по-прежнему не могут переварить файлы-бомбы. Вот простая реализация подобного приема.

|

Полную версию статьи читай в апрельском номере Хакера! На нашем диске ты найдешь полные версии программ, описанных в статье, а также полную подборку документации Bluetooth и уязвимостей в этой технологии. |

/div>

← Ранее TorrentSpy оштрафовали на $110 млнДалее → Переполнение буфера в TFTP Server for Windows

На смартфонах и планшетах Android имеется чип Bluetooth, который можно использовать для подключения любых устройств и аксессуаров, таких как гарнитуры, внешние динамики, другие мобильные устройства и т. Д. Если вы не знаете, как включить или отключить Bluetooth на устройствах Android, прочтите этот учебник:

ПРИМЕЧАНИЕ. В нашем руководстве рассматриваются смартфоны и планшеты с Android 6.0 Marshmallow, Android 7 Nougat и Android 8 Oreo. Если вы не знаете, какая у вас версия Android, прочитайте это руководство: Какая у меня версия Android? 3 способа проверки!

Если вы не знаете, что такое Bluetooth и как он работает, мы рекомендуем прочитать это руководство: что такое Bluetooth и как его установить на компьютер?

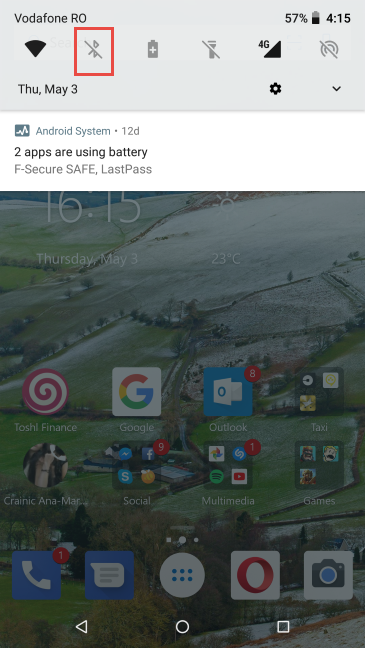

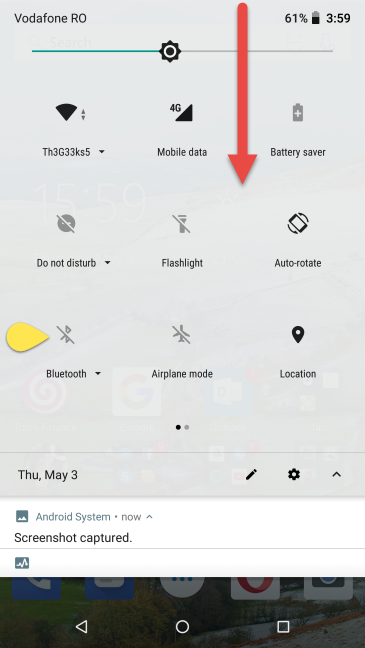

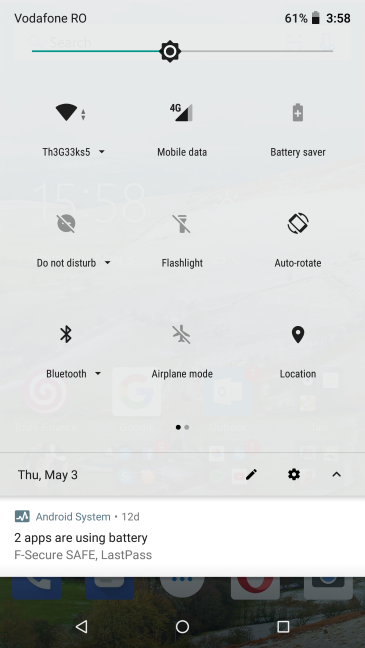

1. Включите Bluetooth из быстрых настроек в Android (все версии)

Этот метод работает одинаково во всех версиях Android и предполагает использование быстрых настроек . Чтобы получить к ним доступ, пролистайте вниз верхнюю часть экрана вашего устройства Android. Вы должны увидеть несколько быстрых настроек. Если у одного из них есть символ Bluetooth, нажмите на него.

Если вы не видите значок Bluetooth, вам необходимо расширить список быстрых настроек. Чтобы сделать это, пролистайте вниз еще раз в верхней части экрана или нажмите значок « Развернуть» в нижней части быстрых настроек. Это похоже на стрелку, указывающую вниз. Затем нажмите символ Bluetooth, чтобы включить Bluetooth.

Символ Bluetooth меняет свой цвет, указывая на то, что Bluetooth теперь включен.

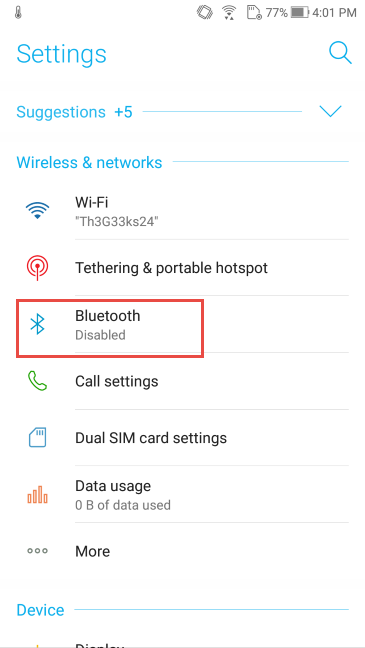

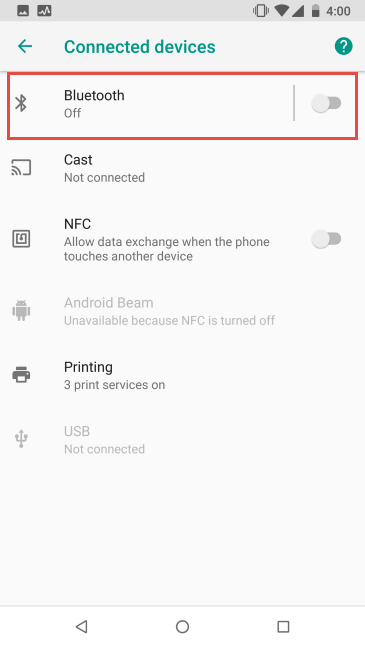

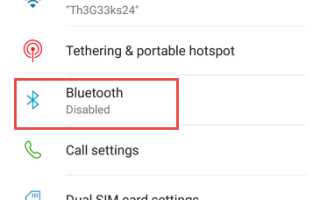

2. Включить Bluetooth из настроек (в Android 7 Nougat или старше)

Если у вас Android 7 Nougat или Android 6.0 Marshmallow, откройте приложение « Настройки» . В разделе « Беспроводные сети » нажмите « Bluetooth» .

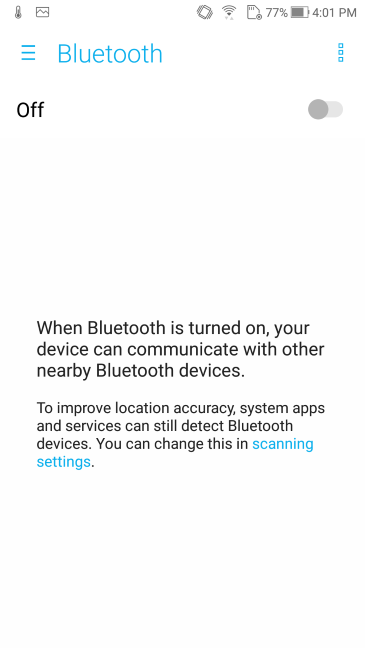

Установите переключатель Bluetooth с Off на On, нажав на него.

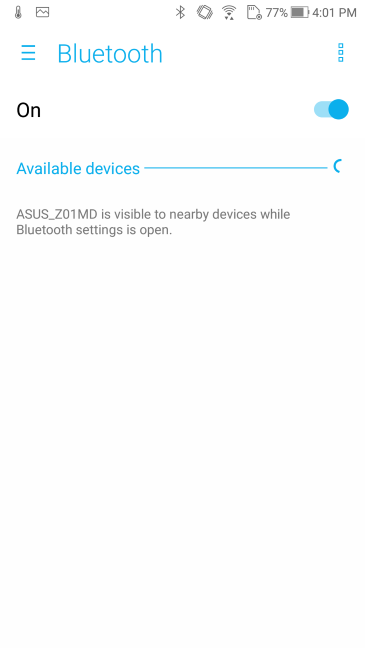

Bluetooth теперь активен, и вы должны увидеть список с другими Bluetooth-устройствами поблизости, которые доступны для подключения.

Выберите устройство, к которому вы хотите подключиться.

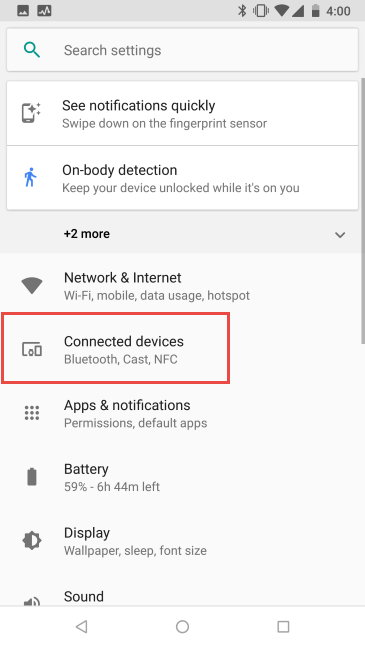

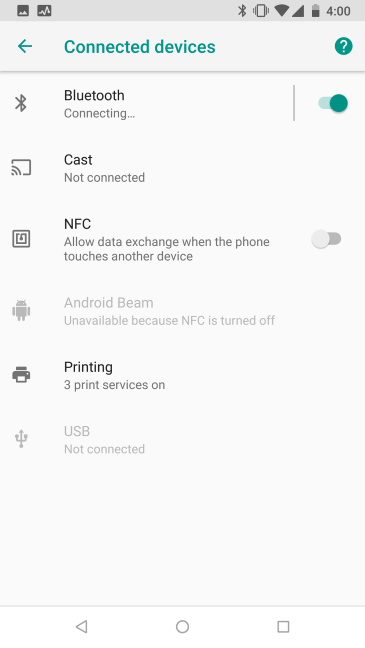

3. Включите Bluetooth из настроек (в Android 8 Oreo)

Если у вас Android 8 Oreo, откройте приложение « Настройки» . Нажмите на Подключенные устройства .

Затем нажмите переключатель Bluetooth, чтобы активировать его.

Bluetooth теперь активен, и вы можете использовать его для подключения к другим устройствам и аксессуарам.

Как отключить Bluetooth на вашем Android смартфоне или планшете

Чтобы отключить Bluetooth в Android, выполните те же действия, которые вы выполняли при его активации, и сделайте противоположное тому, что вы сделали, чтобы включить его.

Заключение

Как видно из этого руководства, Bluetooth легко включить на любом устройстве Android. Так же легко отключить его, когда вам больше не нужно его использовать. Мы надеемся, что это руководство помогло вам. Если у вас есть какие-либо проблемы или вопросы, не стесняйтесь комментировать ниже, и мы сделаем все возможное, чтобы помочь.

Используемые источники:

- https://www.gazeta.ru/tech/2020/09/02/13225772/bad_bluetooth.shtml

- https://xakep.ru/2008/05/08/43524/

- https://ru.computersm.com/3-ways-enable-disable-bluetooth

Как включить Bluetooth в Windows 10 и использовать его на полную?

Как включить Bluetooth в Windows 10 и использовать его на полную? Как включить блютуз на ноутбуке под разными версиями Windows

Как включить блютуз на ноутбуке под разными версиями Windows Блютуз-адаптер для автомагнитолы: как выбрать лучший?

Блютуз-адаптер для автомагнитолы: как выбрать лучший?

Как включить Bluetooth на ноутбуке Windows 10 8 7

Как включить Bluetooth на ноутбуке Windows 10 8 7 Как выбрать Bluetooth-адаптер для компьютера

Как выбрать Bluetooth-адаптер для компьютера Как самостоятельно встроить Блютуз в любую автомагнитолу

Как самостоятельно встроить Блютуз в любую автомагнитолу Что Делать, Если Беспроводные Наушники не Подключаются к Компьютеру или Ноутбуку Windows 10 по Bluetooth?

Что Делать, Если Беспроводные Наушники не Подключаются к Компьютеру или Ноутбуку Windows 10 по Bluetooth?